基于主机安全状态迁移模型的动态网络防御有效性评估

2017-03-30张红旗杨英杰王义功

刘 江 张红旗 杨英杰 王义功

基于主机安全状态迁移模型的动态网络防御有效性评估

刘 江*张红旗 杨英杰 王义功

(解放军信息工程大学 郑州 450001) (河南省信息安全重点实验室 郑州 450001)

为了进行动态网络防御有效性评估,该文提出动态网络防御环境下的主机安全状态转移图生成算法,构建了主机安全状态迁移模型,基于状态转移概率给出了动态网络防御有效性的定量评估方法,为动态网络防御策略设计提供了有益参考。最后,通过一个典型网络实例说明和验证了上述模型和方法的可行性和有效性。

动态网络防御;主机安全状态迁移;转移概率;有效性评估

1 引言

动态目标防御(Moving Target Defense, MTD)是在部署和运行网络系统时,通过有效降低其相似性、确定性和静态性,增加其多样性、随机性和动态性来构建持续变化、不相似、不确定的网络系统,以增加攻击难度和成本的一种网络安全机制[1]。动态目标防御的目的不是构建一个没有脆弱性的系统,而是通过不断改变攻击面,减少攻击时间窗口,提升网络主动防御能力[2]。

动态目标防御机制可在多个层面以多种不同的方式实现,在网络层被称为动态网络防御[3](Moving Network Defense, MND),指在保持网络运行和服务完整性和连续性的前提下,通过改变或隐藏的方式动态改变主机IP地址和端口[4]、路由器、防火墙等网络节点配置信息,增加攻击者获取有效网络指纹和漏洞信息的难度,进而阻止攻击发生。动态网络防御的研究涉及两个方面:一是动态网络防御体系的构建和动态网络防御机制的实现,其为网络空间主动防御体系构建提供了新思路;二是动态网络防御的有效性评估,其为设计防御效果更好、防御收益更高的动态网络防御策略提供了重要参考,这也是本文的研究内容。

目前,已经有部分研究进行动态目标防御的有效性评估。文献[5]提出动态多态化防御模型,分析了几个攻防实例的安全特性,给出了动态目标防御有效性的几个猜想。文献[6]对攻击面转移进行量化分析,将动态目标防御视为安全性与可用性之间的一种平衡,利用博弈论计算最优策略,但未给出具体的计算方法。文献[7]基于构建的动态网络防御系统和CAG(Conservative Attack Graph)攻击图,利用仿真实验分析了网络配置改变对攻击成功率的影响,定性说明了动态目标防御的有效性。文献[8]采用马尔科夫模型刻画了系统安全状态分布及其转移关系,评估了系统动态变化的防御效果,但仅适用于动态平台DP(Dynamic Platform)策略。文献[9]利用节点间的状态转移概率关系分析了动态目标防御的有效性,但未考虑回退概率且存在状态节点空间“爆炸”的弊端。文献[10]利用传染病动力学模型对动态目标防御的效能进行了系统分析和定量描述,使用网络攻防结构图刻画动态目标防御特征,以获取最优动态目标防御策略,但是作为描述网络攻防能力的模型传染系数的确定是一个难题。文献[11]阐述了基于urn概率模型的网络地址跳变性能评估方法,定量分析了端信息规模、探测速率、脆弱性数量和跳变频率对攻击成功率的影响,但网络攻击是一个复杂的多步骤过程,考虑单一节点跳变对攻击成功率的影响存在较大的局限性。文献[12]提出层次攻击描述模型HARM(Hierarchical Attack Representation Model),从随机性、多样性和冗余性3个角度对动态目标防御有效性进行评估,但未考虑动态目标防御的动态特性及不同动态目标防御策略的防御成本。

针对以上问题,本文提出基于主机安全状态迁移模型的动态网络防御有效性评估方法。第2节提出主机安全状态转移图生成算法;第3节描述主机安全状态迁移模型,给出前向转移、自转移和后向转移概率的含义和计算方法;第4节基于上述3种转移概率计算动态网络防御对入侵成功率的影响及其防御收益;第5节构建实验网络并验证所提模型和方法的可行性和有效性;第6节总结全文并对未来研究进行展望。

2 主机安全状态转移图

2.1 基本思想

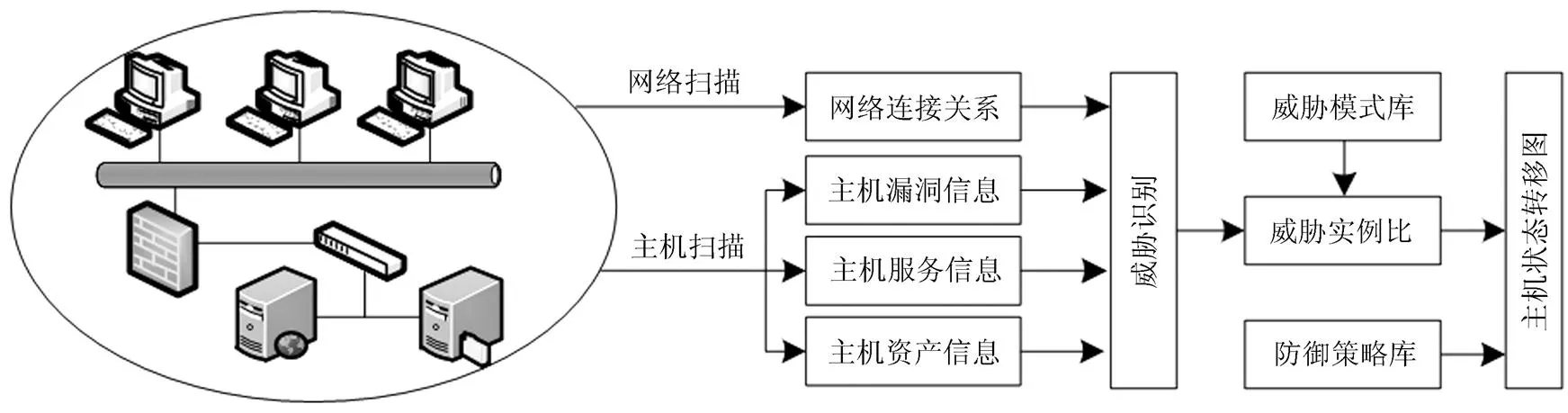

网络攻防对抗的实质是网络安全状态的相互转换。主机安全状态转移图中的节点表示主机安全状态,边表示威胁事件的发生或者防御策略的实施引起主机安全状态的转移。从初始安全状态出发,依据网络连接关系,利用威胁模式库中的潜在威胁描述生成威胁事件。如果两个主机间具有连通关系,同时满足威胁事件发生所需的所有前提条件,则增加从源主机到目的主机的边;如果防御策略实施改变了主机的连通关系或者入侵者的既有权限,则增加从目的主机到源主机的边。主机安全状态转移图的构造过程如图1所示。

图1 主机安全状态转移图构建

2.2 算法描述

主机安全状态转移图与普通攻击图相比,增加了防御策略对状态转移的影响分析,更全面地反映了网络攻防对抗,能够更好地为用户选取防御策略提供依据。同时,主机安全状态转移图中的节点仅描述主机安全状态,可有效压缩状态转移图的规模,抑制“状态爆炸”的发生,更有利于进行安全分析。

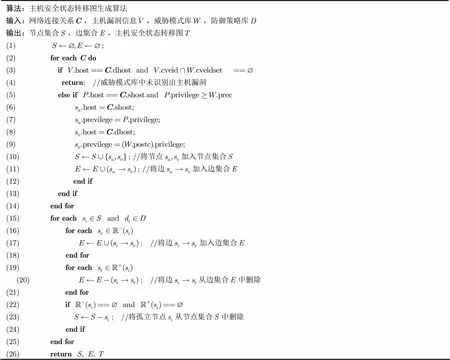

表1 主机安全状态转移图生成算法

2.3 复杂度分析

主机安全状态转移图生成算法的时间复杂度不仅与网络规模、网络连接关系的数目有关,而且与主机漏洞数目有关。假设目标网络的主机数为,每个主机的漏洞个数为,分析每两个主机之间连接关系的计算复杂度为,对每个主机的漏洞与每个连接关系进行匹配,在最坏的情况下需要的计算复杂度为,主机安全状态转移图中的节点数目最多为,在每个主机实施防御策略后,遍历其所有节点的出入节点的计算复杂度为。最终,该算法的计算复杂度为数量级。

3 主机安全状态迁移模型

3.1 模型基本元素

主机安全状态迁移模型以有限状态机模型为基础表示入侵和防御过程。入侵者的渗透过程是从初始有限特权开始,利用系统漏洞不断提升用户权限的过程;防御者的保护过程则是实施防御策略,消除漏洞或者减少漏洞被利用的机会,降低用户权限的过程。

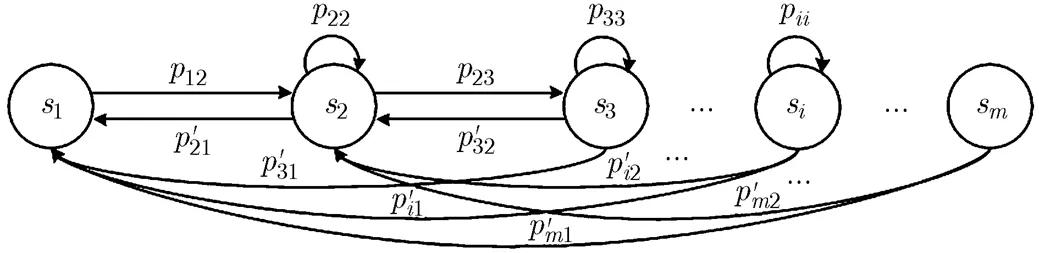

图2 主机安全状态迁移模型

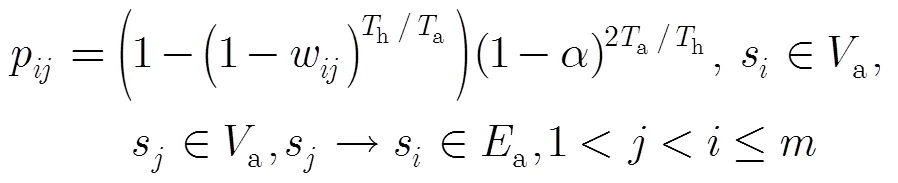

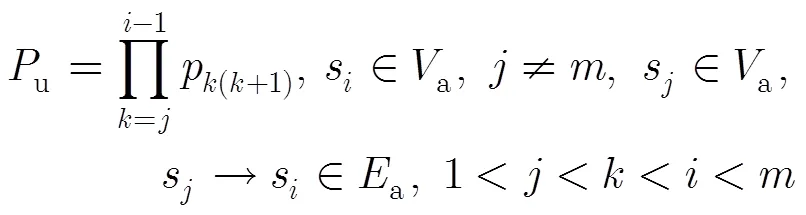

3.2 转移概率

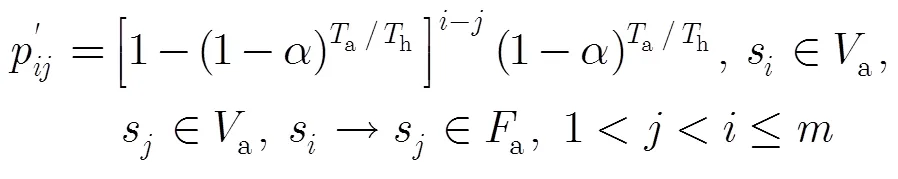

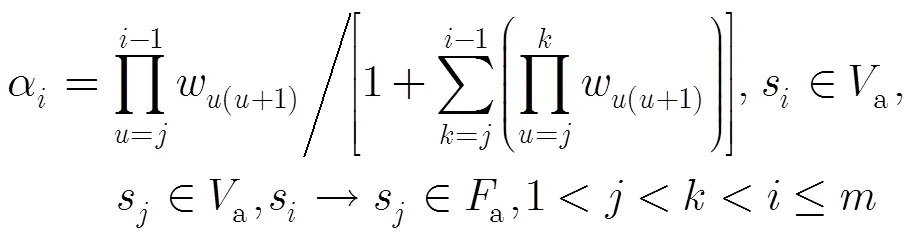

在不限制状态节点防御策略调整数目的情况下,即任一状态节点在内都可以进行次策略调整,入侵者可能处于威胁路径上的任一状态节点,其回退到状态节点的概率之和为,则状态节点的平均前向转移概率为

(4)

4 动态网络防御有效性

文献[6]将动态网络环境下的攻防对抗建模为二人博弈模型,借鉴该思想,本文认为动态网络防御策略的有效性可以通过其对入侵成功率和防御收益的影响进行衡量。

4.1 入侵成功率

入侵成功率指主机安全状态迁移模型中,入侵者到达某一节点状态的难易程度或获取不同节点访问特权的概率。假设主机安全状态迁移模型中存在一条从初始状态节点到目标状态节点的完整威胁路径,当不进行动态网络防御策略调整时,入侵成功概率

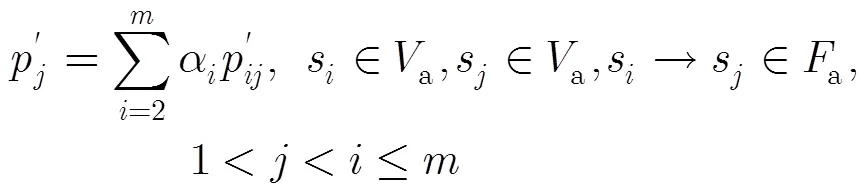

当进行动态网络防御策略调整时,结合主机安全状态转换图中的状态转移权重和主机状态迁移模型中定义的3类转移概率,计算入侵成功概率

(7)

4.2 剩余损失

主机安全状态转移图中,同一状态节点存在多条入边和出边,只有当所有入边都失效时,该状态节点才会失效;而当状态节点失效时,该状态节点的所有出边也会失效。防御覆盖面表示实施导致不可达的主机状态节点集合;防御覆盖路径表示影响到的威胁路径集合。

潜在损失PL(Potential Loss)是在威胁路径入侵成功率为1的情况下,目标节点遭受攻击造成的损失。攻击者在不同状态节点可以获取不同权限,进而发动不同类型的攻击。文献[13]给出了获取root权限、发动DoS等攻击类型的致命度,体现了攻击的固有危害。借鉴该思想,同时出于对统一量纲的考虑,使用DoS攻击的系统损失值为基准设置其他攻击的损失值,如可设获取root权限的潜在损失为。

剩余损失RL(Residual Loss)是动态网络防御策略实施后,目标节点仍未消除的威胁及其存在的损失。通过主机安全状态迁移模型,推断入侵成功率的变化,即可分析攻击发生对信息系统造成的剩余损失。设初始状态节点到目标状态节点存在多条入侵路径,其潜在损失为,防御策略的防御覆盖路径数目为,第条防御覆盖路径的入侵成功率为,则剩余损失为

4.3 防御收益

防御收益DR(Defense Reward)是防御者采取防御策略能够有效避免的价值损失与防御成本的差值。防御策略的剩余损失为,防御成本为,则防御收益为

动态网络防御策略调整的状态节点数目越多,调整的周期越短,剩余损失越小,但是防御成本也越大。不计代价的防御策略显然是不合理的,应该在防御成本和收益之间寻求一种均衡,以最大化防御收益。

4.4 对比分析

通过对现有动态目标防御有效性评估方法的分析,结合动态目标防御策略的特点,选取评估性质、是否考虑跳变频率等7个指标将本文方法和其他文献的方法进行对比分析,结果如表2所示。方法的通用性指评估方法是否能够适用于多种类型动态防御策略。其中,文献[8]只能对动态平台策略有效性进行评估,文献[11]只能对端信息跳变策略有效性进行评估,其通用性较差;文献[10]中传染病动力学模型中的传染系数随网络对抗环境的改变而改变,其通用性较一般。

表2 不同方法比较结果

本文方法不仅考虑了动态网络防御的动态性,即跳变频率对防御有效性的影响,而且考虑了动态网络防御策略的防御成本,使得防御有效性评估值更加合理。另外,使用攻击图进行有效性评估,可以适用于多种类型的动态目标防御策略,具有良好的通用性。

5 实例分析

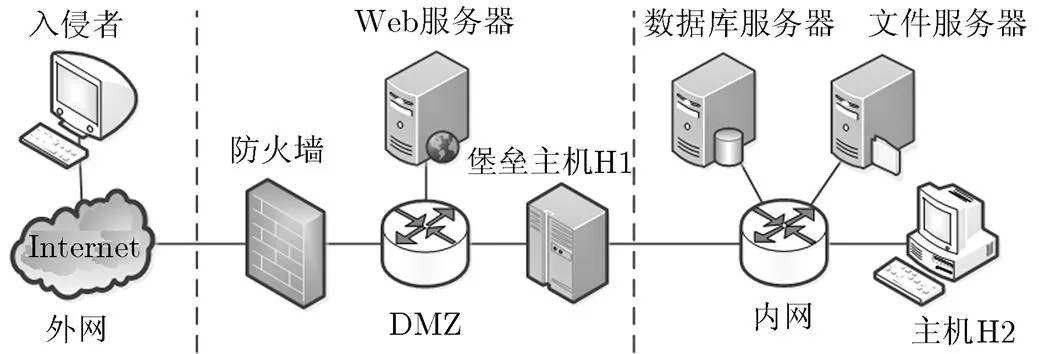

为验证评估方法的可行性和有效性,借鉴Sheyner构建的经典实验网络[16],设计了一个类似的实验目标网络环境,其拓扑结构如图3所示。

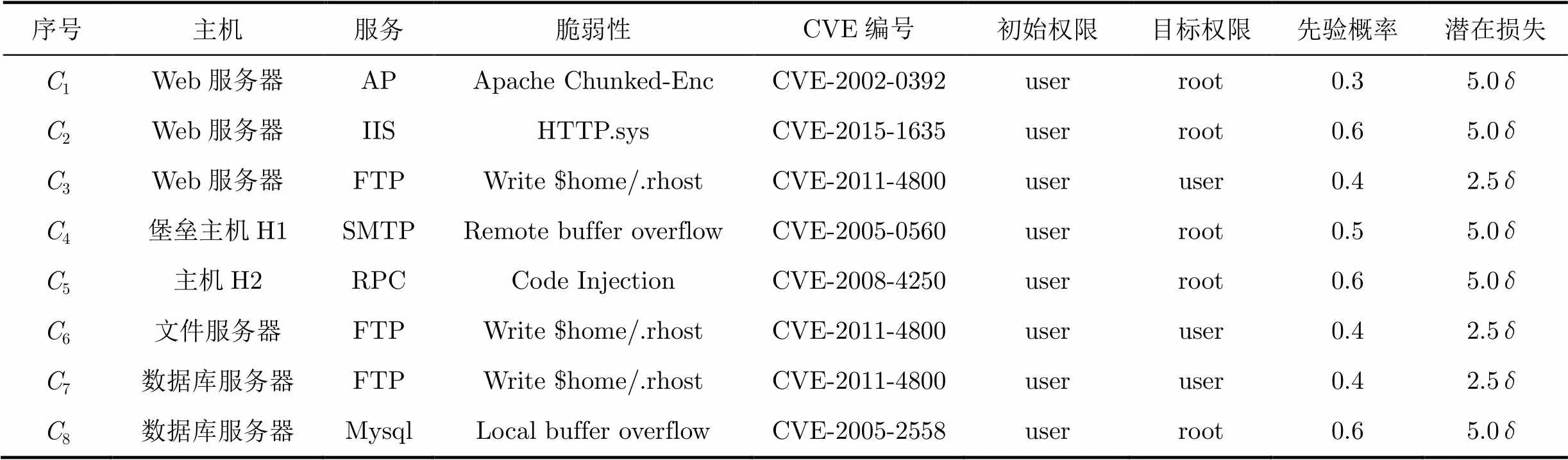

安全威胁来自外网,Web服务器和堡垒主机H1部署在非隔离区DMZ(DeMilitarized Zone),内网由文件服务器、数据库服务器及主机H2组成。防火墙的安全策略为仅允许外部用户访问Web服务器的HTTP和FTP服务,以及堡垒主机H1上的SMTP服务,其他网络节点和端口均进行阻断。使用Nessus工具进行扫描,挖掘设备脆弱性信息,同时利用CVSS计算脆弱性利用的先验概率,及其被利用后的潜在损失量化值,如表3所示。

图3 实验目标网络拓扑结构

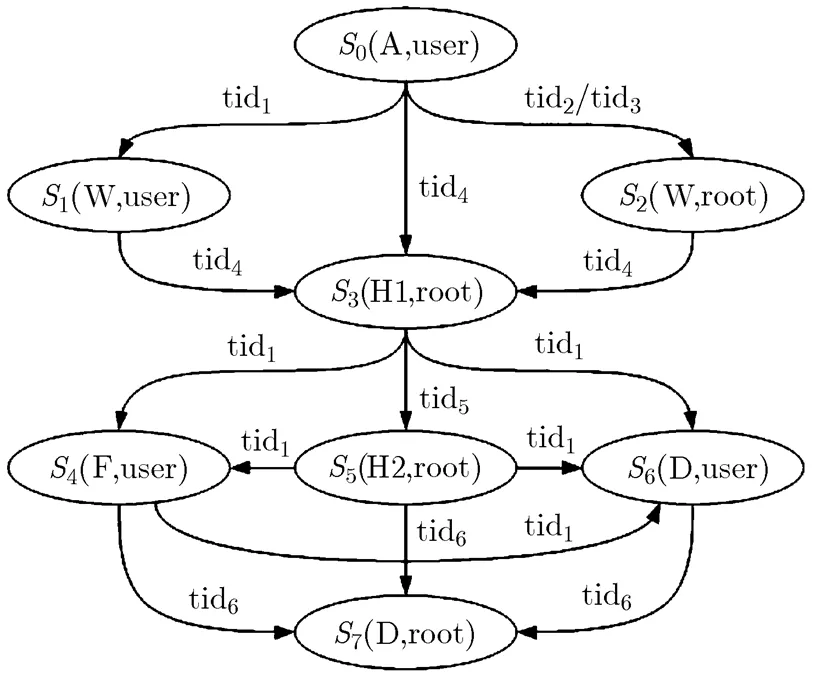

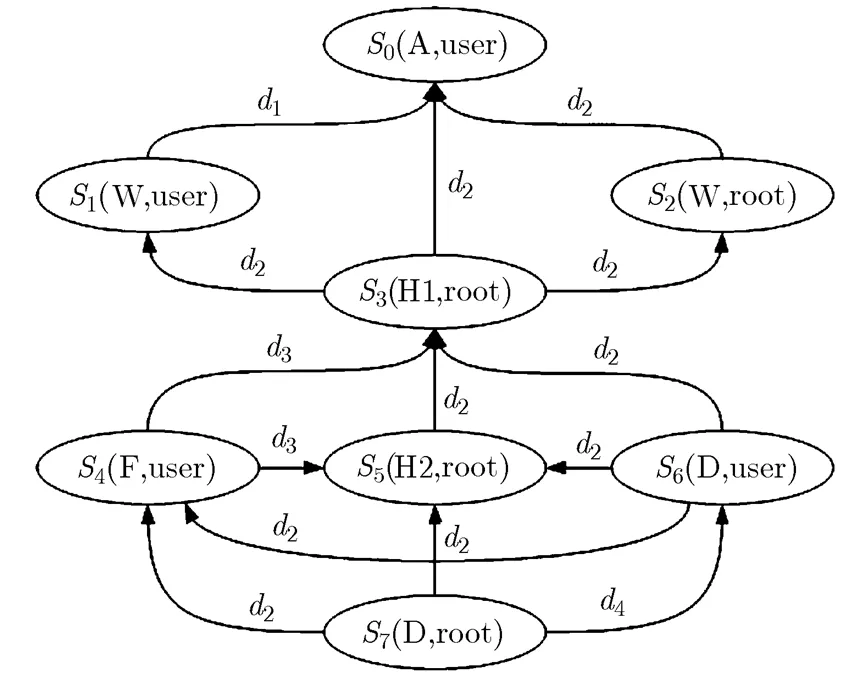

根据算法1,得出实验目标网络的主机安全状态转移图。为了更加清楚地进行展示和描述,将主机安全状态转移图拆分为威胁视角主机安全状态转移图和防御视角主机安全状态转移图,分别如图4,图5所示。图中,A表示入侵主机,W表示Web服务器,F表示文件服务器,D表示数据库服务器,H1表示堡垒主机,H2表示内网主机,表示第种主机安全状态下攻击者对主机具有权限。

表3 设备脆弱性信息

图4 威胁视角主机安全状态转移图

图5 防御视角主机安全状态转移图

威胁视角主机安全状态转移图的每条边上注明了引起主机安全状态转移的威胁发生时所依赖的服务漏洞,表示利用FTP服务的Write $home /.rhost漏洞,表示利用AP服务的Apache Chunked-Enc漏洞,表示利用IIS服务的HTTP. sys漏洞,表示利用SMTP服务的Remote buffer overflow漏洞,表示利用RPC服务的Code Injection漏洞,表示利用Mysql服务的Local buffer overflow漏洞。

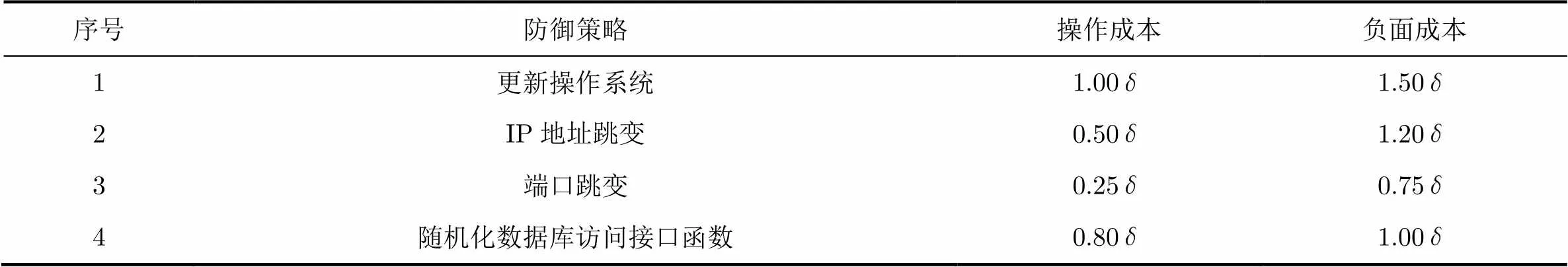

防御视角主机安全状态转移图的每条边上注明了引起主机安全状态转移的具体防御策略,表示将服务器操作系统更新为Linux,表示进行服务器IP地址跳变,表示进行服务器通信端口跳变,表示随机化数据库访问接口函数。动态防御策略的成本量化值如表4所示。

表4 动态防御策略成本量化

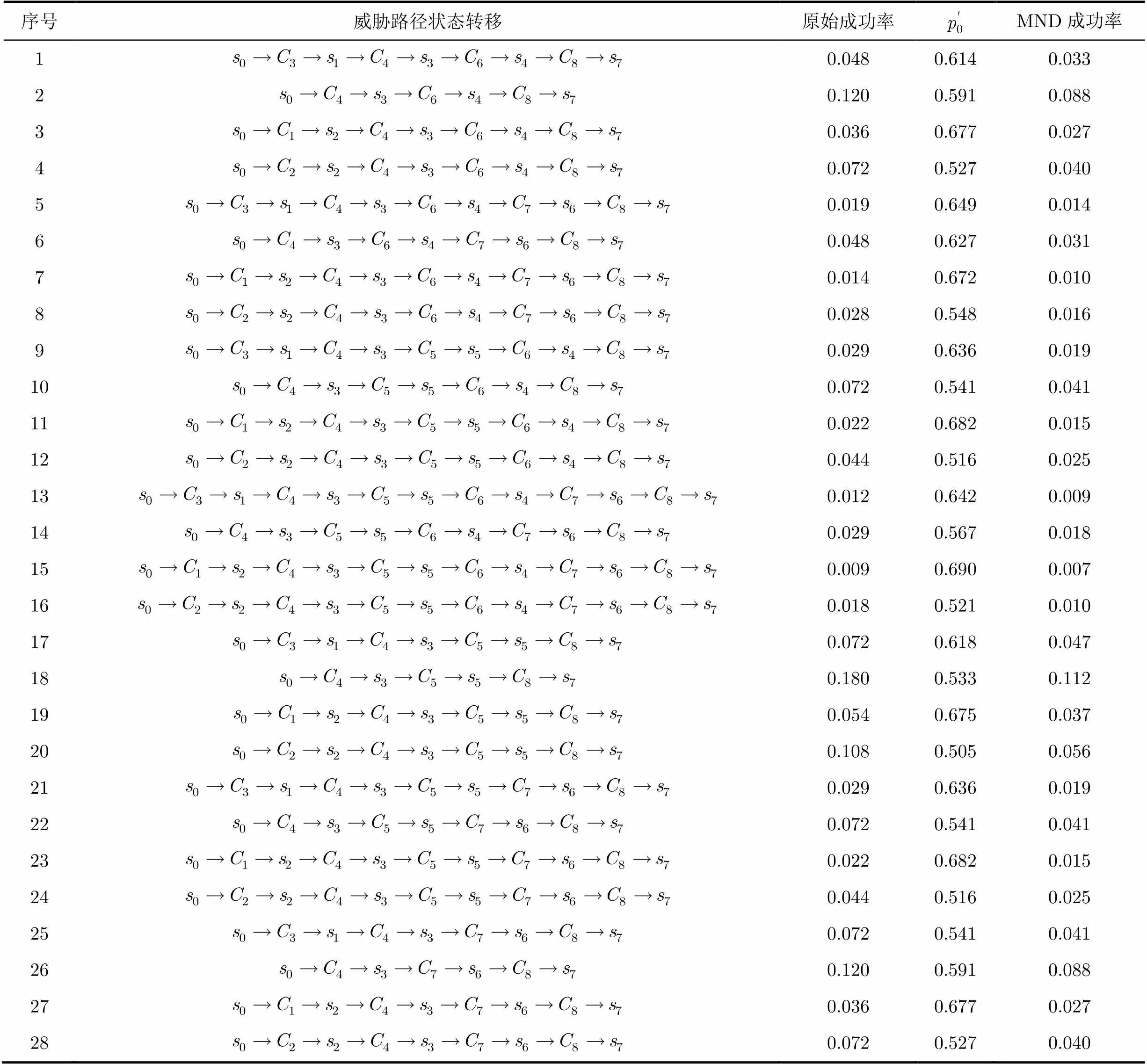

通过对表5进行分析发现,(a)动态网络防御策略可以有效降低入侵成功率,平均幅度约为30%;(b)威胁路径越长,入侵成功率越低,这与文献[17]中要求所有通信节点必须通过一个或更多的中间节点以增强安全性的原理是一致的;(c)威胁路径“”的入侵成功率最高,防御者应该优先在该威胁路径上实施防御。

通过对表6进行分析发现,(a)随着端口跳变周期的增大,威胁路径“”的入侵成功率不断提升,因为跳变周期越小,防御者探测端口并实施攻击的有效时间窗口越小;(b)随着端口跳变周期的增大,防御收益先增大后减小,因为跳变周期越小,单位时间的跳变次数越多,防御成本越大,而跳变周期越大,入侵成功率越高,剩余损失越大;(c)本实验网络中,当数据库访问端口的跳变周期为100 s时,针对威胁路径“”的防御收益最大。

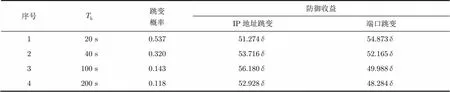

由表7可以看出IP地址跳变在跳变周期为100 s时的防御收益最大,端口跳变在跳变周期为20 s时防御收益最大,说明不同防御策略收益最大时的跳变周期不一定相同。因此,在最大化防御收益时,应该综合考虑防御策略类型和防御跳变周期。

6 结束语

本文根据主机安全状态转移图构建了动态网络防御环境下的主机安全状态迁移模型,利用前向转移、自转移和后向转移3种转移概率计算入侵成功率,并结合动态网络防御成本对其有效性进行了定量评估。与现有方法相比,本文方法将动态网络防御的动态特性和防御成本纳入评估因素进行考虑,使得评估结果更加合理。典型网络拓扑中的实验分析,说明和验证了动态网络防御策略对入侵成功率和防御收益的影响规律。下一步研究中,拟在大规模网络环境下对动态网络防御策略的操作成本和负面成本进行实验和分析,为大规模网络环境下的动态网络防御策略设计和部署提供有益参考。

表5 威胁路径入侵成功率对比

表6 不同跳变周期下的防御收益对比

表7 不同防御策略的防御收益对比

[1] PRAKASH A and WELLMAN M P. Empirical game-theoretic analysis for moving target defense[C]. Proceedings of the Second ACM Workshop on Moving Target Defense, Denver, Colorado, USA, 2015: 57-65.

[2] ZHUANG Rui, BARDAS A G, DELOACH S A,. A theory of cyber attacks: a step towards analyzing MTD systems[C]. Proceedings of the Second ACM Workshop on Moving Target Defense, Denver, Colorado, USA, 2015: 11-20.

[3] GREEN M, MACFARLAND D C, SMESTAD D R,. Characterizing network-based moving target defenses[C]. Proceedings of the Second ACM Workshop on Moving Target Defense, Denver, Colorado, USA, 2015: 31-35.

[4] JAFARIAN J H, AL-SHAER E, and QI Duan. An effective address mutation approach for disrupting reconnaissance attacks[J]., 2015, 10(12): 2562-2577. doi: 10.1109/TIFS.2015. 2467358.

[5] EVANS D, NGUYEN-TUONG A, and KNIGHT J. Effectiveness of Moving Target Defenses[M]. New York: Moving Target Defense I: Creating Asymmetric Uncertainty for Cyber Threats, Springer, 2011: 29-48.

[6] MANADHATA P K. Game Theoretic Approaches to Attack Surface Shifting[M]. New York: Moving Target Defense II: Application of Game Theory and Adversarial Modeling, Springer, 2013: 1-13.

[7] ZHUANG Rui, ZHANG Su, DELOACH S A,. Simulation-based approaches to studying effectiveness of moving target network defense[C]. In National Symposium on Moving Target Research, Annapolis, MD, USA, 2012: 21-26.

[8] OKHRAVI H, RIORDAN J, and CARTER K. Quantitative Evaluation of Dynamic Platform Techniques as a Defensive Mechanism[M]. New York: Research in Attacks, Intrusions and Defenses, Springer, 2014: 405-425.

[9] ZHUANG Rui, DELOACH S A, and OU Xinming. A model for analyzing the effect of moving target defenses on enterprise networks[C]. Procee dings of the 9th Annual Cyber and Information Security Research Conference, Tennessee, USA, 2014: 73-76.

[10] HAN Yujuan, LU Wenlian, and XU Shouhuai. Characterizing the power of moving target defense via cyber epidemic dynamics[C]. Proceedings of the 2014 Symposium and Bootcamp on the Science of Security, Raleigh, NC, USA, 2014: 23-33.

[11] CARROLL T E, CROUSE M, FULP E W,. Analysis of network address shuffling as a moving target defense[C]. 2014 IEEE International Conference on Communications, Sydney, Australia, 2014: 701-706.

[12] HONG J B and KIM D S. Assessing the effectiveness of moving target defenses using security models[J]., 2015, 13(2): 163-177. doi: 10.1109/TDSC.2015.2443790.

[13] 姜伟, 方滨兴, 田志宏, 等. 基于攻防博弈模型的网络安全测评和最优主动防御[J]. 计算机学报, 2009, 32(4): 817-827. doi: 10.3724/SP.J.1016.2009.00817.

JIANG Wei, FANG Binxing, TIAN Zhihong,. Evaluating network security and optimal active defense based on attack-defense game model[J]., 2009, 32(4): 817-827. doi: 10.3724/SP.J.1016. 2009.00817.

[14] Van Leeuwen B, Stout W, and Urias V. Operational cost of deploying moving target defenses defensive work factors[C]. 2015 IEEE Military Communications Conference, Tampa, FL, USA, 2015: 966-971.

[15] Zaffarano K, Taylor J, and Hamilton S. A quantitative framework for moving target defense effectiveness evaluation[C]. Proceedings of the Second ACM Workshop on Moving Target Defense, Denver, Colorado, USA, 2015: 3-10.

[16] Sheyner O, Haines J, Jha S,. Automated generation and analysis of attack graphs[C]. Proceedings of 2002 IEEE Symposium on Security and Privacy, California, USA, 2002: 273-284.

[17] YACKOSKI J, BULLEN H, YU Xiang,Applying Self-shielding Dynamics to the Network Architecture[M]. New York: Moving Target Defense II: Application of Game Theory and Adversarial Modeling, Springer, 2013: 97-115.

Effectiveness Evaluation of Moving Network Defense Based on Host Security State Transition Model

LIU Jiang ZHANG Hongqi YANG Yingjie WANG Yigong

(,450001,) (,450001,)

To evaluate the effectiveness of moving network defense, this paper presents the host security state deduce graph construction algorithm in moving network defense environment. The host security state transition model is constructed, the quantitative effectiveness evaluation method is proposed for moving network defense based on host state transition probability, and a useful reference is provided for the design of moving network defense policy. Finally, feasibility and effectiveness of the proposed model and method are illustrated and verified in a representative network example.

Moving network defense; Host security state transition; Transition probability; Effectiveness evaluation

TP393.08

A

1009-5896(2017)03-0509-09

10.11999/JEIT160513

2016-05-19;改回日期:2016-09-09;

2016-11-17

刘江 liujiang2333@163.com

国家863计划项目(2012AA012704),郑州市科技领军人才项目(131PLJRC644)

The National 863 Program of China (2012AA 012704), The Scientific and Technological Leading Talent Project of Zhengzhou (131PLJRC644)

刘 江: 男,1988年生,博士生,研究方向为动态目标防御、安全策略管理.

张红旗: 男,1962年生,教授,博士生导师,研究方向为网络信息安全、安全管理.

杨英杰: 男,1971年生,教授,硕士生导师,研究方向为数据挖掘、态势感知.

王义功: 男,1987年生,硕士,讲师,研究方向为安全策略管理.