基于LLMNR协议与证据理论的本地网络C&C信息分享机制

2017-03-29郭晓军胡一非

郭晓军 程 光 胡一非 戴 冕

基于LLMNR协议与证据理论的本地网络C&C信息分享机制

郭晓军①②③程 光*①③胡一非①③戴 冕①③

①(东南大学计算机科学与工程学院 南京 210096)②(西藏民族大学信息工程学院 咸阳 712082)③(东南大学计算机网络和信息集成教育部重点实验室 南京 210096)

僵尸主机(Bot)安全隐蔽地获取控制命令信息是保证僵尸网络能够正常工作的前提。该文针对本地网络同类型Bot隐蔽地获取控制命令信息问题,提出一种基于LLMNR协议与证据理论的命令控制信息分享机制,首先定义了开机时间比和CPU利用率两个评价Bot性能的指标。其次本地网络中多个同类Bot间利用LLMNR Query包通告各自两个指标值,并利用D-S证据理论选举出僵尸主机临时代表BTL(Bot Temporary Leader)。接着仅允许BTL与命令控制服务器进行通信并获取命令控制信息。最后,BTL通过LLMNR Query包将命令控制信息分发给其它Bot。实验结果表明,该机制能使多个同类Bot完成命令控制信息的共享,选举算法能根据Bot评价指标实时有效选举出BTL,在网络流量较大时仍呈现较强的鲁棒性,且选举过程产生流量也具有较好隐蔽性。

网络安全;僵尸网络;命令控制;D-S证据理论;LLMNR协议

1 引言

近年来,由僵尸网络(Botnet)[1]引发的网络安全事件层出不穷,危及我国公共互联网安全运行,对国家信息安全造成严重危害。僵尸网络是一个高度受控平台,其核心思想都是借助专用恶意代码感染智能手机、平板、计算机等设备,使其变为受控节点(Bot),攻击者通过命令与控制(Command and Control Server, C&C)服务器向Bot主动推送命令控制信息(Push模式),或者Bot主动从C&C服务器上获取命令控制信息(Pull模式),来对这些Bot进行管理。在Bot得到命令控制信息后,可根据相应指令对指定目标实施信息窃取,DDoS攻击、垃圾邮件轰炸、会话劫持等恶意行为。

可见,攻击者与Bot之间能安全传送命令控制信息是保证Botnet正常工作的基本要素。从目前已有公开文献来看,多数Bot获取命令控制信息仍采用先通过某种途径获得C&C服务器IP地址或域名,并与C&C服务器通信,然后再以Push模式或Pull模式从C&C服务器获取命令控制信息。由于该方式是让Bot直接从C&C服务器处获取命令控制信息,当位于同一局域网的多个主机感染相同恶意代码而成为同类Bot后(例如,同实验室多人打开本实验室QQ群共享中含有恶意代码的文件,某部门的多位人员通过公司域名下邮箱收到相同的附件中携带伪装恶意代码的邮件等),这些同类Bot必须各自独立重复执行该方式才能获取命令控制信息。在此情况下,网络监管者根据这些同类Bot所产生网络流量的行为相似性来识别和追踪C&C 服务器,同时也容易导致局域网中Bot位置的暴露和检测,进而破坏Botnet正常运作过程,使其威胁性和危险性大大降低,甚至失去实用价值。

针对上述问题,僵尸网络控制者会利用各种技术手段尽量模糊化或随机化Bot产生的流量特征而避逃避检测和追踪,以让僵尸网络在隐蔽性增强的同时更加高效地工作,其中借用现有网络协议秘密地进行命令控制信息收发就是一种常用方法,而且多个本地网络同类型Bot间还可利用组播性质的协议来收发命令控制信息,以避免网络流量行为相似性检测,提高传输效率。因此,本文提出一种基于LLMNR(Link-Local Multicast Name Resolution)协议[21]的本地网络同类Bot间命令控制信息分享机制,首先定义了开机时间比和CPU利用率两个评价Bot性能指标,其次本地网络中多个同类Bot利用LLMNR Query包将各自两个指标值通告给其它Bot,并借用D-S证据理论[22]选举出 Bot临时代表BTL(Bot Temporary Leader),接着仅被选为BTL的Bot与C&C服务器通信并从C&C服务器获取命令控制信息,最后,BTL再次通过LLMNR Query包将所获取的命令控制信息分发给其它Bot,并进行了相关实验测试。

本文第1节介绍安全隐蔽地获取C&C信息对于僵尸网络中Bot的重要性和关键性;第2节针对本地网络多个同类Bot间安全隐蔽地获得C&C信息问题,提出基于LLMNR协议和D-S证据理论C&C信息分享机制CCISLE(C&C Information Sharing scheme based on LLMNR protocol and Evidential theory),并给出该机制相关细节;第3节对CCISLE机制的关键部分--BTL选举算法的有效性、鲁棒性及隐蔽性等进行评估;第4节讨论了CCISLE机制的局限性;最后给出结论,并指出后续的研究方向。

2 CCISLE分享机制

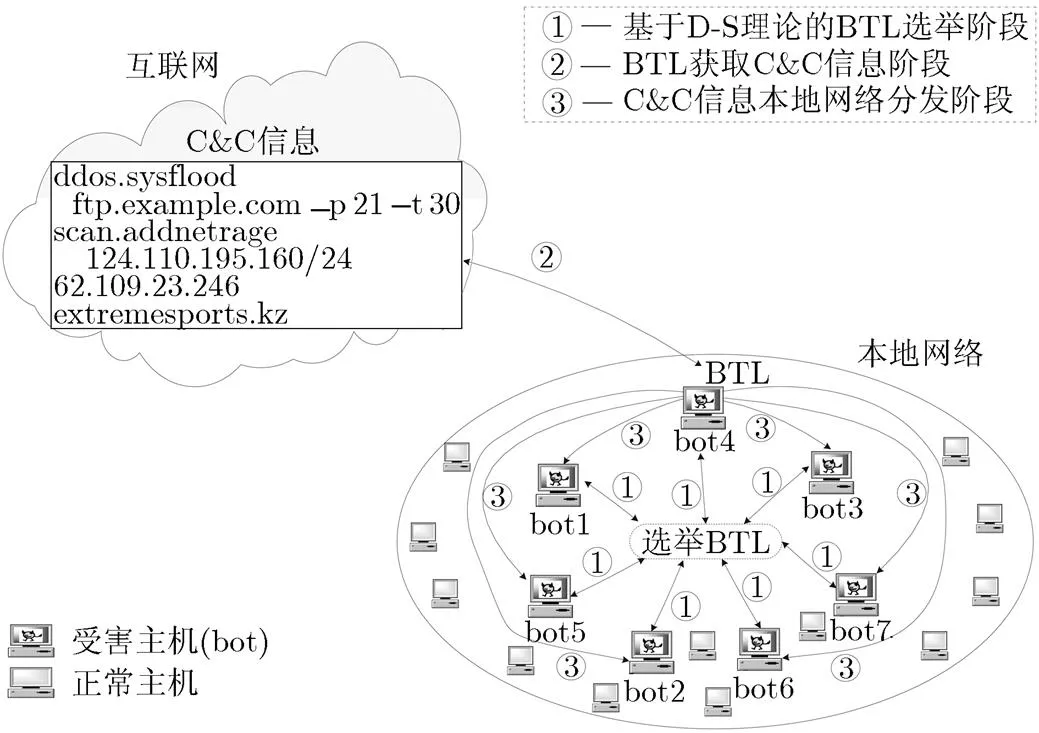

CCISLE分享机制可分为BTL选举、BTL的获取C&C信息及C&C信息分发3个阶段,如图1所示。

图1 CCISLE机制过程

在BTL选举阶段,每个Bot将自己的评价指标数值通过LLMNR 协议告知其它Bot,再利用D-S证据理论融合这些评价指标数值以选举最优Bot作为BTL;然后BTL查找C&C服务器地址并与之取得通信,并利用PULL或PUSH模式以较为隐蔽的方式从C&C服务器获取最新命令控制信息;最后,BTL再次利用LLMNR协议将所获取的命令控制信息分发给本地网络的其它Bot。

2.1 基于D-S证据理论的BTL选举过程

BTL是本地网络多个同类Bot的代表,负责从Internet上获取C&C信息,并分发给其他同类Bot。由于各Bot所在受害主机的开机时间、软硬件资源配置等方面存在差异,因此需要择优选出较好的Bot作为BTL。

2.1.1 评价指标 本文选择Bot开机时间比与CPU使用率作为该Bot能否成为BTL的评价指标。在Bot开机时间比相同的情况下,CPU使用率越小,说明该Bot可使用的硬件资源越充足,所以应优先选择CPU使用率小的Bot作为BTL;在CPU使用率相同的情况下,Bot开机时间比越大,说明该Bot正常工作时间越稳定,所以应优先选择Bot开机时间比越大的Bot作为BTL。

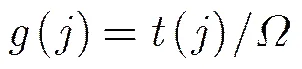

(1)Bot开机时间比: 在BTL选举中,Bot开机时间越长,表示该Bot所在的受害主机能正常持续运行的时间越长,处于活跃状态,越有利于该Bot成为BTL。此处用Bot开机时间比来衡量第个Bot的开机时间,定义为

(2)CPU利用率: 在BTL选举中,Bot所在受害主机CPU利用率小,表示能被该Bot所利用的主要硬件资源越多,Bot代码执行时给受害主机所造成负担较轻,不易引起受害主机用户的觉察,增加了Bot的隐蔽性,有助于该Bot成为BTL。CPU利用率定义为在观察时间长度为内的CPU利用率平均值,记为。

2.1.2 融合评判 为消除两种评价指标下选择BTL结果的不一致性,本文借用D-S证据理论合成规则将两种指标的结果进行融合判决,以选举出合适的BTL。选择过程如图2所示。

(4)

(6)

(8)

(10)

2.1.3 选举过程步骤 基于D-S证据理论的BTL选举过程分为如下3个步骤:

(1)各Bot利用LLMNR协议的Query包在本地网内通告自己的开机时间比与CPU使用率两个指标值,其他Bot收到该Query包后记录下两个指标及源IP地址。

本文将两个指标以“btlvote+指标1+指标2”的格式放置在LLMNR Query包的Name字段中。例如Name字段为“btlvote8623”时,“btlvote”为关键字,表示该Query包的作用是选举BTL,“86”与“23”分别表示该Bot的与指标值。由于LLMNR协议采用组播工作方式,这能够保证本地网络内的Bot都能收到其它Bot发出的Query包。

(2)各Bot根据收到所有Bot的两个指标值,利用2.1.2节中D-S证据理论计算出BTL集合。

当BTL失效时,重新进行BTL选举过程。

2.2 BTL获取C&C信息

BTL在被选举出之后,需要通过一定的方式从Internet上获取C&C信息。为提高BTL获取C&C信息过程的隐蔽性,本文此处借鉴文献[23,24]中思想,通过含有隐藏信息的博文内容来获取C&C信息。攻击者借用信息隐藏手段事先将要发布的C&C信息隐藏于某个知名博客博文内容的HTML代码中,然后BTL利用嵌入在恶意代码中的博客地址构造算法产生出含有C&C信息的博客链接,最后BTL通过该链接访问该博客,并恢复出隐藏于该博客博文HTML代码中的C&C信息,从而BTL完成获取C&C信息的过程。

2.3 基于LLMNR协议的C&C信息分发

当BTL获得C&C信息时,组成形成C&C信息列表,列表中的每项控制命令信息都是独立的,如图1中“C&C信息”部分所示。BTL在分发控制命令信息时,以“ccinfoXXSSF +命令控制信息内容”格式嵌入在LLMNR Query包的Name字段中(类似2.1.3节中BTL选举时的Query包格式)。其中,ccinfo为关键字,表示C&C信息,XXSSF为标识位,其含义如表1所示。

由于有些控制命令信息比较长,可能包含多个参数,为防止命令信息内容在Name字段中过长而引发检测,可将较长的控制命令信息其拆分成多个段,并添加XXSSF标识后,分别嵌入在不同LLMNR Query包的Name字段中进行传输,当Bot接收到这些Query包后可通过XXSSF标识恢复出该控制命令信息。例如,对于命令控制信息“ddos. sysflood ftp.example.com -p 21 –t 30”,可将其拆分为:01000ddos.sysflood, 01010ftpexample.com, 01020p21 和 01031t30,并分别作为LLMNR Query包的Name字段发送。

表1 分发标识位含义

3 实验与分析

本文将实验室所在局域网作为图1所示的本地网络环境。主要程序代码通过Python来实现,并借用Scapy工具[25]来实现LLMNR Query包的构造与解析功能。由于选举BTL是本文所提机制的核心部分所在,因此,本实验主要针对基于D-S证据理论的BTL选举过程进行了测试。根据多次实验测试的结果,式(2)~式(4)中参数较为合理的值为,,,,,,,,,式(6)~式(8)中参数较为合理的值为,,,,,。观察时间窗口长度。实验室计算机的软硬件配置均为AMD A10-5800K 3.8 GHz (CPU), 4 GB(内存),250 GB (硬盘),RTL8168/8111/8112 Gigabit Ethernet(网卡),操作系统为Ubuntu 14.04(64位)。

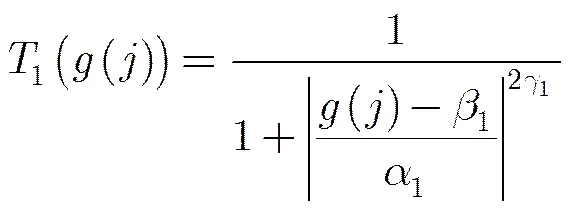

3.1 BTL选举有效性

为测试基于D-S证据理论BTL选举算法的有效性,本文此处测试了不同Bot总数(BotNum)下,在使用本文中D-S证据理论方法选举BTL后,BTL集合,模糊Bot集合和普通Bot集合所包含Bot数量占全部Bot数量的比例,如图3所示。可以看出,对不同Bot总数执行BTL选举过程后,普通Bot集合所包含的Bot数量最多,所占比例均超过65%,相比之下BTL集合与模糊Bot集合所占比例较小,这样比例情况较为合理。随着Bot总数的增加,属于BTL集合的Bot数量比例大约在10%~15%,基本可以保证有充足数量的Bot作为BTL。

3.2 BTL选举时效性与鲁棒性

本文主要从含有BTL选举关键字“btlvote”的LLMNR Query包发送速率与背景流量影响两个角度对BTL选举算法的时效性与鲁棒性进行了实验。图4展示出了在不同Bot数量下,含有“btlvote”LLMNR Query包发送速率与选举算法选出BTL所花费时间的关系。从图4中来看,不同Bot数量下,BTL选举时间会随着含有“btlvote”LLMNR Query包的发送速率的增加而迅速下降,且呈现平稳趋势。当含有“btlvote”LLMNR Query包发送速率为0~ 400 pps(packet per second)时,BTL选举时间会随着含有“btlvote”LLMNR Query包发送速率的增大而急剧减小。这主要是由于含有“btlvote” LLMNR Query包发送速率小,各Bot需要较长时间才能从网络中捕获并过滤出该类型的LLMNR Query包,占据了大部分的BTL选举时间开销。而当大于400 pps时,Bot能快速发送含有“btlvote”LLMNR Query包,再加上LLMNR协议采用组播工作方式,使得各Bot能在极短时间内从网络中捕获和过滤其它Bot发送含有“btlvote”LLMNR Query包,极大降低了因捕获该类型包而耗费的时间,而此时通过D-S证据理论计算BTL过程则成为时间开销的主要因素,且每增加10个Bot,时间开销大约增加0.1 s。

另外,本文在不同本地网络背景流量下BTL选举算法的鲁棒性进行了测试,结果如图5所示,含有“btlvote” LLMNR Query包发送速率为500 pps。局域网背景流量采用工具iPerf[26]生成。从图5可看出,在Bot数量BotNum保持不变情况下,网络背景流量bg的增大对选举BTL时间的影响并不明显。这主要是由于一方面Scapy工具借助实验主机上的千兆网卡能以极高的效率捕获局域网背景流量,并能按照设定的过滤规则,结合主机千兆网卡充足的硬件资源优势,高效过滤出含有“btlvote”标识的LLMNR Query包;另一方面BTL选举算法基于D-S证据理论,计算过程时间复杂度较低,在得到各Bot的开机时间比与CPU利用率两个指标后,能以较快的速度计算出BTL。此外,图5也说明随着局域网内Bot数量的增加,选举出BTL所花费时间也在以近似线性的方式增加,这也印证了图4中所展示的实验结果。

3.3 BTL选举过程安全性

BTL选举过程安全性主要体现在BTL选举过程所产生流量的隐蔽性上。隐蔽性此处是指含有“btlvote”LLMNR Query包在所有本地网络的LLMNR Query包中出现的随机程度,可反映出BTL选举算法抗检测能力的强弱。本文此处采用含有“btlvote” LLMNR Query包的自信息来描述。自信息可用于表示某个事件出现的概率与其不确定性(即随机性)的关系,若该事件出现概率较大,则其自信息较大,随机性较小,反之就大,其计算公式如式(11)所示。

(12)

另外,由于当前多数本地网络采用百兆以上以太网技术,各种网络应用和网络管理任务(如HTTP, QICQ, TCP, STP等)所产生的网络流量,无论持续时间还是数据包数量方面也远大于BTL选举过程产生的LLMNR Query流量。这些大量持续数据包的产生进一步降低了BTL选举过程的LLMNR Query流量在本地网络流量中所占的比例,极大增加了从本地网络流量中观测含有“btlvote”LLMNR Query包的难度,在很大程度上起到了掩护“btlvote”LLMNR Query包的作用,从而进一步提高了BTL选举过程LLMNR Query流量的隐蔽性。

图3 BTL选举算法产生的各集合Bot数量比例关系

图4 btlvote LLMNR Query包速率对BTL选举时间影响

图5 本地网络背景流量对BTL选举时间影响

图6 自信息I(p)与嗅探持续时间T的关系

4 局限性讨论

本文针对本地网络内同类Bot间共享C&C信息机制进行了初步探究,但还存在以下局限性与不足:

(1)本文所提机制的存在性。截止本文完成时,虽然通过公开文献未见到类似机制的报道,但从本文分析与模拟实验可以看出,攻击者是完全可以通过现有的局域网网络协议与技术方法来实现该机制的。因此,本文认为CCISLE完全可能成为一种新的C&C信息获取途径。

(2)BTL选举和C&C信息分发过程所使用的LLMNR Query包中Name字段内容(如“btlvote ####”)仍为明文,存在容易遭到入侵和渗透的问题。若专门针对LLMNR流量进行抓取和分析,则含有“btlvote####”的 LLMNR Query包容易引起怀疑,从而可能暴露出BTL选举过程。由于本文是对CCISLE机制的初步研究,为简单起见,故而采用了明文方式。下一步将研究如何采用隐蔽的方法(如加密等)传输Name字段内容,避免直接使用明文,以提高安全性。

(3)未给出针对本文所提机制的检测方法。由于本文所提机制在BTL选举及C&C信息过程中,LLMNR Query包的Name字段含有明文形式的关键字(如“btlvote”,“ccinfo”),相应的检测方法也比较简单,如可使用DPI(Deep Packet Inspection)方法[27]对本地网络LLMNR Query流量进行检测。下一步本文将在解决问题(2)的基础上,再深入研究针对隐蔽性提高后的Name字段的检测方法。

5 结束语

为避免检测和追踪,Bot需要安全隐蔽地获取控制命令信息,本文提出一种基于LLMNR协议与证据理论的本地网络同类型Bot间命令控制信息分享机制CCISLE,其核心思想是各Bot首先通过本地网络常用的LLMNR协议通告各自的两个Bot性能评价指标,并应用证据理算法论选出BTL, BTL使用较为隐蔽的方式从C&C Server处获取命令控制信息,最后BTL再通过LLMNR协议将获取的命令控制信息分发给其它Bot。实验结果也表明该机制能有效选举出BTL,完成与本地网络内多个同类Bot的命令控制信息共享。但也存在一些不足,下一步研究工作将在进一步提高CCISLE的安全性与隐蔽性,考虑针对CCISLE的检测方法等方面展开。

[1] 王天佐, 王怀民, 刘波, 等. 僵尸网络中的关键问题[J]. 计算机学报, 2012, 35(6): 1192-1208. doi: 10.3724/SP.J.1016.2012. 01192.

WANG Tianzuo, WANG Huaimin, LIU Bo,. Some critical problems of Botnets[J]., 2012, 35(6): 1192-1208. doi: 10.3724/SP.J.1016.2012.01192.

[2] CHEN P, DESMET L, and HUYGENS C. A study on advanced persistent threats[C]. Proceedings of the 15th IFIP TC 6/TC 11 International Conference on Communications and Multimedia Security, Aveiro, Portugal, 2014: 63-72. doi: 10.1007/978-3-662-44885-4_5.

[3] JUELS A and TING F Y. Sherlock Holmes and the case of the advanced persistent threat[C]. Proceedings of the 5th USENIX Conference on Large-Scale Exploits and Emergent Threats, San Jose, CA, USA, 2012: 2-6.

[4] RAFAEL A R G, GABRIEL M F, and PEDRO G T. Survey and taxonomy of botnet research through life-cycle[J]., 2013, 45(4): 1-33. doi: 10.1145/2501654. 2501659.

[5] GU G F, ZHANG J, and LEE W. BotSniffer: detecting botnet command and control channels in network traffic[C]. Proceedings of the 15th Annual Network and Distributed System Security Symposium, San Diego, CA, USA, 2008: 10-22.

[6] STONE-GROSS B, COVA M, CAVALLARO L,. Your botnet is my botnet: Analysis of a botnet takeover[C]. Proceedings of the 16th ACM Conference on Computer and Communications Security, Hyatt Regency Chicago, IL, USA, 2009: 635-647. doi: 10.1145/1653662.1653738.

[7] PORRAS P, SAIDI H, and YEGNESWARAN V. An analysis of the iKee.B iphone botnet[C]. Proceedings of the 2nd International ICST Conference on Security and Privacy in Mobile Information and Communication Systems, Catania, Sicily, Italy, 2010: 141-152. doi: 10.1007/978-3-642-17502- 2_12.

[8] CHO C Y, CABALLERO J, GRIER C,. Insights from the inside: A view of botnet management from infiltration[C]. Proceedings of the USENIX Workshop on Large-Scale Exploits and Emergent Threats, San Jose, CA, USA, 2010: 120-132.

[9] BILGE L, BALZAROTTI D, ROBERTSON W,. Disclosure: detecting botnet command and control servers through large-scale netflow analysis[C]. Proceedings of the 28th Annual Computer Security Applications Conference, Orlando, FL, USA, 2012: 129-138. doi: 10.1145/2420950. 2420969.

[10] ANDRIESSE D, ROSSOW C, STONE-GROSS B,. Highly resilient peer-to-peer botnets are here: an analysis of Gameover Zeus[C]. Proceedings of the 8th International Conference on Malicious and Unwanted Software: The Americas, Fajardo, Portugal, 2013: 116-123. doi: 10.1109/ MALWARE.2013.6703693.

[11] RAHIMIAN A, ZIARATI R, PREDA S,. On the reverse engineering of the citadel botnet[C]. Proceedings of the 6th International Symposium Foundations and Practice of Security, La Rochelle, France, 2014: 408-425. doi: 10.1007/ 978-3-319-05302-8_25.

[12] GAÑÁN C, CETIN O, and VAN E M. An empirical analysis of ZeuS C&C lifetime[C]. Proceedings of the 10th ACM Symposium on Information, Computer and Communications Security, Singapore, 2015: 97-108. doi: 10.1145/2714576. 2714579.

[13] CHOI H, LEE H, LEE H,. Botnet detection by monitoring group activities in DNS traffic[C]. Proceedings of the 7th IEEE International Conference on Computer and Information Technology, Aizu-Wakamatsu, Fukushima, Japan, 2007: 715-720. doi: 10.1109/CIT.2007.90.

[14] STRAYER W T, LAPSELY D, WALSH R,. Botnet Detection Based on Network Behavior[M]. New York, USA, Springer Science Business Media, 2008: 1-24. doi: 10.1007 /978-0-387-68768-1_1.

[15] SAAD S, TRAORE I, GHORBANI A,. Detecting P2P botnets through network behavior analysis and machine learning[C]. Proceedings of the 9th Annual International Conference on Privacy, Security and Trust, Montreal, Quebec, Canada, 2011: 174-180. doi: 10.1109/PST.2011.5971980.

[16] ZHAO D, TRAORE I, SAYED B,. Botnet detection based on traffic behavior analysis and flow intervals[J].&, 2013, 39(4): 2-16. doi: 10.1016/j.cose. 2013.04.007.

[17] DIETRICH C J, ROSSOW C, and POHLMANN N. CoCoSpot: clustering and recognizing botnet command and control channels using traffic analysis[J]., 2013, 57(2): 475-486. doi: 10.1016/j.comnet.2012.06.019.

[18] JIANG H and SHAO X. Detecting P2P botnets by discovering flow dependency in C&C traffic[J].--, 2014, 7(4): 320-331. doi: 10.1007/s12083-012-0150-x.

[19] BILGE L, SEN S, BALZAROTTI D,. EXPOSURE: a passive DNS analysis service to detect and report malicious domains[J]., 2014, 16(4): 289-296. doi: 10.1145/2584679.

[20] CHANG W, MOHAISEN A, WANG A,. Measuring botnets in the wild: Some new trends[C]. Proceedings of the 10th ACM Symposium on Information, Computer and Communications Security, Singapore, 2015: 645-650. doi: 10.1145/2714576.2714637.

[21] LEVON E, BERNARD A, and DAVE T. Link-Local Multicast Name Resolution (LLMNR)[OL]. https://tools.ietf. org /html/rfc4795. 2015.

[22] CAVALCANTE A P A, BOUDY J, ISTRATE D,. A dynamic evidential network for fall detection[J]., 2014, 18(4): 1103-1113. doi: 10.1109/JBHI.2013.2283055.

[23] Guo X J, Cheng G, Pan W B,. A novel search engine- based method for discovering command and control server[C]. Proceedings of the 15th International Conference On Algorithms and Architectures for Parallel Processing. Zhangjiajie, China, 2015: 311-322. doi: 10.1007/978-3-319- 27137-8_24.

[24] YIN T, ZHANG Y, and LI S. DR-SNBot: a social network- based botnet with Strong Destroy-Resistance[C]. Proceedings of the 9th IEEE International Conference on Networking, Architecture, and Storage, Tianjin, China, 2014: 191-199. doi: 10.1109/NAS.2014.37.

[25] PHILIPPE B. Scapy[OL]. http://www.secdev.org/projects/ scapy/, 2015.NLANR/DAST. iPerf[OL]. https://iperf.fr/, 2015.

[26] NAJAM M, YOUNIS U, and RASOOL R. Speculative parallel pattern matching using stride-k DFA for deep packet inspection[J]., 2015, 54: 78-87. doi: 10.1016/j.jnca.2015.04.013.

C&C Information Sharing Scheme in Local Network Based on LLMNR Protocol and Evidential Theory

GUO Xiaojun①②③CHENG Guang①③HU Yifei①③Dai Mian①③

①(,,210096,)②(,,712082,)③(,,210096,)

The bot must obtain the Command and Control (C&C) information covertly and securely, which is a necessary precondition to ensure botnet work correctly and normally. For the problem that how to covertly get and share C&C information between the same type bots in local network, a C&C Information Sharing scheme based on Link-Local Multicast Name Resolution (LLMNR) protocol and Evidential (CCISLE) theory is proposed. Firstly, for measuring bot performance, two metrics are defined: running time ratio and CPU utilization rate. Secondly, the same type bots will inform their own two metrics to each other via LLMNR query packets and utilize D-S evidential theory to vote BTL (Bot Temporary Leader). Then only BTL can be proved to communicate with C&C servers and C&C information can be obtained. Lastly, BTL will share the C&C information with other bots through LLMNR query packets. The experimental results show that CCISLE can help the same type bots achieve sharing C&C information successfully. The voting algorithm based on D-S evidential theory is able to elect BTL effectively with two proposed metrics and still present better robustness when in heavy network traffic. Moreover, the traffic produced during BTL voting process also has good covertness.

Network security; Botnet; Command and control; D-S evidential theory; Link-Local Multicast Name Resolution (LLMNR) protocal

TP393.08

A

1009-5896(2017)03-0525-07

10.11999/JEIT160410

2016-04-25;改回日期:2016-09-09;

2016-11-14

程光 gcheng@njnet.edu.cn

国家863计划项目(2015AA015603),江苏省未来网络创新研究院未来网络前瞻性研究项目(BY2013095-5-03),江苏省“六大人才高峰”高层次人才项目(2011-DZ024),江苏省普通高校研究生科研创新计划资助项目(KYLX_0141)

The National 863 Program of China (2015AA 015603), Jiangsu Future Net-works Innovation Institute: Prospective Research Project on Future Networks (BY2013095- 5-03), Six Talent Peaks of High Level Talents Project of Jiangsu Province (2011-DZ024), The Scientific Research Innovation Projects for General University Graduate of Jiangsu Province (KYLX_0141)

郭晓军: 男,1983年生,博士生,研究领域为网络安全、网络测量及网络管理.

程 光: 男,1973年生,教授、博士生导师,主要研究领域为网络安全、网络测量与行为学及未来网络安全.

胡一非: 男,1989年生,硕士生,研究领域为网络安全、机器学习.

戴 冕: 男,1988年生,博士生,研究领域为云计算、网络安全.