网络主权理论理解与思考

2017-03-25张学波吴忠望

张学波, 王 宇, 吴忠望

(装备学院 信息装备系, 北京 101416)

网络主权理论理解与思考

张学波, 王 宇, 吴忠望

(装备学院 信息装备系, 北京 101416)

为了明确网络主权的理论依据,正确理解和把握其核心概念,推动网络主权原则被广泛接受并得以顺利实施,利用面向对象的体系结构设计方法,探索了网络主权理论的构成要素和体系框架,将其划分为基础概念、核心概念和保障措施3个层次,并阐述了框架内部各层次要素之间的逻辑关系。分析和界定了网络主权理论涉及的基础性概念,阐述了对网络主权及其四项基本权力的理解,思考了网络主权保障涉及的法律法规、体制机制、技术手段和人才培养等保障措施。

网络空间;网络主权;信息主权;数据主权

2014年11月19日,习近平总书记在给首届世界互联网大会的贺词上,首次正式向世界宣示网络主权概念。在此后的第二届世界互联网大会上,他提出了推进全球互联网治理体系变革的“四项原则”和“五点主张”,其中第一项原则就是尊重网络主权,即“《联合国宪章》确立的主权平等原则是当代国际关系的基本准则,其原则和精神也应该适用于网络空间。我们应该尊重各国自主选择网络发展道路、网络管理模式、互联网公共政策和平等参与国际网络空间治理的权利”[1]。在2016年4月19日举行的网络安全和信息化工作座谈会上,习近平再次重申了这一原则主张。

目前,网络主权原则已经成为我国在网络空间治理上的一个重要原则,也是我国站在国家战略高度积极倡导的网络空间国际行为准则的基石。由此可见,网络主权理论体系的构建和完善已经成为我国目前急需回答的一个课题,它的深入研究对于反对网络霸权,维护国家网络安全,建立多边、民主、透明的国际互联网治理体系具有重要的理论和现实意义。

本文以网络主权理论为研究对象,试图探索网络主权理论的构成要素和体系框架,对网络主权理论涉及的概念进行规范,从而为网络主权理论及体系的构建和完善提供支撑,为保障我国网络主权战略举措的提出提供智力储备。

1 网络主权理论的要素分析及体系框架设计

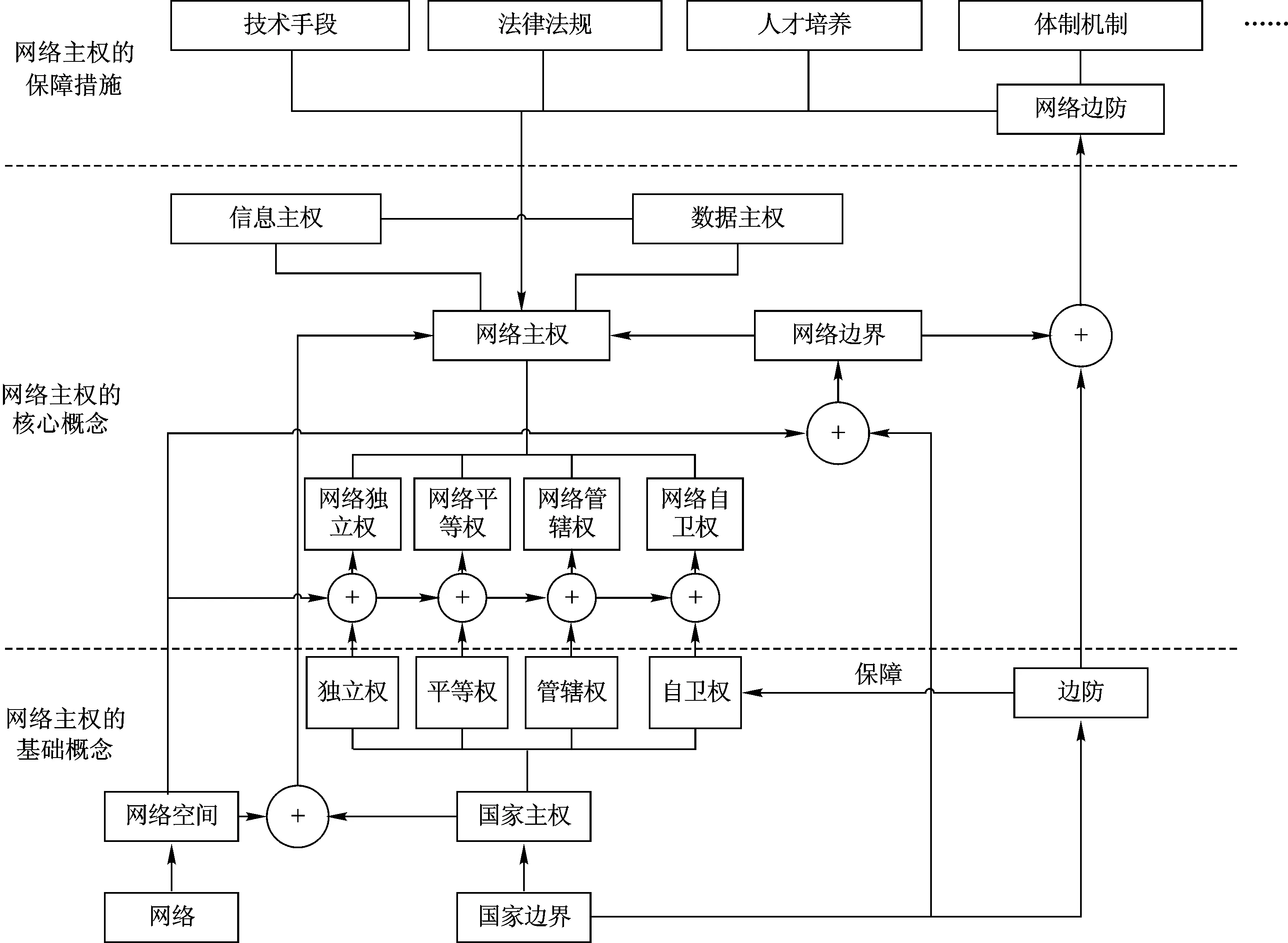

要正确把握网络主权的概念,构建网络主权的理论体系,首先要回答什么是网络、网络空间、国家主权、国家边界、边防等基础性概念,这些概念是网络主权理论构建的基石,对其正确的理解和把握是提出网络主权概念的前提。在此基础上,进一步理解网络主权的概念内涵,它包含哪些基本权力,如何界定网络边界,网络主权延伸出的信息主权和数据主权与网络主权之间的关系如何,这是网络主权理论的核心。最后,为了保障和维护网络主权,需要建立怎样的网络主权保障体系,它应包括哪些方面的保障措施。基于上述3个层次划分,利用面向对象的体系结构设计方法,构建了涵盖网络主权基础概念、核心概念和保障措施的网络主权理论框架,如图 1所示。

图1 网络主权理论框架

图1中,国家主权建立在国家边界基础之上,它延伸到网络空间形成了网络主权(两者的结合用+号表示),国家主权的四项基本权力映射到网络空间分别形成网络独立权、网络平等权、网络管辖权和网络自卫权;数据主权和信息主权是在网络主权基础上延伸出来的概念,是网络主权的子集;与在国家边界建立边防以保卫国家主权相对应,在网络边界也应建立网络边防以保卫网络主权;保障和维护网络主权除了建立网络边防外,还需要构建和完善涵盖体制机制、法律法规、技术手段和人才培养等多方面的网络主权保障体系。

2 网络主权的基础概念分析

1) 网络。网络是由若干节点和连接这些节点的链路组成[2],通常包含端节点、交换节点、连接边和载荷4个基本要素。例如互联网,其端节点如手机、电脑等终端设备;连接边如网线、光纤和无线信道等;交换节点如交换机、路由器等;载荷如数据包等。根据网络中传输载荷的不同,网络可分为信息网络和非信息网络两大类。

2) 网络空间。网络空间是一种人造的电磁空间,以终端、计算机、网络设备等为载体,人类通过特定的网络角色在其上进行信息交互,实现特定的活动[3]。

3) 主权。主权即国家主权的简称,是国家具有的独立自主地处理自己的对内对外事务的最高权力[4]。主权不可分割,不可让予。主权包含独立权、平等权、自卫权和管辖权等四项基本权力。其中,独立权是指国家按照自己的意志处理内政及外交事务,而不受外来干涉的权利;平等权是指每一个国家在国际法上都享有平等地位的权利[5];自卫权是指国家保卫自己生存和独立的权利;管辖权是指国家对其领域内的一切人和物进行管辖的权利[6]。

4) 边界和边防。主权既然有内外之分,就说明要有划分内外的国家边界,包括陆地边界、海洋边界和空中边界等。有了边界,为了防止侵略,就要有边防。边防是在国家边界、沿边、口岸等地方,为了防备和抵抗侵略,制止武装颠覆,保卫国家的主权统一、领土完整和安全所进行的军事活动。一国的领陆、领海和领空神圣不可侵犯[7]。

3 网络主权的核心概念理解

1) 网络边界。网络主权概念建立在网络边界概念的基础上,网络边界可以理解为直接连接到其他国家网络设备且位于本国领土(包括驻外使领馆)上的网络设备端口的集合。网络边界的判定需要2个条件,即位于本国领土(包括驻外使领馆)之上和直接连接到其他国家的网络设备。

2) 网络主权及其基本权力。方滨兴院士曾在“中俄网络空间发展与安全论坛”上给出了网络主权的概念。他认为“网络主权是国家主权在位于其领土之上的网络空间中的自然延伸,即对出现在该空间的信息通信技术活动(针对网络虚拟角色而言)及信息通信技术系统本身(针对平台)及其数据具有主权(对数据操作的干预权利)”[3]。对应国家主权的四项基本权力,网络主权主要包括网络独立权、网络平等权、网络自卫权和网络管辖权。

(1) 网络独立权。网络独立权是一种确保一国网络可以独立运行,对其管理不受制于他人的基本权利[8]。换句话说,国家可以独立地、不受外力干涉地处理国内一切涉网事务,如国家有权按照自身的意愿制定网络政策法律、成立组织机构和确定运行模式。

(2) 网络平等权。对于网络平等权的理解,其内涵应包括如下几个方面:① 所有国家都能够平等参与互联网政策和标准的制定;② 实现互联网基础资源的公平分配与共同管理;③ 各国网络在平等原则下实现互联互通与网络管理;④各国在网络空间治理上具有平等的话语权和参与能力。

(3) 网络自卫权。当主权国家的网络空间遭受来自境外的网络攻击和威胁时,理应具有进行防卫的权力,包括使用外交抗议、法律诉讼、网络反制、武力打击等防卫手段。在网络空间下,挑战一国主权的主体和内容是多种多样的。从主体上看,既可以是国家行为体,也可以是国际组织、社会组织和个人等非国家行为体。从手段上看,侵犯国家主权行为包括:① 通过网络传播涉及国家政权的有害信息;② 借助互联网进行颠覆国家的活动;③ 通过网络窃取他国秘密和核心利益;④ 通过网络战等手段有组织地攻击主权国家的关键基础设施和信息系统;⑤ 实施网络恐怖主义和网络犯罪活动,导致国家工业、交通、金融、能源等经济命脉行业控制系统失控等。

(4) 网络管辖权。对于网络管辖权的理解,其内涵应涉及如下几个方面:①主权国家对其本国的网络基础设施具有进行管理的权力;② 主权国家对其信息产业和服务产品具有进行管理的权力,如实施网络准入、网络审查等机制;③ 对出入境信息及内部流动信息具有监管权;④ 对境内互联网上的论坛帖文、博客、微博、微信、文章以及社交网站上的舆情进行管理的权力;⑤ 对网民行为具有规范和追究法律责任的权力。

3) 信息主权和数据主权。数据主权和信息主权也是人们经常提到的、与网络主权相关的概念。对于它们的正确认识,可以使我们能够更加准确的把握和理解网络主权概念。

(1) 数据主权。数据主权仅仅针对网络空间中所承载的数据本身,这些数据是未经加工处理的且不具有含义的,不涉及信息通信基础设施和信息内容,因此它是网络主权的子集。数据主权是指一个国家对其政权管辖范围内(领网)个人、企业和相关组织所产生的文字、图片、音视频、代码、程序等全部数据在产生、收集、传输、存储、分析、使用等过程拥有的最高管辖权[9]。如果拥有数据主权,就意味着数据即使被传输到云端或远距离服务器上,仍应受其主体控制。

(2) 信息主权。信息主权仅仅针对网络空间中所承载的信息本身,不涉及信息通信基础设施,因此它是网络主权的子集,同时也是数据主权的子集。信息主权是国家对在其政权管辖范围内任何信息的制造、传播和交易活动,以及对相关的组织和制度拥有包括保护、管理和控制在内的最高权力[10]。

4 网络主权的保障措施思考

为了保障国家的网络主权,需要建立涵盖法律法规、体制机制、技术手段和人才培养等多个方面的网络主权保障措施体系。

1) 法律法规。为加强网络主权保障,必须推动建立完善的网络主权保障法律法规体系,从国际和国内2个方面来推动进行网络主权立法保证。国际上,重点围绕我国网络主权主张推动国际立法和国际条约的制定;国内,重点围绕网络监管进行立法。这其中,《网络安全法》的通过和即将实施具有重要的现实和指导意义,它是网络空间安全管理方面的基础性法律,它确立了保障网络空间安全的基本原则和战略规划等顶层制度设计,以及在网络物理安全、网络运行安全、网络数据安全、网络信息安全等方面应建立和完善的相关基本制度。基于《网络安全法》,还应持续推进在政治、经济、军事和社会等领域网络安全相关法律法规的立法工作,以及不同行业部门之间相关法律法规的统筹协调,从而不断完善和优化我国的网络安全法律法规体系。

2) 体制机制。在网络主权保障法律法规的支持下,在体制机制上需要建立网络空间安全和主权保障的协调管理机构,作为“顶层”与“底层”之间的桥梁,整合全国的网络空间安全力量,负责网络主权保障的组织、规划、管理和实施协调。此外,需要建立军民融合的“网络防御指挥体系”和“网络国防力量”。其中,网络边防是重中之重,它是在国家的网络边界(国际边界路由交换设备)为防备和抵抗网络入侵,制止网络破坏,保卫国家的网络主权、核心网络系统及信息的完整和安全所进行的军事活动。

3) 技术手段。保障网络主权还需要技术手段的支撑,网络主权保障技术涵盖保障网络独立权的支撑技术、保障网络自卫权的支撑技术和保障网络管辖权的支撑技术三类。其中,保障网络独立权的支撑技术主要有根域名自治解析与联盟技术;保障网络自卫权的支撑技术主要有网络安全主动防御、网络攻击追踪溯源、网络数字大炮、量子插入等技术;保障网络管辖权的支撑技术主要有网络空间内容管控、网络电子身份证、网络犯罪取证等技术。在攻克上述关键技术的同时,我们还要研制我们自己的网络主权保障装备,建设网络主权保障信息平台和国家网络靶场。

4) 人才培养。保障网络主权离不开人才培养的支撑。目前,我国网络安全人才严重缺乏,人才结构不合理,且质量参差不齐,产、学、研严重脱节。其中一个重要的原因是我国网络安全人才培养主要依托计算机相关学科专业(随着网络安全学科成为一级学科专业,这一形势正在好转),且存在专业划分不合理和相对分散的问题。针对这些问题,建议统筹网络安全人才培养,以网络安全一级学科为引领,建立一所综合性的“网络空间大学”,综合培养涵盖专科、本科、研究生、职业教育等各类层次的网络安全急需人才。

5 结 束 语

随着网络空间承载的国家利益不断增加,以及网络空间国际利益冲突的加剧,网络主权理论研究越来越受到人们的关注,研究成果不断丰富。本文对网络主权理论涉及的基础概念、核心概念和保障措施进行了系统梳理,利用面向对象的体系结构设计方法给出了3层划分的网络主权理论体系框架。以此框架为指导,不仅可以准确把握网络主权理论的本质,而且可以对网络主权理论的发展脉络保持清醒认识,还可以对如何保障网络主权提供措施参考。

References)

[1]习近平.在第二届世界互联网大会开幕式上的讲话[EB/OL].(2015-12-16)[2016-10-02].http://news.xinhuanet.com/fortune/2015-12/16/c_1117481089.htm.

[2]谢希仁.计算机网络[M].北京:电子工业出版社,2016:3.

[3]方滨兴.论网络主权[EB/OL].(2016-04-27)[2016-12-12].http://wenku.baidu.com/link?url=mPrtBW-YUDBfsolIPjWY28am8u_QliG5Z7JLBA4ZoldMjSXU93SehV6m3zde WmmEeMLpeQsFGaKKFTB2AmqAoq-qyX5cr0EJLZThG1 Vp0ATRgR0IGE0qc86dxsU6S0dx.

[4]周鲠生.国际法(上)[M].北京:商务印书馆,1976:56.

[5]胡城军.论国际法所调整的利益关系:兼谈国际法的本质属性及其影响[J].时代法学,2005,3(4): 52-59.

[6]戴小冬.论涉外民商事诉讼的立法和司法管辖[J].山西师大学报(社会科学版), 2014,41(5): 75-78.

[7]全国人民代表大会.中华人民共和国国防法[EB/OL].(1997-03-14)[2016-11-22].http://www.law-lib.com/law/law_view.asp?id=324.

[8]方滨兴.方滨兴:未来网络的安全问题[EB/OL].(2015-01-09)[2016-11-29].http://cww.net.cn/zhuanti/html/2011/11/11/201111111622295805_2.htm.

[9]王永刚.专家观点:完善立法,明确网络主权、控制数据主权[EB/OL].(2016-10-22)[2016-11-22].http://opinion.people.com.cn/n/2015/0205/c1003-26511363.html.

[10]杨凯.国家信息主权问题的研究[D].成都:电子科技大学,2006:14.

(编辑:李江涛)

Understandings and Reflections on the Theories of Cyberspace Sovereignty

ZHANG Xuebo, WANG Yu, WU Zhongwang

(Department of Information Equipment, Equipment Academy, Beijing 101416, China)

In order to specify the theoretical basis of cyberspace sovereignty, grasp its core concept, and facilitate the acceptance and implementation of its principles, the paper explores the components and framework of the cyberspace sovereignty theory with object-oriented architecture design and divides it into three levels which contain basic concepts, core concepts and supporting measures. Then, the paper illustrates the logical relations among each level inside the framework. Further, under this framework, the paper analyzes and defines the basic concepts relate to cyberspace sovereignty theories, illustrates understandings on the cyberspace sovereignty and its four basic rights. Lastly, the paper discusses the laws and regulations, mechanisms, techniques, talent training and other supporting measures involving in cyberspace sovereignty protection.

cyberspace; cyberspace sovereignty; information sovereignty; data sovereignty

2016-11-28

中国工程院咨询研究项目(2015-ZD-10)

张学波(1977—),男,讲师,博士,主要研究方向为信息技术与网络安全。

TP393

2095-3828(2017)01-0011-04

A DOI 10.3783/j.issn.2095-3828.2017.01.003