移动网络SS7漏洞的安全增强方案探讨

2017-03-07孙彪

孙彪

摘要:七号信令协议SS7是基于信任的移动网络的通信协议,故移动网络收到的任何请求都被认为是合法的。任何能登入SS7网络服务器或网关的人,都可以向电信网络发送位置漫游和重定向请求,从而获取用户个人信息。为研究黑客或者不法分子利用这一漏洞窃听用户的语音通话和短消息内容所造成的信息安全问题,分析了通过对移动用户归属位置寄存器HLR的信令增强改造,从而有效防范这一漏洞的方法,旨在更好地保护用户信息安全。

关键词:SS7 漏洞 网络信息安全

1 引言

二十一世纪是信息爆炸的时代,人们的日常生活已经越来越离不开手机。从人际关系沟通(比如语音、短信、微信朋友圈),到日常消费(如网络购物、电子支付),再到日常出行(如滴滴打车、实时导航),金融理财(比如股票证券、手机银行)。可以说人们的衣食住行,一切的社会活动都浓缩在了小小的手机上以及隐藏在了手机背后复杂的移动网络中。

信息泄露造成的社会危害越来越严重,国际上比较轰动的泄密事件包括2014年2月,美国驻乌克兰大使遭遇的尴尬的泄密事件。美国驻乌克兰大使与美国助理国务卿维多利亚·努兰的一次秘密谈话被贴到了YouTube上,谈话中努兰对欧盟嗤之以鼻。

我国近年来电信诈骗案件数量增多,影响恶劣。几名大学生甚至因此而送命,事件引起了社会各界的广泛关注,舆论的矛头再次指向了电信运营商。然而,欲防范电信诈骗,用户的个人信息安全的巩固非常重要,对此,运营商、设备厂商以及其他相关部门应积极配合,寻求可行的技术增强网络安全。本文将分析移动通信网络SS7(七号信令网络)中的漏洞并提出安全增强解决方案。

2 SS7基本概念

SS7也被称为“七号信令系统”,是一种广泛应用于移动通信和固定通信网络之间的数据网络,是一系列管理数据交换的技术协议。它出现于上世纪80年代,目的是跨运营商网络跟踪和连接。它将手机运营商和国家经营者控制的节点连接成封闭网络,引导移动流量从手机信号塔通向互联网。数以千计的公司拥有SS7访问权,同时也可以将访问权共享给第三方使用。SS7现主要用于手机计费信令传输和短信收发业务,以及跨运营商和区域交换中心路由。SS7是电信骨干网的一部分,但却不是语音通话流经的网络,它是带有不同功能的独立管理网络。七号信令网是独立于电话网的一个专门用于传送七号信令消息的数据网,在实际的通信过程中,摘机、拨号、挂机等这些动作是用“电信号”来表示的,和普通传送的语音信号不同,称这些“电信号”为信令或信号,它们可用来指挥交换机干活。

七号信令属于公共信道信令,将在通信网中各个交换局在完成各种呼叫接续时采用的通信語言的集合称为七号信令网。

在移动通信时代SS7被用于设置漫游,以便能在所属运营商范围之外也能拨打电话和收发短信。漫游地运营商通过SS7向归属运营商发送获取手机唯一ID的请求以便跟踪手机,还会请求手机通信被重定向到其网络,以便投递呼叫和短信。这是一种确保跨网络通信的手段。

3 SS7安全漏洞浅析

传统SS7基于信任的网络,网络收到任何SS7请求都被认为是合法的。因此,任何能登入SS7网络服务器或网关的人,都可以向电信公司发送位置漫游和重定向请求,而电信公司多半会遵从请求(即使漫游请求是从圣彼得堡或孟买发出而你的手机却在纽约)。传统固话PSTN网络以及传统移动通信核心网SS7网络是基于TDM连接的,所以基于信任的SS7网络不会造成信息泄露。但是在目前的IP网络时代,黑客可以利用远端电脑轻易侵入IP SS7网络,获取用户信息。这就使得攻击者可以远程窃听立法者、公司高管、军方人员、激进分子和其他人士通话。值得注意的是,通过劫持用户的短信和通话,攻击者也就能够获取其他服务通过短信发送的双因子身份验证登录码。已经获取用户名和密码的攻击者即能在用户收到验证码之前拦截,登录账户。

而谁可以登入SS7呢?全世界数百家电信公司都可以。政府情报机构可以访问这一网络,无论电信公司允许与否。商业公司可以将SS7电话追踪服务售卖给政府和其他客户。有能力收买电信员工的犯罪团伙同样可以使用SS7,攻破了有漏洞的SS7设备的黑客也能登入SS7。

图1是黑客通过SS7信令网络获取用户信息后拦截并窃听用户通话的流程示意图:

在移动网络中,有两个关键网元存储有用户的关键数据信息,他们是HLR(Home Location Register,归属位置寄存器)和MSCS(Mobile Switching Centres,移动交换中心)。由于SS7基于信任的网络,所以目前主流HLR和MSCS都很容易泄露用户关键数据信息。

黑客通过SS7信令网可以窃取到的用户关键信息如下:

IMSI:国际移动用户识别码,是识别移动用户的标志,IMSI在全网和全球中是唯一的(当然,非法制造商也可能造出IMSI相同的SIM卡),一般在入网和TMSI更新失败时使用。

TMSI:临时移动用户识别码,它是IMSI的临时“代表”,出于IMSI的安全考虑,为尽量避免在空中接口传递IMSI,由VLR(Visiting Location Registers,拜访位置寄存器)给用户分配,TMSI在当前VLR中是唯一的。

位置信息:包括移动用户当前注册的网络MSC/VLR信息,无线小区ID。

签约信息:用户在HLR中的签约数据信息。

图2是两个移动运营商网络间信令互通示意图,由于SS7网络的天然特性,所以网络间SS7以及MAP都缺乏网元相互鉴权的机制和流程,所以黑客可以通过公共SS7网络切入到运营商的核心网SS7信令网络中,获取用户的关键信息,并监听控制用户的语音和短信业务。

为了防止用户个人信息泄露造成正常业务被窃听,核心网存储用户信息的关键网元HLR和MSCS需要进行信令增强,确保用户信息安全。下文将介绍针对HLR用户位置寄存器的可能攻击场景及安全增强思路建议。

4 核心网HLR安全增强方案

4.1 可能的攻击场景

HLR用户归属位置寄存器在移动网络中用以保存用户的关键信息,包括用户识别信息、鉴权信息、用户签约信息和用户位置信息。基于当前网络架构漏洞,黑客一般会通过SS7或者MAP信令对HLR实施非法攻击,攻击手段如下:

◆伪装成服务网元

攻击者伪装成网络中的服务网元节点,非法获取SS7接口的信令消息和控制消息。

◆伪装成用户

攻击者伪装成用户来使用被攻击者的服务。

◆拒绝服务

攻击者可能会频繁尝试某种特定用户,造成网络拥塞,进而阻碍正常用户的业务进行。

4.2 信令增强方案

(1)增强网元间MAP消息鉴权

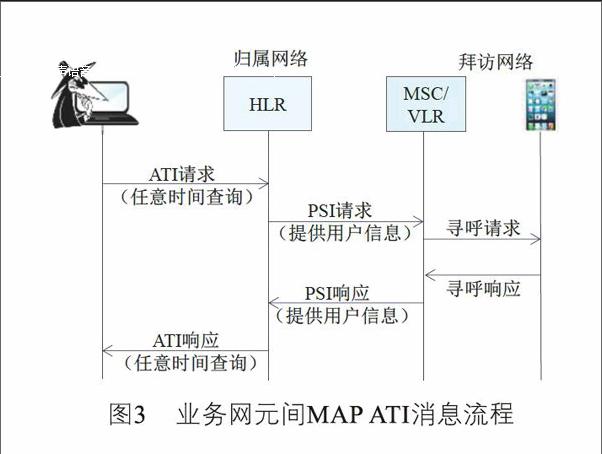

业务网元间MAP ATI(anyTime Interrogation,任意时间查询)流程如图3所示:

针对黑客模拟成业务网元,通过MAP ATI向HLR获取用户的IMSI、MSC/VLR、Cell ID、IMEI等敏感信息的情况,HLR可以有如下防护措施:

◆完全禁止MAP ATI请求;

◆限制MAP ATI请求,只对已经配置为信任的对端网元GT地址的网元运行MAP ATI请求和回响应。

业务网元间MAP-SRI-for-SMS向HLR发送请求路由信息,获取用户的IMSI、MSC/VLR信息的消息流程如图4所示:

针对黑客模拟成业务网元,通过MAP-SRI-for-SMS向HLR发送请求路由信息,获取用户的IMSI、MSC/VLR信息。HLR可以有如下防护措施:

◆限制MAP-SRI-for-SMS请求,只对已经配置为信任的对端网元GT地址的网元运行MAP ATI请求和回响应。

◆在MAP-SRI-for-SMS消息中过滤SMSC地址,防止非法SMSC查询。

◆部署SMS短消息网关路由器,外网只能看到短消息网关路由器,HLR对外网短消息中心不可见。

网元间MAP消息还有很多,需要移动运营商和设备商详细分析,有针对性给出安全增强方案,切实防护用户信息非法泄露。

(2)增强对用户的消息鉴权

黑客模拟成用户向HLR发送MAP位置更新请求消息流程如图5所示:

针对黑客模拟成用户向HLR发送MAP位置更新请求消息,获取用户签约信息和用户位置信息的情况。HLR可以有如下安全增强防护措施:

◆对漫游控制配置更精确的MSC/VLR地址信息或者前缀。

◆限制MAP LU请求,只对已经配置为信任的对端网元GT地址的网络发来的MAP LU请求回响应。

(3)拒绝服务类增强

黑客可能模擬周边网元,向HLR发送过负荷的信令请求消息,造成HLR无法处理正常的用户业务请求。针对这种攻击,信令网可以考虑如下网络安全增强:

◆实时监控拜访地信令业务请求消息情况;

◆对信令消息异常的拜访地网元设置黑名单以禁止消息发送。

黑客可能会伪装成HLR向MSC/SGSN发送HLR Reset消息,造成信令网络风暴。针对这种攻击,信令网可以考虑如下网络增强:

◆限制从他网发送的HLR Reset消息;

◆检查HLR Reset消息中源GT地址和HLR GT地址,规避虚假消息。

5 结束语

SS7信令网络IP化改造后,由于自身协议架构的漏洞,很容易被黑客攻击。而通过增强移动网络MAP消息的鉴权,对MAP消息流程进行适当的改造或者增加消息访问限制,可以显著地增强SS7网络安全性,有效地保护用户信息安全。IP化网络一方面简化了网络部署,增强了网络灵活性,另一方面也引入了新的网络安全风险。增强IP网络安全,切实保护用户信息,提高网络可靠性,是一个永恒的话题,需要从业各方认真分析研究,针对新网络新形式,不断提高网络安全。

参考文献:

[1] 3GPP TS 29.204. Signalling System No. 7 (SS7) security gateway; Architecture, functional description and protocol details[S]. 2015.

[2] 3GPP TS 29.002. Mobile Application Part (MAP) specification[S]. 2015.

[3] 3GPP TS 33.102 V13.0.0. 3G Security; Security architecture (Release 13)[S]. 2016.

[4] 3GPP TS 33.203. 3G security; Access security for IP-based services[S]. 2016.

[5] 3GPP TS 33.204. 3G Security; Network Domain Security (NDS); Transaction Capabilities Application Part (TCAP) user security[S]. 2016.

[6] 3GPP TS 33.200. 3G Security; Network Domain Security (NDS); Mobile Application Part (MAP) application layer security[S]. 2015.

[7] 3GPP TS 23.002 V13.7.0. Network Architecture (Release 13)[S]. 2016.

[8] 3GPP TS 23.003 V13.7.0. Numbering, addressing and identification (Release 13)[S]. 2016.

[9] 刘建伟,王育民. 网络安全——技术与实践[M]. 北京: 清华大学出版社, 2005.

[10] 朱可云,俞定玖,汤红波. 增强的七号信令安全网关及信令防护技术研究[J]. 信息工程大学学报, 2010(5): 513-516. ★