基于non-IP+SCEF技术增强物联网终端安全性的研究

2017-03-06何峣黄海

何峣,黄海

(中国电信股份有限公司广州研究院,广东 广州510630)

基于non-IP+SCEF技术增强物联网终端安全性的研究

何峣,黄海

(中国电信股份有限公司广州研究院,广东 广州510630)

研究了智能终端安卓系统,提出了基于证书链验证机制的智能终端安卓系统安全加固方案,并对安卓原生系统所表现出来的安全问题进行深入的分析与研究,比较了采用安全加固的系统较之安卓原生系统在安全性上表现出的优势。通过结合证书链机制,以完整性验证为核心的安全架构,能够达到最大限度保护智能终端安全的目标。

物联网;安全;非IP;服务能力开放功能

1 引言

随着物联网技术与业务的迅速发展,针对物联网的安全威胁也日益增大。2016年第三季度,网络信息安全处于高防御级别的美国,仍然发生了两起利用海量物联网终端实施大规模DDoS攻击的事件,传统IP网络的安全威胁已延伸到物联网领域,敲响了物联网终端安全的警钟。

如何防止海量的物联网终端受到攻击和感染,为非频繁小数据业务类型的物联网终端构建安全防护体系,避免物联网终端僵尸化成为物联网发展过程中不可回避的问题。

2 DDoS攻击事件分析

分析2016年发生在美国的DDos攻击事件,不难发现以下问题。

2.1 攻击事件反映出的问题

(1)号称安全防护能力最强的国家也难以防止攻击事件的发生

网站以及美国DNS服务器提供商Dyn的DNS服务,均受到了基于IP网络的DDoS攻击,攻击来源于受Mirai恶意软件感染的约5万台物联网终端组成的僵尸网络,攻击流量高达600 Gbit/s,导致服务中断数小时。虽然美国的网络防攻击能力处于世界领先水平,但也未能有效防止攻击事件的发生,近半个美国的大型Web网站服务受到这次攻击事件的影响。可见,利用海量物联网终端实施攻击的威胁相当巨大。

(2)传统IP网的安全威胁已延伸到物联网领域

有别于以往手机类及消费电子类智能终端的攻击,黑客不再局限于以用户个体的隐私窃取、支付钓鱼、诈骗以及勒索等直接获利为目标,而是把目光延伸到物联网终端,其目的很明确,就是把海量的物联网终端构建成巨型的僵尸网络,用以实施大型DDoS攻击,此类攻击事件往往伴随着政治目的,其影响已上升到社会和国家层面,一旦漫延,造成的恶劣影响和破坏力不容忽视。

(3)受感染终端大多为中国设备

在这些受感染的物联网终端中,大部分是中国大华和雄迈公司生产的网络摄像头设备。可见,防攻击能力相对薄弱的国内物联网终端已成为全球黑客的目标,如果类似攻击发生在国内,情况可能更为严重。

2.2 攻击原理

综上分析,不同类型的智能终端或物联网终端都有一个共同特征,就是它们都运行着IP协议栈并直接与IP网络通信,暴露在IP网络上。黑客通过IP网络,可以轻易发现并攻击它们,终端一旦被攻陷,就加入了僵尸网络,成为攻击网络的一员,随时听候黑客的差遣。黑客的攻击方式一般有如下两种。

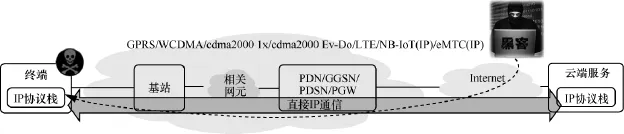

·黑客通过IP网络直接远程攻击终端,原理如图1所示。

图1 基于IP网络直接远程攻击终端示意

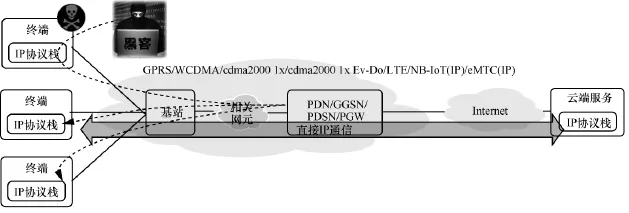

· 黑客通过近距离或本地攻击,先入侵少量终端,以此为跳板,继而攻击同一IP子网下的其他终端,原理如图2所示。

图2 基于IP子网跳板攻击终端示意

利用传统的安全防御措施,无论是为操作系统和应用程序打补丁、关闭不必要的端口,还是做好账号/密码管理等,都不能完全弥补采用IP通信带来的缺陷。

电信运营商即将大规模开展物联网业务,使用IP技术进行通信的终端同样面临上述安全问题。既然专业的安全防御方法不能从根源上解决问题,那么能否换一种思路,从通信网络的架构切入,挖掘容易被忽略但又能把终端在网络中隐藏起来的方案,黑客找不到这些终端,自然就无法实施攻击了。

3 安全防御方案

3GPP R13版本关于 NB-IoT(narrow band internet of things,窄带物联网)和 eMTC(enhanced machine type communication,增强机器类通信)基于蜂窝网的物理网通信系统规范中,定义了一项新的数据通信技术——non-IP技术。non-IP技术在NB-IoT中是必选,在eMTC中是可选。non-IP数据重要特征是无IP分组头,传输效率高,更重要的是,终端可以完全不需要IP协议栈,这意味着终端可以不暴露在IP网络上,从而避免一切基于IP技术的攻击和远程控制,也意味着黑客没有办法直接驱使这些海量的非IP化的终端发动基于IP网络的DDoS攻击,从根源上遏制了这些终端进入僵尸网络。黑客常年以来积累的诸如端口扫描、脚本注入、SQL注入、密码穷尽等强大的攻击工具集(黑客的“核武器库”),都将派不上用场,因为它们都是基于IP技术的,黑客要破解non-IP,不得不从零开始研究新的入侵手段和攻击方案。因此,non-IP的使用,将为物联网的大规模商用发展赢得相当长的一段安全时间窗口。下面以NB-IoT系统为例,详细介绍这种新型的防御技术,eMTC系统与之相似。

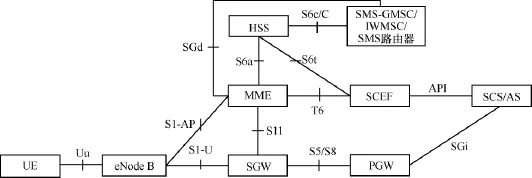

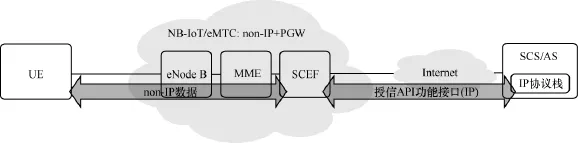

3GPP R13新增了控制面优化(control plane optimization,CP优化)和用户面优化(user plane optimization,UP优化)两种数据传输方案:CP优化方案通过NAS信令传输数据,减少了终端、空口和核心网的信令开销,并为non-IP的数据传输增设了SCEF(service capability exposure function,服务能力开放功能)网元,SCEF在NB-IoT中的具体网络位置如图3所示;UP优化方案增加了RRC挂起和恢复两种状态,减少了空口信令交互。

在终端附着网络的过程中,会携带建立数据通道的参数,这决定了终端在完成附着后,以何种类型的方式进行数据通信,每种方案对应的参数配置和数据路径见表1。

由表1可知,方案1、方案4和方案7属于传统IP通信方式,终端获得IP地址并直接接入IP网络;方案6只提供短信通信方式,不涉及数据通信,不在本文研究范围内;方案2和方案5都属于non-IP通信,网络出口点是PGW;方案3也属于non-IP通信,但网络出口点是SCEF。下面介绍与IP和non-IP相关的3类方案的机制、优点、缺点、安全性和适用场景。

3.1 控制面或用户面的IP通信方案(方案1、方案4和方案7)

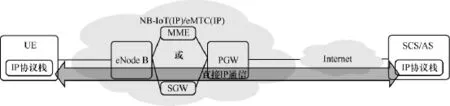

该类方案通过控制面NAS信令或者用户面传输用户数据,NAS层单独或NAS+PDCP层共同负责用户数据安全,PGW为终端分配IP地址,终端具有IP协议栈并获得IP地址,网络出口点是PGW,终端直接与SCS/AS进行IP通信。终端与云端直接IP通信方案如图4所示,该类方案的优/缺点、安全性及适用场景介绍如下。

图3 NB-IoT网络架构

表1 附着过程建立数据通道参数与数据路径对应

·优点:基于传统IP通信,终端侧与云端应用开发门槛低;经过优化的控制面和用户面方案,可减少终端、空口和核心网的信令消耗。

· 缺点:IP技术的开放性导致运营商仍只承担通信管道的角色,难以从海量终端和数据中深挖价值。

·安全性:终端直接与IP网络通信,易被黑客发现并攻击。

·适用场景:基于控制面的方案适合非频繁小数据传输,基于用户面的方案适合各种类型的数据传输。

3.2 控制面或用户面的non-IP隧道通信方案 (方案2和方案5)

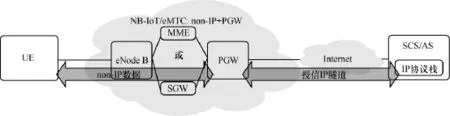

该类方案通过控制面NAS信令或者用户面传输用户数据,NAS层单独或NAS+PDCP层共同负责用户数据安全,PGW为终端分配IP地址但不分发给终端 (基于UDP/ IP的PtP隧道),或者不为终端分配IP地址(其他类型PtP隧道),终端不需要IP协议栈且不需要获得IP地址,网络出口点是PGW,终端经过PGW与SCS/AS通过IP隧道通信,不直接进行IP通信。控制面或用户面non-IP传输+ PGW IP隧道方案如图5所示,该类方案的优/缺点、安全性及适用场景介绍如下。

·优点:使用non-IP技术,用户数据无IP分组头,转发效率高;经过优化的控制面和用户面方案,可减少终端、空口和核心网的信令消耗。

· 缺点:终端侧与云端应用需要适应新的隧道开发模式;隧道转发的模式令运营商仍只负责管道运营。

·安全性:PGW与SCS/AS间建立授信隧道通信,终端不直接与IP网络进行通信,有效隐藏终端,不易受到黑客攻击。

· 适用场景:基于控制面的方案适合非频繁小数据传输,基于用户面的方案适合各种类型的数据传输。

3.3 控制面non-IP能力开放方案(方案3)

该类方案通过控制面NAS信令传输用户数据,NAS层负责数据安全,终端不需要IP协议栈且不需要获得IP地址,网络出口点是服务能力开放单元SCEF,终端经过SCEF与SCS/AS进行API通信。控制面non-IP传输+SCEF服务能力开放方案如图6所示,该类方案的优/缺点,安全性及适用场景介绍如下。

图4 终端与云端直接IP通信方案

图5 控制面或用户面non-IP传输+PGW IP隧道方案

图6 控制面non-IP传输+SCEF服务能力开放方案

· 优点:使用non-IP技术,用户数据无IP分组头,转发效率高;减少了终端、空口和核心网信令消耗;SCEF汇聚了non-IP的终端和数据,并以API形式向云端应用方提供服务,而非直接把数据转发出去,运营商在这个节点上可以沉淀数据并进行大数据分析,从中挖掘出具有商业价值的信息,由于使用了API形式开放服务,而不是简单的数据转发,为实施更灵活、更多样化的资费策略奠定了基础,运营商不再沦为纯管道的角色。

· 缺点:终端侧与云端应用需要适应新的API开发模式。

· 安全性:SCEF引入了non-IP数据传输授权检查技术,SCEF根据终端的外部标识或MSISDN,检查是否为该终端创建了 SCEF承载。SCEF检查请求non-IP数据投递的 SCS/AS是否被授权允许发起 non-IP数据投递,并且检查该 SCS/AS是否已经超出 non-IP数据投递的限额(如24 h内允许1000byte),或已经超出速率限额(如100byte/h)。只有当上述安全检查通过后,SCEF才做后续的投递工作。基于以上的安全机制,SCEF可以安全地对3GPP网络中的non-IP数据与互联网云端应用方的IP数据进行转换,有效地在IP网络中隐藏了终端,终端不直接与IP网络通信,而是在IP网络中隐身了,黑客难以对其实施攻击。

· 适用场景:非频繁小数据传输。

3.4 方案对比分析

对比以上几类方案,在安全性、传输效率、信令优化、开放性、产业成熟度以及对运营商利弊等方面各有优缺点。运营商希望选择一种既能解决安全问题,也能在商业模式上打破运营商纯管道运营角色困局的技术方案。

物联网主要的应用场景如自动抄表、环境监控、车场管理、智慧城市、物流跟踪等,其通信特征主要是非频繁的小数据传输,此类终端数量和业务规模相当巨大,并涵盖了大多数的物联网业务应用场景,运营商应牢牢地抓住这类业务。运营商面对每一次新技术选择时,除了满足高效快速开展业务外,还要兼顾网络和业务可持续发展,过于开放的技术架构虽然能“短平快”地产生规模效应,但也意味着后续商业价值的分流。

综上所述,基于IP通信的方案(方案1、方案4和方案7),终端暴露于IP网络中不能满足所需要的安全性要求;基于non-IP的隧道方案(方案2和方案5),non-IP技术能在网络中很好地隐藏终端,虽能满足安全性要求,但隧道模式无法帮助运营商突破纯管道运营者的困局。

基于控制面non-IP的能力开放方案 (方案3),non-IP技术能在网络中很好地隐藏终端,SCEF也承担了non-IP网络与IP网络之间的安全转换角色,能有效防御来自IP网络的恶意刺探和攻击,因此,基于non-IP+SCEF的方案能很好地满足安全要求,也能满足物联网非频繁小数据的主要业务需求。从网络位置上看,SCEF的定位近似但不等同于物联网连接管理平台或物联网云服务平台,也就是说,对于还没拥有成型的连接管理平台或云服务平台的运营商,SCEF也是一种选择,可帮助运营商突破纯管道运营的困局,扩大管道业务以外的利益。non-IP和 SCEF都已经在标准层面得到定稿,只要运营商明确需求并推动产业链参与跟进,就能有效降低开发与运营的门槛。

4 结束语

2016年,运营商开始规模建设并试点物联网业务,物联网终端的快速发展以及网络扩张所带来的安全隐患不可忽视,需要从终端、网络和平台等各方面寻求综合解决方案,虽然目前IP技术仍是主流通信技术,但从发生的安全大事件来看,通过各种基于IP的传统防御手段遏止物联网终端僵尸化,仍有很大的不确定性。因此,通过在终端、空口和核心网启用non-IP技术,在网络出口点部署SCEF网元相结合的方案,不仅是一种通信方案,还将是解决物联网终端僵尸化的安全方案之一,该思路开拓了NB-IoT和eMTC在安全领域的全新研究方向,为物联网的安全发展赢得时间窗口。同时,运营商可基于这种物联网安全解决方案,打造“安全物联网”的品牌,实现安全差异化,吸引更多的行业用户。

[1]3GPP.Architecture enhancements to facilitate communicationswith packet data networks and applications (release 13):3GPPTS 23.682[S/OL].(2016-12-10)[2016-12-10].https://www.baidu. com/link?url=ltCYaC0JN0 NkFgyGi6I33 PViwmH78SQ3ytlr OBdA9NEUVHVB9qbNW6eNBN 9yqcIZGfxK 8TWAXU5C-9eGbH-VOK&wd=&eqid=de14 a62d0008d 4210000000 358844583.

[2]3GPP.General packet radio service (GPRS)enhancements forevolved universal terrestrial radio access network(E-UTRAN) access (release 13):3GPP TS 23.401[S/OL].(2008-10-10) [2016-12-10].http://www.etsi.org/deliver/etsi_TS/123400_123499/ 123401/08.03.00_60/ts_123401v080300p.pdf.

[3]3GPP.Non-access-stratum (NAS)protocol for evolved packet system (EPS);stage 3(release 13):3GPP TS 24.301[S/OL]. (2009-03-10)[2016-12-10].http://max.book118.com/html/2015/ 1019/27540606.shtm.

[4]3GPP.Evolved universal terrestrial radio access (E-UTRA)and evolved universal terrestrial radio access network(E-UTRAN); overall description;stage 2(release 13):3GPP TS 36.300[S/OL]. (2007-12-10)[2016-12-10].http://xueshu.baidu.com/s?wd= paperuri:(be81e93a0601e10eb42f7c072c2c2b6a)&filter=sc_long_ sign&sc_ks_para=q%3DEvolved+Universal+Terrestrial+Radio+ Access+%28E-UTRA%29+%3B+LTE+Physical+Layer-General+Description&tn=SE_baiduxueshu_c1gjeupa&ie=utf-8&sc_us=5075368087671280276.

[5]3GPP.Evolved universal terrestrial radio access(E-UTRA);radio resource control(RRC);protocol specification(release 13):3GPP TS 36.331[S/OL].(2007-12-10)[2016-12-10].http://xueshu. baidu.com/s?wd=paperuri:(be81e93a0601e10eb42f7c072c2c2b6a) &filter=sc_long_sign&sc_ks_para=q%3DEvolved+Universal+ Terrestrial+Radio+Access+%28E-UTRA%29+%3B+LTE+ Physical+Layer-General+Description&tn=SE_baiduxueshu_ c1gjeupa&ie=utf-8&sc_us=50753680876712 80276.

Research on enhancing the security of IoT terminals based on non-IP and SCEF technology

HE Yao,HUANG Hai

Guangzhou Research Institute of China Telecom Co.,Ltd.,Guangzhou 510630,China

Android intelligent terminal system was studied,and Android security reinforcing scheme of intelligent terminal based on certificate chain authentication mechanism was put forward.The security problems that Android system showed were analyzed,and the advantage of the Android security reinforcing scheme was compared with Android system.The certificate chain authentication mechanism played a critical role as protecting the core of the terminals against some intrusion attacks in the security phases.

IoT,security,non-IP,SCEF

TN929

A

10.11959/j.issn.1000-0801.2017035

何峣(1977-),男,中国电信股份有限公司广州研究院高级工程师,主要研究方向为物联网终端通信、安全、测试技术等。

2016-12-11;

2017-01-23

黄海(1973-),男,中国电信股份有限公司广州研究院高级工程师,主要研究方向为视频流媒体、物联网相关技术及应用。