基于确保案例模型的网络边界测评模板化

2017-01-09吴志国张玉军

吴志国,沈 熠,汤 淇,张玉军

(1. 上海大学 计算中心,上海 200444;2.上海大学 计算机工程与科学学院,上海200444;3.苏州裕茂机电工程技术有限公司,江苏 苏州 215000)

基于确保案例模型的网络边界测评模板化

吴志国1,沈 熠1,汤 淇2,张玉军3

(1. 上海大学 计算中心,上海 200444;2.上海大学 计算机工程与科学学院,上海200444;3.苏州裕茂机电工程技术有限公司,江苏 苏州 215000)

袁文浩等人提出了根据《信息系统安全保障评估框架标准》将等级保护要求作为分论断建模的理论。本文在此基础上,依据等保测评工作的经验和技术搜集,增加了最底层分论断到直接证据的建模,完成了基于确保案例模型的网络边界测评的建模,并创造性地提出了将网络边界测评工作模板化的方法,将测评工作分为技术检查、访谈和文档确认工作,给出了3个模板表,进一步拓展了等保测评发展的思路。

等级保护;网络边界测评;确保案例;模板

0 引言

《信息系统安全等级保护基本要求》(中华人民共和国国家标准GB/T 22239-2008)指出[1],信息安全等级保护是指对国家秘密信息、法人和其他组织及公民的专有信息以及公开信息和存储、传输、处理这些信息的信息系统分等级实行安全保护,对信息系统中使用的信息安全产品实行按等级管理,对信息系统中发生的信息安全事件分等级响应、处置。我国的信息安全等级保护共分为自主、指导、监督、强制、专控5个保护级。本文指出信息安全等级保护中网络边界测评和测评中存在的问题,介绍了确保案例模型,描述对信息安全等级保护的网络边界测评部分进行确保案例模型的建模过程。

1 等级保护网络边界测评

1.1 网络边界测评

根据《信息系统安全等级保护测评过程指南》和《信息系统安全等级保护测评准则》的规定,信息安全等级测评是由公安部指定的有资质的第三方进行的测评。而网络边界测评是信息安全等级保护测评的一部分,是测评项中和网络边界有关的内容。信息安全等级保护分为物理安全、网络安全、主机安全、应用安全、数据安全和安全管理等六个部分。网络边界安全的测评内容只和网络安全、系统建设管理和系统运维管理三个部分有关,其测评内容包括技术安全和管理安全、运维安全等。现阶段的等级保护网络边界测评主要依赖测评师的个人经验,而由于测评师的技术水平和工作经验差别较大,加上各个企业的网络边界安全建设情况不尽相同,网络边界测评的质量很难得到保障。

1.2 相关研究

在对信息安全等保测评方法的研究上,华东理工大学的袁文浩等人提出了CAE(Claim-Argument-Evidence)模型,根据《信息系统安全保障评估框架标准》,将等级保护测评工作按照标准中的测评项进行模型分解,但他们只提出了相关概念,没有结合等级保护实际的测评需要,也无法对单元测评内容进行指导。本文依据等级保护测评工作的经验和技术搜集,增加了最底层分论断到直接证据的建模,完成了基于确保案例模型的网络边界测评的模型构建,将这一理论方法应用到实际测评工作中。本文还创造性地提出了将网络边界测评工作模板化的方法,将测评工作分为技术检查、访谈和文档确认工作并给出了3个模板表来拓展等级保护测评发展的思路。

2 基于确保案例的网络边界测评建模

2.1 确保案例模型

确保案例(Assurance Case)的定义是“一个特殊的关键性的论断充分地阐释了一个特定环境下有着特定应用方向的一个系统的性能,同时,将大量文档性证据作为一个确定的、有效的论据证明了该论断的正确性”[2]。系统的论断以及一些证明这个论断正确的文档性的证据构成了确保案例。

2.2 确保案例模型的构成

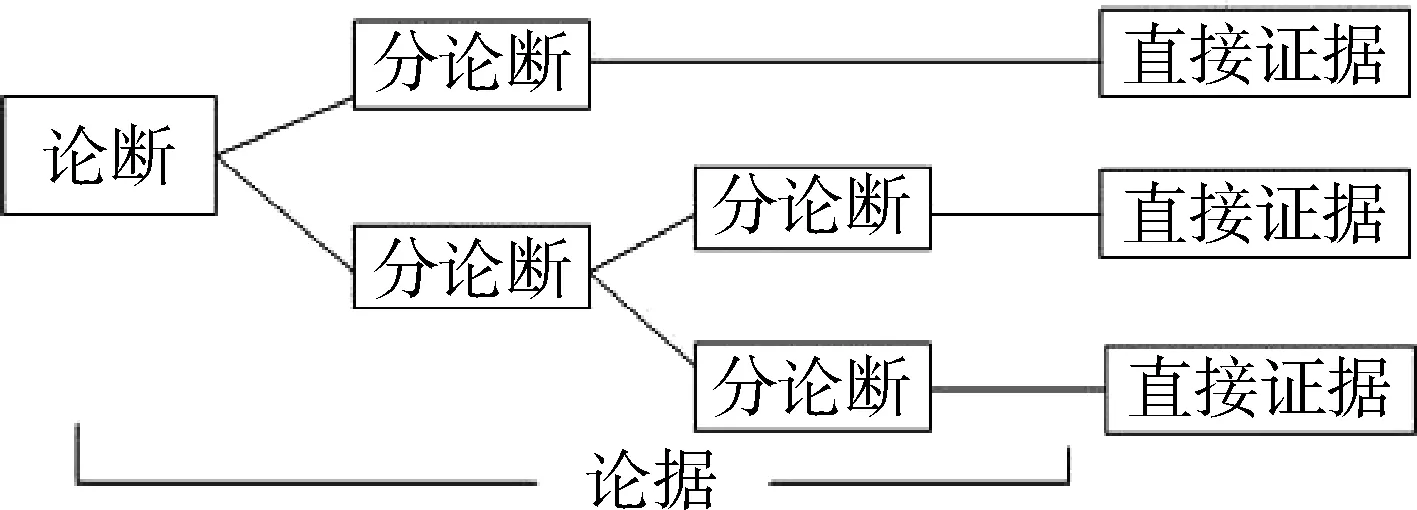

结构化确保案例模型是一种特殊的推导图,包含三种特定的元素:论断(claim)、论据(argument)和直接证据(evidence)。图1展示了一个标准的确保案例以及三个元素论断、论据和直接证据之间的关系。图中最左边的论断是顶层论断,包含两个分论断(sub-claim)。此处的论据证明如果分论断正确,那么总的论断也就正确。而分论断又能分解为下一级的分论断,它也有证据证明。这种下级证据对上级正确性的约束关系就是论据[3]。确保案例模型就是由上而下地分解论断,然后由下而上地证明论断正确性的推导模型。论据用来解释证据怎么证明论断或者分论断的正确性并表示节点的关系。论据还可能包含引起证明失败的原因或者失败需采取的行为和措施。证据可能根据模型产生或者系统自动产生,也可以人工去获取。它可能是确定的信息,也可能是概率性的信息[4-5]。

图1 确保案例模型示例

3 网络边界测评建模

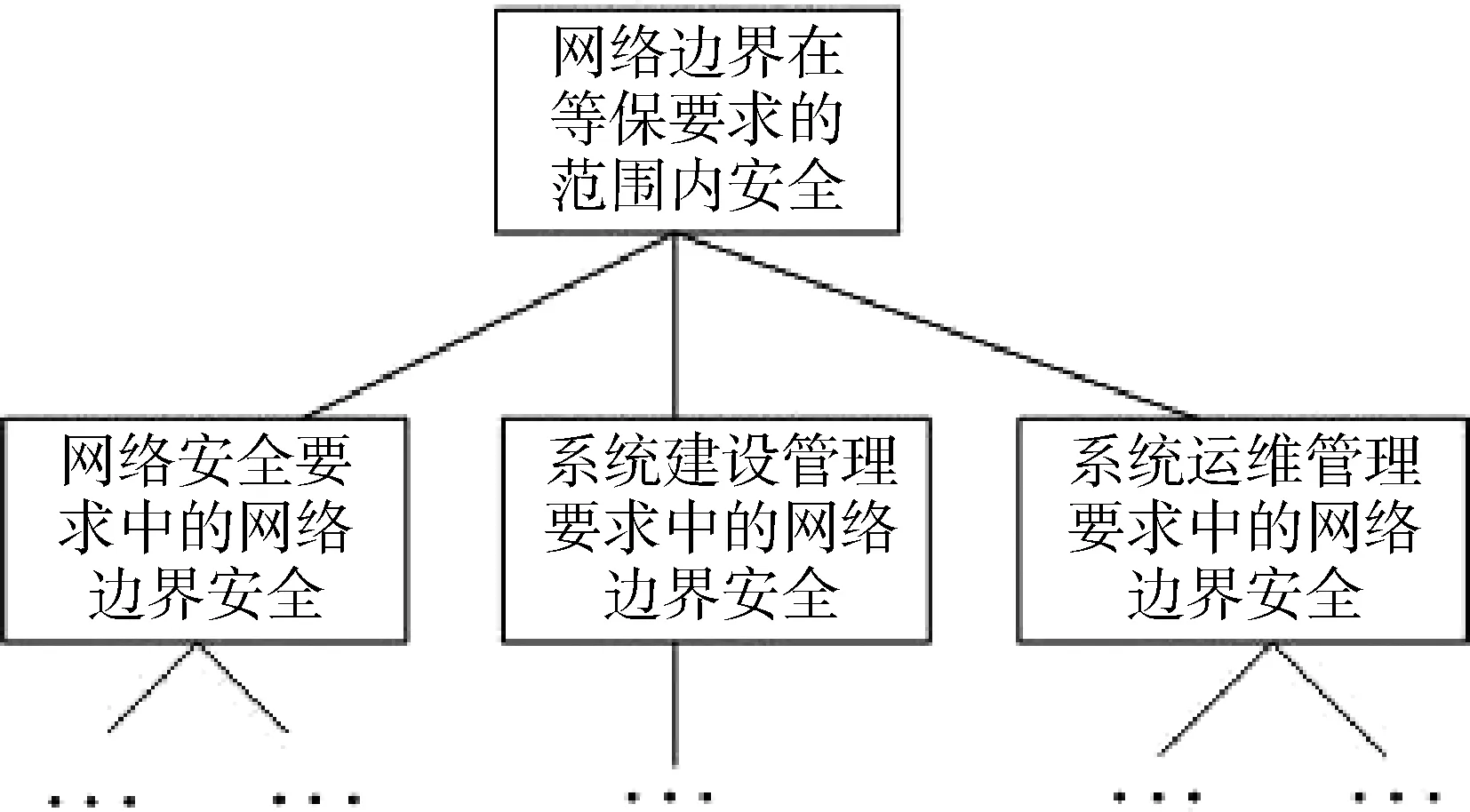

3.1 顶层论断分解

网络边界安全涉及了网络安全、系统建设管理和系统运维管理三个部分。因此,顶层论断经过第一次分解后的模型如图2所示,包含网络安全要求中的网络边界安全、系统建设管理要求中的网络边界安全、系统运维管理要求中的网络边界安全三个分论断。

图2 第一次分解后的模型

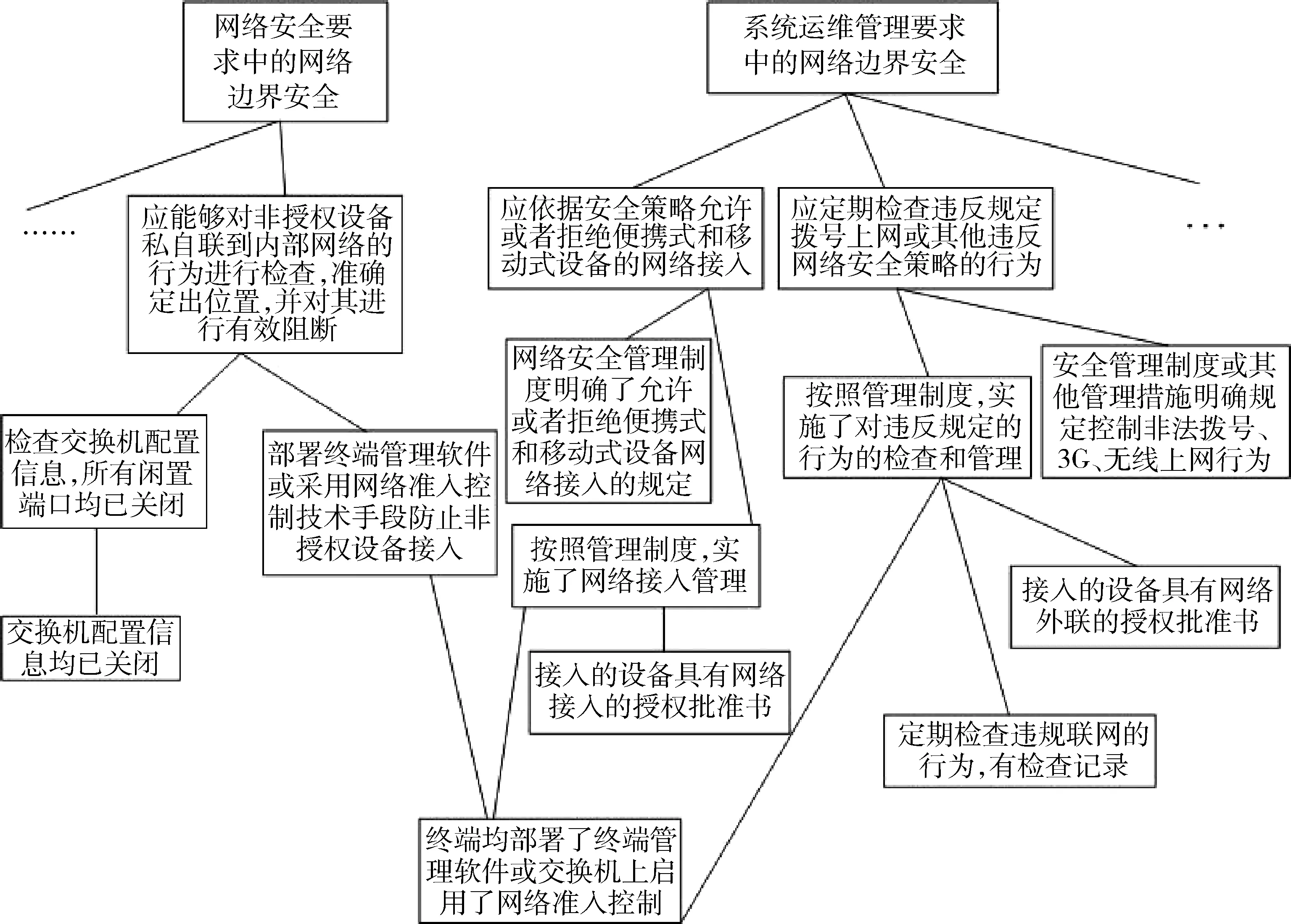

3.2 逐层分解和论据生成

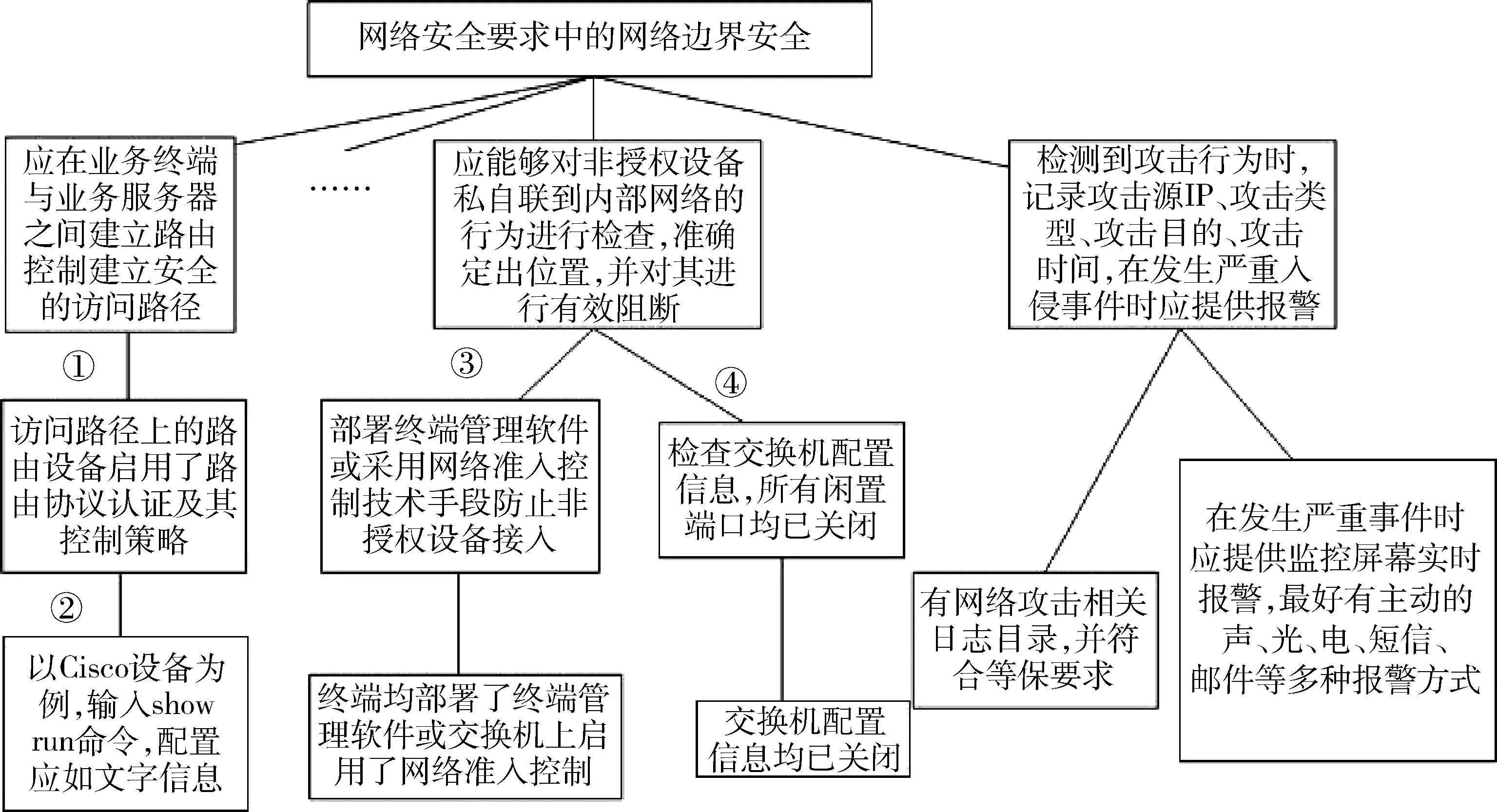

下面先构建网络安全要求中的网络边界安全这一分论断的模型。根据《GB/T 22239—2008》,3级网络安全要求中有13项涉及网络边界安全。因此这一分论断可以分解为13个2级分论断。下面证明“应在业务终端与业务服务器之间进行路由控制建立安全的访问路径”、“应能够对非授权设备私自联到内部网络的行为进行检查,准确定出位置,并对其进行有效阻断”和“当检测到攻击行为时,记录攻击源IP、攻击类型、攻击目的、攻击时间,在发生严重入侵事件时应提供报警”分论断的正确性。针对“应在业务终端与业务服务器之间进行路由控制建立安全的访问路径”这一论断,依据等级保护的测评经验,支持该论断的3级分论断为“访问路径上的路由设备启用了路由协议认证及其控制策略”,而支撑此3级论断的直接证据就是路由器的配置信息,以Cisco设备为例,输入show run命令,配置如图3所示。找出能证明论断正确的直接证据后,“应在业务终端与业务服务器之间进行路由控制建立安全的访问路径”这一论断之下的模型初步建立,其他两个2级论断也同样找到直接证据,初步建立起来的“网络安全要求中的网络边界安全”这一分论断的模型如图4所示。

图3 Cisco设置的配置表

分论断和直接证据初步组成模型后,就需要将它们之间的关联写成论据,反映出上下级之间或者同级别之间的分论断和直接证据之间的关系。图4中标出了几个典型的论据。

图4中的论据1是最简单的论据形式。如果分论断“访问路径上的路由设备启用了路由协议认证及其控制策略”成立,那么分论断“应在业务终端与业务服务器之间进行路由控制建立安全的访问路径”也成立,反之则不成立。论据2是一种示例型的论据。因为路由设备的提供商很多,而不同的企业也会根据各自的需要采购和使用不同厂家的路由设备,而不同厂家的路由设备的语言体系和配置方式也不完全相同,没有办法或者说没有必要去穷举出所有的路由设备的配置。下面是遇到Cisco设备的示例。若检查结果成立,那么分论断“访问路径上的路由设备启用了路由协议认证及其控制策略”成立。而如果检查的设备是其他厂商的路由设备,只要其配置等同于列出的Cisco设备所显示的配置,即配置的功能相同,则分论断也同样成立。论据3和4是组合型的论据。表面上分论断“应能够对非授权设备私自联到内部网络的行为进行检查,准确定出位置,并对其进行有效阻断”由终端的控制和交换机闲置端口的关闭两个分论断所支持,它们的逻辑关系就是“与”或“或”。但是这两个论断有一定的限制关系。企业都会控制网络接入来管理接入终端,而不同的企业使用不同的管理软件和控制方式,能达到的效果和防止欺骗的能力差别很大。例如某外资银行采用的方法是连入银行网络的终端必须在IT部门注册和认证,而这个终端连入网络时需要员工所携带的动态密码。这样,分论断“应能够对非授权设备私自联到内部网络的行为进行检查,准确定出位置,并对其进行有效阻断”应该判断为成立。从这个例子看出,论据4对上级分论断的影响程度还取决于分论断“部署终端管理软件或采用网络准入控制技术手段防止非授权设备接入内部网络”中所描述的技术水平,也就是说判断分论断“部署终端管理软件或采用网络准入控制技术手段防止非授权设备接入内部网络”时不仅判断所产生的结果成立与否,还要判断是否要与分论断“检查交换机配置信息,所有闲置端口均已关闭”的结果相“与”。

图4 论断“网络安全要求中的网络边界安全”的确保案例模型

3.3 论断与证据交叉联系

按照上述方法构建剩下两个分论断的模型。构建这两个分论断模型会分解出管理文档上和网络技术上的证据,需要注意的是这些网络技术上的证据会与之前“网络安全要求中的网络边界安全”模型中的证据有重叠。如图5所示,将三个分论断的模型组合,组合时要注意添加新形成的论据和一些论据的修改,然后检查最终形成的模型。最后确认论断/分论断、论据和证据之间关系的牢固性和充分性达到要求,这样就完成了对“网络边界在等保要求的范围内安全”这一论断的建模。

图5 模型中不同分论断同时指向同一证据示例

3.4 生成测评模板——模板表

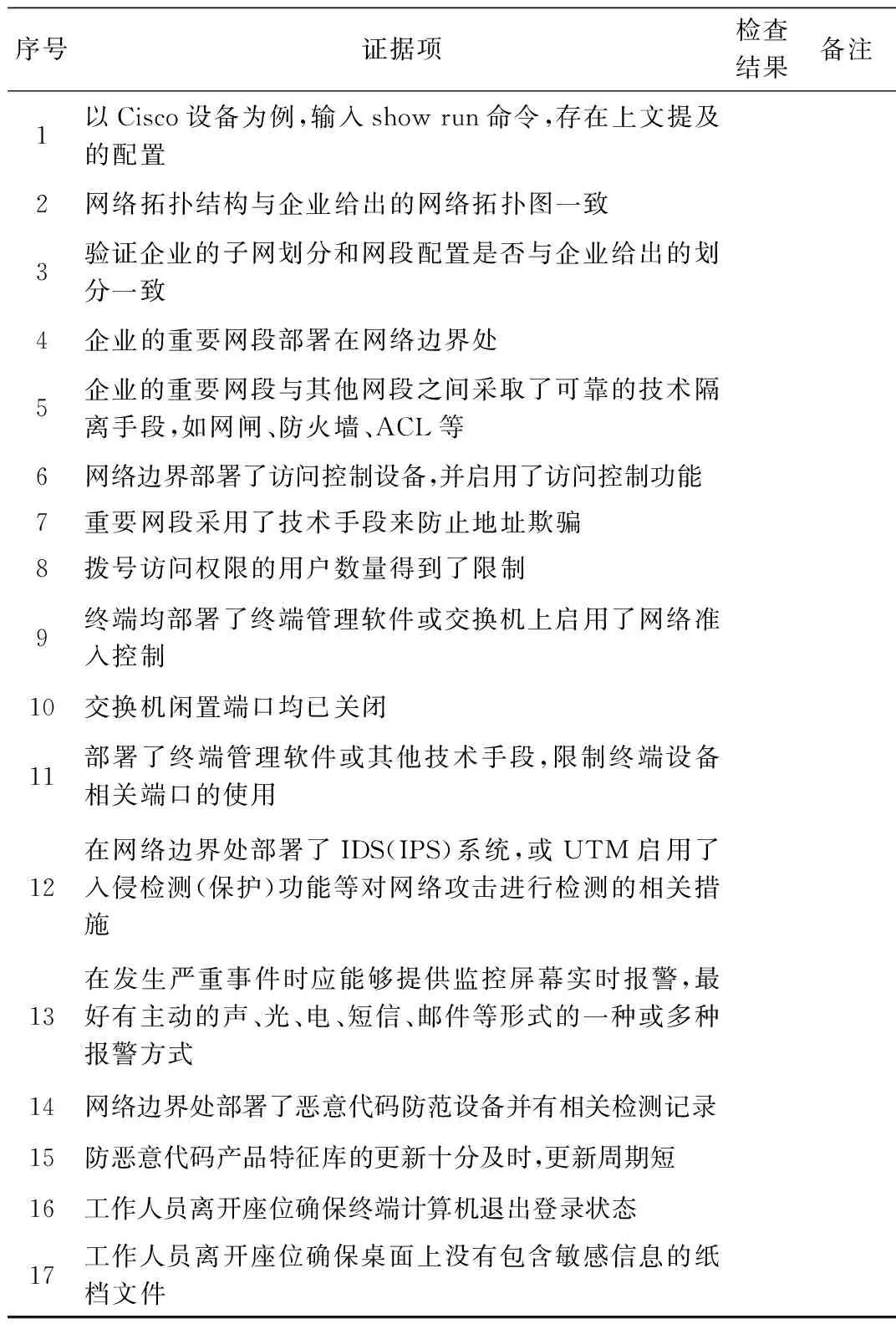

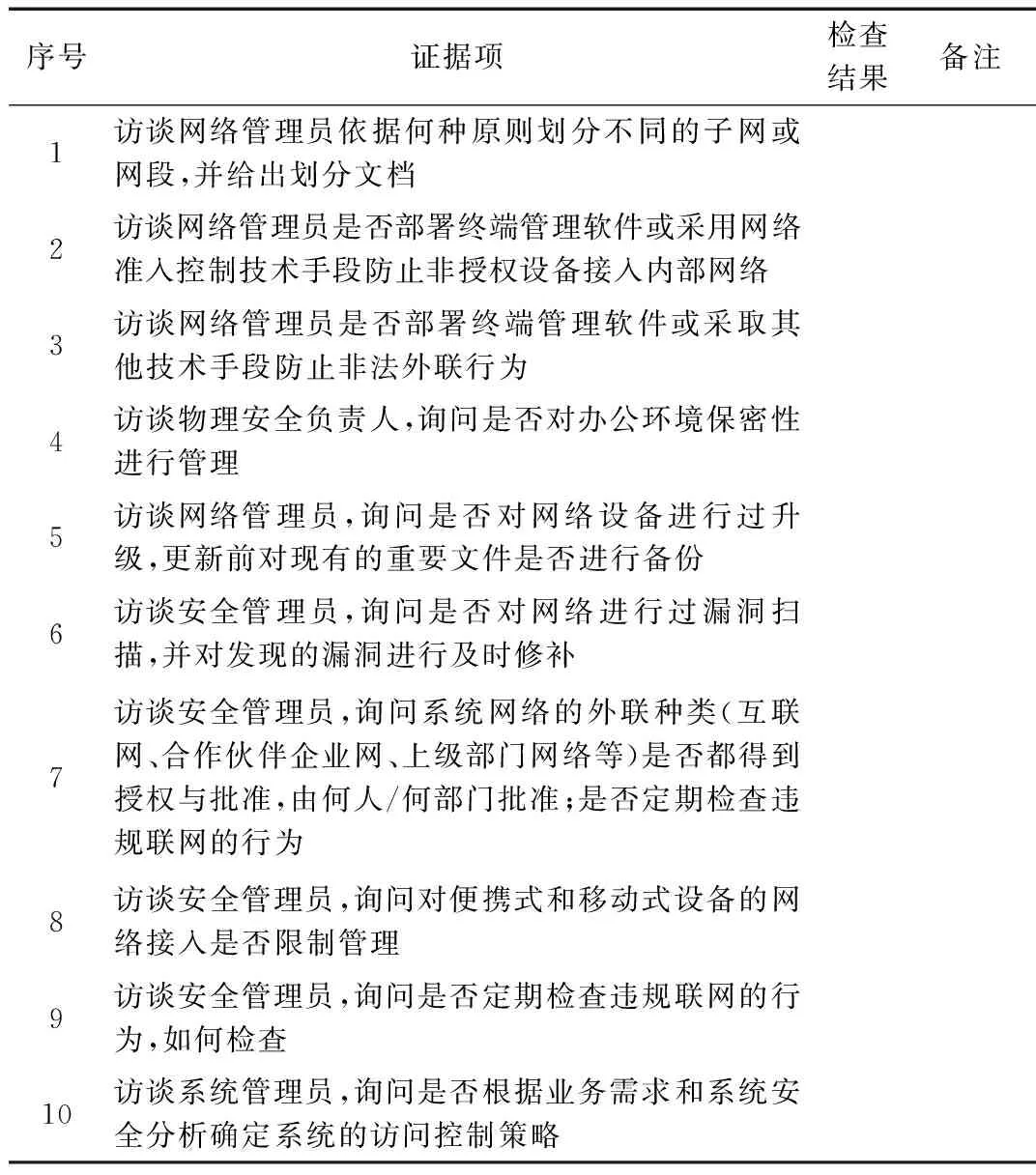

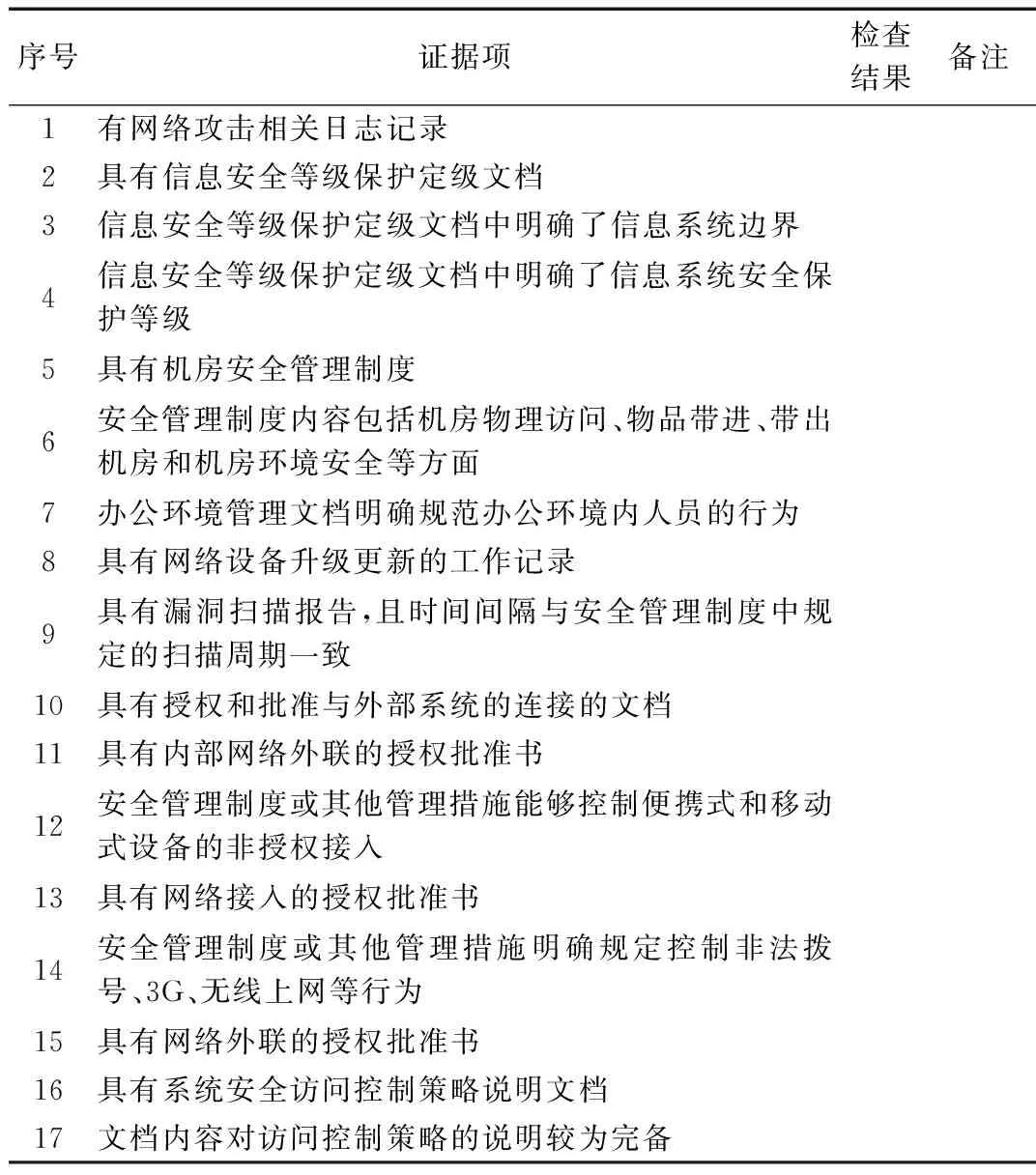

信息安全等级保护的现场测评有三种工作方式:技术检查、访谈和文档确认。以网络边界测评为例,根据确保案例模型生成的证据项和等级保护工作的特点,生成技术检查表、访谈表和文档确认表的模板,如表1~3所示。

表1 网络边界测评技术检查表

4 结论

本文在袁文浩等人研究工作的基础上依据等级保护测评工作的经验和实际工作中的技术方法,通过实例介绍了最底层分论断到直接证据的建模过程,完成基于确保案例模型的网络边界测评的建模,提出了一种将网络边界测评工作模板化的方法。利用此方法可以将测评工作分为技术检查、访谈和文档确认工作,给出了3种工作模板表。这种基于确保案例模型的网络边界测评模板化的方法将进一步拓展等级保护测评发展的思路。

表2 网络边界测评访谈表

表3 网络边界测评文档检查表

[1] 袁文浩, 林家骏, 王雨. 信息安全等级保护中等级测评的 CAE 建模[J]. 计算机应用与软件,2012,29(10):230-233.

[2] ANKRUM T S, KROMHOLZ A H. Structured assurance cases: three common standards[C]. Ninth IEEE International Symposium on High-Assurance Systems Engineering, HASE 2005, IEEE, 2005: 99-108.

[3] BLOOMFIELD R,MASERA M, MILLER A, et al. Assurance cases for security: the metrics challenge[C]. IEEE/IFIP International Conference on Dependable Systems and Networks. IEEE, 2007:807-808.

[4] DJENANA C. Software assurance evidence metamodel (SAEM), OMG Document, 2010:1[J/OL].(2010-02-01)[2016-06-30]. http://www.omg.org/cgi-bin/doc?sysa/10-02-01.

[5] RHODES T, BOLAND F, FONG E. Software assurance using structured assurance case models[M]. Gailhersburg: US Department of Commerce: National Institute of Standards and Technology, 2009.

The template of network boundary evaluation based on assurance case model

Wu Zhiguo1,Shen Yi1,Tang Qi2,Zhang Yujun3

(1.Computer Center, Shanghai University, Shanghai 200444, China; 2.School of Computer Engineering and Science Shanghai University, Shanghai 200444, China; 3. Suzhou Yu Mao Mechanical and Electrical Engineering Technology Co., Ltd., Suzhou 200444, China)

Yuan Wenhao and others have put forward the modeling theory that sub-claims are based on requirement for classified protection according to“The evaluation framework standards for information systems security”. According to the experience and technology of classification protection assessment work, this article raises the modeling from the bottom sub-claims to the direct evidence and completes modeling of network boundary evaluation based on assurance case model. It also puts forward the method of the template of network boundary evaluation creatively. The assessment work is classified into technical inspection, interview and document confirmation with this method. At last, three template tables are given out. It expands the development way of information security classification protection evaluation。

classification protection; network boundary evaluation; assurance case; template

TP23

A

10.19358/j.issn.1674- 7720.2016.24.001

吴志国,沈熠,汤淇,等. 基于确保案例模型的网络边界测评模板化[J].微型机与应用,2016,35(24):1-4,7.

2016-06-30)

吴志国(1989-),男,硕士,助理实验师,主要研究方向:软件工程、软件测试。

沈熠(1989-),男,硕士,助理实验师,主要研究方向:软件工程、软件测试。