网络入侵反追踪节点最优路径推演平台的设计与实现

2016-12-26杨芳郭宏刚

杨芳+郭宏刚

摘 要: 无线传感网络内部节点攻击无法通过防御技术进行控制,对网络安全造成了极大的威胁。因此,设计并实现基于Web远程管理的网络入侵反追踪节点最优路径推演平台,对网络入侵反追踪节点进行准确检测,确保网络的安全性。该平台由核心控制模块、数据库模块以及检测模块构成。检测模块按照网络协议对接收的数据包进行分流操作、均衡网络负载。采用依据Libpcap库的通用数据捕获方法,采集网络中的原始数据,再依据规则模式匹配的规则检测模块,通过入侵事件描述语言,对规则库进行匹配,获取网络入侵节点,若入侵节点的信任值低于阈值,则为入侵反追踪节点。实验结果表明,所设计平台具有较低的误检率、较高的检测率以及较低的资源使用量,安全性能和空间性能较强。

关键词: 网络入侵; 追踪节点; 最优路径; 推演平台

中图分类号: TN926?34; TP393 文献标识码: A 文章编号: 1004?373X(2016)22?0014?04

0 引 言

无线传感网络技术在军事、医疗、工业等领域具有重要的应用价值。这些领域对网络安全具有严格的要求[1?3],无线传感网络面临的攻击主要有外部节点攻击以及内部节点攻击。通过防御技术可阻止外部攻击对网络造成损害,但是内部节点攻击却无法通过防御技术进行控制。因此,需要设计有效网络入侵反追踪节点检测方法,为网络管理人员提供可靠的管理依据,确保网络的安全性[4?6]。

当前对无线传感网络入侵检测方法较多。文献[6]提出的红外热释电传感器网络的动态定位技术,依据红外热释电原理,检测网络传感器的运行状态,获取故障传感器节点,但是该方法的安装成本高,对传感器的质量要求较高,存在一定的局限性。文献[7]依据博弈论的入侵检测方法,通过循环博弈论模型对网络入侵进行检测,阻止网络发生丢包攻击现象,但该方法的检测效率较低,需要消耗大量的资源。文献[8]分析了依据支持向量机的网络入侵节点检测平台,但是该方法缺乏灵活性和扩展性,运行周期较高。文献[9]依据流量检测和统计学原理,提出了网络入侵节点最佳路径检测平台,但是其主要对特定网络入侵节点进行检测,存在较大的局限性。文献[10]分析了依据通用处理器开发的网络入侵节点最佳路径检测平台,但是该检测平台的处理性能和速度较低,开发成本高。针对上述分析的相关问题,设计并实现基于Web远程管理的网络入侵反追踪节点最优路径推演平台,对网络入侵节点进行准确检测,确保网络的安全性。该平台由核心控制模块、数据库模块以及检测模块构成。实验结果说明,所设计平台具有较低的误检率、较高的检测率以及较低的资源使用量,安全性能和空间性能较强。

1 网络入侵反追踪节点最优路径推演平台的设计

1.1 推演平台总体结构设计

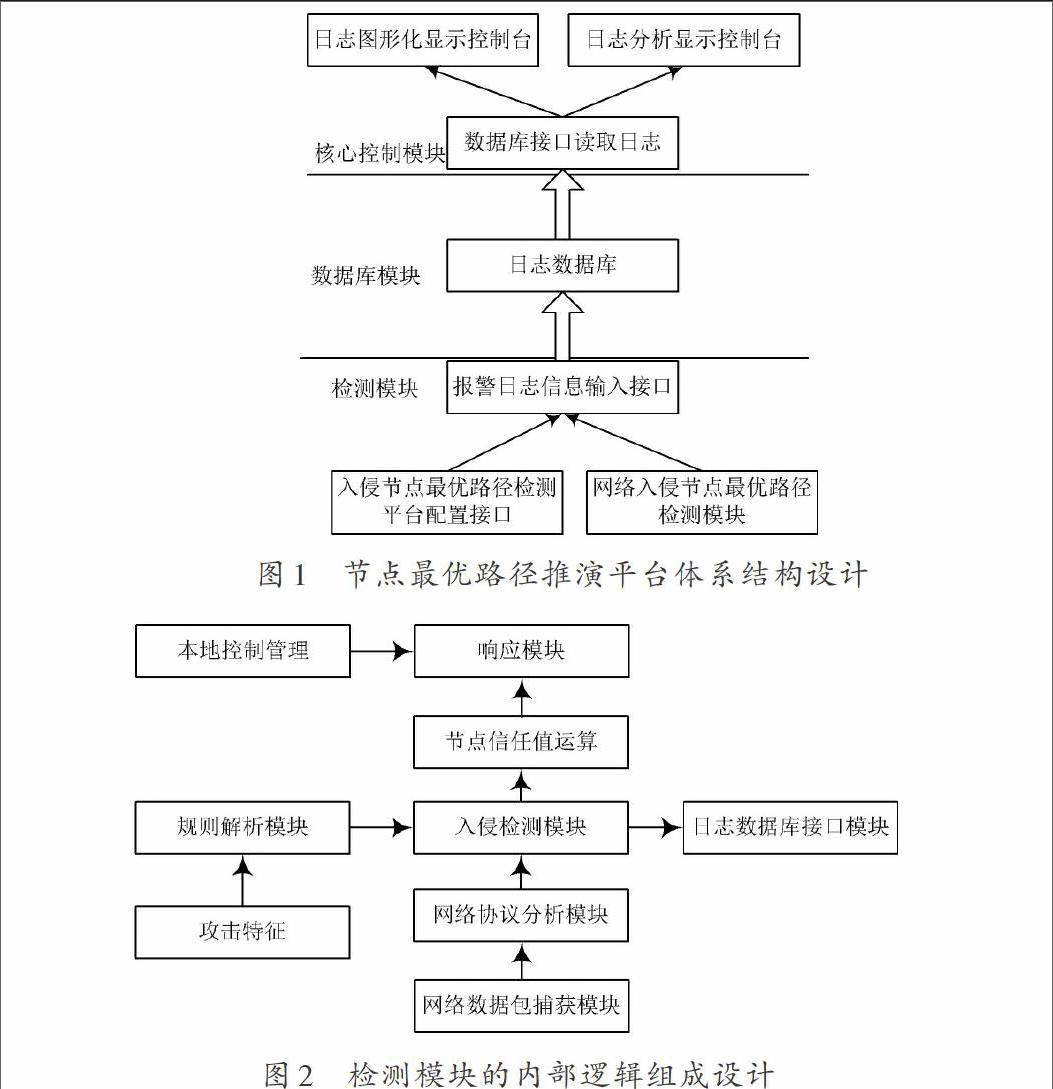

为了提高网络入侵反追踪节点的检测质量,设计并实现了一个基于Web远程管理的网络入侵反追踪节点最优路径推演平台,其体系结构如图1所示,从图1中可以看出,该推演平台由核心控制模块、数据库模块以及检测模块构成。核心控制模块是基于Web浏览器运行的,可支持远程访问处理,能够管理不同的浏览器,是系统同用户交互的窗口。数据库模块从入侵反追踪节点最优路径推演平台中获取报警数据,将数据存储到日志数据库中,为用户进行复杂检索提供服务。检测模块基于网络协议对接收的数据包进行分流操作,均衡网络负载,完成网络入侵反追踪节点的检测。

1.2 检测模块的内部逻辑结构组成和流程设计

从图1中可以看出,检测模块层是总体推演平台的关键部分。网络入侵的种类具有多样性,使得规则库中的规则数量快速增加,若采用所有规则库同获取的数据包进行匹配,将导致接收数据包缓存中的大量数据包未经处理就被后续数据包覆盖,使得推演平台对入侵节点产生漏报问题。因此,在网络入侵反追踪节点最优路径推演平台中,使用检测模块按照网络协议对接收的数据包进行分流操作,实现均衡网络负载的目标。检测模块的内部逻辑结构组成和流程设计内容,如图2所示。

分析图2可知,检测模块依据网络协议对接收的数据包进行分流操作,检测网络入侵反追踪节点的过程为:

(1) 数据包捕获模块采集网络中全部的数据包。

(2) 协议解析模块采集数据包中反馈的网络数据包,再依据相应的协议完成数据包的解析。

(3) 规则库中存储网络入侵存放入侵行为的特征,规则依据协议类型存储成不同名称的文件,将与相同协议相关的入侵特征写入相同类入侵规则,并保存在相同的文件中。

(4) 规则解析模块从规则库中采集规则,并进行解析,再将解析后的数据反馈给入侵检测模块。

(5) 入侵检测模块将通过协议解析模块解析的网络数据包以及通过规则解析模块获取的规则信息进行对比,检测网络是否存在入侵节点,并且运算入侵节点的信任值,若低于设置阈值,则说明其是入侵反追踪节点,否则为入侵节点。

(6) 日志数据库接口模块,将获取的数据包存储到日志数据库中,为核心控制模块提供分析依据。

1.3 数据包捕获模块的设计

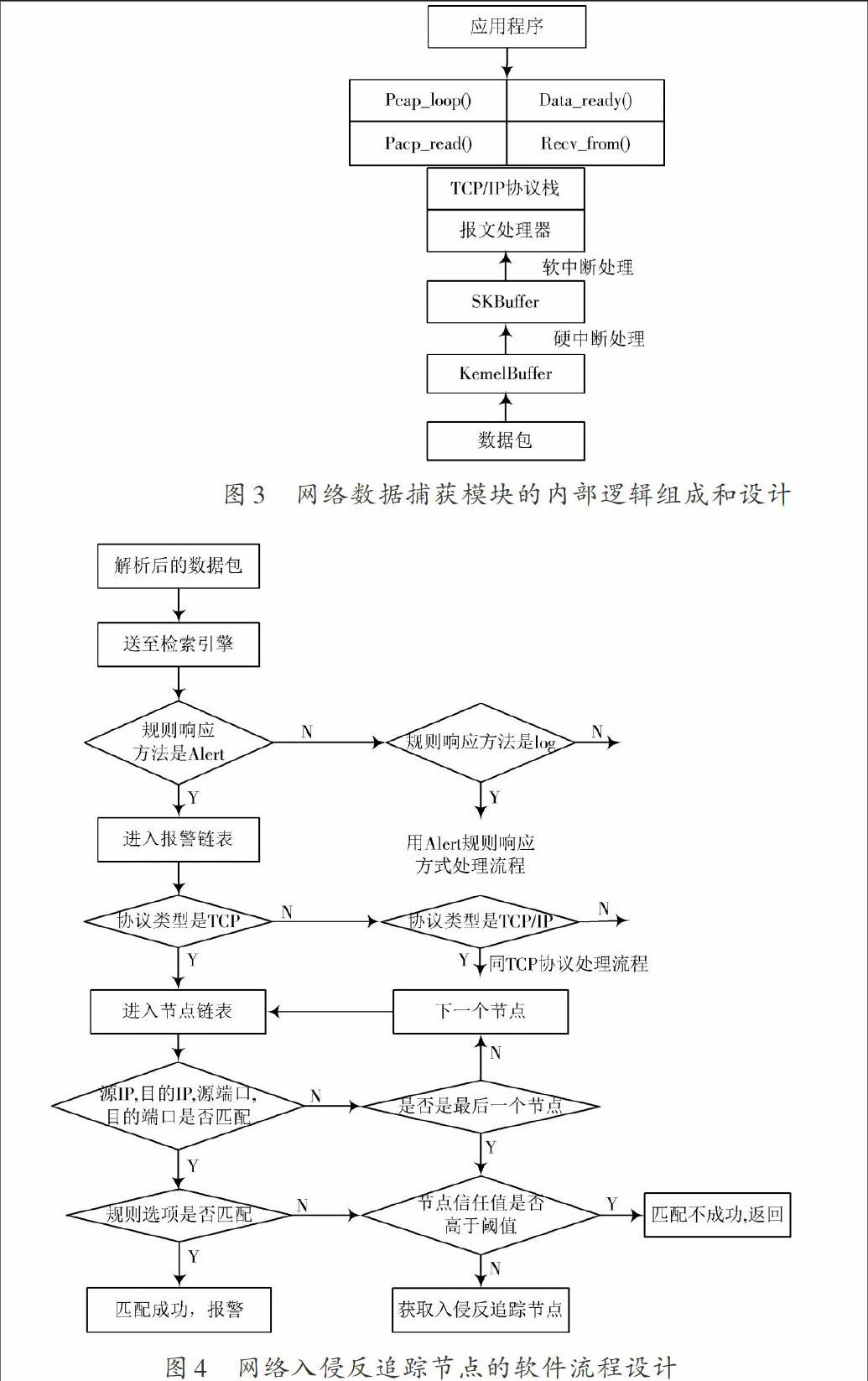

Libpcap是一个分组捕获函数库,可采集无线网络数据链路层中的信息。网络入侵反追踪节点路径推演平台中的数据包捕获模块,采用依据Libpcap库的通用数据捕获方法,采集网络中的原始数据,为网络入侵节点检测提供分析依据。该方法通过用户层同网络接口的直接交互,无需在内存中多次拷贝数据包,减少数据包的行走路径,降低平台的耗能量,提高网络入侵节点检测的效率。从图3所示的网络数据捕获模块的内部逻辑组成和设计内容中可以看出,网络数据包从网络设备存储到系统内核的KemelBuffer中,再通过硬件中断存储到缓冲队列的SKBuffer内,也就是每到达一个数据包,则通过一个硬件中断将数据包传输到内核中。

当应用程序想从网络中获取数据报文的过程中,需要通过KemelBuffer和SKBuffer两个缓存区以及TCP/IP协议栈进行分析。通过硬中断处理获取KemelBuffer中的数据信息,软中断从SKBuffer中采集数据报文,并驱动报文处理器获取数据包的报文信息。通过TCP/IP协议栈采集报文信息中的地址信息,判断数据包是否为最终数据包。若不是最终数据包,则依据Libpcap库的网络入侵节点最优路径推演平台的数据捕获模块,通过调用Libpcap的Pcap_loop()而调用Pcap_read(),从内核中采集数据包。Pcap_read()通过Recv_from()系统每次从内核中取一个数据包。若内核中不存在数据包Recv_from(),系统调用则终止Pcap_read进程运行,直至Data_ready通知进程有数据包到达后再继续工作。最终通过应用程序通过系统调用,将数据报文读到用户态。

1.4 通过规则模式匹配的反追踪节点判断软件流程

完成网络数据包的采集后,则需要依据规则模式匹配的规则检测模块,依据规则解析模块,通过入侵事件描述语言,对规则库进行匹配,检测网络中是否存在入侵反追踪节点。将网络入侵反追踪节点最优路径推演平台中的全部攻击描述成入侵规则,并存储在入侵特征数据库中。若当前的数据包内,存在同规则库中某种特征匹配,则说明存在某种入侵行为,是入侵节点;若检索完全部的规则都未实现匹配,则说明数据报文中不存在入侵攻击行为,不是入侵节点。此时,再依据入侵节点信任值,分析节点是否为入侵反追踪节点,得到入侵反追踪节点的最优路径。因为Beta分布可以方便描述网络节点的信誉分布,并且可以获取节点的信任值也就是信誉分布的统计期望。若在t时刻,通过马氏距离判断法分析入侵节点是否具备正常的行为,用[Si(t)]表示t时刻节点i的信任属性在正常范围内的次数,用[Li(t)]表示t时刻节点i的信任属性不在正常范围内,同时依据Beta分布的定位,能够获取簇头节点对节点信任值的运算公式为:

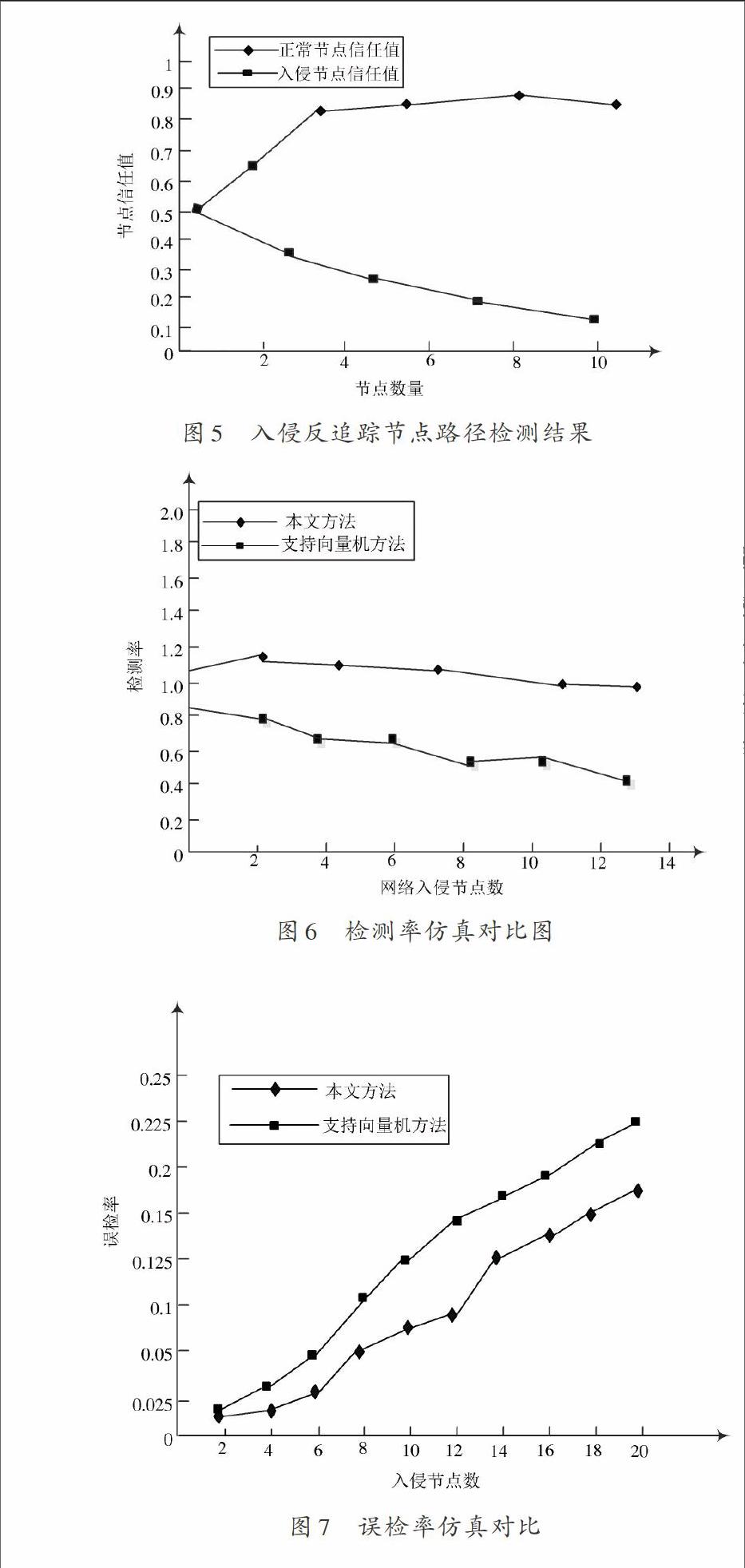

采用式(1)运算网络入侵节点的信任值,若低于设置的阈值,则说明为入侵反追踪节点,否则为入侵节点。并依据规则对应的行为对入侵反追踪节点进行操作,如传递警告等。规则检测模块的流程设计内容,如图4所示。从图4中可以看出详细的入侵反追踪节点检测过程为:

(1) 系统初始化时,将制定规则文件中的规则读入内存中;

(2) 捕获数据包,解析数据包,把每个数据包的协议变量全部解析出来;

(3) 对内存中的一条规则进行匹配。若规则匹配成功,则调用相应的响应程序,再运行步骤,不成功则继续下一步骤;

(4) 匹配下一条规则,直至全部规则都匹配完成,若下一条规则不存在,则说明报文正常,再运行步骤;

(5) 运算节点信任值,若值高于设定的阈值,则说明是正常节点;否则,说明是入侵反追踪节点。

2 实验分析

通过仿真实验验证本文方法的有效性。实验采用的模拟仿真工具为OMNeT++ 4.3.1软件,将LEACH当成无线网络的路由协议,采用DoS攻击和Sinkhole攻击。仿真过程中每次任意选择一种类型的攻击节点,选择的攻击节点数目分别为2,4,6,8,10,12,14,18,20,22,每一个数目都单独运行10次仿真,取均值。其中的DoS攻击行为是通过入侵节点持续传递报文,Sinkhole攻击行为是通过入侵节点吸引其他节点向其传递数据,同时过滤这些数据。

2.1 入侵反追踪节点检测结果

本文推演平台获取的实验网络入侵反追踪节点路径检测结果,如图5所示。分析图5可得,正常节点的信任值不断向1靠近,而入侵反追踪节点的信任值不断向0靠近。可以看出,本文设计的推演平台可有效地获取网络入侵反追踪节点的路径。

2.2 安全性能分析

实验采用检测率和误检率分析本文网络入侵反追踪节点最优路径推演平台的安全性能。检测率是指被检测出的入侵反追踪节点在总体网络入侵反追踪节点中所占的比例;误检率是指被误检的入侵反追踪节点在总被检测节点中所占的比例。实验对本文方法和支持向量机方法的结果进行分析,结果如图6和图7所示。

分析图6所示的三种检测方法的检测率可得,随着入侵节点的不断增加,两种方法的检测率都降低,但是支持向量机方法因为考虑的因素较少,在入侵节点数量较多的情况下,其检测率出现大幅下降趋势,而本文检测方法,始终具有较高的检测率。从图7中本文检测方法同支持向量机方法的误检率仿真结果可以看出,随着入侵节点数量的不断增加,两种方法的误检率都不断提高,但是本文方法的误检率最低,检测性能优于支持向量机方法。

2.3 空间性能对比

实验分别检测基于支持向量机方法和本文方法占用的空间,结果如图8所示。由图8可以看出,本文方法占用的内存空间低于支持向量机方法,说明本文方法消耗能量低,空间性能较强。

因此,综合分析上述实验结果可得,本文方案具有较低的误检率、较高的检测率以及较低的资源使用量,具有较高的安全性能和空间性能,是一种高质量的网络入侵反追踪节点最优路径推演平台。

3 结 论

本文设计并实现了一个基于Web远程管理的网络入侵反追踪节点最优路径推演平台,对网络入侵反追踪节点进行准确检测,确保网络的安全性。该平台由核心控制模块、数据库模块以及检测模块构成。检测模块按照网络协议对接收的数据包进行分流操作,实现均衡网络负载。采用依据Libpcap库的通用数据捕获方法,采集网络中的原始数据,再依据规则模式匹配的规则检测模块,通过入侵事件描述语言,对规则库进行匹配,获取网络入侵节点。若入侵节点的信任值低于阈值,则为入侵反追踪节点。实验结果说明,所设计平台具有较低的误检率、较高的检测率以及较低的资源使用量,安全性能和空间性能较强。

注:本文通讯作者为郭宏刚。

参考文献

[1] 吴悦,翁小兰.大规模网络入侵中未损坏节点定位分析[J].计算机仿真,2015,32(10):301?304.

[2] 陈志泊,张蕾蕾,李巨虎,等.基于入侵杂草优化算法的无线传感网节点定位[J].计算机工程与应用,2014,50(9):77?82.

[3] 徐振华.基于稀松模糊定位算法的网络入侵特征检测[J].科技通报,2014(2):233?235.

[4] 刘前进,杨卫,刘云武.基于热释电红外传感器的多节点定位系统研究与设计[J].计算机测量与控制,2014,22(9):2947?2948.

[5] 杨天龙.面向网络入侵检测的串匹配算法优化[D].哈尔滨:哈尔滨工业大学,2014.

[6] 刘云武.基于红外热释电传感器网络的动态定位技术研究[D].太原:中北大学,2014.

[7] 陈牮华.网络入侵检测系统中的传感器研究[J].通讯世界,2015(15):211?212.

[8] 李可.校园网络安全中异常入侵快速定位方法的研究[J].网络安全技术与应用,2014(3):179?180.

[9] 王燕玲,李广伦.WSN中一种用于边界入侵检测的节点部署方案[J].计算机应用与软件,2014(5):295?299.

[10] 佟为明,梁建权,卢雷,等.基于节点信任值的WSNs入侵检测方案[J].系统工程与电子技术,2015,37(7):1644?1649.