一种采用云模型的同驻虚拟机侧通道攻击威胁度量方法

2016-12-23边根庆翟红邵必林

边根庆,翟红,邵必林

(1.西安建筑科技大学信息与控制工程学院, 710055, 西安;2.西安建筑科技大学管理学院, 710055, 西安)

一种采用云模型的同驻虚拟机侧通道攻击威胁度量方法

边根庆1,2,翟红1,邵必林2

(1.西安建筑科技大学信息与控制工程学院, 710055, 西安;2.西安建筑科技大学管理学院, 710055, 西安)

针对云平台中同驻虚拟机间共享物理资源,一些恶意用户通过探测、分析共享资源的信息来隐蔽获取其他用户的私密信息,进而可能引发侧通道攻击潜在威胁的问题,提出了一种基于云模型的同驻虚拟机侧通道攻击威胁度量方法。该方法在分析同驻虚拟机侧通道攻击特征的基础上,利用云模型在多属性决策不确定性转换及模糊性与随机性评估上的强大优势,对云用户的潜在侧通道攻击威胁进行了多指标综合度量评价。实验结果表明,利用该方法对云用户进行威胁度量得出的最大相似度为58.42%、36.47%、46.96%的评价结果符合假定的威胁等级,验证了该方法的可行性。该方法综合考虑了侧通道攻击威胁指标,充分发挥了云模型的度量优势,为云环境中同驻虚拟机间的侧通道攻击检测和防御研究与应用提供了重要依据。

侧通道攻击;同驻虚拟机;云模型;威胁度量方法

云安全问题早已成为学术界、工业界关注的焦点,伴随着云环境中资源虚拟化、计算任务和服务外包、跨域使用等特点,不同用户的虚拟资源很可能会被映射到相同的物理资源上[1]。若非法用户通过探测、分析共享物理资源信息的方式来隐蔽地获取其他用户的相关信息,必使云环境中同驻虚拟机[2](virtual machine, VM)间的隔离性受到破坏,用户的虚拟环境信息泄露从而受到侧通道攻击(side-hannel-attacks,SCA)的威胁。SCA威胁必将是云平台的极大安全挑战[3-4]。

目前,对于云平台中侧通道攻击的防御主要围绕两方面进行:一方面是对侧通道攻击实施环境进行破坏,加大非法用户SCA攻击的难度系数,通过加密侧通道信息[5-6]或对物理的共享资源进行隔离[7]等方式,来达到阻断侧通道攻击的目的,然而这类方法会在一定程度上增加系统开销,应用到实际环境有一定的困难;另一方面则是对异常行为进行检测[8-9],通过监视虚拟机行为,对侧通道及隐蔽信道进行识别,发现系统中可能存在的侧通道攻击威胁,从而减小侧通道攻击的危害,为用户提供一个相对安全的云环境[10],然而这些检测方法能够检测的范围相对来说还不够全面。

由于云模型在不确定性转换上具有强大的优势,能很大程度地保留评估过程中固有的不确定性,提升评估结果的可信度,因此本文将云环境中同驻虚拟机侧通道攻击的一些特征和云模型在模糊性与随机性度量方面的优势相结合,研究并设计了一种基于云模型的同驻虚拟机侧通道攻击威胁度量方法(side-channel-attacks threat metrics in co-residency VM based on cloud model)。该方法对检测和防御云环境中侧通道攻击行为,降低侧通道攻击风险具有重要的参考价值。

1 云模型与侧通道攻击

1.1 云模型

云模型[11]是当前非常优秀的度量评价方法之一,它将模糊与随机的特性相结合,为定性定量相结合的信息决策处理提供了有效的评估度量方法。

云定义:设U为精确数值表示的定量论域且U={x},S是U空间上的定性概念,若定量值x∈U,并且x是定性概念S的一次随机实现,x对S的隶属度Sμ(x)∈[0,1]是有稳定倾向的随机数,Sμ:U→[0,1],∀x∈U,x→Sμ(x),则x在论域U={x}上的分布称作云(Cloud),记为S(x),其中一组(x,Sμ(x))称作一个云滴(Cloud Droplet)。

云的三元组定义:设N3(Ex,En,He)表示云的数字特征,其中Ex、En、He分别称为云的期望(Expect value)、熵(Entropy)和超熵(Hyper entropy)。Ex代表S的信息中心值,被作为定性概念最具代表性的点。En表示定性概念的可度量粒度,熵越大粒度越大,模糊性也越大。He为熵的熵,是不确定性状态变化的度量,表示定性概念值的样本出现的随机性,揭示了模糊性与随机性的关联。

所有在论域U中定量值的元素x对定性概念S的隶属值基本落在[Ex-3En,Ex+3En]之中,而其落在[Ex-3En,Ex+3En]之外的定量值是极小概率发生事件,故可忽略不计[12]。

1.2 侧通道攻击

最早的侧通道攻击概念[13]是由Kocher提出的,侧通道攻击指的是攻击者能够根据电磁辐射、功耗等方式泄露出能量信息的数据以及物理磁盘、内存和CPU的利用率等信息与已知的内部物理机中运算操作数之间的相关联系来进行理论分析,隐蔽获取系统的某些关键信息,从而制定出可行的攻击方案。SCA以低代价高效率而著称,常见的有简单能耗分析攻击、差分功耗分析攻击、故障注入攻击等[14],这些侧通道攻击方法主要针对的是单机环境中的加密设备与加密算法。非法用户在云环境中进行侧通道攻击时,通过将其控制运行的VM实例部署到攻击目标VM所在的物理机,分析所在物理机的网络队列、CPU缓存及其他缓冲器等状态信息,获取其他用户的私密信息。

云平台中恶意用户能够实施侧通道攻击的必要条件之一就是需要与攻击目标VM同驻。在Amazon的EC2中,Ristenpart等通过研究发现,恶意用户以较低代价就能实现40%的VM同驻率,并成功地通过同驻的物理机盗取其他用户虚拟机私密信息[15]。Alabdulhafez等利用内置的模拟器作为测试床,将攻击者VM部署到与被攻击者VM相同的物理机上,通过恶意侧通道攻击方式有效获取同驻虚拟机中的关键敏感信息[16],例如服务窍取、提取解密密钥、利用VMware泄漏的源代码及一些公开披露的CVE(common vulnerabilities and exposure)漏洞等。桂小林等在实际的云计算系统(青云实验平台)中对CPU cache的侧通道攻击进行了大量实验,发现恶意用户实施同驻虚拟机侧通道攻击的成功率与恶意用户拥有和控制的VM数量有很大关系[17],绝大部分恶意用户在发动侧通道攻击前会进行同驻检测,同时为降低攻击成本,会在同驻探测完成后就撤销探测VM。在此基础上,桂小林等通过对SCA的行为分析,得出了7种可能发生侧通道攻击威胁的指标。

2 基于云模型的同驻虚拟机侧通道攻击威胁度量方法

同驻虚拟机侧通道攻击威胁度量是一种多属性决策问题,而云模型可以集成定性概念的模糊性和随机性,能很好地对多属性评价的定量与定性进行转换,让整个评估度量的结果更加可信[18]。本文在分析同驻虚拟机侧通道攻击指标基础上,利用云模型的度量优势,设计了一种基于云模型的同驻虚拟机侧通道攻击度量方法。该方法主要分为两步:确定侧通道攻击威胁的各度量指标;采用云模型的度量方法对各指标进行综合度量。

基于云模型的同驻虚拟机侧通道攻击威胁度量方法的具体流程如图1所示。

图1 基于云模型的同驻虚拟机侧通道攻击威胁度量方法流程图

2.1 确定侧通道攻击威胁度量指标集

确定度量的对象为同驻虚拟机侧通道攻击威胁。设度量的指标集为Std,且Std={Std1,Std2,Std3,Std4,Std5,Std6,Std7},如图2所示,此处的度量指标采用文献[17]中提出的7个侧通道攻击指标,可根据实际评估环境情况对评估指标进行调整。

图2 侧通道攻击威胁度量指标集

确定各度量指标的权重:设度量指标的权重集为W(指标Stdi对应于其相应权重Wi),且满足W1+W2+W3+W4+W5+W6+W7=1。

2.2 采用云模型的度量方法对各指标进行综合度量

本文将侧通道攻击威胁度量的评定分为7个等级并组成一组定性度量概念,记为V,其中V={V1威胁极低,V2威胁低,V3威胁较低,V4威胁中,V5威胁较高,V6威胁高,V7威胁极高}。由云模型的概念可知,V的映射区间为[0,1],通过区间划分来反映评定的等级,接着将侧通道攻击威胁度量各指标量化数据进行区间映射。

2.2.1 确定侧通道攻击威胁度量评定等级的各评语云图 利用双边约束法将其定量变量云化为正向云模型。假设某一度量等级的双边约束为[Pmin,Pmax],采用约束条件的中值来代表期望值,用主要作用区域来作为双边约束区域的云,从而近似表示各等级评语的定性度量概念。某一度量等级的云参数为

(1)

(2)

(3)

式中:K为常数,它可随变量本身的模糊程度来具体地调整。对于单边约束,可先根据最大的上限或下限来确定一个缺省边界参数/期望值[12]。

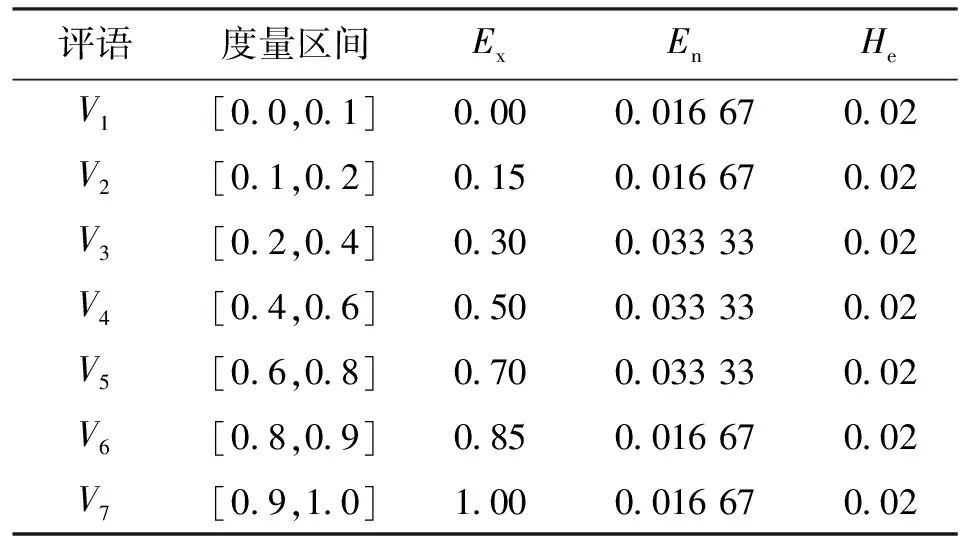

本文将定性度量概念V中的每一等级度量概念划分为如表1所示的度量区间,并给出了各评语云的参数,由式(1)~式(3)求得。

将表1中侧通道攻击威胁度量评定的7个等级评语在连续的语言值标尺上,采用正向云发生器算法生成如图3所示的侧通道攻击威胁度量的各等级评语云图。

表1 各等级评语云的参数表

图3 侧通道攻击威胁度量的各等级评语云图

2.2.2 确定侧通道攻击威胁度量各指标的等级映射区间方法 由于侧通道攻击威胁度量各指标的定性概念量化数据并不是在[0,1]区间,为了更好的将其反映到威胁等级度量的云模型上,需将其映射到相应的等级度量区间。

假设用户在某物理机上拥有超过一半多的VM实例则本文设定该用户的潜在威胁性为高,若Std1具体映射区间为Std1≥50%,将其映射到威胁极高[0.9,1];30%≤Std1<50%映射到威胁高[0.8,0.9];15%≤Std1<30%映射到威胁较高[0.6,0.8];10%≤Std1<15%映射到威胁中[0.4,0.6];5%≤Std1<10%映射到威胁较低[0.2,0.4];2%≤Std1<5%映射到威胁低[0.1,0.2];Std1<2%或Std1=100%映射到威胁极低[0,0.1]。

本文假设云平台中的服务器数量为S,若用户在云平台上的虚拟机占用的服务器数量超过一半以上,则认定其威胁可能性大,Std2的具体映射区间为:(Std2≥0.6S)~[0.9,1.0];(0.5S≤Std2<0.6S)~[0.8,0.9];(0.4S≤Std2<0.5S)~[0.6,0.8];(0.3S≤Std2<0.4S)~[0.4,0.6];(0.2S≤Std2<0.3S)~[0.2,0.4];(0.1S≤Std2<0.2S)~[0.1,0.2];(Std2<0.1S)~[0.0,0.1]。

假设用户虚拟机在可疑短时间T内的运行次数威胁阈值为N,则Std3的具体映射区间为:(Std3≥2N)~[0.9,1.0];(1.5N≤Std3<2N)~[0.8,0.9];(1N≤Std3<1.5N)~[0.6,0.8];(0.5N≤Std3<1N)~[0.4,0.6];(0.3N≤Std3<0.5N)~[0.2,0.4];(0.1N≤Std3<0.3N)~[0.1,0.2];(0.1N≤Std3)~[0.0,0.1]。

Std4、Std5指标与Std3的映射类似,首先设定威胁阈值,再根据阈值映射到相应区间。Std6和Std7指标的映射与Std1的威胁假设类似,故映射区间可参照Std1,考虑到篇幅有限这里不再赘述。

2.2.3 将各指标权重代入云模型确定云用户威胁云参数生成算法 对同驻虚拟机侧通道攻击威胁,本文给定了7个度量指标(后期可自由增加指标),将7个指标的数据通过逆向云发生器[18]得到威胁性云参数(Exi,Eni,Hei)。在逆向云发生器中,威胁性云参数Exi、Eni、Hei为

(4)

(5)

(6)

将各指标的威胁性云参数结合各指标所占权重通过下式求出威胁度量的综合云参数Sμ=(Ex,En,He)

(7)

(8)

(9)

2.2.4 利用云相似性比较算法确定威胁度量等级 对确定的威胁度量综合云参数Sμ=(Ex,En,He)与各等级Vi的评语云参数(Exi,Eni,Hei)进行相似性计算,本文中使用的相似性判断方法为带权重的欧式距离法,其中与威胁评语云相似度最大的值则为用户威胁度量评估结果[19]。

输入为仿真用户威胁度量综合云参数Sμ=(Ex,En,He)和表1中的侧通道攻击威胁度量的各等级Vi的评语云(Exi,Eni,Hei),以及确定的3个向量参数所占权重值WEx、WEn、WHe,且WEx+WEn+WHe=1。输出为威胁度量等级Vi。

具体算法流程如下:

步骤1Di=(WEx(Ex-Exi)2+WEn(En-Eni)2+WHe(He-Hei)2)1/2;

步骤2δi=1/Di;

步骤4 重复步骤1至步骤3,算出所有的Oi;

步骤5 max(Oi)对应Vi为云用户威胁度量等级。

3 实验与分析

为验证基于云模型的同驻虚拟机侧通道攻击威胁度量方法的可行性,本文设计了3种类型的云用户U1、U2、U3,假定其分别为低、中、高威胁用户。利用第2节提出的度量方法对云用户进行侧通道攻击威胁等级度量。采用随机数生成器给出了如表2所示的测试数据(可根据实际情况自由选择所用的数据规模,本文中每个指标分别给出了5组数据)。

表2 云用户度量指标测试数据表

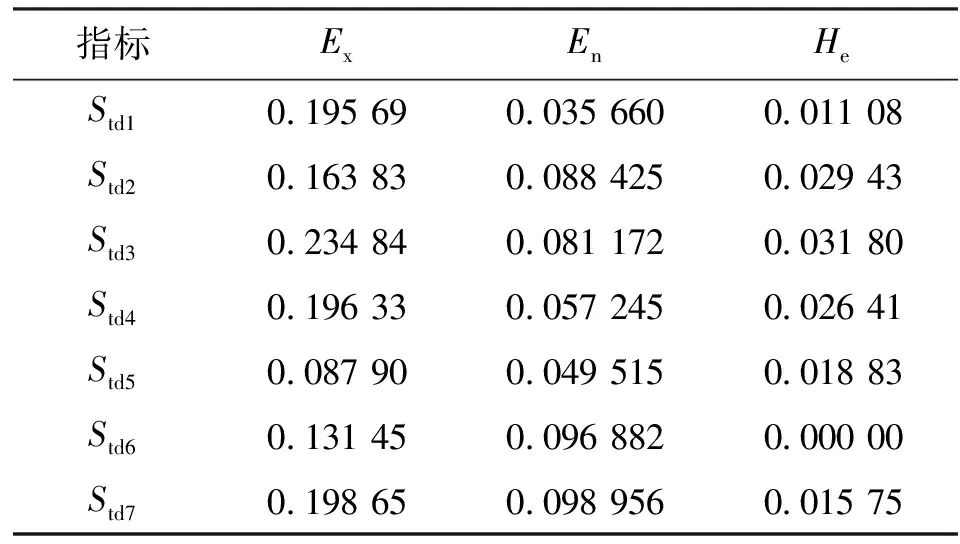

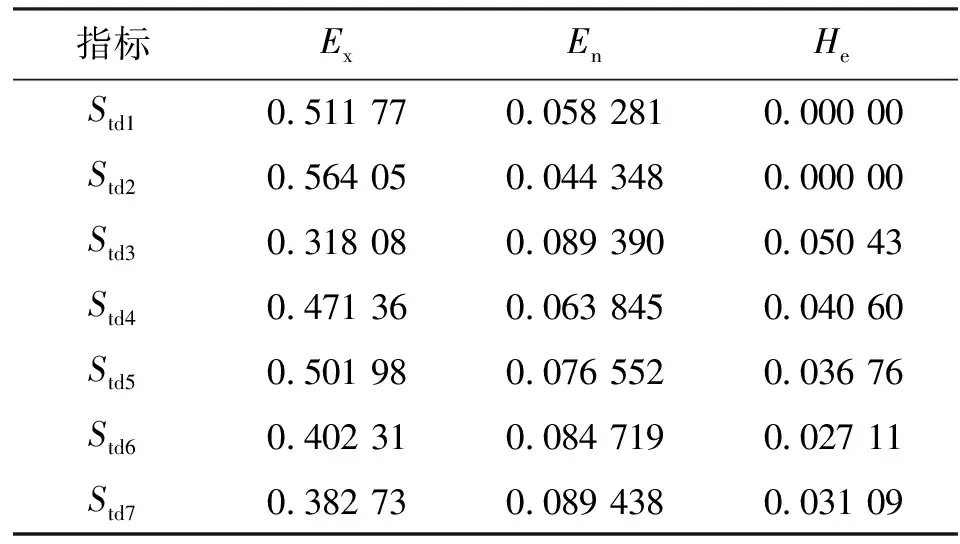

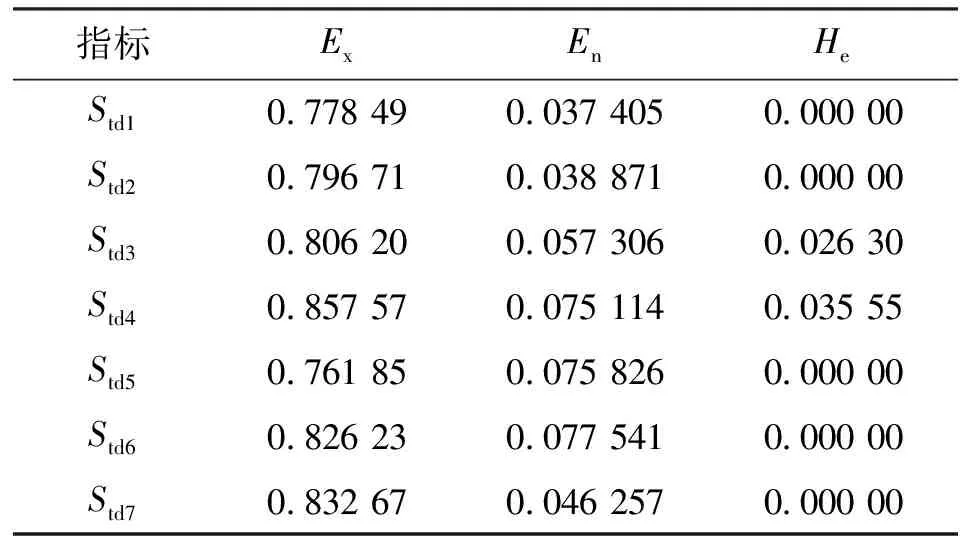

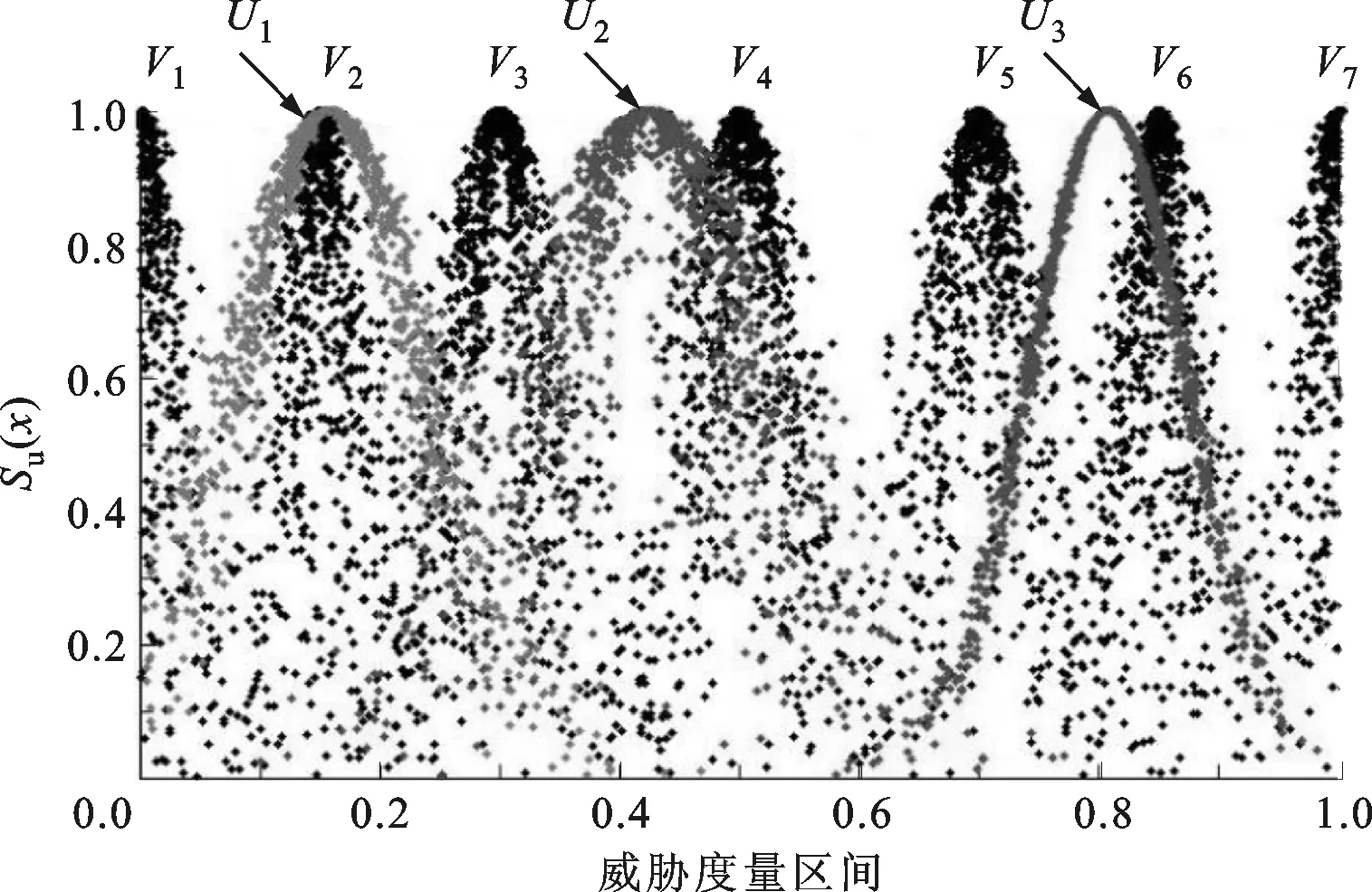

将上面3个用户的各指标所用的仿真实验测试数据通过逆向云算法得到各指标的威胁性云数字特征见表3~表5,然后将各指标权重(本文仿真实验中的权重数据来源于文献[17])通过式(7)~式(9)求出威胁度量综合云参数Sμ=(Ex,En,He)的侧通道攻击度量的仿真云图,如图4所示。

表3 U1的各指标威胁性云数字特征(对He为负情况取0)

通过式(7)~式(9)求出的U1仿真云参数为(0.158 06,0.079 65,0.014 21)。

表4 U2的各指标威胁性云数字特征(对He为负情况取0)

通过式(7)~式(9)求出的U2仿真云参数为(0.423 54,0.081 26,0.032 06)。

表5 U3的各指标威胁性云数字特征(对He为负情况取0)

通过式(7)~式(9)求出的U3仿真云参数为(0.807 03,0.065 31,0.003 98)。

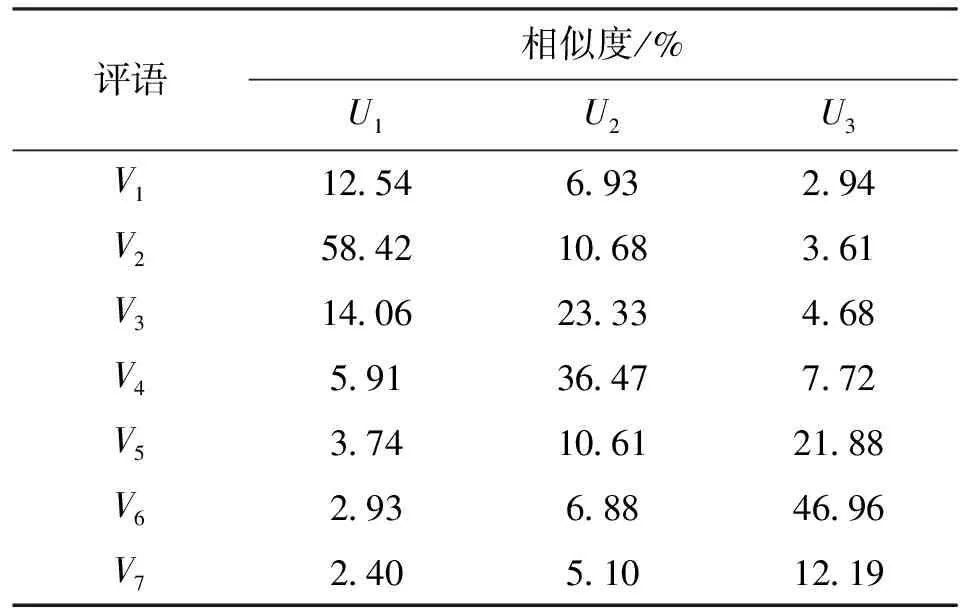

分别将U1、U2、U3的仿真云参数通过云相似性比较算法与表1中侧通道攻击威胁度量的各等级评语云参数进行相似度比较,设WEx、WEn、WHe3个向量参数占的权重值分别为(0.7,0.2,0.1)。表6为各用户仿真云与表1中各等级评语云的相似度表。

表6 各用户仿真云与各等级评语云的相似度表

图4 各等级评语云与3个用户仿真云比较图

由表6可知,用户U1的最大相似度为58.42%,落在V2评语上为威胁度低,用户U2的最大相似度为36.47%,落在V4评语上为威胁度中,用户U3的最大相似度为46.96%,落在V6评语上为威胁度高。从图4中也可以清晰地看到,3个用户的威胁度量范围依次落在了威胁低、中、高云图附近,满足假定的3个用户的威胁属性,从而验证了本文提出的基于云模型的同驻虚拟机侧通道攻击威胁等级度量方法具有的可行性。

4 结 语

本文以桂小林等提出的侧通道攻击威胁指标为基础,结合云模型在多属性决策度量上的优势,提出了一种基于云模型的同驻虚拟机侧通道攻击威胁等级度量方法,并通过该方法对云平台中的同驻虚拟机侧通道攻击的威胁性进行了多指标综合评价。实验表明,该方法能综合考虑侧通道攻击威胁各指标的影响,实现对威胁等级的度量。本文方法是对云模型理论应用领域的一种新探索,同时对云环境中同驻虚拟机间的侧通道攻击检测和防御研究及其应用具有重要参考价值。

[1] 丁滟, 王怀民, 史佩昌, 等. 可信云服务 [J]. 计算机学报, 2015, 38(1): 133-149. DING Yan, WANG Huaimin, SHI Peichang, et al. Trusted cloud service [J]. Chinese Journal of Computers, 2015, 38(1): 133-149.

[2] BATES A, MOOD B, PLETCHER J, et al. On detecting co-resident cloud instances using network flow water-marking techniques [J]. International Journal of Information Security, 2014, 13(2): 171-189.

[3] GENKIN D, PIPMAN I, TROMER E. Get your hands off my laptop: physical side-channel key-extraction attacks on PCs [J]. Lecture Notes in Computer Science, 2014, 8731: 242-260.

[4] WU Z, XU Z, WANG H. Whispers in the hyper-space: high-bandwidth and reliable covert channel attacks inside the cloud [J]. IEEE/ACM Transactions on Networking, 2015, 23(2): 603-614.

[5] LING Z, LUO J, ZHANG Y, et al. A novel network delay based side channel attack: modeling and defense [C]∥Proceedings of the 2012 IEEE Conference on Computer Communications. Piscataway, NJ, USA: IEEE, 2012: 2390-2398.

[6] RAJ H, NATHUJI R, SINGH A, et al. Resource management for isolation enhanced cloud services [C]∥Proceedings of the 2009 ACM Workshop on Cloud Computing Security. New York, USA: ACM, 2009: 77-84.

[7] 乔然, 胡俊, 荣星, 等. 云计算客户虚拟机间的安全机制研究与实现 [J]. 计算机工程, 2014(12): 26-32. QIAO Ran, HU Jun, RONG Xing, et al. Research and implementation of security mechanism among guest virtual machine in cloud computing [J]. Computer Engineering, 2014(12): 26-32.

[8] DAI W, JIN H, ZOU D, et al. TEE: a virtual DRTM based execution environment for secure cloud-end computing [J]. Future Generation Computer Systems, 2010, 49(3): 663-665.

[9] SERDAR C, CARLA E B, CLAY S. IP covert channel detection [J]. ACM Trans on Information and System Security, 2009, 12(4): 1-29.

[10]YU Si, GUI Xiaolin, ZHANG Xuejun, et al. Detecting cache-based side channel attacks in the cloud: an approach with cascade detection mode [J]. Journal of Internet Technology, 2014, 15(6): 903-915.

[11]LI Deyi, LIU Changyu, LIU Luying, et al. Study on the universality of the normal cloud model [J]. Engineering Sciences, 2005(2): 18-24.

[12]王晓峰, 洪磊. 基于云的概念空间模型研究 [J]. 计算机工程与应用, 2010, 46(20): 202-206. WANG Xiaofeng, HONG Lei. Study on concept space model based on the cloud theory [J]. Computer Engineering and Applications, 2010, 46(20): 202-206.

[13]KOCHER P, JAFFE J, JUN B. Differential power Analysis [J]. Lecture Notes in Computer Science, 1999, 1666: 388-397.

[14]KIM H, BRUCE N, LEE H J, et al. Side channel attacks on cryptographic module: EM and PA attacks accuracy analysis [J]. Lecture Notes in Electrical Engineering, 2015, 339: 509-516.

[15]RISTENPART T, TROMER E, SHACHAM H, et al. Hey, you, get off of my cloud: exploring information leakage in third-party compute clouds [C]∥Proceedings of the 16th ACM Conference on Computer and Communications Security. New York, USA: ACM, 2009: 199-212.

[16]ALABDULHAFEZ A, EZHILCHELVAN P. Experimenting on virtual machines co-residency in the cloud: a comparative study of available test beds [C]∥Proceedings of the 29th Annual ACM Symposium on Applied Computing. New York, USA: ACM, 2014: 363-365.

[17]桂小林, 余思, 黄汝维, 等. 一种面向云计算环境侧通道攻击防御的虚拟机部署方法: 中国, CN2011 10376037.0 [P]. 2012-07-11.

[18]杜湘瑜, 尹全军, 黄柯棣, 等. 基于云模型的定性定量转换方法及其应用 [J]. 系统工程与电子技术, 2008, 30(4): 772-776. DU Xiangyu, YIN Quanjun, HUANG Keli, et al. Transformation between qualitative variables and quantity based on cloud models and its application [J]. Systems Engineering and Electronics, 2008, 30(4): 772-776.

[19]陈思, 王曙燕, 孙家泽, 等. 基于云模型的可信软件可靠性度量模型 [J]. 计算机应用研究, 2014, 31(9): 2729-2731. CHEN Si, WANG Shuyan, SUN Jiaze, et al. Trusted software reliability measures based on cloud model [J]. Application Research of Computers, 2014, 31(9): 2729-2731.

(编辑 武红江)

A Measurement Method of Side-Channel-Attacks Threat for Co-Residency Virtual Machines Based on Cloud Model

BIAN Genqing1,2,ZHAI Hong1,SHAO Bilin2

(1. School of Information and Control Engineering, Xi’an University of Architecture and Technology, Xi’an 710055, China; 2. School of Management, Xi’an University of Architecture and Technology, Xi’an 710055, China)

A cloud model-based method for measuring the side-channel-attacks threat of the co-residency virtual machines is proposed to solve the potential threat problem of the side-channel-attacks, which is caused by the fact that some malicious users stealthily obtain other users’ private information through detecting and analyzing the physical resources shared among the co-residency virtual machines in the cloud platform. Based on the analysis of the side-channel-attacks features, the method makes a comprehensive evaluation for users’ potential threat from side-channel-attacks by using the cloud model, which has great advantages in the uncertainty conversion of multi-attribute decision making and the evaluation of fuzziness and randomness. Experimental results show that the maximum similarities 58.42%, 36.47% and 46.96% of the cloud users in the evaluation of the proposed method comply with the assumed threat level, proving the feasibility of the method. The method comprehensively considers the indexes of the side-channel-attacks threat, takes full advantage of the cloud model in metrics, and provides an important basis for the research and application of the side-channel-attacks threat detection and defense for co-residency virtual machines in cloud environment.

side-channel-attacks; co-residency virtual machines; cloud model; threat metrics method

2015-12-14。 作者简介:边根庆(1968—),男,博士生,副教授;翟红(通信作者),女,硕士生。 基金项目:国家自然科学基金资助项目(61272458);陕西省自然科学基础研究计划资助项目(2014JM2-6119);榆林市科技计划资助项目(2014CXY-12)。

时间:2016-03-02

10.7652/xjtuxb201604004

TP301.4

A

0253-987X(2016)04-0021-07

网络出版地址:http:∥www.cnki.net/kcms/detail/61.1069.T.20160302.1259.004.html