基于TCM的智能电表隐私保护协议

2016-12-13刘吉强

赵 佳,刘吉强,唐 宏

(北京交通大学 a.计算机与信息技术学院,b.信息中心,北京100044)

基于TCM的智能电表隐私保护协议

赵 佳a,刘吉强a,唐 宏b

(北京交通大学 a.计算机与信息技术学院,b.信息中心,北京100044)

通过对智能电表向智能控制中心报告的实时电量消费数据的分析,可以得到用户的生活习惯和经济状况等隐私信息.在个人隐私日益受到关注的今天,用户隐私信息保护成为制约智能电网快速发展的重要因素之一.本文基于我国自主知识产权的可信密码模块,提出了具有隐私保护功能的智能电表实时用电量传输协议.使用环签名方案隐藏了用户身份,使用平台属性证书隐藏了智能电表平台配置,并在随机预言模型下证明协议的安全性.本协议研究不仅对智能电网隐私保护具有重要的理论意义,而且使可信计算技术具有一定的应用价值.

可信计算;隐私保护;智能电网;可信密码模块

智能电网是将传统电力技术与现代数字信息技术相结合而形成的新型电网,是建立在集成的和高速双向通信网络的基础上,通过先进的传感与测量技术、先进的控制方法及先进的决策支持系统技术的应用,实现电网的可靠、经济、高效、友好和安全等目标.与传统电网相比,智能电网具有双向通信、分布式电力生产、动态价格及负载控制的功能.然而智能电网提供的各种智能化服务对智能电网系统的设计和实施提出了新的要求和挑战,在提供传统服务的同时还需提供隐私保护、敏感信息的共享和远程认证等功能.

智能电表作为智能电网的智能终端,除了具备传统电表基本的电量计量功能之外,还应具有双向多种费率计量、多种数据传输模式下的双向数据通信、用户终端控制、防窃电等智能化的功能来适应智能电网和新能源的使用.智能电表代表着未来节能型智能电网最终用户智能化终端的发展方向.然而,在智能电网中,为了实现上述智能化功能,智能电表需要将用户的实时用电数据发送给智能控制中心(如每隔30 min发送一次当前用电信息),殊不知在这种高频度地向控制中心报告用户消费数据的过程中, 引入了严重的隐私性泄露问题[1-2].

2007年美国通过的《能源自主与安全法案》从法律上确立了国家电网智能化政策并提出了许多措施,智能电网成为美国新能源政策的重要内容.2010年9月,震网病毒Stuxnet席卷了全球工业界,截至2011年,该病毒感染了全球超过45 000个网络,60%的个人电脑被感染,给各国的电力部门带来了巨大的威胁和破坏.面对这种第1个专门定向攻击真实世界中电能基础设施的“蠕虫”病毒,国际社会不仅加快研发和建设智能电网,还成立了保护智能电网安全的相关部门.“智能电网协作——网络安全工作组”就是美国国家标准与技术研究所成立的专门保卫本国智能电网安全的特别研究机构.

我国相关部门也正在积极有序地开展智能电网安全标准化、技术研究和产业推进等工作.我国国家电网计划10年左右投资超过4万亿人民币建设“坚强智能电网”,其中用于与智能电网安全相关的建设经费大约占到投资总额的15%.未来我国智能电网安全市场潜力巨大,有十分广阔的发展空间.

本文作者就智能电网实时电量传输机制中容易造成用户隐私泄露这一问题,基于可信计算的远程自动匿名证明技术,实现智能电表的远程认证和身份匿名功能,从而达到保护用户隐私信息的目的.

1 相关研究工作

1.1 研究背景

智能电网的主要特征包括自愈性、可持续性、抵御攻击和提供满足不同用户需求的电能质量、容许各种不同发电形式的接入,启动电力市场及资产的优化高效运行.为了合理利用资源,电力公司通常在不同的用电时段制定不同的价格.但是一些不诚实的用户有可能会修改用电量账单等重要信息,给电力提供商带来经济损失[3-4].据报道,美国电力系统每年有数十亿的电力资源被偷走,这不仅带来经济损失,而且也不利于电力资源的合理配置.

智能电网由智能电表、电厂、电力传输系统和智能控制中心组成,如图1所示.为了满足双向多种费率计量、用电负载均衡、用户终端控制、防窃电等功能,电网中的智能控制中心每间隔一段时间就会搜集各智能电表记录的实时用电量,智能电表会高频地向智能控制中心发送该用户的实时用电量信息.

如图2所示,通过对一个家用电表实时用电量的监控和统计后,智能控制中心能够分析得到该用户详细的家庭生活习惯,如用户是否在家、用户何时起床、何时去工作,以及花了多长时间做饭,甚至可以分析出该用户电冰箱的使用年限等.如在普通工作日,当用户离开家后,家中的用电量往往是一个固定值,通常就是电冰箱的耗电量.如果冰箱的耗电量较高,智能控制中心就可能联合一些电器经销商不厌其烦地为该用户推送冰箱广告等,甚至某些情况下还会泄露用户的年龄、身体状况和家庭收入等个人隐私信息.就像智能手机一样,智能电表成为一个泄露个人隐私的跟踪器.在隐私性日益受到重视的近几年,相关学者针对如何保护智能电网的用户隐私信息做了大量的研究.

1.2 研究现状

当前在智能电网中保护用于隐私的方法主要分为两类,即非密码学方法和密码学方法.非密码学方法主要是在智能电表和电器之间增加蓄电池,当用户使用电器时,蓄电池放电;当用户不使用电器时,蓄电池充电.这样就阻断了电器使用和电表读数之间的实时联系,保护了用户隐私信息[5-6].

智能电网中基于密码学的隐私保护方法又可以分为两种,即基于软件的方法和基于硬件的方法.基于软件的密码学隐私保护方法,通常采用匿名技术、零知识证明或者承诺等密码技术,因此按技术手段,又可以分为以下3种情形.1)使用数据聚合的隐私保护方法.在同一个统计单元,如同一个社区或者同一栋建筑内,用户可以先将各自的用电量聚合之后再发给控制中心,这种方法可以防止智能控制中心获得每个单独用户的用电量.文献[7-9]利用同态聚合树保护用户隐私.文献[10]针对现有的数据聚合机制, 提出了一种数据篡改检测算法.但是数据聚合方法不适合智能控制中心进行细粒度的统计工作[11].2)使用匿名身份信息的隐私保护方法.文献[12]提出利用假名技术保护用户隐私, 在发送高频率数据和低频率数据时采用不同的身份,但是需要定期为智能电表更换假名.文献[13]采用基于双线性对的群签名技术保护用户隐私, 但如果群打开管理者与服务器勾结, 用户的隐私性将无法得到保证.3)隐藏敏感信息的隐私保护方法.文献[14]使用差分隐私保护方法隐藏了用户用电的敏感信息,然而该类方法通常还需要和非密码学方式的隐私保护方案结合.

另一种基于密码学的智能电表隐私保护方法是基于硬件设备的,主要使用可信计算等一些类似的技术来实现隐私保护[15].文献[16]第1次将可信平台模块和虚拟机监视器引入到智能电表中.文献[17]提出了一种基于公钥基础设施和可信计算技术的智能电网安全解决方案.由于可信平台模块的计算能力有限,可信平台模块和它的宿主智能电表需要系统工作才能完成匿名性保护.文献[16]中架构了一个实际的账单隐私保护和负载均衡监测系统,但是该系统中假定智能电表是无条件可信的.然而事实上,智能电表作为智能电网的终端非常容易受到攻击,因此就需要从源头上保护智能电网中的用户隐私.不同的智能电表生产厂商会使用不同的软件和硬件,所以无法保证所有智能电表的平台配置都是相同的.

文献[17]指出可信计算技术是解决智能电网安全和保护用户隐私的重要途径之一.可信计算技术能够确保一个实体的行为与预期的方式是一致的.在智能电网中实时电量传输时,希望不暴露用户的身份信息,而又能确信这一用电量信息来自于统计单元内的某一可信用户,可信计算规范中的直接匿名证明(Direct Anonymous Attestation, DAA)为解决这一需求提供了很好的思路.但是由于DAA运用了含有大量幂指运算的零知识证明协议,因而效率较低[18-19].

本文作者基于我国自主知识产权的可信平台密码模块,提出了可信智能电表的概念,基于可信计算的远程自动匿名证明技术,从源头上隐藏智能电表的用户信息,不仅可以为智能电网提供硬件安全保证,还可以为用户提供隐私保护功能.

2 可信平台密码模块及可信计算技术

可信计算(Trusted Computing, TC)是一项由国际可信计算组织(Trusted Computing Group, TCG)推动和开发的技术.2007年12月我国国家密码管理局发布了《可信计算密码支撑平台功能与接口规范》.该规范以我国自主知识产权的密码算法为基础,结合国内安全需求与产业市场,借鉴国际先进的可信计算技术框架与技术理念并自主创新详细描述了可信密码支撑平台功能原理与要求.该规范详细给出了可信计算密码支撑平台的密码算法、密钥管理、证书管理、密码协议和密码服务等应用接口规范[20].规范中定义的可信密码模块是可信计算平台的硬件模块,为可信计算平台提供密码运算功能,具有受保护的存储空间.

可信计算密码支撑平台采用密码模块密钥(TCM Endorsement Key, EK)标识其身份,密码模块密钥是一个椭圆曲线(Elliptic Curve Cryptography, ECC)密钥对,保存在可信密码模块中,在平台生命周期内密码模块密钥是唯一的,仅仅在获取平台所有者操作及申请平台身份证书时使用.在平台所有者授权下,在TCM内部可以生成基于椭圆曲线密码算法的密钥对,作为平台身份密钥(Platform Identity Key, PIK),用于对TCM内部的信息进行数字签名,实现平台身份认证过程和平台完整性报告,从而向外部证实平台内部数据的可信性.一个可信计算密码支撑平台可以产生多个PIK,每个PIK均与EK绑定,对外代表平台身份.TCM中密码算法引擎实现的算法包括:SM2椭圆曲线密码算法、SMS4对称密码算法、SM3密码杂凑算法和HMAC消息认证码算法.

图3中给出了可信密码模块的组成机构,包括执行引擎、易失性存储单元、非易失性存储单元、定时器、随机数发生器、密钥生成器、密码算法引擎、输入输出桥接单元及对应的4类控制器,图3中黑线部分表示传输总线.本文作者将可信密码模块应用于传统智能电表,具有TCM芯片的智能电表定义为可信智能电表,因此可信智能电表的行为总是按照预期的方式和目标进行.

3 基于TCM的隐私保护方案

智能电网允许电表和智能控制中心的双向交流,该机制中一方面用户可以向控制中心报告实时用电量;另一方面控制中心也可以向用户发送指令来调节负载.在实时用电量传输阶段,由于智能控制中心通过分析用户的实时用电量数据而挖掘用户隐私信息,因而本文作者基于可信计算技术提出的一种具有隐私保护功能的实时用电量传输方案,采用环签名技术隐藏平台身份信息;在月底的电费账单记账阶段,则采用实名电量传输方案即可.

智能电表隐私保护签名方案由一个三元组Setup,Sign,Vrfy构成,定义如下:

1)Setup. 每个智能电表Ui使用TCM中的公钥生成算法产生公私钥对(pki, ski).

2)Sign. 如果一个用户Us希望在环L={U1,U2,…,Ut}内生成对消息m的签名,其中Us∈L,L中成员对应的公钥为pk1,pk2,…,pkt,用户Us的私钥为sks.算法输出为m的签名σ和环L.

3)Vrfy. 这是一个确定的多项式时间算法,输入消息m的签名σ和环L,如果签名通过则输出True;否则输出False.

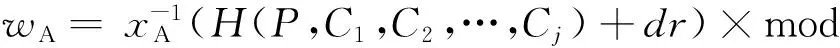

为了隐藏智能电表平台的配置信息,本文采用平台属性证书的方式.智能电表的平台属性证书由可信第三方发布,该可信第三方并不是一个特定的第三方,既可以是智能电表的硬件生产商,也可以是软件生产商,或者是其他权威可信第三方等.智能电表的平台属性证书中包含一项属性名P,以及相应的属性值C1,C2,…,Cj,只要属性P满足其中一项属性值,就认为该属性符合要求.例如,属性P要求在智能电表中安装某种杀毒软件,凡是具备相同功能的几类杀毒软件及同一杀毒软件的几个版本都可以作为满足条件的属性值.本文采用属性证书隐藏智能电表平台配置信息,接收者仅知道该智能电表平台满足C1,C2,…,Cj中的某个值,但无法确切知道具体是哪一个值.

3.1 基于TCM的实时电量签名协议

3.1.1 参数初始化阶段

用户UA的智能电表中具有可信密码平台模块TCMA.TCMA选择椭圆曲线Ep(a,b),基点为G,选择私钥d计算并公开公钥Q=dG.公共参数为(p,a,b,G,n,Q);H(·),H1(·)为两个哈希函数,即TCM芯片中采用的SM3密码杂凑算法,fi(·)为公钥加密函数.

3.1.2 签名阶段

TCMA选择环方程为

式中,Ek(·)是TCM芯片中的对称加密算法SMS4;k=H(mA, pk1, pk2, …, pkt)是SMS4的密钥;⊕是异或操作.

根据环方程,TCMA计算为

ys= Ek(ys-1⊕Ek(ys-2⊕

Ek(…⊕Ek(y1⊕v) …)))⊕

Dk(ys+1⊕Dk(ys+2⊕

Dk(…⊕Dk(yt⊕Dk(v)) …))),

式中,Dk(·)是SMS4对称加密算法相应的解密函数.最终TCMA可以根据密钥k计算得到xs=fs-1(ys).

TCMA及其宿主智能电表A联合生成签名TCM_Sign(mA),其中消息mA=(lA,nA,G,r,wA).

3.1.3 验证阶段

当智能控制中心B收到智能电表A的属性证书和用电量lA的签名后,智能控制中心B选择随机数xB,并计算

同时,智能控制中心B发送xBG给智能电表A.TCMA及其宿主智能电表收到xBG后,计算并发送H1(xAxBG)给智能控制中心B.如k1≠k2,则忽略此签名;否则按照环签名的验证方法,验证上述签名.

3.2 协议性能及安全性分析

本文作者提出的实时用电量签名协议具有支持细粒度统计、动态增减用户和验证平台配置等优点.现有的聚合算法要求对每个智能电表的用电量求和之后再发送给智能控制中心,显然该方法虽然隐藏了各个用户的实时用电量,但不能支持细粒度的统计工作.如果电网中有新的用户增加或减少,无需更改现有的拓扑结构.如增加一位新用户,只需向其他用户公开新用户的公钥即可,其他用户会在组成签名环时决定是否选择该新用户为环成员;相反,如果减少一位已存在的用户,则仅需向统计单元中的用户发送一条该成员离开的信息即可.此外,现有的一些隐私保护方案都假设智能电表是一个可信终端,实际上,智能电表作为智能电网的终端更容易受到外部的攻击,而本文提出的签名算法在保护用户隐私的同时验证了智能电表的平台配置,确保传递信息真实可信.

下面对签名方案的正确性和匿名性给出证明.

定理1 (正确性)如果签名者和验证者是诚实的,则本文提出的签名方案能够通过验证.

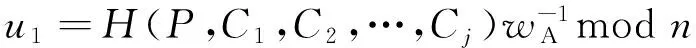

证明:上述签名方案中,验证者收到的签名是Sign(lA,nA,G,r,wA)和环L.根据签名过程可知,如果k1=k2成立,则该签名方案正确.因为

证毕.

定理2 (匿名性)如果环签名满足无条件匿名性,则本文提出的TCM签名也满足无条件匿名性.

证明:假设A是多项式时间敌手,Game 0和Game 1定义如下:

同时,智能控制中心B发送xBG给智能电表A.TCMA及其宿主智能电表收到xBG后,计算并发送H1(xAxBG)给智能控制中心B.如果k1≠k2,忽略此签名;否则按照环签名的验证方法,验证上述签名.

Game 1. Game 1的过程和Game 0基本相同,但在Game 1中使用环签名算法代替Game 0中的理想签名算法Idea-sign(·).

假定智能控制中心B并不是环中成员.在Game 0中使用了理想环签名算法,所以智能控制中心猜对签名者的概率不超过1/t,同时,敌手猜中xA和xB的概率都是1/2n,当n足够大时,1/2n可忽略.因此,敌手A赢的概率为1/t+negl(n).假定敌手A在Game 1中赢的概率为1/t+ε(n),其中ε(n)是一个不可忽略的函数.

Game 0和Game 1唯一的区别在于使用具有无条件匿名性的环签名算法代替了理想签名算法,因此,敌手A猜中签名者身份的概率也是1/t+ε(n).由于实际的环签名算法满足无条件匿名,因此ε(n)是一个可忽略函数,与假设矛盾.

证毕.

4 结语

本文作者基于我国自主知识产权的可信密码模块技术,提出了一种从终端源头上保护智能电网用户隐私信息的实时用电量传输协议.该协议的优点在于:

1)利用属性证书隐藏智能电表平台配置信息,接收者仅知道发送者的该属性满足要求,但并不知道智能电表平台具体是哪一个属性值.

2)利用环签名技术实现对实时用电量的签名,接收者仅知道发送者属于环中的某个成员,但并不知道确切是哪个成员,因此隐藏了智能电表平台身份信息.

今后将引入组合公钥的思想,设计无可信中心的门限环签名方案,在保护智能电网用户隐私性的同时提高签名算法的效率.

[1] 陈杰,张跃宇,胡予濮. 智能电网的通信及其安全技术 [J]. 电气工程,2012,2(3): 102-106. CHEN Jie, ZHANG Yueyu, HU Yupu. Communication and security technology of smart grid [J]. Scientific Journal of Electrical Engineering, 2012,2(3): 102-106. (in Chinese)

[2] FAN Z, KULKARNI P, GORMUS S, et al. Smart grid communications: Overview of research challenges, solutions, and standardization activities [J]. IEEE Communications Survey & Tutorials, 2013, 15(1): 21-38.

[3] FANG X, MISRA S, XUE G, et al. Smart grid-the new and improved power grid: a survey[J]. IEEE Communications Surveys & Tutorials, 2012, 14(4): 944-974.

[4] LIU T, LIU Y, MAO Y, et al. A dynamic secret-based encryption scheme for smart grid wireless communication [J]. IEEE Transactions on Smart Grid, 2014, 5(3): 1175-1182.

[5] KALOGRIDIS G, EFTHYMOUS C,DENIC S, et al. Privacy for smart meters: towards undetectable appliance load signatures [C]. Smart Grid Communications, 2010: 232-237.

[6] YANG W, LI N, QI Y, et al. Minimizing private data disclosures in the smart grid [C]. Proceedings of the ACM Conference on Computer and Communication Security, 2012: 415-427.

[7] LI F, LUO B, LIU P. Secure information aggregation for smart grids using homomorphic encryption[C]. First IEEE International Conference on Smart Grid Communications,2010: 327-332.

[8] DENG P, YANG L. A secure and privacy-preserving communication scheme for advanced metering infrastructure [C]. Innovative Smart Grid Technologies, 2012: 1-5.

[9] FINSTER S, BAUMGART I. Elderberry: A peer to peer, privacy aware smart metering protocol [C]. International Conference on Computer Communications, 2013: 3411-3416.

[10] NIU Y, TAN X, CHEN S, et al. A secure privacy protection scheme for data collection of smart meters based on homomorphic encryption [C]. Eurocon, 2013: 1401-1405.

[11] 刁凤,张方国. 智能电表的完整隐私保护系统 [J]. 密码学报, 2014, 1(4): 400-409. DIAO Feng, ZHANG Fangguo. Full privacy preserving smart metering system [J]. Journal of Cryptologic Research, 2014, 1(4): 400-409. (in Chinese)

[12] EFTHYMIOU C, KALOGRIDIS G. Smart grid privacy via anonymization of smart metering data [C]. 1st IEEE International Conference on Smart Grid Communications, 2010: 238-243.

[13] ZARGAR S,YAGHMAEE M. Privacy preserving via group signature in smart grid [C]. The 1st Congress of Electric Industry Automation, 2013.

[14] DANEZIS G,KOHLWEISS M, RIAL A. Differentially private billing with rebates [C]. Information Hiding,2011: 148-162.

[15] LIN H, TZENG W, SHEN S, et al. A practical smart metering system supporting privacy preserving billing and load monitoring [C]. Applied Cryptography and Network Security, 2012: 544-560.

[16] LEMAY M, GROSS G, GUNTER C, et al. Unified architecture for large-scale attested metering [C]. Proceedings of the 40th Hawaii International Conference on Systems Science, 2007: 115-124.

[17] METKE A R, EKL R L. Security technology for smart grid networks [J]. IEEE Transactions on Smart Grid, 2010, 1(1): 99-107.

[18] SMYTH B, RYAN M, CHEN L. Direct anonymous attestation : Ensuring privacy with corrupt administrators [C]. Proceedings of the 4th European Workshop on Security and Privacy in Ad Hoc and Sensor Networks, 2007: 218-231.

[19] CHEN L, LANDFERMANN R, LOEHR H, et al. A protocol for property-based attestation [C]. In Proceedings of the 1st ACM Workshop on Scalable Trusted Computing, 2006: 7-16.

[20] 赵佳,韩臻,刘吉强,等. 基于可信密码模块的远程证明协议[J]. 北京交通大学学报, 2010, 34(2):33-37. ZHAO Jia, HAN Zhen, LIU Jiqiang, et al. Remote attestation based on trusted cryptography module [J]. Journal of Beijing Jiaotong University, 2010, 34(2):33-37. (in Chinese)

A protocol of privacy protection for smart meters based on TCM

ZHAOJiaa,LIUJiqianga,TANGHongb

(a.School of Computer and Information Technology, b. Information Center, Beijing Jiaotong University ,Beijing 100044,China)

Through the analysis of the real-time electricity consuming data from the smart meters sent to the intelligent control center, the user's private information such as personal habits and economic state etc could be obtained. Nowadays, the personal privacy has received more and more attentions. The privacy protection is one of the most important factors to restrict the development of the smart grid. A smart meter real-time electricity transmission protocol is proposed based on the trusted cryptography module(TCM) with intellectual property rights. In this protocol, the ring signature is used to hide the user's identity and the platform attribute certificates are applied to hide the platform configurations of smart meters. The security of the protocol has been proved in the random predication model. This study has the significant

for the smart grid privacy protection and also has good applications in trusted computing.

trusted computing; privacy protection; smart grid; trusted cryptography module

2016-01-25

国家自然科学基金青年科学基金资助项目 (61502030); 北京高等学校青年英才计划项目资助(YETP0542);中央高校基本科

研业务费专项基金资助(2016JBM020)

赵佳(1980—),女,内蒙古呼和浩特人,讲师,博士. 研究方向为信息安全和可信计算. email: zhaojia@bjtu.edu.cn.

TP309.2

A

1673-0291(2016)05-0029-06

10.11860/j.issn.1673-0291.2016.05.005