智能电网智能终端工控安全风险分析及防护方案

2016-12-10夏飞

夏 飞

(国网江苏省电力公司 信息通信分公司,江苏 南京 210024)

智能电网智能终端工控安全风险分析及防护方案

夏 飞

(国网江苏省电力公司 信息通信分公司,江苏 南京 210024)

随着智能电网和智慧能源城市的建设,电网企业将在非传统区域部署大量的智能终端,这些智能终端一方面将实现与电网的灵活互动,另一方面也易于受到外界攻击,因此智能终端的工控安全风险愈发成为社会和企业关注的焦点。文章阐述了智能终端面临的工控风险,并介绍了目前可行的防护方案。

智能终端;工控安全;安全防护

智能电网依托在高度集成、友好互动的信息通信网络,将海量分布的传感器,通过复杂的控制和算法实现高效决策能力,最终达到安全、可靠、经济、高效、友好互动的使用目标,其展现的优秀性能已被各个国家重视和认可。从21世纪开始,以美国和欧洲国家为代表的不同国家和组织都将智能电网视为未来电网的发展方向[1]。我国将于2020年初步建成智能电网体系[2]。

2010年6月震网(Stuxnet)病毒首次被探测,通过USB介质在隔离的网络间传播,通过攻击目标是西门子SCADA的系统,达到定向攻击基础(能源)设施的目的。2015年乌克兰发生了大规模停电事故,SCADA系统受到重创,经调查,主要是系统内部出现了BlackEnergy恶意软件的变体BlackEnergyLite等恶意软件,该恶意代码经电力二次系统进行传播,该事件被认为是第一例网络攻击造成的大停电事件[3-4]。本文首先分析智能电网存在的工控安全风险,然后详细描述了智能电网智能终端的工控安全防护方案。

1 智能终端工控网络安全风险分析

1.1 智能电网安全标准缺乏

随着智能电网规模的扩大,海量终端分布在各地,原有控制网络与互联网的将呈现融合连接的模式,电力系统结构也会变得日益复杂,必然考验着电力系统的安全性和可靠性,同时海量终端的连接也将导致不同接口的数量增加,各个系统之间的数据交互也将呈现几何级数量增长。传统的电力系统内部安全域划分,很难适应未来电力系统结构的安全防护需求[5]。

1.2 电力智能终端引入信息安全风险

在深入推进智能电网建设同时,海量智能、可编程的设备将接入电网,通过对电网运行的实时监控,可以有效对故障点进行定位和故障处理,提升电网系统稳定性、可靠性。智能设备能够支持远程控制,比如远程连接、断开、配置、升级等。在信息技术发展带来便利的同时,安全漏洞也同样伴随左右,通过入侵智能设备,黑客可以对设备进行完全控制,对某些设备功能进行破坏,甚至有可能控制局部电力系统,造成非常严重的后果。因此智能设备的分布式部署,对信息的安全整体防护提出了更加严格的要求[6-7]。

1.3 电网环境复杂化,攻击手段智能化

智能电网的深入推进,智能终端设备对网络接入环境,网络性能提出更高要求,随之而来的是黑客对网络攻击也会大幅增加;无线技术(如WiFi,4G/3G/2G)为智能电网生产、管理、运行等带来网络接入便利性同时,由于无线信号覆盖范围广,基于无线网络的安全比传统有线网络安全要求也会更高;目前,电力公司通过无线虚拟专网(通过使用移动、电信、联通等无线公网)来传输重要数据,在一定条件下,也可能对智能电网安全性造成潜在威胁。预计在将来网络的攻击会呈现规模化和组织化,攻击手段也会多样灵活,势必会给电力网络安全带来新的考验。

1.4 用户侧的安全威胁

在“两化”融合的深入推进下,用户和电网之间会实现信息友好双向互动。依托AMI系统,用户侧的智能终端及设备(比如智能电器、插拔式电动车等)将与电力系统实现直连,这些连接模式势必会为用户带来不可知的安全隐患:用户与电力公司的信息交互通过公网进行传输,传输通过公网进行,不可避免地会带来信息安全隐患;家用智能设备充分也暴露在电力系统中,容易受到不法分子的攻击。除此之外智能电网的信息安全问题还涉及其他因素,如心怀不满的员工、工业间谍和恐怖分子发动的攻击,而且还必须涉及因用户错误、设备故障和自然灾害引起的对信息基础设施的无意破坏。智能电网天然的复杂性和脆弱性,会使不法分子通过一定的手段进入到电力网络内部,控制电力生产系统,破坏电力负荷条件,极端情况下会造成电网瘫痪。

1.5 工业控制系统漏洞多

在智能电网的发展下,SCADA系统用于电力的调度和支持,物联网网的融合发展,工业控制系统存在较多的漏洞。工业控制系统的漏洞类型如图1所示。

工作站操作系统漏洞,工控系统建成后几乎不升级操作系统,存在较多漏洞。应用软件漏洞,工控软件一般和杀毒软件存在冲突,工控网络基本未暗转杀毒软件,病毒可以存在与工控网络,应用软件的漏洞通常较容易识别,一旦系统暴露到公共网络,后果不堪设想。网络协议漏洞,工控网络大都基于TCP/IP协议和OPC协议等通用协议,而目前的OPC服务器等关键协议交换设备依赖于外国进口,而为了工程服务的需要,厂家通常会预留后门,一旦爆发信息战,主动权必然在设备厂商手中。安全管理漏洞,项目建设中,通常会有不同的人接触并操作工控设备,使用不同的外设设备如U盘,笔记本连接等,都有可能让病毒有可乘之机。病毒防护设备漏洞,目前市场上的病毒防护设备安全等级参差不齐,这些设备既是防护设备,也是攻击源头。网络端口使用漏洞,工控设备在投运后,各种控制网络端口并不一定都会采用专用元件进行密封操作,很可能会有不恰当的人员在没有专门培训的前提下随意插入外设设备,带来潜在攻击风险。操作行为漏洞,由于现场监控工作的枯燥性,现场时常有一些年轻的未经过专业培训的操作员,在夜间值班期间将工作站非法连接公共网络,给外部攻击以可乘之机。

2 智能电网工控网络安全防护方案

基于第二章的风险分析,智能电网更多的风险暴露于面向用户侧和末端的智能终端设备,包括智能交互终端、电力机器人、可编程设备、智能电表、智能电器、插拔式电动车等。用电信息采集系统是智能设备的典型应用,本章节将结合用电信息采集系统的安全防护方案概括智能电网安全防护方案。

2.1 安全防护总体架构

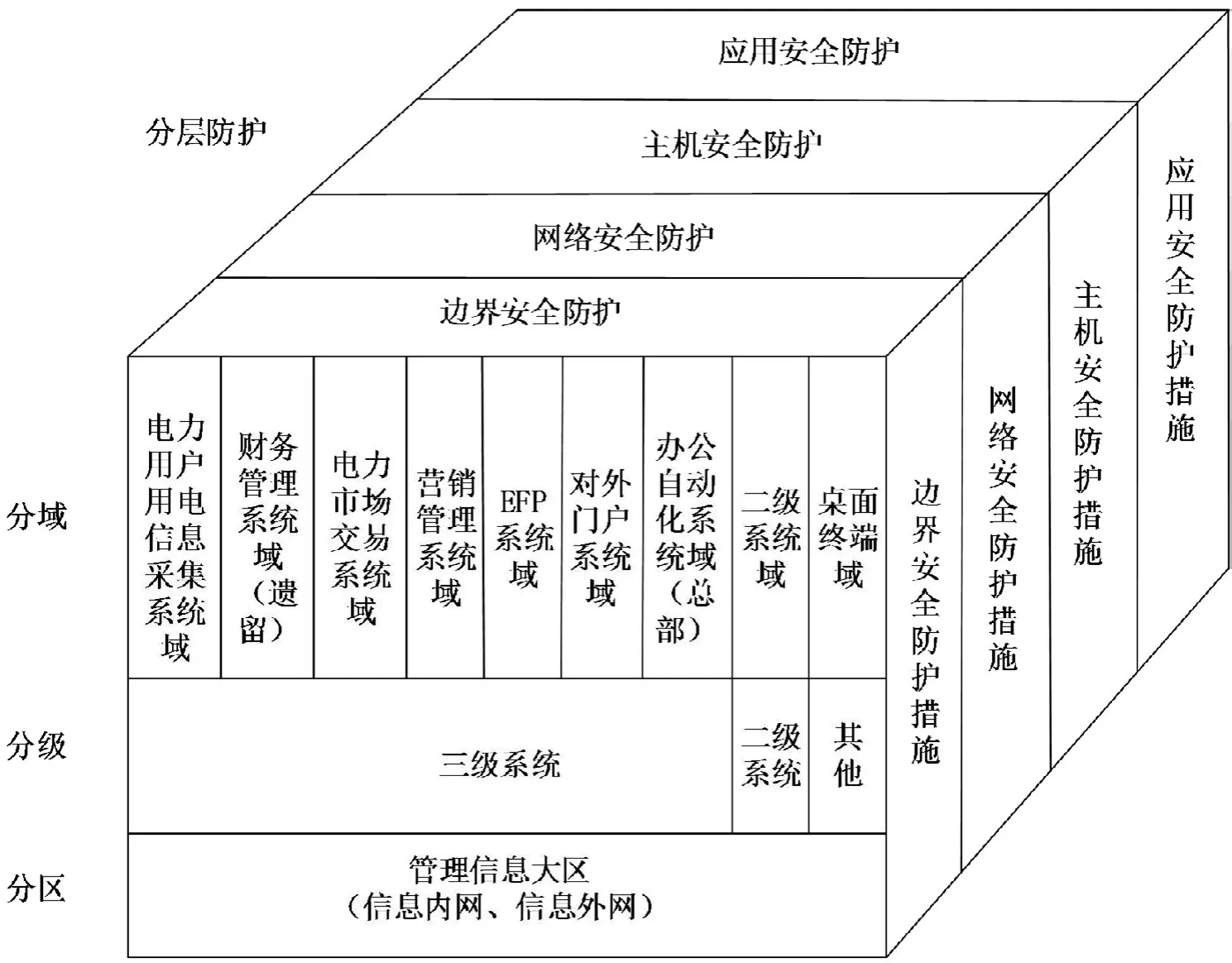

智能电网信息管理大区信息系统的安全防护模型如图2所示,在信息内网中独立成域,按照三级防护原则进行安全防护设计。

在不同主站系统之间,通过远程安全加密通道、身份认证、网络边界安全防护、隔离装置等安全措施,为应用系统提供数据源认证、抗回放、数据加密、数据完整性验证等多种可靠的安全防护,全方面地网络安全防护有效保护网络中可能存在的各种威胁,从而有效保障相关数据的安全性或网络诱骗以防止从内部网络信息等攻击。

图1 工控系统漏洞类型图

图2 信息管理大区安全防护框架

安全防护体系总体原则:信息内网和信息外网之间采用逻辑强隔离设备进行强隔离;信息系统间的远程传输采用网络加密系统保证远程数据传输的安全性和完整性、对终端和用户身份进行严格验证,保证用户身份的唯一性和真实性。信息系统通过划分为边界、网络环境、主机系统、应用系统4个层次进行安全防护设计,以实现层层递进,纵深防御。

2.2 智能终端的安全防护方案

智能终端安全防护的主要思路为:

(1)在主站系统的内部通过部署防病毒中心Server,在PC、服务器上部署防病毒Client,有效杜绝非法代码、潜在的病毒威胁和攻击。

(2)在主站系统边界部署两套防火墙,实现边界的安全隔离和安全策略防护。

(3)在服务器上部署安全增强系统以增强其安全性,保证相关数据安全。

(4)在系统内部部署一套安全审计系统,对相关服务器和终端的运行、操作、维护等行为进行长期有限监控,及时发现异常操作。

(5)部署基于工控系统网络的监测审计平台,对网络中的工控协议数据进行跟踪审计,及时发现协议的篡改,协议攻击等行为。

(6)IDS系统与主站系统的核心交换机直连,通过旁路的方式及时发现网络中存在的可疑流量。

(7)漏洞扫描系统部署在核心交换机上,实现定期地对设备终端、服务器可能存在的漏洞进行扫描整理,及时打补丁完善。

(8)在各主站系统处部署两台高速主机密码机,在专变终端、集中器和用户电能表处部署安全模块,实现应用层数据完整性、机密性、可用性和可靠性保护。

2.2.1 边界防护

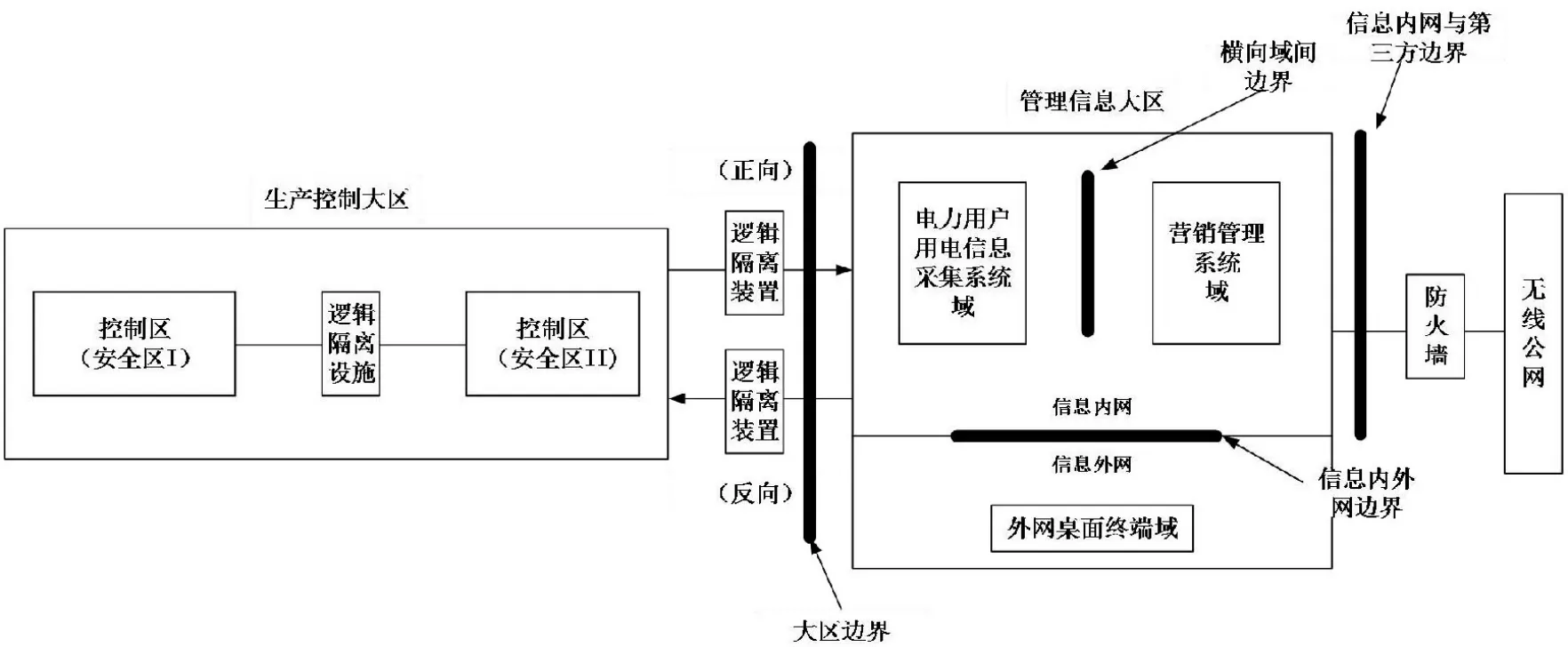

边界安全防护关注如何对进出该边界的数据流进行有效的检测和控制。如图3所示,智能电网网络边界归为信息外网第三方边界、信息内网第三方边界、信息内外网第三方边界、信息内网纵向上下级单位边界及横向域间边界5类。电力用户用电信息采集系统部署在信息内网,其边界可划分成信息内网第三方边界、信息内外网边界、信息内网纵向上下级单位边界及横向域间边界4类。

2.2.2 网络环境安全防护

网络环境安全防护面向智能电网整体支撑性网络,以及为各安全域提供网络支撑平台的网络环境设施,网络环境具体包括网络中提供连接的路由、交换设备以及安全防护体系建设所引入的安全设备、网络基础服务设施。关键的网络和安全设备实现自主可控替代,网络的链路通讯实现数据的加密处理。

2.2.3 主机系统安全防护

主机系统安全防护包括对服务器及桌面终端的安全防护,服务器包括业务应用服务器、网络服务器、Web服务器、文件与通信等;桌面终端包括作为终端用户工作站的台式机与笔记本计算机。

主机系统的防护主要包含及时修复操作系统补丁,安装杀毒软件并保持病毒库的更新,关闭不必要的服务,设置密码策略,账户锁定策略,开启系统的日志审计等。

对于工控网络中的上位机、操作员站、工程师站等主机,由于与杀毒软件存在兼容性问题,可以在该类系统上部署关键文件保护程序,实现白名单杀毒方式,保护关键文件,发现对关键文件进行修改的程序启动保护。

2.2.4 应用安全防护

应用安全防护包括对于主站应用系统本身的防护,用户接口安全防护、系统间数据接口的安全防护、系统内数据接口的安全防护。应用安全防护的目标是通过采取身份认证、访问控制等安全措施,保证应用系统自身的安全性,以及与其他系统进行数据交互时所传输数据的安全性;采取审计措施在安全事件发生前发现入侵企图或在安全事件发生后进行审计追踪。

3 结语

本文就智能电网的工控网络存在的风险和防护方法进行了介绍,由于智能电网特别是智能终端的研究和建设处于起步阶段,智能终端存在较多的薄弱环节,物理设施和网络通信体制还处于融合阶段,智能终端由于部署在非电网企业传统管理区域往往成为恶意用户的攻击首选,因此需要特别注意智能终端的安全防护。

图3 智能电网系统边界示意图

[1]张文亮,刘壮志,王明俊,等.智能电网的研究进展及发展趋势[J].电网技术,2009(13): 1-11.

[2]马伟.2020 年初步建成智能电网体系[J].科技中国,2015(7):32-35.

[3]新华网.2020年初步建成智能电网体系[EB/OL].(2016-11-25)[2015-07-17].http://news.xinhuanet.com/energy/2015-07/17/c_128029351. htm.

[4]曹军威,万宇鑫,涂国煜,等.智能电网信息系统体系结构研究[J].计算机学报,2013(1):143-167.

[5]汤奕,王琦,倪明,等.电力信息物理融合系统中的网络攻击分析[J].电力系统自动化,2016(6):4.

[6] DEPURU S S S R,Wang L,Devabhaktuni V.Support vector machine based data classification for detection of electricity theft[C]. Power Systems Conference and Exposition, 2011:1-8.

[7]BABU V, NICOL D M.Detection of x86 malware in AMI data payloads[C].2015 IEEE International Conference on Smart Grid Communications, Smart Grid Communication, 2015:617-622.

Risk analysis and protection scheme of industrial control in smart grid terminal

Xia Fei

(Information and Communications Branch of Jiangsu Electric Power Company, Nanjing 210024, China)

With the construction of smart grid and smart energy city, power grid enterprises will deploy a large number of intelligent terminal in non-traditional areas. On one hand, these intelligent terminal will achieve a flexible interaction with the grid, on the other hand, they are vulnerable to outside attacks, therefore, the intelligent terminal industrial security risks increasingly become the focus of attention of society and enterprises. This paper describes the risk of industrial control of the intelligent terminal, and introduces the current feasible protection scheme.

intelligent terminal; industrial control safety; safety protection

夏飞(1981— ),男,江苏句容,本科,工程师;研究方向:网络通信。