包过滤保障网络安全

2016-11-26

引言:笔者单位的Radius系统承担着宽带用户计费和认证等重要责任,它的安全不容忽视。本文就如何实现Radius和强推服务器的共存,并实现强推功能等问题展开讨论。最终通过使用路由和包过滤策略具体实现了网络需求。

面对互联网和内部网络的复杂环境,网络的安全越来越受到运维人员的重视。笔者单位的Radius系统承担着宽带用户计费和认证等重要责任,它的安全不容忽视。为更好的服务用户,提高其上网体验。计划实现宽带到期提醒。针对该功能的实现并考虑到Radius设备安全,本文就如何实现Radius和强推服务器的共存,并实现强推功能等问题展开讨论。最终通过使用路由和包过滤策略具体实现了网络需求。

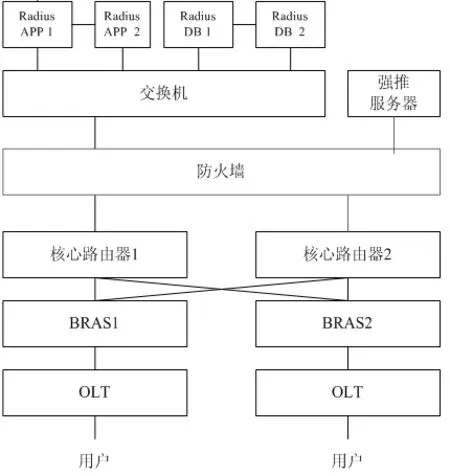

强推服务器主要来解决用户到期提醒的问题,其工作原理是用户到期后可以正常拨号,但不同的是Radius会回复BRAS信息,该用户已经到期。根据这个信息BRAS会将该到期用户正常上网行为限制。而且利用服务器Web强推功能,在用户浏览网页的时候,会强制转到一个服务器设置好的页面,在该页面上会出现用户到期等相关内容。接下来依据其原理根据网络拓扑结构进行服务器和硬件服务器的部署。具体的网络拓扑结构如图1所示。

图1 网络拓扑结构

图1中可以看到强推服务器计划部署在新增硬件防火墙的内侧,和强推服务器并列的还有Radius服务器集群。当前要实现的网络需求是互联网用户能正常访问强推服务器,但是不能访问Radius服务器;同时Radius还要和BRAS通讯。得知这一具体的网络需求,接下来计划使用路由来实现宽带用户和强推服务器、Radius和BRAS的通讯。具体的配置分别在核心路由器和防火墙上实现。两台核心路由器上配置命令即:

//在核心路由器1上设置静态路由,并定义出接口和下一跳IP地址

ip route 10.253.141.0 255.255.255.224 gei-0/3/0/17 172.28.0.54

//在核心路由器2上设置静态路由,并定义出接口和下一跳IP地址

以上完成了在两台核心路由器端口互联地址和静态路由的设置。紧接着在核心路由器BGP路由中重分发静态和直连路由即可,然后将Radius服务器的网关设置在防火墙上,最后在防火墙上设置两条等价的默认路由指向核心路由器就可以以实现BRAS和Radius的正常通信。当然在这里防火墙端口以及Radius集群使用交换机的配置命令就不再一一介绍。

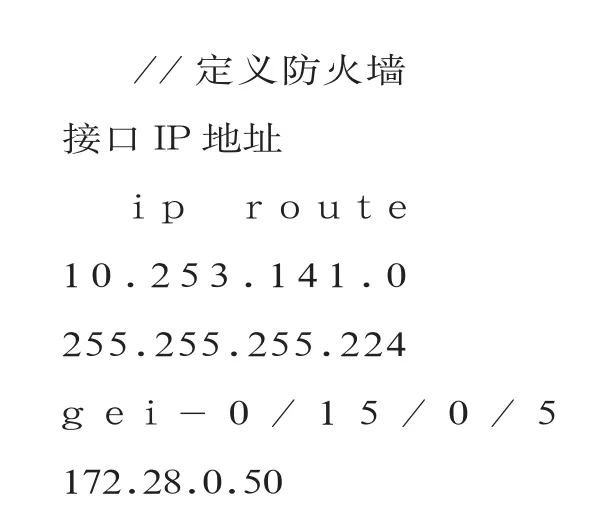

图2 防火墙包过滤配置示意图

回到文章开头的网络需求,引进用户到期提醒强推功能后,用户强推是以Web的形式体现,用户可以根据强推服务器的地址进而攻击Radius系统,从而威胁到网络的安全性,这就是需要在Radius系统与用户、强推服务器之间新增一台防火墙的重要原因,防火墙主要满足以下三点要求:一是强推服务器只与宽带用户通讯,而且强推服务器使用虚拟机实现,方便用户攻击后通过镜像快速恢复强推功能;二是核心路由器与Radius之间互相通讯;三是只有网管人员方可登录Radius系统。刚才在核心路由器和防火墙上进行静态路由的配置,可以实现互联网用户和强推服务 器、Radius和 BRAS的通讯,这样虽然实现了网络需求,但是为了保障Radius服务的安全,这就需要配置策略来拒绝互联网用户访问Radius的请求,这里就需要使用到包过滤技术。

包过滤技术主要是通过在网络层截获网络数据包,再根据防火墙的规则表来检测攻击行为,并通过在网络层对数据包进行分析、选择。通过检查数据流中每一个数据包的源IP地址、目的IP地址、源端口号、目的端口号、协议类型等因素或它们的组合来确定是否允许该数据包通过。下面就开始在防火墙上进行包过滤的配置,具体的配置如图2所示。

通过图2可以看到定义的发起方源IP即宽带用户,发起方目的IP即Radius服务器地址,执行的动作是丢弃,然后启用该策略即可。该策略的作用是将宽带用户访问Radius服务器的请求执行丢弃动作,从而在一定程度上提高了Radius服务器集群的安全性。完成该包过滤策略的设置后,紧接着删除防火墙设置的指向两台核心路由器的默认路由,取而代之的是增加明细路由回执至核心路由器,这里明细路由的目的地址包括互联网用 户、BRAS的 Loopback地址以及运维人员网管IP地址,这样再结合防火墙上配置的包过滤策略一起使用就可以实现网络的需求。完成这一系列配置后,在使用宽带用户上网环境来访问Radius服务器结果是不能成功的,而访问强推服务器是没有问题的。这样就实现了宽带用户可以访问强推服务器,但是拒绝其访问Radius服务器的请求,同时还严格限制了访问Radius服务器的群体的三项网络需求。

总结

综上所述,通过对网络需求的分析,根据现有网络状况因地制宜的增加硬件防火墙来实现需求,在此过程中首先使用路由将网络进行联通,然后使用包过滤策略进行限制,从而达到了网络的需求。也在一定程度上提高了核心服务器集群的安全系数。