如何解决IP地址故障

2016-11-26

引言:用DHCP方式获得IP地址的方法,经常出现计算机终端获得其他网段地址或因为地址冲突导致不能正常上网的问题。遇到这类问题,我们应该怎么办呢?本文就要介绍一下如何综合采用DHCP Snooping与ARP Detection技术来彻底解决这类问题。

笔者朋友维护的一个企业网(网络拓扑结构如图1所示),计算机终端均通过DHCP方式获得IP地址。

最近,网内经常出现计算机终端获得其他网段地址或者因地址冲突导致不能正常上网的问题。

经查发现,获得其他网段地址是由于网内存在私自架设的DHCP服务器,导致DHCP客户端获取错误的IP地址和网络配置参数;地址冲突则是因为部分计算机私自配置了静态地址造成与通过DHCP方式获得IP的计算机地址冲突。

此类问题的频繁发生,已经严重影响了正常工作。考虑到网内均采用H3C s3600和s3100交换机,因此可以综合采用DHCP Snooping与ARP Detection技术来彻底解决这类问题。

图1 网络拓扑结构

DHCP Snooping和ARP Detection技术介绍

1.DHCP Snooping

DHCP Snooping技术是DHCP的安全特性,通过建立和维护DHCP Snooping绑定表来过滤不可信任的DHCP信息。具有如下功能:

(1)保证客户端从指定的DHCP服务器获取IP地址。

DHCP Snooping安全机制允许将端口设置为信任端口和不信任端口。

信任端口正常转发接收到的DHCP报文。不信任端口则在接收到DHCP服务器响应的DHCP-ACK和DHCP-OFFER 报文后,丢弃该报文,从而屏蔽假冒的DHCP Server。

(2) 记录DHCP客户端IP地址与MAC 地址的对应关系。

DHCP Snooping 通过监听DHCP-REQUEST和信任端口收到的DHCPACK广播报文来记录DHCP Snooping表 项,这些信息也可以作为ARP Detection判断发送ARP报文的用户合法与否的依据之一,从而防止非法用户的ARP攻击。

2.ARP Detection

ARP Detection功能主要应用于接入设备上,只有合法用户的ARP报文才能进行正常转发,否则直接丢弃,从而防止仿冒用户、仿冒网关的攻击。

ARP Detection包 含三个功能:用户合法性检查、ARP 报文有效性检查、ARP 报文强制转发。其中,用户合法性检查功能可以基于DHCP Snooping的安全表项进行,作为判断用户是否合法的依据。

3.技术的使用

根据上述介绍,我们可以综合采用这两种技术来解决IP地址故障。

(1)利用 DHCP Snooping技术,解决DHCP Server私设问题。

将交换机上连接授权DHCP服务器的上行端口设为信任端口,保证转发接收到的正常DHCP报文,其他设为非信任端口。这时,非信任端口会丢弃假冒DHCP Server的报文,从而解决了DHCP Server私设的问题。

(2)利用ARP Detection技术,对用户进行合法性检查,解决私配静态IP地址问题。

将连接授权DHCP服务器的上行端口设为ARP信任端口,此时不进行用户合法性检查。其他端口设为ARP非信任端口,进行用户合法性检查。由于已经启用了DHCP Snooping功能,因此,可以通过检查DHCP Snooping的安全表项,排除非法私配静态IP地址的用户终端,确保用户只能从指定DHCP Server获得地址,最终解决IP地址冲突问题。

具体配置方法和命令

1.配置DHCP Snooping

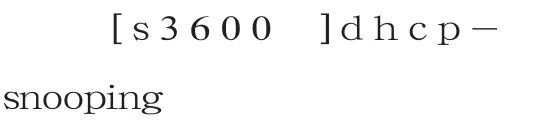

(1)在全局模式下开启dhcp-snooping功能(此功能开启后,默认所有接口为不信任端口)。

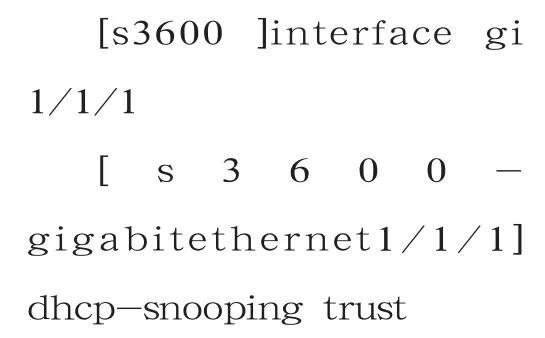

(2) 将连接授权DHCP服务器的上行端口GigabitEthernet1/1/1设为信任端口。

2.配置ARP Detection

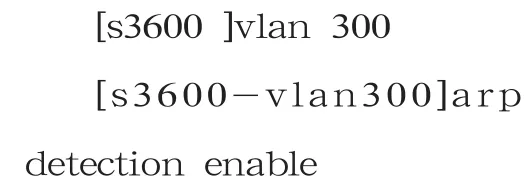

(1)在用户终端所属VLAN300启 用arp detection功能(此功能开启后,此VLAN所有端口缺省为非信任状态)。

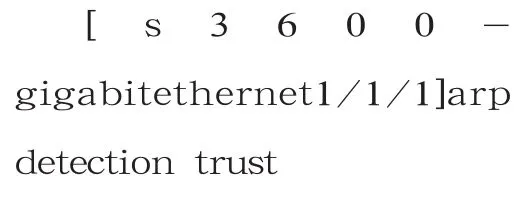

(2)连接授权DHCP服务器的上行端口GigabitEthernet1/1/1设为信任状态。

功能验证

网内的其他交换机也按照上述方法配置后,此时网内计算机终端只能从指定的DHCP服务器获取IP地址,不能从私自架设的伪DHCP服务器获取错误的IP地址配置信息。

用户如果私配了静态IP地址(即使配置了与DHCP服务器分配的IP地址一样的静态IP地址),也将不能正常上网,避免了地址冲突现象。

至此,通过综合采用DHCP Snooping和ARP Detection技术,所有IP地址问题均得到有效解决。