和狡猾优盘病毒的较量

2016-11-26

引言:为了防范优盘病毒,一般采取的方法是不直接双击优盘盘符,而是在优盘的右键菜单中判断是否包含“auto”等病毒创建的菜单项,并点击其中的“打开(O)”或者“资源管理器(X)”项来安全打开优盘,然后再清除优盘中的刻意程序。不过,现在很多优盘病毒也变得狡猾起来,会通过构造伪装性极强的菜单项,来诱惑用户落入圈套。这里,笔者就结合实例,来剖析了这类优盘病毒特点并分析了应对策略。

大意中招,遭遇精心伪装的优盘病毒

笔者到了单位,同事将借用的优盘还了回来,因为笔者要复制一些资料,于是将优盘连接好,为了稳妥起见,笔者打开了优盘盘符的右键菜单,看到其第一项为“打 开(O)”,于是笔者就放心了,心想如果是优盘病毒的话,菜单首项肯定为“Auto”等可疑字样。但是,当点击了上述菜单中的“打开”项后,并没有打开优盘,鼠标箭头变成沙漏状,似乎在运行什么程序。笔者暗道不妙,肯定中招了。

搜寻病毒程序

打开任务管理器,仔细观察发现了名称为“winguserv.exe”病毒进程,经过搜索发现该病毒位于“C:Windows”文件夹中。于是先将其终止,然后将病毒文件删除,笔者以为就此清除了病毒。不过,很快该病毒进程又出现了。看来,肯定有另外的病毒程序为其内应,于是运行了SysCheck这款安全利器,在其“进程管理”面板中发现了一个看起来很奇怪的“schhost.exe”进程,从表面上看这是一个系统进程,但是在“映像路径”列中却显示其路径为“C:WinodwsSystem32config32svchost.exe”。这个“svchost.exe”进程一定是病毒的内应,打开上述路径,却无法显示该病毒程序。看来病毒一定是隐藏了自己,但是不管在文件夹选项窗口中取消“隐藏受保护的操作系统文件”项或者选择了“显示所有文件和文件夹”项,都无法显示隐藏的病毒文件。看来,病毒一定是对注册表做了手脚,在注册表编辑器中打开“HKEY_LOCAL _MACHINESOFTWAREMicrosoftWindowsCurrentVersion ExplorerAdvancedFolderHiddenSHOWALL”分支,将窗口右侧的“CheckedValue”键值名的数值从“0”改为“1”。对资源管理器进行刷新后,病毒文件终于现身了。经过研究,发现该病毒程序很狡猾,会每隔几秒钟扫描一次注册表,将上述键值名的数值修改为“0”,来重新隐藏自己。看来,要想彻底删除病毒,还需从启动项入手。

发现病毒启动项并清除病毒

运行Autoruns这款启动项管理软件,所有的启动项信息全部显示无遗。在其中的“所有项目”面板中搜寻,很快就发现了病毒启动项的行踪。打开注册表编辑器,展开“HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon”分支,在右侧的“Userinit”键值名中发现其内容为“userinit.exe,c:windowssystem32config32svchost.exe,winguserv.exe”,而原始的内容应该为“C:WINDOWSsystem32userinit.exe,”。注意,不要在Autoruns中直接删除上述病毒启动项,否则的话系统将无法正常启动。正确的方法是先恢复原始的键值内容,然后重启系统,将所有的病毒程序全部删除即可。

揭病毒伎俩,分析病毒特点

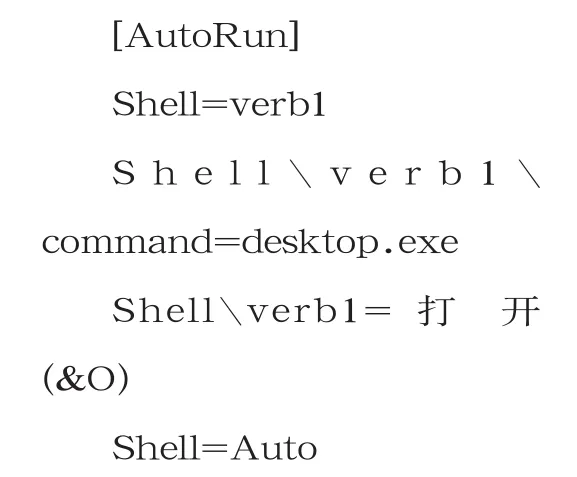

清除完病毒后,笔者利用安全方法打开了优盘,使用记事本打开了优盘中的“autorun.inf”文件,发现其内容为:

原来,病毒对Autorun.inf文件进行了精心的伪装,伪装了虚假的“打开(O)”优盘菜单,并将其置于菜单首位,让不知情的用户失去警惕而点击该菜单,从而激活潜伏的优盘病毒。其实真正的“打开(O)”菜单项实际上位于优盘菜单的第三位,但用户往往将其忽略。在优盘上还发现了“desktop.exe”,“mydll32.exe”,“winfilw.exe”以及两个Reg文件,优盘病毒激活后会释放winguserv.exe,svchost.exe等不法程序,同时使用内置的Reg文件修改注册表,起到隐藏病毒文件,非法添加启动项等任务。

和此类优盘病毒的再次交手

无独有偶,笔者好友最近也遭遇到了这类伪装性很强的优盘病毒。好友原意是为了避开优盘病毒,于是在优盘右键菜单上点击“资源管理器(X)”项,想使用资源管理器单独打开优盘,不料却中了病毒的招。病毒激活后造成系统运行出现混乱,好友通过任务管理器发现“qljfvxk1.exe”和“nlsrvtk.exe”两个病毒进程,但是却无法将其关闭。

清除病毒的方法

于是重启系统进入安全模式,在CMD窗口中运行“tasklist”命令,在进程列表中检测到上述病毒进程PID分别为“1708”和“3259”。于是使用记事本编写了批处理程序,其内容为:

运行该批处理程序,将上述病毒进程关闭并清除相关病毒文件。其中的“c:program filescommon filessystem”和“c:program filescommon filesmicrosoft shared”文件夹是病毒的藏身地。分别进入上述文件夹,将和病毒相关的 inf,reg,exe等文件全部清除。因为病毒还在各个磁盘的根目录下创建了“autorun.inf”和“hfhludy.exe”文件,将其分别找出并彻底清除,就完成了病毒的清理操作。

病毒构造虚假菜单项的方法

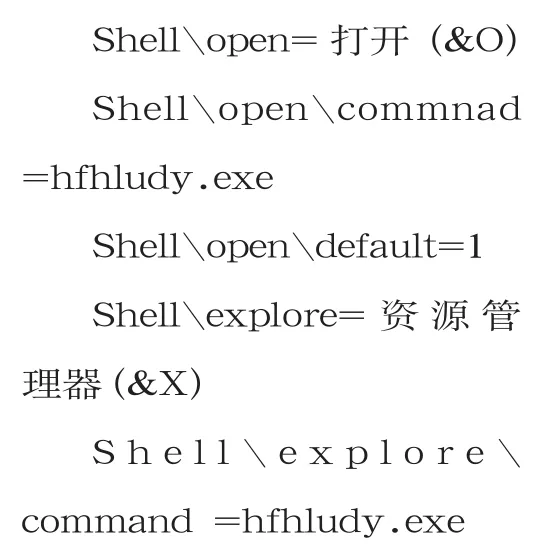

为了更好的观察病毒,好友特地保存了一份病毒的“autorun.inf”文件。其内容为:

可以看到,病毒对该“Autorun.inf”文件进行了精心伪装,在优盘(或者其它染毒磁盘)菜单中伪装了两个菜单项,第一个名称为“打开(O)”项,并利用“Shellopendefault=1”语句将其设置为默认菜单项。同时还伪造了名称为“资源管理器(X)”的菜单项,进一步来欺骗用户使其失去警惕性。

因为这两个菜单项和正常的菜单项几乎一致,用户不管是点击哪一个伪装的菜单项,都会毫不知觉的激活潜藏的优盘病毒。而且当优盘病毒运行后,会释放“qljfvxk1.exe”和“nlsrvtk.exe”两个病毒程序,相互之间会互相保护,让用户使用常规技术无法关闭病毒进程。

如何安全打开优盘

对于这类病毒,比较好的处理方法是不要打开优盘,先打开CMD窗口,在其中执行“dir X:autorun.inf /a”命令,来查看优盘中是否存在“autorun.inf”文件,假设X为优盘盘符。如果存在的话,可以执行“type x:autorun.inf”命令,来查阅该“Autorun.inf”文件内容,判断其内容是否安全,如果确认为优盘病毒,可以执行“del X:autorun.inf”命令,将可疑的“autorun.inf”删除,然后就可以安全打开优盘了。

灵活应对,设计优盘病毒防护器

优盘是我们很常用的存储设备,但是优盘病毒却颇让人头疼。在使用优盘时,稍不注意,就会让优盘病毒乘虚而入。对于一般的优盘病毒还比较好对付,但是对于隐藏很深的优盘病毒(例如伪装成同名文件夹等)来说,清除起来就不是那么容易了。例如,可以做一个有趣的实验,在优盘上复制一个exe文件,先使用专用工具修改其图标,使其看起来像文本文件之类的文件。然后在其名称后面添加100多个空格和几个点符号,保持其exe扩展名不变。这样,不仅无法查阅该程序的后缀名,而且在鼠标提示信息中也无法显示其类型。这样就起到了很强的迷惑作用,让人误以为其是一个非exe文件,从而避开搜捕。

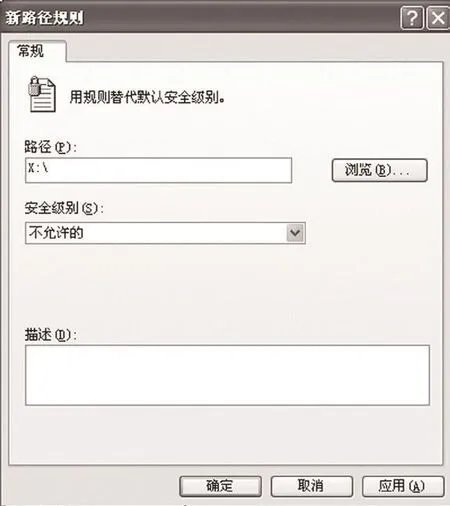

图1 使用组策略,创建安全规则

安全软件的不足之处

现在很多杀软都采用主动防御技术来对抗优盘病毒,这就必然使用到Hook API技术,甚至有些安全软件使用的是特殊的驱动程序深入到Ring0环境中,利用HooK技术来检测病毒。但是,用户可能同时安装多个安全软件。例如杀软和防火墙等。不同的安全软件都一股脑的使用Hook技术,对各种系统API进行拦截分析,直接造成了系统运行效率的降低。加之有的安全软件技术上并完全成熟,使用不稳定的驱动和Hook技术无疑会大大降低系统稳定性,甚至导致冲突造成系统蓝屏故障。

利用组策略,防范优盘病毒

其实,利用系统内置的组策略,就可以毫不费力的拦截优盘病毒。运行“gpedit.msc”程 序,在 组策略窗口左侧点击“计算机配置”→“Windows设置”→“安全设置”→“软件限制策略”→“其他规则”项,在右侧窗口中点击菜单“新路径规则”项,在弹出窗口(如图1)中的“路径”栏中输入“X:”,在“安全规则”列表中选择“不允许”项,点击确定按钮,就创建了一条安全规则,对X盘中的所有程序进行封锁。这里假设X为优盘盘符。这样,当连接优盘后,不管优盘病毒多么狡猾,设计伪装性多强的“Autorun.inf”文件,当其被激活时都会遭到系统的无情拦截。利用上述方法可以简单有效的抗击优盘病毒,不过问题随之而来,对于自己常用的确认无毒的优盘,在有些时候没有必要进行拦截,而对于外来的优盘,却很有必要进行拦截。上述方法采用的是一刀切的处理模式,无法灵活应对不同的使用环境。其实。借助于简单的批处理程序,就可以打造出简单实用的优盘病毒防护器。

编制批处理,灵活使用安全策略,

打开“C:WINDOWSsystem32GroupPolicy”文件夹,在其中保存了组策略配置文件。组策略中的“计算机配置”相关内容保存在“Machine”子文件夹中,“用户配置”相关内容保存在“User”子文件夹中。进入“Machine”文件夹,其中的“Registry.pol”文件就保存了我们刚才添加的安全规则。先将该“Registry.pol”文件复制出来,然后在组策略中删除上述规则,就可以自由运行优盘上的所有程序了。如果将该“Registry.pol”文件复制回来,同时在CMD窗口中执行“gpupdate/force”命令,就会重新激活上述安全规则,对优盘中的程序进行拦截。

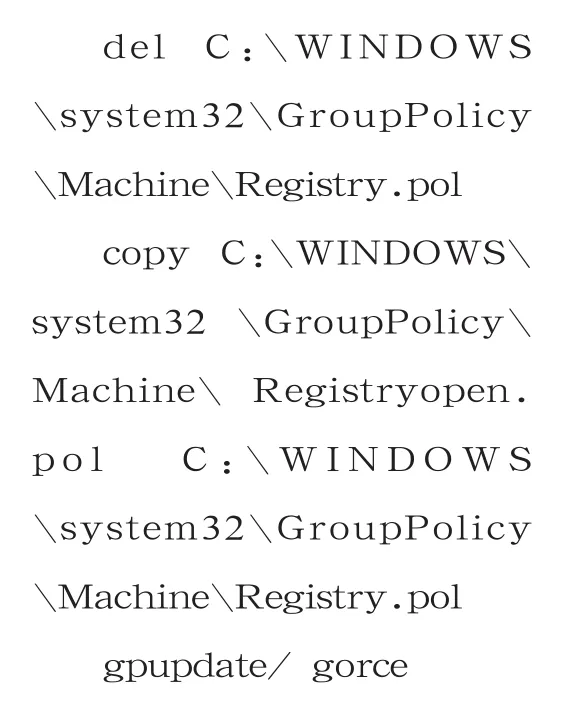

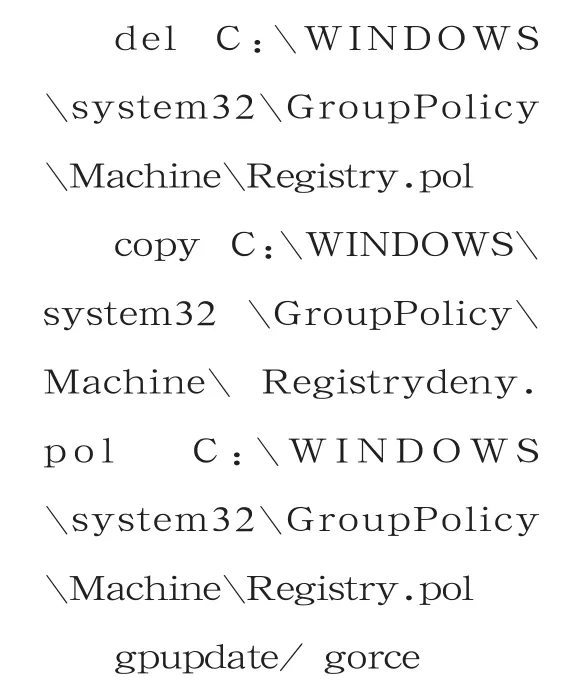

手工操作起来毕竟繁琐,我们可以编写批处理来灵活操作。首先在没有配置任何安全规则的情况下,将上述路径中的“Registry.pol”文件备份为“Registryopen.pol”文 件,然后配置上述安全规则,然后将“Registry.pol”文件备份为“Registrydeny.pol”文件,将上述两个文件放置在上述“Machine”文件夹中。使用记事本编写批处理文件,其内容为:

将其保存为名称为“禁止优盘保护.bat”文件。当其运行后,会清除当前“Registryopen.pol”文 件,使用不包含上述安全规则的“Registryopen.pol”文件对其进行替换。再编制一个名称为“激活优盘保护.bat”的批处理文件,其内容为:

运行该批处理文件,可以删除当前Registry.pol文件,使用包含上述安全规则的Registrydeny.pol文件对其进行替换。这样,在使用自己安全可靠的优盘时,运行“禁止优盘保护.bat”文件,取消优盘保护规则,自由运行优盘程序,当使用外来优盘时,运行“激活优盘保护.bat”,激活优盘保护规则,禁止优盘程序运行。

您可以在桌面上为两个批处理文件创建快捷方式,并分别在其属性窗口中为其设置激活热键,点击对应热键,就可以快速启动对应的批处理程序,灵活使用优盘安全规则。