面向车联网的多服务器架构的匿名双向认证与密钥协商协议

2016-11-14吴黎兵张宇波叶璐瑶

谢 永 吴黎兵 张宇波 叶璐瑶

1(软件工程国家重点实验室(武汉大学) 武汉 430072)2(景德镇陶瓷大学信息工程学院 江西景德镇 333403)3(武汉大学计算机学院 武汉 430072) (mark.y.xie@qq.com)

面向车联网的多服务器架构的匿名双向认证与密钥协商协议

谢 永1,2吴黎兵1,3张宇波3叶璐瑶3

1(软件工程国家重点实验室(武汉大学) 武汉 430072)2(景德镇陶瓷大学信息工程学院 江西景德镇 333403)3(武汉大学计算机学院 武汉 430072) (mark.y.xie@qq.com)

车联网(vehicular ad hoc networks, VANETs)是一种依据特定通信协议,实现车-X(X:车、路、行人及互联网等)之间的无线通讯和信息交换的大型网络.随着云计算的发展,越来越丰富的车联网云服务将涌现并服务于车辆.但这些服务往往由不同的服务器提供,车辆(用户)则不得不在各个服务器上注册并记住大量的用户名与密码.为了实现用户一次注册即可与多个服务器相互认证的目标,多服务器架构的认证协议已被提出并应用于众多领域,但尚未有面向车联网的相关研究.车间通信的瞬时性对认证协议提出了更高的要求,然而已有的多服务器架构的认证协议使用了复杂的双线性密码,在通信与认证开销方面无法满足车联网的要求.为此,首次提出了一个面向车联网的多服务器架构下的新型匿名双向认证与密钥协商协议,该协议采用非奇异椭圆曲线构造了简易的认证方法,降低了认证的计算复杂性.随机匿名机制能有效地保护车辆的隐私,且可与服务器进行双向认证与密钥协商.在随机预言机模型下证明了协议的安全性.性能分析表明:与最近的匿名双向认证协议相比,该协议在认证与密钥协商阶段的计算开销与通信开销分别减少了61%与62%,可更好地满足车联网对计算与通信开销的要求.

车联网;双向认证; 密钥协商;椭圆曲线密码;效率;隐私保护;云服务

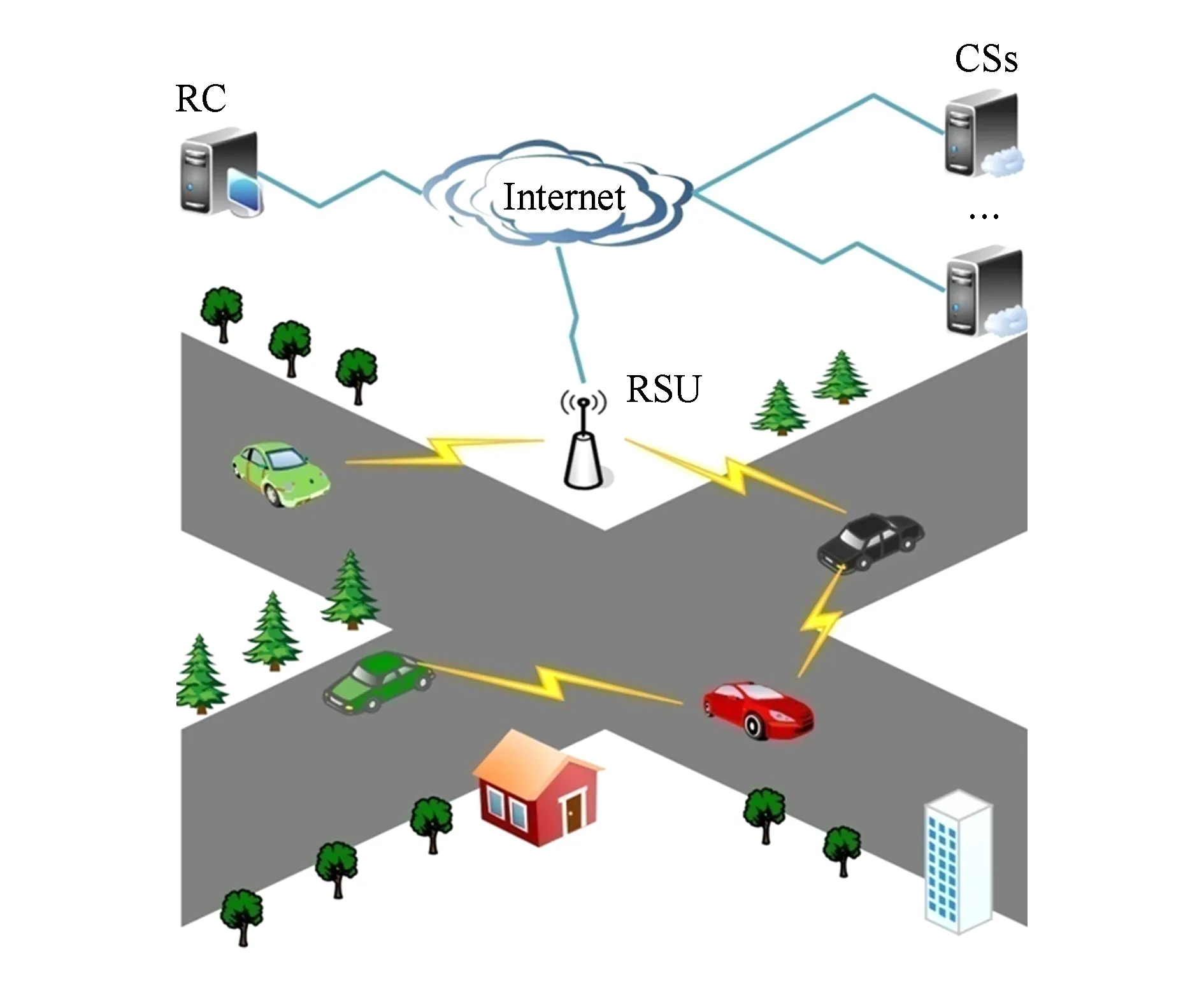

车联网(vehicular ad hoc networks, VANETs)是一种依据特定通信协议,实现车-X(X:车、路、行人及互联网等)之间的无线通信和信息交换的大型网络,也是一种能够实现智能交通与动态信息服务的一体化网络.车联网是物联网技术在交通系统领域的典型应用,也被视为下一代移动互联网络的重要组成部分[1].面向车联网的早期服务主要以安全驾驶与智能交通为主.随着车联网的发展,特别是云计算的发展,越来越多的面向车联网用户的移动应用服务将会涌现出来,并逐步形成一个城市智能化交通服务系统以及移动、灵活的新型信息资源平台——车联网云计算平台(vehicular cloud computing, VCC)[2-4].车联网的云计算平台一般包括4个主体:装配车载单元(onboard units, OBUs)的车辆、路边设施单元(roadside units, RSUs)、可信的注册中心(register center, RC)以及云服务器(cloud servers, CSs).其中,车辆OBU与其他车辆的OBUs或RSUs通过专用短距离通讯(dedicated short range communication, DSRC)协议进行通信.典型的车联网云计算平台的系统结构如图1所示.可以预见,在研究人员的努力下,车联网云计算平台将会为车乘人员提供更安全、更高效的智能交通以及优越的驾驶体验.此外,车乘人员可以通过车联网享受丰富多样的移动应用服务.

Fig. 1 The system architecture of VCC.图1 车联网云计算平台的系统结构图

正如其他移动应用服务一样,各式各样的服务通常由不同的服务器提供,车联网中丰富多样的服务也是由许多不同的服务器提供.在传统的单一服务注册机制中,若用户想要享用任何一种应用服务,则必须注册并记住用户名与密码.在这种注册机制下,用户需要记住大量的注册名与密码,这显然不合实际.为了避免记住大量的用户名与密码,用户通常在众多服务器中使用相同的用户名与密码.然而,此时又产生了另外2个问题:1)一旦某一服务器出现泄露事件,很可能会导致用户在其他服务器上的信息泄露[5];2)随着移动用户爆炸式的增加,每一个服务器需要维护大量的注册用户信息,这样造成众多服务器在用户管理方面出现资源叠加浪费,也可能因此导致服务器性能瓶颈[6].

为了解决这一问题,一些研究者提出了多服务器架构的认证协议,其目标是实现用户一次注册便可拥有众多服务器的访问权限,同时能够与这些服务器进行相互认证[7-8].在多服务器架构的认证协议中,身份认证的安全性是系统安全的关键.目前主要有2类身份认证协议:1)静态身份的认证协议,但此类协议很容易造成用户被追踪或信息泄露;2)动态身份认证协议,其目的是提供匿名性和保护用户隐私.随着用户对隐私泄露事件越来越敏感,动态身份认证协议更易受到青睐.在动态身份认证协议中,目前主要存在2个基本问题:1)安全性问题.如能否实现双向认证,能否有效抵抗各类安全攻击等.2)认证协议的效率问题.如移动用户端(包括车联网用户)的计算能力一般很有限,且多数场景下通信稳定性差,因而要求协议所需要的计算与通信开销尽可能地小.目前已有的协议尚未能完全解决这2个问题,它们或多或少存在一些不足.因此,还急需要一个安全与高效的、适用于移动用户的多服务器架构的匿名双向认证协议.

随着越来越丰富的车联网云服务,车乘人员若要使用这些服务,同样面临着上述2个问题.目前尚未有研究者提出面向车联网的多服务器架构的认证协议.为了弥补这一空白,本文提出一个面向车联网云服务的多服务器架构的双向认证与密钥协商协议.本文主要有3个创新点:1)本文协议是首个面向车联网的多服务器构架的双向认证与密钥协商协议,且无需注册中心协助认证,简化了认证流程;2)本文协议采用新型匿名机制有效地保护了车联网用户的隐私性,并在随机预言模型下证明了协议的安全性;3)与最近提出的类似协议性能对比,本文协议的计算与通信开销分别减少了61%与62%.

1 相关工作

目前尚无学者提出面向车联网的多服务器架构的双向认证协议.因此,本文分析其他面向移动服务或远程服务场景的多服务器架构的双向认证与密钥协商协议.

近些年提出的面向多服务器架构的认证与密钥协商协议依据认证时的身份信息可大致分为静态身份认证与密钥协商协议、动态身份认证与密钥协商协议2种.静态身份认证与密钥协商协议[8-11]主要采用固定的身份去访问各种服务器.随着人们对隐私保护的关注,动态身份认证与密钥协商协议受到了研究者的主要关注.依据协议采用的密码体制,又可以将此类协议细分为基于对称密码的协议与基于公钥的密码协议.

在基于对称密码的认证与密钥协商协议中,用户通过注册中心获得注册信息,并利用Hash函数等方式变换登录的身份.文献[12]提出一种基于Hash函数的动态身份双向认证与密钥协商协议,但其被指出易受到重放攻击与假扮攻击等安全攻击[13].文献[13]也提出一种改进的协议以弥补文献[12]的不足,但该协议同样不能抵抗假扮攻击与验证表攻击等[14].文献[14]也提出了新的身份认证与密钥协商协议.文献[12-14]的协议在用户与服务器的身份认证与密钥协商过程都需要注册中心服务器的协助.文献[15]则提出一种无需注册中心协助的认证与密钥协商协议,该协议的用户与服务器之间可以直接进行认证,因而减少了注册中心的工作负荷,类似的还有文献[16-18].基于对称密码的协议在计算性能相对较好,但容易受到各类安全攻击,不能满足高安全需求.

随着安全需求的提高,研究者利用非对称密码体制来构建多服务器架构的双向认证与密钥协商协议.此类协议以大数分解等数学难题为基础来提高协议的安全性.文献[19]提出了一种基于公钥系统的多服务器的认证协议,但该协议不能抵抗假扮攻击[20];文献[21]提出了一种利用椭圆曲线密码的构建的多服务器的认证方案,但该方案不能抵抗离线密码攻击[22];文献[22]提出了一种改进的协议并有较好的计算性能,但文献[23]指出文献[22]方案不能抵抗重放攻击与假扮攻击,并提出了新的改进协议;文献[19,21-23]中协议在用户与服务器的认证阶段是需要注册中心参与,这就造成了更多的通信开销,同时也给注册中心造成极大的负荷,很可能成为整个认证系统的性能瓶颈.为了阻止这一问题出现,无需注册中心参与认证的多服务器架构的认证协议成为了研究热点.文献[24]在文献[11]的基础上提出一种动态身份的多服器认证协议,然而,该协议需要更新身份且不能抵抗身份追踪攻击[25];文献[25]提出了改进的协议;但文献[26]指出文献[25]协议不能抵抗密码猜测攻击与服务器欺骗攻击,且依然无法隐藏用户真实身份,为了弥补文献[25]缺陷,文献[26]提出一个新协议,但其认证过程需要注册中心参与.

2 研究背景

2.1 椭圆曲线密码与困难问题

1985年,Miller首次将椭圆曲线应用到密码学中[27].当Kobilitz利用椭圆曲线离散对数问题(elliptic curve discrete logarithm problem, ECDLP)构建了椭圆曲线密码系统(elliptic curve cryptosystem, ECC)[28]后,ECC就开始被广泛地应用于加密、协议等安全相关领域.

若群G为椭圆曲线E上的一个有限循环群,其阶为q,生成元为P,其中G包含一个无穷远点O,G有2种运算规则:

设G为椭圆曲线上阶为大素数q的有限循环群,P为生成元,定义2个困难问题:

如果不能在时间t内以不可忽略的概率ε解决群G上ECDLP问题或ECCDH问题的算法,则称ECDLP问题或ECCDH问题在群G中是困难的.

2.2 网络模型

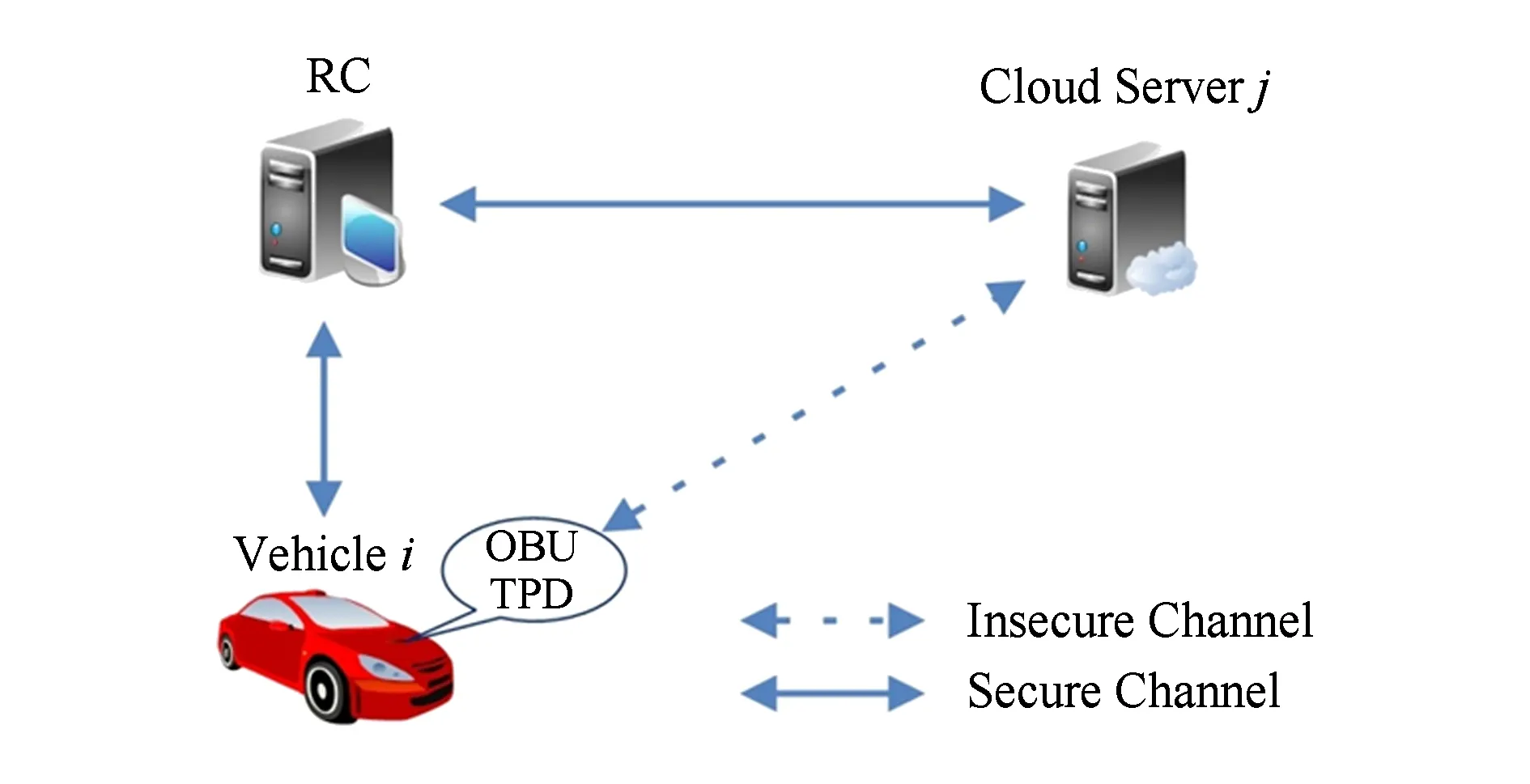

依据车联网云计算[3-4]以及多服务器架构的认证协议的最新研究[22,24-25],本文提出的面向车联网的多服务器架构的双向认证与密钥协商的网络模型主要包含3个主体:注册中心(RC)、云服务器以及车辆,其中RSU被视为特殊车辆节点.网络模型图如图2所示:

Fig. 2 The network model of mutual authentication in multi-server architecture for VANETs.图2 车联网多服器架构的双向认证网络模型

1) 注册中心.注册中心是一个完全可信的第三方,且可以抵抗各类安全攻击.它在本文系统中主要的工作任务是产生系统的参数,并为每一个注册的云服务器产生密钥,也为每一个注册的车辆分配一个防篡改装置(tamper-proof device, TPD).TPD为车辆提供消息签名时所需要的假名与对应的密钥,TPD具有最高强度的安全特性,可以阻止各类环境下的信息泄露攻击,即任何攻击者都无法从该装置上获得所存储的数据[29].在本系统模型中,TPD只能依据事先设计的程序为车辆产生假名与密钥,为车辆提供更改TPD的访问密码服务.

2) 云服务器.在注册阶段,云服务器通过安全通道向注册中心申请注册.完成注册的云服务器便 可向车联网用户提供云服务.当车辆向它发送请求消息时,云服务器先验证车辆身份的有效性,然后给车辆发送响应消息.双向认证完成后,云服务器与车辆建立了一个共享会话密钥,并为车辆提供服务.

3) 车辆.在注册阶段,车辆通过安全通道向注册中心申请注册.完成注册后,车辆的OBU则通过路边的RSU转发,向云服务器请求服务.在车辆向云服务器请求服务之前,先得向其装配的TPD请求一个假名与签名密钥,然后利用该密钥对请求消息签名并发送给云服务器.

2.3 安全需求

在车联网中,车辆所发送的消息是通过不安全的无线多跳方式进行传输,敌手可以任意监听、拦截、篡改、重放等方式攻击车联网.因此,一个面向车联网的多服务器架构的双向认证与密钥协商协议应满足4项安全需求[22,25].

1) 消息的认证性与完整性(authentication and integrity).当接收到消息时,无论是车辆还是服务器都需要能够验证消息发送者的身份,同时能够判定所收到的消息是否为发送者的原始消息.

2) 会话密钥协商 (session key agreement).车辆与云服务器能够产生一个安全的会话密钥,利用会话密钥加密后期会话,达到保护会话隐私的目的.

3) 隐私保护(privacy preserving).随着人们隐私保护意识的增强,VANETs必须提供匿名性等隐私保护措施,以保护车辆的隐私信息,如身份、会话记录以及行驶位置等.协议必须确保攻击者不能从消息中得到任何隐私信息.

4) 可抵抗各类安全攻击.VANETs易遭受到各类安全攻击,如假扮攻击与重放攻击等.因此,认证方案需要能抵抗各类安全攻击,以确保认证方案的安全性与可靠性.

3 本文协议

本节提出一种面向车联网的多服务器的双向认证与密钥协商协议,该协议包含5个部分:系统建立、服务器注册阶段、车辆注册阶段、双向认证与密钥协商阶段以及密码更新阶段.

3.1 系统建立

3.2 服务器注册阶段

3.3 车辆注册阶段

设车辆Vi向RC提出注册申请.首先,Vi向RC提交代表自己唯一身份标识的RIDi与密码PWi.RC检查Vi为合法有效的车辆后,RC为Vi配备一个TPD装置.TPD装置中存储了访问本TPD的RIDi与PWi、以及系统私钥s与系统参数paras,并将TPD安装到车辆Vi上.

3.4 双向认证与密钥协商阶段

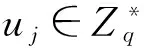

在执行这一过程前,车辆Vi已获得与服务器Sj相关的公有参数{IDj,Uj,Pj,hs j}.此时,当Vi需要访问Sj,它们需要执行3个步骤,其示意图如图3所示:

Fig. 3 The process of mutual authentication and key agreement.图3 双向认证与密钥协商过程

步骤1.Vi→Sj:Req={IDj,PIDi,Ui,Ri,Ti,δi}.

1) 车乘人员在TPD中输入正确的RIDi与PWi,然后TPD检验输入的RIDi与PWi是否与存储中的一致.若不一致则中止操作,否则继续执行后续步骤.为了更符合应用实际,车辆i可以在一次正确输入RIDi与PWi后,可连续用TPD一段时间,此步骤无需再执行.

2) 车辆的OBU向TPD发送所要访问的服务器Sj相关的信息{IDj,Uj,Pj,hs j}.

步骤2.Sj→Vi:Res={PIDi,IDi,Rj,δj}.

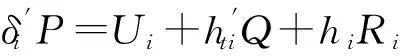

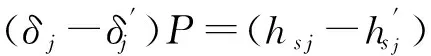

Sj在收到Vi的请求消息Req后,计算ht i=h2(IDj,PIDi,Ui,Ti),hi=h3(IDj,PIDi,Ui,Ri,Ti),并依据式(1)验证收到的签名是否有效:

δiP=Ui+ht iPpub+hiRi.

(1)

步骤3.Vi验证Res.

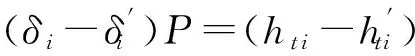

在收到Res之后,Vi计算sk=h4(riRj,IDj,RIDi,Ui,Ti)与hj=h5(RIDi,IDj,Ui,sk,riRj),然后依据式(2)验证收到的签名是否有效:

δjP=Uj+hs jPpub+hjRj.

(2)

若式(2)成立,Vi则与服务器Sj之间通过了双向认证,并协商了一个秘密的会话密钥sk.随后,它们之间就可以利用sk加密消息,实现安全通信.

由于ht i=h2(IDj,PIDi,Ui,Ti),ski=ui+ht is,Ppub=sP,Ri=riP,hi=h3(IDj,PIDi,Ui,Ri,Ti),δi=ski+hiri,签名验证式(1)可展开如下:

δiP=(ski+hiri)P=(ui+ht is)P+hiriP=

Ui+ht iPpub+hiRi,

即式(1)的左边等于右边.

由于Ppub=sP,Rj=rjP,sj=uj+hs js,hj=h4(RIDi,IDj,sk,rjRi),δj=sj+hjrj,签名验证式(2)可展开为

δjP=(sj+hjrj)P=(uj+hs js)P+hjrjP=

Uj+hs jPpub+hjRj,

即式(2)的左边等于右边.

Sj生成的会话密钥sk与Vi生成的会话密钥sk的不同之处在于rjRi与riRj.展开可得到riRj=rirjP=rjRi,即可证二者生成的会话密钥是一致的.

3.5 密码更新阶段

在车辆Vi已输入了正确的TPD访问密码的情况下,Vi只需要选择TPD的密码更新操作,然后输入新的访问密码,TPD则会删除原密码并保存新密码.

4 安全性分析

4.1 安全模型

3)ExtractSever(IDj).C产生服务器j的私钥,并且存储到列表Lj中.

6)CorruptUser(RIDi).C将车辆的假名PIDi与私钥ski返回给A.

7)CorruptSever(IDj).C返回服务器的私钥给A.

4.2 安全性证明

在随机预言机模型下,利用安全模型证明本文协议的安全性.

引理1. 请求消息Req不可伪造性.在ECDLP问题是困难的情况下,本文协议能够抵抗适应性选择消息的伪造攻击.

挑战者C运行系统初始化,定义系统公钥Ppub←Q,并生成系统参数Paras={e,a,b,p,q,P,Q,h0,h1,h2,h3,h4,h5}.C随机选择一个车辆I(身份标识为RIDI)作为挑战的身份.然后A自适应地向C进行预言机查询,C以如下方式回复A查询:

4)CorruptUser(IDi).当IDi=IDI时,C终止游戏;否则,C查询Lt i列表,当IDi在列表中,则返回列表中的ski给A.若IDi不在列表中,C执行ExtractUser(IDi),并返回ski给A.

5)CorruptServer(IDj).当A以IDj查询此预言机时,C摸索IDj在列表Ls j中,则返回列表中的sj给A;否则,C执行ExtractSever(IDj)查询,并返回sj给A.

δiP=Ui+ht iQ+hiRi,

(3)

(4)

由式(3)、式(4)可得:

(5)

E1: C在Send预言机查询时终止游戏.

E2: C输出了一个有效Req消息.

E3:PIDi与PIDI是相同的.

令ns与nh2分别表示游戏中Send与h2预言机的查询次数.依据协议定义与游戏规则,则有:

Pr[E1]≥(1-1(ns-1))ns,Pr[E2|E1]≥ε,Pr[E3|E2∧E1]≥1nh2.即C在随机预言模型下求解ECDLP问题的概率为

Pr[E1∧E2∧E3]=Pr[E3|E2∧E1]Pr[E2|E1]×

(6)

显然,式(6)为不可忽略的概率,这与ECDLP问题的困难性相冲突.因此可证明,在本文协议中,任何多项式敌手都无法成功伪造一个有效请求消息Req.

证毕.

引理2. 响应消息Res不可伪造性.在ECDLP问题是困难的情况下,本文协议能够抵抗适应性选择消息的伪造攻击.

挑战者C运行系统初始化,定义系统公钥Ppub←Q,并生成系统参数Paras={e,a,b,p,q,P,Q,h0,h1,h2,h3,h4,h5}.C随机选择一个服务器J(身份标识为IDJ)作为挑战的身份;然后A自适应地向C进行预言机查询,C依据定理3的方式回复A查询.

δjP=Uj+hs jQ+hjRj,

(7)

(8)

由式(7)、式(8)可得:

(9)

证毕.

定理1. 在ECDLP问题是困难的情况下,本文协议的双向认证是安全的.

证明. 由引理1与引理2可知,在ECDLP问题是困难的情况下,敌手无法成功伪造请求消息或响应消息,即本文协议的双向认证是安全的.

证毕.

定理2. 密钥协商安全.在ECCDH问题是困难的情况下,本文协议的密钥协商是安全的.

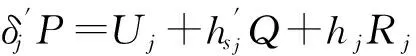

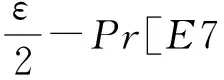

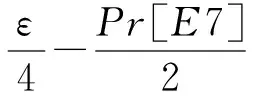

令E4表示A猜中正确会话密钥.由游戏规则可知,A猜中b值的优势至少为12,即Pr[E4]≥ε2.令E5与E6分别表示A对用户与服务器的Test查询事件,E7表示A成功攻击用户-服务器认证.则有:

E7]+Pr[E4∧E6∧E7]≤Pr[E4∧E5]+

(10)

Pr[E4∧E5]+Pr[E4∧E6∧E7]≥

(11)

因为E6∧E7与E5是相等的,因而可得:

Pr[sk=h4(Q3,IDj,RIDi,Ui,Ti)|Q3←G]≥

(12)

由式(12)可以看出,挑战者C可以以不可忽略的概率解决ECCDH问题.但这与ECCDH问题的困难性相冲突.因此,在ECCDH问题的假设前提下,本文协议的密钥协商是可证安全的.

证毕.

本文将分析协议是否满足其他安全需求.

依据定理3,在随机预言机模型下,敌手不能伪造车辆的Res消息与服务器的消息.因此,本文协议能抵抗假扮攻击、修改攻击、中间人攻击等安全攻击.本文协议的车辆与服务器进行相互认证时无需任何认证表,因而,本文协议也能有效地防止验证表攻击与内部人员攻击等安全攻击.同时,车辆的Res消息具有时间戳,可抵制重放攻击.综合分析表明,本文协议可满足车联网的各种安全需求.

5 性能分析与评价

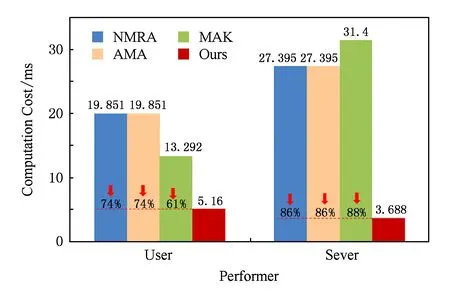

计算开销与通信开销是衡量协议的2个重要指标.车间通信具有瞬时性特征,因而VANETs协议对于这2种开销的要求更为苛刻.本文协议与3个最近提出的多服务器架构的认证协议在计算与通信开销展开对比分析.这3个协议分别是文献[24]的协议(NMRA协议)、文献[25]的协议(AMA协议)以及文献[26]的协议(MAK协议).

5.1 计算开销分析

Table 1 The Execution Time of Cryptographic Operation

下面本文将分析4个协议在认证与密钥协商阶段的计算开销.在NMRA协议中,用户需要执行7个双线性对密码的标量乘法运算、1个双线性对密码的加法运算以及1个Map-to-Point运算,即用户共需要7Tbm+1Tba+TH;服务器端需要执行2个双线性对运算、5个关于双线性对密码的标量乘法运算、1个双线性对密码的加法运算以及1个Map-to-Point运算,即服务器共需要计算2Tbp+5Tbm+1Tba+TH.用同样方法可计算出AMA协议与MAK协议的计算开销,如表2所示.本文协议在认证与密钥协商过程中,用户需要执行4个椭圆曲线密码的标量乘法运算与5个one-way的Hash运算,即用户共需要4Tem;服务器端需要执行5个椭圆曲线密码的标量乘法运算与5个one-way的Hash运算,即服务器共需要计算5Tem.

Table 2 The Computation Cost of the Four Protocols

结合表1,4个协议的用户与服务器在双向认证与密钥协商阶段所需要的计算开销如表2所示.

从表2可以看出:在本文协议中,用户需要的计算开销为5.160 ms,相比其他3个协议,本文协议分别节省了约74%,74%与61%;服务器端需要计算开销为3.688 ms,同样相比其他3个协议,本文协议分别节省了约86%,86%与88%.4个协议在计算开销的比较结果如图4所示:

Fig. 4 The comparisons of computation cost.图4 计算开销比较

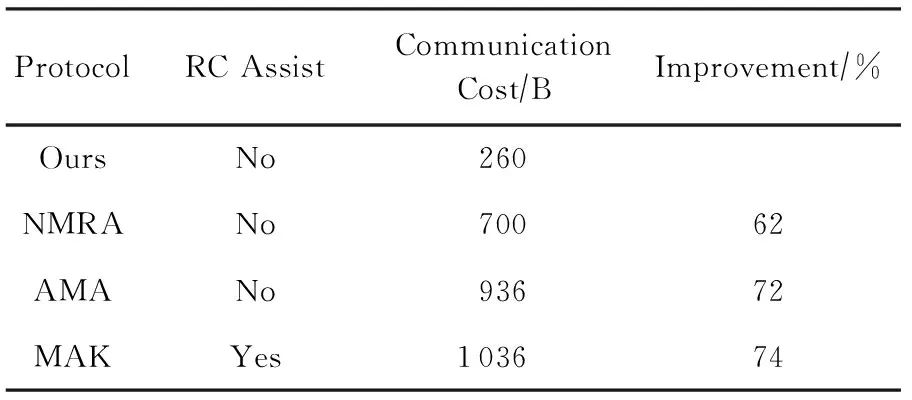

5.2 通信开销分析

在NMRA协议中,服务器与用户之间所发送的消息共3个.依据其协议设计,这些消息包含5个G1元素与3个非群元素,即总和为700B.在AMA协议[25]中,服务器与用户之间所发送的消息共3个.这些消息包含7个G1元素与2个非群元素,即总和为936B.在MAK协议[26]中,认证与协商需要注册中心RC协助,通信过程共需要4个消息.这些消息包含7个G1元素与7个非群元素,即通信开销总和为1 036B.在本文协议的认证与密钥协商过程中,通信过程中共需要2个消息,这些消息包含了3个G元素与7个非群元素,通信开销总和为260B.

通信开销的分析结果如表3所示.与其他3个协议的通信开销相比,本文协议在通信开销分别减少了62%,72%以及74%.因此,本文协议能有效地减少通信开销,相比其他方案,更容易满足通信资源宝贵的VANETs的通信需求.

Table 3 The Comparison of Communication Cost

6 结束语

多服务器架构的认证协议使得用户只需要注册一次便可访问多个服务器.目前已有的多服务器架构的认证协议尚未涉及车联网,也无法直接应用到车联网,因为这些协议在通信与认证开销方面无法满足车联网的苛刻要求.为此,本文提出了一个新型匿名的面向车联网的多服务器架构的认证与密钥协商协议.本文协议采用非奇异椭圆曲线构造了简易的认证算法,降低了认证的计算复杂性.本文给出的安全分析证明了本文协议在随机预言机模型下可抵抗消息伪造攻击并可产生安全的会话密钥,同时本文协议也可以满足车联网的各类安全需求.性能分析表明,与最近的匿名双向认证协议相比,本文协议在认证与密钥协商阶段所需要的计算开销与通信开销更少,可更好地满足车联网的要求.TPD的价格相对较高,对于本文协议的广泛应用有一定的不利影响.因此,我们下一步将研究无TPD的多服务器架构的匿名双向认证协议.

[1]Kakkasageri M S, Manvi S S. Information management in vehicular ad hoc networks: A review[J]. Journal of Network and Computer Applications, 2014, 39(1): 334-350

[2]Lee E, Lee E K, Gerla M, et al. Vehicular cloud networking: Architecture and design principles[J]. IEEE Communications Magazine, 2014, 52(2): 148-155

[3]Gerla M, Lee E K, Pau G, et al. Internet of vehicles: From intelligent grid to autonomous cars and vehicular clouds[C] //Proc of 2014 IEEE World Forum on Internet of Things (WF-IoT). Piscataway, NJ: IEEE, 2014: 241-246

[4]Liu Bingyi, Wu Libing, Jia Dongyao, et al. Data uplink strategy in mobile cloud service based vehicular ad hoc network[J]. Journal of Computer Research and Development, 2016, 53(4): 811-823 (in Chinese)(刘冰艺, 吴黎兵, 贾东耀, 等. 基于移动云服务的车联网数据上传策略[J]. 计算机研究与发展, 2016, 53(4): 811-823)

[5]Wang Ding, Wang Nan, Wang Ping, et al. Preserving privacy for free: Efficient and provably secure two-factor authentication scheme with user anonymity[J]. Information Sciences, 2015, 321: 162-178

[6]Jiang Q, Ma J, Li G, et al. An enhanced authentication scheme with privacy preservation for roaming service in global mobility networks[J]. Wireless Personal Communications, 2013, 68(4): 1477-1491

[7]Wan Tao, Liao Weichuan, Ma Jianfeng. Analysis and improvement of an authentication protocol for the multi-server architecture[J]. Journal of Xidian University, 2013, 40(6): 174-179 (in Chinese)(万涛, 廖维川, 马建峰. 面向多服务器架构的认证协议分析与改进[J]. 西安电子科技大学学报, 2013, 40(6): 174-179)

[8]Chuang Y H, Tseng Y M. Towards generalized ID-based user authentication for mobile multi-server environment[J]. International Journal of Communication Systems, 2012, 25(4): 447-460

[9]Tseng Y M, Huang Y H, Chang H J. Privacy-preserving multireceiver ID-based encryption with provable security[J]. International Journal of Communication Systems, 2014, 27(7): 1034-1050

[10]Tsaur W J, Li J H, Lee W B. An efficient and secure multi-server authentication scheme with key agreement[J]. Journal of Systems and Software, 2012, 85(4): 876-882

[11]Choi K Y, Hwang J Y, Lee D H, et al. ID-based authenticated key agreement for low-power mobile devices[C] //Proc of Australasian Conf on Information Security and Privacy (ACISP). Berlin: Springer, 2005: 494-505

[12]Hsiang H C, Shih W K. Improvement of the secure dynamic ID based remote user authentication scheme for multi-server environment[J]. Computer Standards & Interfaces, 2009, 31(6): 1118-1123

[13]Sood S K, Sarje A K, Singh K. A secure dynamic identity based authentication protocol for multi-server architecture[J]. Journal of Network and Computer Applications, 2011, 34(2): 609-618

[14]Li X, Xiong Y, Ma J, et al. An efficient and security dynamic identity based authentication protocol for multi-server architecture using smart cards[J]. Journal of Network and Computer Applications, 2012, 35(2): 763-769

[15]Liao Y P, Hsiao C M. A novel multi-server remote user authentication scheme using self-certified public keys for mobile clients[J]. Future Generation Computer Systems, 2013, 29(3): 886-900

[16]Lee C C, Lai Y M, Li C T. An improved secure dynamic ID based remote user authentication scheme for multi-server environment[J]. International Journal of Security and Its Applications, 2012, 6(2): 203-209

[17]Li X, Ma J, Wang W, et al. A novel smart card and dynamic ID based remote user authentication scheme for multi-server environments[J]. Mathematical and Computer Modelling, 2013, 58(1): 85-95

[18]Shao M H, Chin Y C. A novel approach to dynamic ID-based remote user authentication scheme for multi-server environment[C] //Proc of the 4th Int Conf on Network and System Security (NSS). Piscataway, NJ: IEEE, 2010: 548-553

[19]Lin I C, Hwang M S, Li L H. A new remote user authentication scheme for multi-server architecture[J]. Future Generation Computer Systems, 2003, 19(1): 13-22

[20]Cao X, Zhong S. Breaking a remote user authentication scheme for multi-server architecture[J]. IEEE Communications Letters, 2006, 10(8): 580-581

[21]Yoon E J, Yoo K Y. Robust biometrics-based multi-server authentication with key agreement scheme for smart cards on elliptic curve cryptosystem[J]. The Journal of Supercomputing, 2013, 63(1): 235-255

[22]He D, Wang D. Robust biometrics-based authentication scheme for multiserver environment[J]. IEEE Systems Journal, 2015, 9(3): 816-823

[23]Odelu V, Das A K, Goswami A. A secure biometrics-based multi-server authentication protocol using smart cards[J]. IEEE Trans on Information Forensics and Security, 2015, 10(9): 1953-1966

[24]Liao Y P, Hsiao C M. A novel multi-server remote user authentication scheme using self-certified public keys for mobile clients[J]. Future Generation Computer Systems, 2013, 29(3): 886-900

[25]Hsieh W B, Leu J S. An anonymous mobile user authentication protocol using self-certified public keys based on multi-server architectures[J]. The Journal of Supercomputing, 2014, 70(1): 133-148

[26]Amin R, Biswas G P. Design and analysis of bilinear pairing based mutual authentication and key agreement protocol usable in multi-server environment[J]. Wireless Personal Communications, 2015, 84(1): 439-462

[27]Miller V S. Use of elliptic curves in cryptography[C] //Proc of CRYPTO’85. Berlin: Springer, 1985: 417-426

[28]Koblitz N. Elliptic curve cryptosystem[J]. Journal of Mathematics of Computation, 1987, 48(1): 203-209

[29]Zhang C, Lu R, Lin X, et al. An efficient identity-based batch verification scheme for vehicular sensor networks[C] //Proc of IEEE INFOCOM’2008. Piscataway, NJ: IEEE, 2008: 816-824

[30]Pointcheval D, Stern J. Security proofs for signature schemes[C] //Proc of EUROCRYPT’96. Berlin, Springer, 1996: 387-398

Xie Yong, born in 1978. PhD candidate. Associate professor. His main research interests include wireless sensor networks, network protocol and protocol security.

Wu Libing, born in 1972. PhD, professor and PhD supervisor. Member of China Computer Federation. His main research interests include wireless sensor networks, networks management and distributed computing.

Zhang Yubo, born in 1988. PhD candidate. His main research interests include protocol security and cryptography.

Ye Luyao, born in 1995. Undergraduate student in the Computer School of Wuhan University. Her main research interests include intelligent transportation.

Anonymous Mutual Authentication and Key Agreement Protocol in Multi-Server Architecture for VANETs

Xie Yong1,2, Wu Libing1,3, Zhang Yubo1, and Ye Luyao1

1(StateKeyLaboratoryofSoftwareEngineering(WuhanUniversity),Wuhan430072)2(SchoolofInformationandEngineering,JingdezhenCeramicInstitute,Jingdezhen,Jiangxi333403)3(ComputerSchool,WuhanUniversity,Wuhan430072)

Vehicular ad hoc networks (VANETs) is a large network that runs according to a special communication protocol to achieve wireless communication and information exchange among vehicles and roadside infrastructures, pedestrian, Internet and so on. With the development of cloud computing, more and more cloud services for VANETs will emerge. However, the services are usually provided by different servers. Thus, vehicle users have to register different servers and remember a lot of usernames and passwords. Aimed to the goal that a user can do mutual authentication with all servers after hisher one-time registration, the multi-server architecture authentication protocols have been proposed and applied in many areas, but no one focuses on VANETs. The instantaneity of communication in VAENTs poses a new challenge on the multi-server architecture authentication protocol. The existing multi-server architecture authentication protocols use the complex bilinear pairing operations, which cannot meet the strict requirements of VANETs on authentication and communication costs. In this paper, a new efficient anonymous mutual authentication and key agreement protocol for the multi-server environment of VANETs is proposed. The proposed protocol decreases the complexity of protocol by using elliptic curve cryptosystem (ECC) to construct a simple authentication way, and provides the function of random anonymity to protect the privacy of vehicle. The security of the proposed protocol is proved in the random oracle model. Performance analysis shows that compared with the most recent mutual authentication protocols, our protocol decreases the computation and communication cost at least 61% and 62% in the mutual authentication and key agreement phase, and can better meet the computation and communication cost requirements of VANETs.

vehicular ad hoc networks (VANETs); mutual authentication (MA); key agreement; elliptic curve cryptosystem (ECC); efficiency; privacy preserving; cloud service

2016-06-15;

2016-08-14

国家自然科学基金项目(61272112,61472287);湖北省自然科学基金重点项目(2015CF068)

吴黎兵(wu@whu.edu.cn)

TP393

This work was supported by the National Natural Science Foundation of China (61272112, 61472287) and the Key Program of the Natural Science Foundation of Hubei Province of China (2015CFA068).