浅谈当前互联网环境下的网络信息安全与攻防

2016-10-31陈玉超

陈玉超

摘要:当代wifi普及的大背景下,网络信息的碰撞和交互日渐明显,如何保障信息不被非法分子利用成为了当下的关注点。接下来笔者将展现信息安全下的攻与防,其中包括无线渗透,WPA2-PSK,kali-linux的运用以及日常必备安全小技巧。

关键词:wifi;信息安全;无线渗透;kali-linux

中图分类号:TP393 文献标识码:A 文章编号:1009-3044(2016)22-0015-02

Abstract: Nowaday, the internet is growing fast and wifi has change our life. When it comes to information security. The question is how to take measures to protect our security of privacy and property effectively. This article try to answer this question. It contain wireless penetration,wpa2-psk.And how to use kali-linux and offer some safety tips.

Key words: wifi; information security; wireless penetration; kali-linux

1 互联网现状

1.1 背景

在国家的大力支持创新型技术的背景下,互联网逐渐出现在我们的视野下。人们最早的接触信息的方式还是通过报纸,电视,看着一帧一帧的画面在电视里闪动已经是不可思议了,然而网络的出现将这种浪潮瞬间激起。

许多新奇的东西喷涌而现,诸如QQ,网游,百度等等产品充斥着青少年的生活。究其缘由无非就是它带给我们不一样的感受,源于对技术的痴迷,使得网络发展更加迅速。现如今Virtual Reality已经成为了现实,设想还有什么不可能的,只是时间问题。

1.2 信息安全

随之来临的就是互联网安全问题。就拿网页传输密码来说,在post方式下,密码是明文的,这无疑暴露了很大的风险。当然这只是以前的情况,现在都会以加密的形式传输,在服务器端进行解密。厂商们可以使用的加密手段有很多种,其中不乏一些安全性高的技术手段。但是相对于用户而言是透明的,即用户无需关心其实现,注重的是体验。

2 Wifi安全

2.1 简述

WIFI现在已经被许多人熟知,其中很重要的一个因素就是其能减轻人们的流量负担。所以一些FreeWifi受到了大部分人的青睐,这是否意味着一些加密的wifi就可以放心地使用呢?答案是否定的,毕竟没有最锋利的矛,也没有最锋利的盾。在人们的安全意识提高以及厂商的重视后,基本上是不用考虑它的安全性的。但是如果被别有用心的人盯上了,也只是相当于穿了一件透明的衣服,在外面看来已暴露无遗。

现如今Wifi普遍的加密方式都是wp2-psk,可以说是安全级别较高的一种方式了。但是接下来笔者将展示如何在不知不觉中将你的信息取走。

3 无线渗透

3.1 基本环境

注:本节只是向读者展示如何渗透及获取用户的信息,不代表笔者推崇此种方式。

我们所需要准备的:虚拟机(Vbox),kali-linux 4.6.0,usb网卡。经如下所示命令即可得到想要的安全信息。由于kali本身集成了许多开发者用于渗透测试和研究的工具,免去了不必要的麻烦,也便于笔者进行展示。

① 输入airmon-ng 查看我们当前的网卡,此时是笔者当前的usb无线网卡的具体信息。

② 继续输入cd fluxion-master

./fluxion 此是为了进入到此次所使用的一个工具,该工具具有强大的功能,也由于其是开源的项目而被笔者所熟悉,它集成了常用的渗透工具,如airmon, Pyrit等。均能在linux环境下能发挥最大化的作用。如图1。接下来就开始检索之前插入在虚拟机上的网卡了,此步骤需要耗费一些时间去扫描当前设备上的终端无线网络设备,需要等待一会。

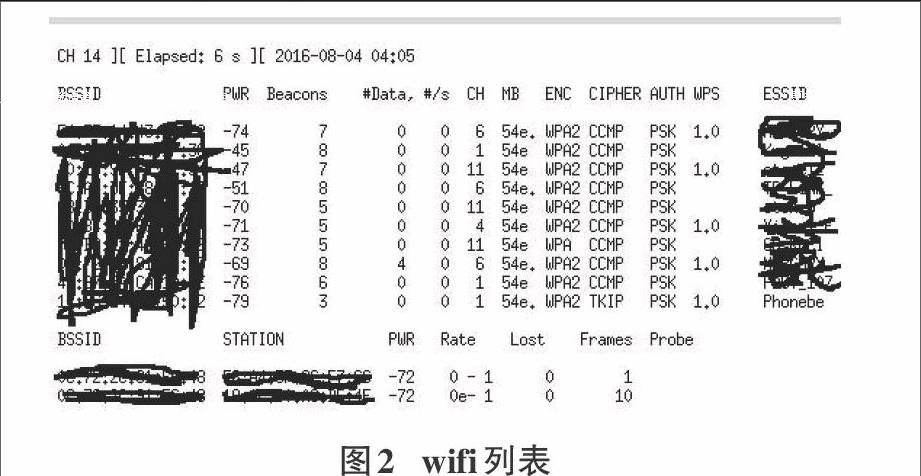

③ 下一步需要按照步骤一路选择下去,分别是选择crack功能,需要操作的网卡,对应的信道.这里就不作赘述。当中所做的主要有选择一个网卡以及所对应的信道,标准的路由设备IEEE802.11g都支持11个信道,为了减少干扰和冲突,建议选择auto也就是默认所有信道,由路由设备自动探测分配从而比较全面。如图2就可以看到已经开始扫描我们周围所处的网络wifi信号了。注:其中某些重要信息已经被笔者隐藏掉了,如BSSID,ESSID,MAC等设备信息,此处仅为教学用途。

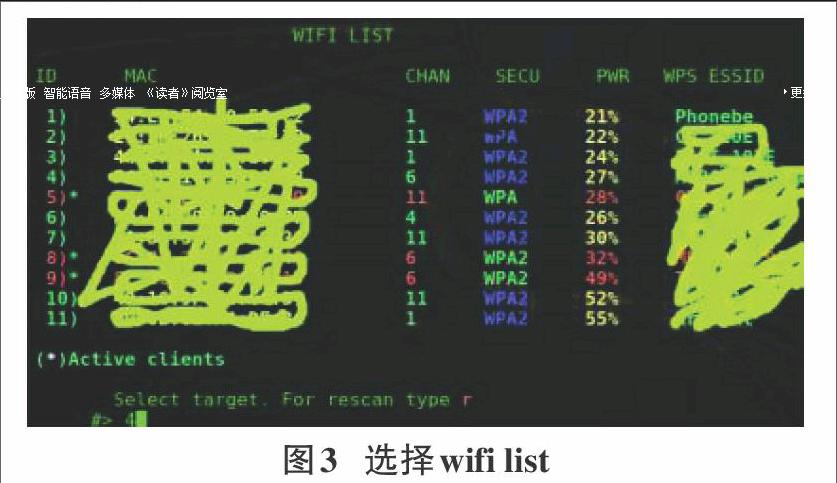

④ 接下来选择一个笔者准备好的网络,此网络是作为展示教学用,通过辨别essid可以很轻松地获知笔者应该选择哪个网络,其中MAC表示路由设备的硬件地址,是由厂商出厂时就分配的全球唯一的设备地址;CHAN信道信息;SECU加密方式,一般为WPA2和WPA,WEP,由于WEP加密方式的薄弱现在已经基本被舍弃;PWR信号强度,百分比大相应的信号就强;WPS为改路由设备是否打开wps,对于开启wps的设备可以通过穷举法将8位的Pin码获取出来,从而由获得路由设备的真实密钥,此后无论更改哪种密钥都可以通过pin码轻松获得无线密钥,由于wps连接方式安全性较弱,该选项通常都是默认关闭的;ESSID则为无线网络的广播名称,也就是我们俗称的wifi名。如图3。

⑤ 接下来还是常规的操作,选择获取handshake的工具,笔者选择的是aircrack-ng,是因为其获取技术相对稳定,获取handshake的方式笔者选取deauth攻击方式,此方式将当前正在连接的所有客户端强制断开连接。

⑥ 可以看到此时已经开始搜索连接到此网络下的客户端,这时会使用aircrack命令将所连接的客户端强制下线以达到我们的目的就是获取一个handshake。一个handshake包含了设备与路由的所有连接认证信息,此文件是为后面判断密码正确与否的关键性文件,可以说前面的所有操作都是为了能正确地捕获到此cap文件。如图4。

⑦ 获取到handshake后我们可以选择一个端口,此端口为了数据下一步的数据采集,然后选择hostapd,该命令可以方便地在Linux下创建并发射AP。此处是为了创建一个钓鱼wifi来模拟原本的wifi,会重定向到笔者虚拟的DNS服务器骗取客户端连接。当然还有airbase方式创建一个wifi,使用wps atrack等几种方式。如图5。

⑧此时已经可以看到下图所示界面,表示当前所有连接到此网络的客户端,改网络下的设备的所有网络请求都会被重新定向到我们的DNS服务器,其对应的是笔者精心准备的网页,当然由于此网页比较简单就不予展示。可见此网络已经被笔者成功的劫持了,也就是说获得了此网络下的最高权限。接下来可以干的事情就变得很多了,诸如常用的网络账号密码都会被我们所知,网络传输的图片资源都能截获,只要用户还使用我们的网络。

3.2 handshake处理

此外对于获取到的handshake文件还有别的用途,其里面存放着每一个设备连接网络的验证信息,只要对其进行解密,就能获取到wifi密码。当然需要强大的密码字典,早些年由于cpu的限制使得carck密码的时间相对较长,现如今可以结合cpu和显卡,同时也可以联同多台电脑同时进行carck任务,其效率比原始快近万倍。只要字典覆盖率大就可以很轻松地将密码解密出来。当前也有不少软件可以做到,有兴趣的读者可以自行查找。

4 安全技巧

经过本文介绍,可见日常使用无线网络并不是绝对安全的。路由器防火墙的dos攻击防范打开。常用的网页密码尽量使用复杂的,诸如符号加大小写字母加数字方式,对于可疑的js,exe,html文件要注意辨别,所使用操作系统保证时常更新和清理不必要的文件。相对于Android用户则不能轻易root,倘若root对将系统暴露给有利可图的第三方利用,从而在不知不觉中造成用户的财产,个人信息等泄露,造成不必要的损失。对于第三方应用应做到多看权限,尤其短信,定位此类敏感权限。相信多留意才能避免不必要的损失。

5 结束语

互联网的飞速发展导致了用户的信息安全面临威胁,被第三方人员在不知不觉中盗走用户的信息,最主要的是无线wifi的特点,在不做任何保护的情况下可以被无线渗透工具取走。本文只是简单介绍了无线渗透过程及操作,读者不仅能了解其原理和如何防护此类攻击。比如airactack就能轻松将客户端杀掉及掌握基本的安全防护措施。