面向智能家居的轻量型互认证协议*

2016-10-26胡向东赵润生

胡向东,赵润生

(1.重庆邮电大学自动化学院,重庆400065;2.重庆邮电大学通信与信息工程学院,重庆400065)

面向智能家居的轻量型互认证协议*

胡向东1*,赵润生2

(1.重庆邮电大学自动化学院,重庆400065;2.重庆邮电大学通信与信息工程学院,重庆400065)

针对现有智能家居远程控制互认证协议不能兼顾效率与安全性的现状,提出一个面向智能家居的轻量型互认证协议,实现用户、网关与测控节点间的相互认证及密钥协商。协议基于USBkey和用户口令,采用挑战/应答机制,仅利用伪随机数及异或与哈希运算;在认证与协商阶段,通过单向哈希当前会话密钥获得可变共享密钥参与下一次认证,实现认证协议的一次一密,这种方法有助于提高协议的安全性及运行效率。最后,对比分析结果表明:本文协议有更高的安全性,且通过降低网关和节点的计算量、通信量及能源消耗,避免无线传感网的时间戳机制,实现了轻量型目标。

无线传感器网络;智能家居;互认证;轻量型;远程控制

EEACC:6150Pdoi:10.3969/j.issn.1004-1699.2016.05.022

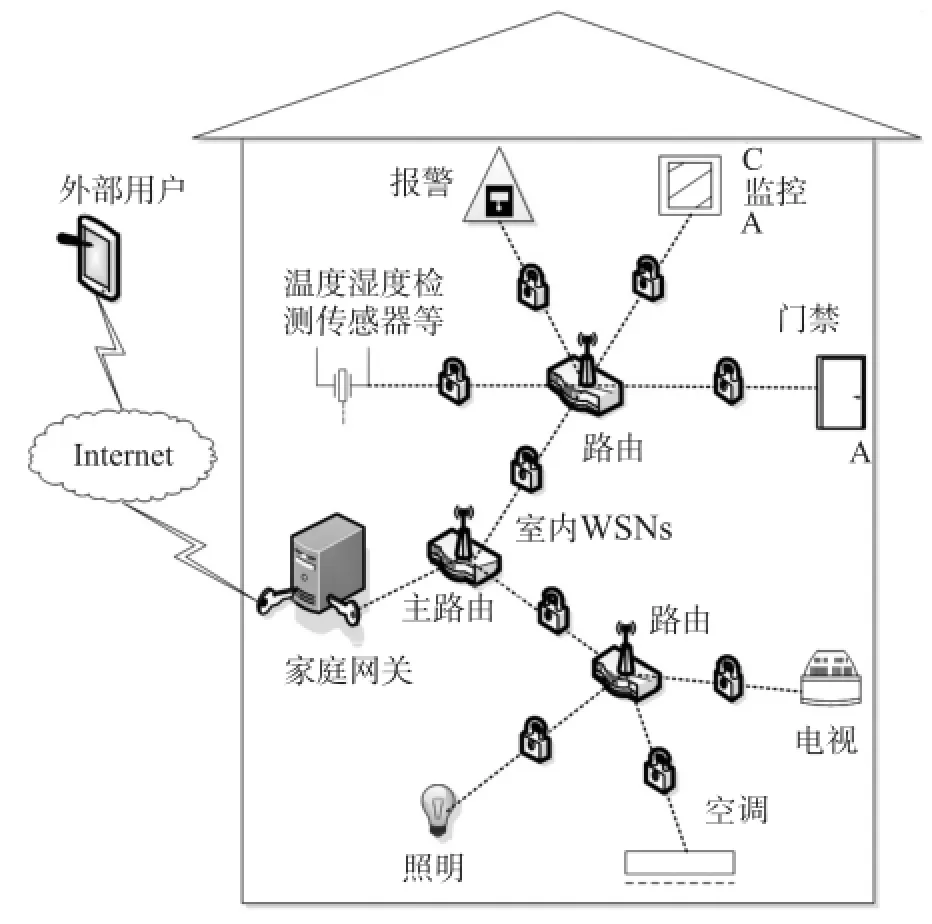

基于物联网技术的智能家居系统得到了越来越广泛的关注。智能家居系统旨在通过信息网络将各种家用设备结合为一个整体,使人们可以方便地对其进行控制和管理[1]。但如果远程访问与控制被攻击者所利用,恶意行为将对智能家居系统造成严重后果,例如:攻击者可能远程监听用户的家庭隐私。当前的智能家居研究侧重于其智能化控制方法的实现,尚未对智能家居系统的安全性引起足够重视,而这正是制约其推广应用的关键因素之一。本实验室曾提出一种安全智能家居物联网系统,如图1所示[2],家庭内部通过无线传感网WSN(Wireless Sensor Network)将各类测控节点连接到一起,测控节点是家居环境监测传感器节点和家用设备控制节点的统称,包括温湿度传感器、光敏传感器以及电视、空调、灯光、报警等家庭设备的控制节点。系统通过对外部用户的访问控制以及对系统控制指令和室内传感器、监控系统等设备采集到的数据进行加密,确保家居系统的安全,其中家庭内部由网关和测控节点实现互认证及密钥协商。家庭网关是外部互联网用户同内部测控节点信息交互的转发中心,位于室内,为确保智能家居远程控制通信中控制指令及通信数据的合法性和机密性,外部用户与网关及网关与测控节点间的相互认证及数据的加密传输至关重要。

图1 安全智能家居系统

本文基于安全智能家居系统,针对测控节点及网关计算能力有限的特点,提出一个面向智能家居的轻量型互认证协议,实现外部用户与网关及网关与测控节点间的相互认证及数据的保密传输。协议仅采用伪随机数算法,轻量型异或与哈希运算,在认证/协商阶段,通过单向哈希当前会话密钥获得可变共享密钥参与下一次认证,实现认证协议一次一密,构建安全、高效的双向认证及密钥协商机制。

1 相关研究

一般而言,智能家居系统中节点的资源有限、计算能力较低,且对其进行远程控制时所涉及的互联网和WSN均为不安全信道,面临着窃听攻击、重放攻击等多种安全威胁。因此,面向智能家居的轻量型互认证协议研究有重要意义。

文献[3]提出了针对智能家居的用户认证协议,虽然采用一次口令OTP(one time password)认证协议控制了计算复杂度,但只涉及网关和外部用户之间的认证及密钥协商,忽略了智能家居网络内部的测控节点与网关之间的认证及密钥协商,其实它们之间的传输信道同样是不安全的,可能遭受窃听等非法攻击,即此方案无法抵抗来自WSN的安全威胁。

文献[4]提出的代理控制协议利用数字签名对测控节点和网关之间的通信数据进行合法性验证,但二者之间传输的数据未被加密,面临着来自WSN的窃听攻击;且协议采用公钥密码体制,不仅需要先生成系统参数、私钥和公钥,而且加解密过程复杂,在WSN平台上测得椭圆曲线加密耗时3 513 ms,而对称加密耗时为15 ms仅公钥加密耗时便为对称加密的234倍[5]。同时,协议令生产厂商获得代理控制权限,对网关传达控制指令,这将带来不安全因素,例如生产厂商内部人员的攻击等,用户的生活隐私可能暴露于第三方。

文献[6]构建的轻量型认证协议实现了用户、网关和测控节点间的互认证及密钥协商,且哈希运算次数较少,但认证过程中传输参数较多,包括(DIDi,Ci,T1,PKi)、(DIDi,Ai,T2,PKj)和(DIDi,Sj,Bi,T3,PKi)。通信距离为100 m时,节点发送1KB数据耗费3焦耳能量,相当于1 MIPS的处理器执行300万条指令,能耗较大,减小通信数据量对于降低节点能耗至关重要[7]。此外,其在WSN内采用时间戳机制,需要网关周期性向测控节点广播同步数据包,这将造成额外的网络开销及能量消耗,同时由于成本原因,节点大多利用廉价晶振作为时钟源,频率准确性低,稳定性差,实现WSN时间同步难度较大;且协议在认证过程中需测控节点生成高质量伪随机数,而当前应用最广泛、高效的梅森旋转算法,通过反馈移位寄存器产生随机数,算法最大周期为219937-1,节点需进行19 937次移位操作,这将增加节点的负担;协议易遭受智能卡丢失攻击,一旦攻击者提取出被盗智能卡中存储的h(h(PWi)),能够通过离线口令猜测攻击破解PWi。

综合上述具有代表性的智能家居认证协议的研究可知,现存协议主要存在以下不足:①忽略了远程控制通信中来自WSN的安全威胁;②采用公钥密码体制,计算复杂度高;③采用代理控制协议,将家庭隐私安全托付于名义上可信的第三方,过于理想化;④兼顾互联网与WSN安全的轻量型协议,虽然计算量较小,但通信数据量较大,且WSN内采用时间戳机制,不仅难实现,还增大了网络开销,同时测控节点需要产生高质量伪随机数,增加了节点的负担;⑤各协议在安全方案设计上周密性不足,部分环节无法抵抗一些常见的攻击,包括窃听、智能卡丢失等攻击方式。

2 协议设计

协议共分为3个阶段:注册,登录认证和密钥协商,口令更改。协议所涉及的标识符示于表1。

表1 本协议的标识符

本文协议用于智能家居远程安全控制通信,以家庭网关为中心,通过身份认证及密钥协商确保信息交互的合法性、机密性以及正确性。由于USBkey相当于智能卡和读卡器的联合体,不仅安全可靠,而且使用方便,因此本文使用USBkey代替智能卡。针对智能家居的实际需求,协议遵循以下要求:①实现用户、网关和节点间互认证及密钥协商,抵抗来自互联网和WSN的双重威胁;②降低哈希运算次数、通信数据量,室内WSN摒弃时间戳机制,实现协议的轻量化;③抵抗窃听、USBkey丢失等攻击方式,提高安全性;④确保用户能够自主实现口令的更改。

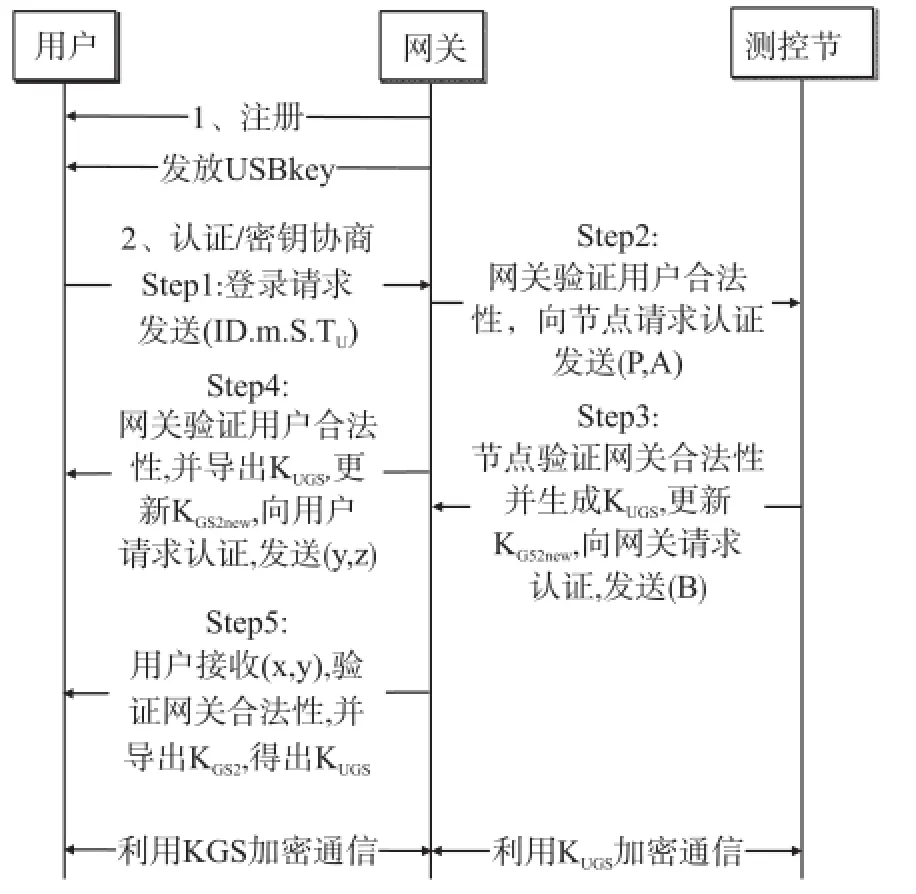

协议主要握手过程如图2所示。

图2 本协议主要的握手过程

要点如下:(1)step 1和step 2中,用户和网关利用时间戳机制抵抗重放攻击,尽管因节点数量众多且廉价晶振精确度低,WSN内实现时间同步难度较大,但是网关资源相对较为丰富,内嵌操作系统,采用网络时间协议NTP即可对其实现时间校准;(2)结合step 2、step 3和step 4,遵循轻量型的宗旨,减少认证过程传输参数数量及大小,利用较少的通信量,实现网关GW和测控节点Sn的双向认证,并协商出密钥KUGS;(3)在GW和Sn间设定可变共享密钥KGS2,根据KUGS一次一变的特点,在step 3中,利用KUGS生成新的可变共享密钥KGS2new,参与下一次认证,①在下一次认证的step 2,GW向Sn发送的认证信息中,利用可变KGS2代替时间戳抵抗重放攻击,避免WSN内因维护时间同步造成的网络开销和能量损耗,保证协议的轻量化;②在step 2中,GW请求Sn认证时,利用二者共享的双重密钥KGS1和KGS2,增大请求认证信息A=h(Sn‖KGS2‖N1′‖h(KGS1))的不确定性,提高协议安全性;③利用KGS2new更新KGS2,作为下次运行互认证协议时,在step 3、step 4和step 5中协商会话密钥KUGS的一部分,则Sn无需生成高质量的伪随机数,从而减轻了Sn的负担,契合轻量型的宗旨;④用户U和网关GW之间利用会话密钥KUGS实现加密通信,但是GW和测控节点Sn之间利用可变密钥KGS2实现加密通信,因为GW和Sn之间除用户远程控制时需要通信外,也存在Sn自主的同GW实现通信,例如:Sn将检测到的室内光线强度数据自动传输给GW,网关分析所得数据,对照明、窗帘等设备下达控制指令,实现智能调控室内光线强度的目的,而此时并不涉及U,无法利用随机数协商KUGS,因此远程控制或节点主动通信时,GW和Sn统一利用KGS2实现加密通信,每次接受或发送数据成功后,网关或节点自动更新KGS2new=h(KGS2)。

2.1注册

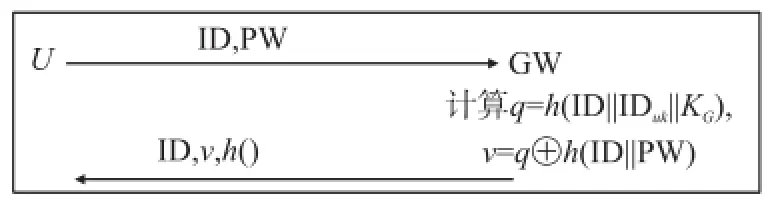

用户U通过安全信道将用户信息(ID,PW)提交给网关GW,GW结合USBkey标识IDuk、GW长期密钥KG计算得出q=h(ID‖IDuk‖KG),v=q⊕h(ID‖PW),存储(IDuk,ID,v),并将参数(ID,v,h())写入USBkey中,发放给U,注册过程如图3所示。

图3 注册阶段

2.2登录认证和密钥协商

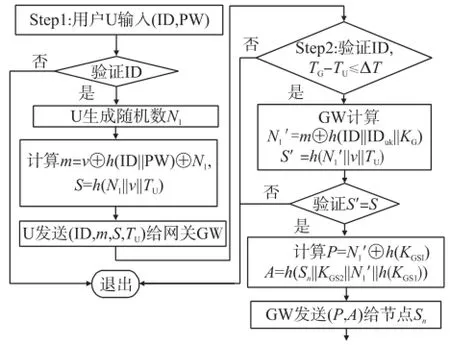

网关认证用户并请求节点认证的流程如图4所示。

图4 网关认证用户并请求节点认证流程

Step 1用户U插入USBkey,输入(ID,PW),US⁃Bkey验证ID的合法性,若合法,则用户端生成随机数N1,计算得出m=v⊕h(ID‖PW)⊕N1,S=h(N1‖v‖TU),v为GW和Sn在注册阶段共同存储的数据,TU是U当前时间戳,U发送(ID,m,S,TU)给GW;

Step 2GW接收到消息(ID,m,S,TU)后,利用存储的ID验证请求认证的用户ID是否合法;若合法,则检验TG-TU≤ΔT是否成立,TG为GW当前时间戳,ΔT为系统所允许的最大传输延迟;若成立,GW导出q=h(ID‖IDuk‖KG),N1′=m⊕q,S′=h(N1′‖v‖TU),若S′和S相等,则U通过认证,否则会话终止;若U通过认证,则GW计算P=N1′⊕h(KGS1),A=h(Sn‖KGS2‖N1′‖h(KGS1)),GW中存储有每个节点的标识符Sn,KGS1、KGS2为GW和测控节点Sn之间的共享密钥,初始值由GW生成,GW发送(P,A)给Sn;

节点和网关互认证及密钥协商的流程如图5所示。

图5 节点和网关互认证及密钥协商

Step 3Sn接收认证信息(P,A)后,导出N1″=P⊕h(KGS1),A′=h(Sn‖KGS2‖N1″‖h(KGS1)),利用双重密钥KGS2和KGS1提高A的不可伪造性,验证A和A′是否成立,若成立,则GW通过Sn认证,Sn生成密钥KUGS=h(N1″‖KGS2),其中KGS2=h(KUGSold),KUGSold为上一次GW和Sn协商的密钥,可变KGS2的存在,使节点无需生成高质量伪随机数,并计算B=h(Sn‖KUGS‖N1″‖KGS1),发送(B)给GW,如果发送成功,则更新Sn同GW的共享密钥KGS2new=h(KUGS),KGS2new留作下次GW和Sn的认证及密钥协商时使用;

Step 4GW接收消息(B)后,计算KUGS= h(N1′‖KGS2),B′=h(Sn‖KUGS‖N1′‖KGS1),验证B′=B是否成立,若成立,则Sn通过认证,GW令KUGS为会话密钥,然后计算z=h(N1′‖q‖KGS2),y=v⊕KGS2,发送(y,z)给U,更新KGS2new=h(KUGS);

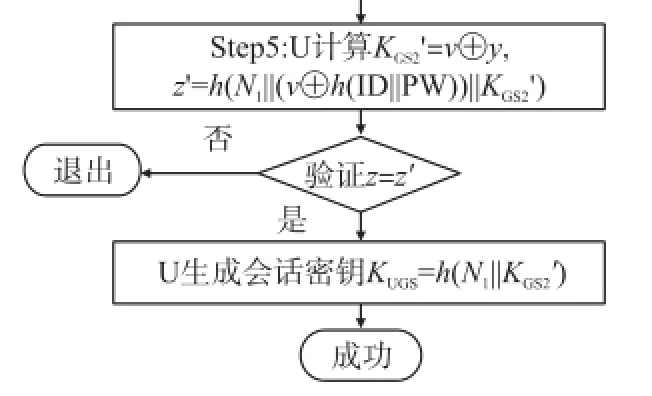

Step 5U接收消息(y,z)后,得出KGS2′=v⊕y,z′=h(N1‖(v⊕h(ID‖PW))‖KGS2′),验证z′=z是否成立,若成立,则生成会话密钥KUGS=h(N1‖KGS2′),利用KUGS同GW实现加密通信。

用户认证网关并生成会话密钥的流程如图6所示。

图6 用户认证网关并生成会话密钥

2.3口令更改

U输入(ID,PW,PWnew),生成随机数N,计算m=Ev⊕h(ID‖PW)(N‖h(ID‖PW)‖PWnew),发送(ID,m)给GW,GW验证ID是否合法,若合法,则GW计算q=h(ID‖IDuk‖KG),利用q解密m获得N,h(ID‖PW),PWnew,验证v=q⊕h(ID‖PW)是否成立,若成立,则U通过认证,否则认证失败,会话终止;GW更新vnew=q⊕h(ID‖PWnew),并计算C=h(q‖N′),发送(C)给U,用户计算C′=h((v⊕h(ID‖PW))‖N),验证C=C′是否成立,若成立,则更新Vnew=v⊕h(ID‖PW)⊕h(ID‖PWnew)。

3 安全性分析

本文协议弥补了现存协议在安全性上的不足,并在WSN内摒弃了时间戳机制,具有抵抗多种攻击的能力。分析如下:

3.1口令猜测攻击

由于一般口令选自较小的集合,导致其易遭到穷举口令攻击。攻击者拦截在网络中传输的认证消息,通过遍历的方式穷举口令集合中的所有口令,直到找到正确的口令为止。在新协议中,若m=v⊕h(ID‖PW)⊕N1和y=v⊕KGS2被攻击者截获,其必须先推测出h(ID‖PW)=y⊕KGS2⊕m⊕N1中的64 bit的随机数N1和160 bit的可变密钥KGS2,获得h(ID‖PW),才能发动口令猜测攻击。而二者共有2160×264=1067种组合,攻击者使用遍历法需尝试1067次,计算上不可行。因此,新协议可以成功抵抗口令猜测攻击。

3.2窃听攻击

窃听攻击是指攻击者通过非法窃听,获得协议执行时在不安全信道上传输的通信数据。在新协议中,认证成功后,用户和网关之间利用一次一变的会话密钥KUGS、网关和节点之间利用可变密钥KGS2对通信数据进行加密。所以,新协议可以抵抗窃听攻击。

3.3USBkey丢失攻击

当USBkey丢失时,攻击者可以通过差分能量分析和简单能量分析攻击提取USBkey中存储的信息[8],根据提取的信息发动口令猜测等攻击。本协议中,即使USBkey丢失,攻击者获取其中存储的v=h(ID‖IDuk‖KG)⊕h(ID‖PW),但智能家居GW位于室内,地理位置安全,且长期密钥KG为256 bit,攻击者需尝试2256次获取KG后,再发动口令猜测攻击,计算上不可行。

3.4重放攻击

攻击者窃听协议执行过程中的认证信息,并在以后的执行过程中,通过重放窃听到的认证信息,模仿合法用户登录系统。在新协议中:①假如攻击者窃听到用户U发送给网关GW的认证信息(ID,m,S,TU),并进行重放,因S=h(N1‖v‖TU)中的时间戳TU具有时效性,因此重放(ID,m,S,TU)无效,无法通过GW的认证;②假如攻击者重放GW发送给测控节点Sn的认证信息(P,A),由于二者共享的可变密钥KGS2每次认证成功后改变为当前会话密钥KUGS的哈希值,即KGS2new=h(KUGS),因此,重放(P,A)并不能通过Sn认证;③假如攻击者重放GW发送给Sn的认证信息(B),其中B=h(Sn‖KUGS‖N1″‖KGS1),而随机数N1″和密钥KUGS每次均在改变,因此重放无效。④假如攻击者重放GW发送给U的认证信息(y,z),其中z=h(N1′‖q‖KGS2),而N1′及KGS2每次均在改变,因此无效。

可见,新协议在WSN内摒弃时间戳机制,仍可以成功抵抗重放攻击。

4 效率分析

智能家居设备资源有限、计算能力较低。因此,协议运行效率是一个重要指标。本节详细对比分析本文协议、文献[3-4,6]的效率。

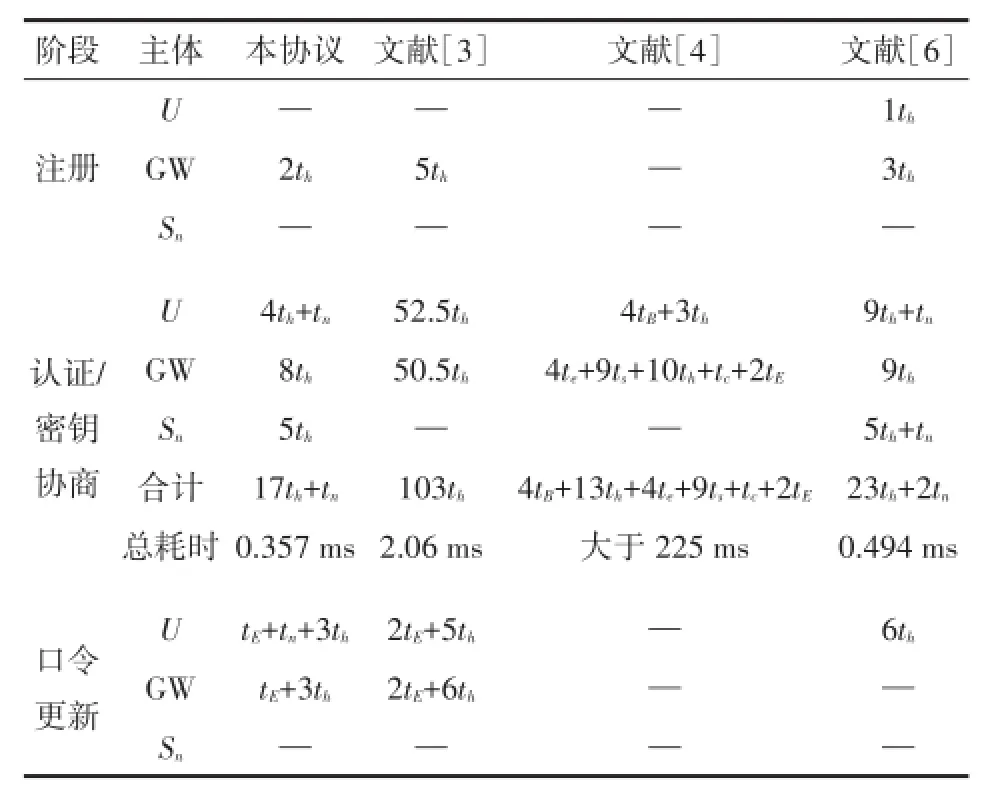

4.1计算量

异或运算的计算量可以忽略不计,协议计算开销主要在于椭圆曲线上的标量乘运算、哈希运算、伪随机数生成等,所以本文沿用文献[6,8,9]的实验方法,统计各协议的哈希、标量乘等运算的次数,对协议效率进行评估。文献[3]认证过程中涉及服务商,但其设定每个月用户同服务商只相互认证一次,因此本节只对其用户与网关之间的认证效率进行对比。同时,为保证安全,文献[3]限定用户每个月访问100次,可得用户和网关相互认证时,用户平均每次进行52.5次哈希链式运算,网关平均每次进行50.5次哈希链式运算。文献[4]中涉及代理商,但其拥有大型服务器,不存在资源受限的情况,因此本节只对其用户、网关和节点之间的认证效率进行对比,同时其采用在公钥密码学领域应用于椭圆曲线的双线性对映射,双线性群的基础为椭圆曲线[10],因此文献[4]中的群G1和G2均视为椭圆曲线群。在Intel Core i3-3.40 GHz,RAM-4 Gbyte环境下采用C语言仿真,多次测试求平均值,密钥长度160 bit的椭圆曲线标量乘运算耗时25 ms,哈希运算SHA1耗时0.02 ms,数字签名算法ECDSA签名耗时63 ms、验证签名耗时16 ms,梅森旋转算法耗时0.017 ms。各协议计算量的分析结果列于表3。

由于注册和口令更改不是经常性工作,因此,此处重点分析认证/密钥协商阶段。文献[4]的代理权限阶段属于认证与密钥协商的中间环节,将该阶段的计算量也归纳进认证/密钥协商阶段,且文献[4]仅标量乘耗时已远超其他各协议总耗时,所以在表3的总耗时一栏仅列出其标量乘的耗时。由表3可知,本协议认证及密钥协商阶段总计算量最少,仅需17次哈希和1次梅森旋转算法,共耗时0.357 ms,低于其余各协议。虽然文献[3]在节点端计算量为0,但其忽略了WSN的安全,而文献[4]在认证/登录阶段,节点计算量虽为0,但在后续通信阶段,节点需进行1次数字签名及1次验证签名,共耗时为79 ms,为本协议节点端计算量的790倍。

表3 各协议的计算量分析

其中th代表哈希运算时间,tn代表生成伪随机数的运算时间,tE代表对称加密/解密运算时间,ts代表椭圆曲线上的标量乘运算时间,te表示模指数运算的运算时间,tB表示双线性对运算的运算时间,tc表示逆运算的运算时间。

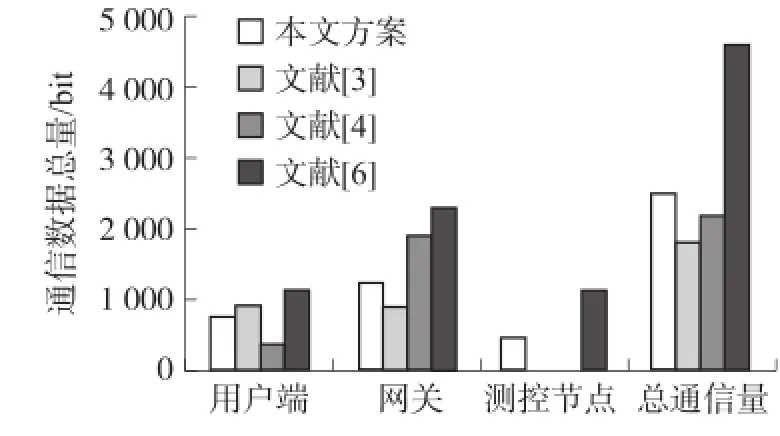

4.2通信开销

在认证及密钥协商阶段,文献[4]因包含代理权限阶段,需要6次通信,明显高于其余三个协议。而本文协议和文献[6]均需要4次通信,不涉及WSN安全的文献[3]需要3次通信,三者通信次数相差不大,但各协议每次的通信数据量却存在较大的差距,根据文献[11]的WSN能耗传输模型,传输k bit信息经过距离d的过程中,发送端的能量消耗为:ETx(k,d)=kEelec+kεfsd2,接收端能耗为:ERx(k)=kEelec,可见传输能耗同传输数据包大小k成正比。假设各协议中哈希算法均采用产生160 bit的SHA1,身份标识、时间戳、随机数大小均设定为64 bit,对称加密算法采用128 bit的AES,签名信息长度为576 bit。统计各协议在登录认证/密钥协商阶段,用户、网关及测控节点各自的收发数据总位数,对比各协议通信开销,如图7所示。

由图7可知,在用户端,本文协议略高于文献[4],低于文献[3,6];在网关端,本文协议略高于文献[3];在节点端,本文协议低于文献[6]。尽管在网关端,协议略高于文献[3],且在节点端,高于文献[3-4],但是文献[3]完全忽略了WSN面临的安全威胁,而文献[4]则将针对WSN的安全措施转移到了网关和节点实际交换测控数据时,利用数字签名保证传输数据的合法性,由上文计算量的分析可知,此举大大加重了网关和测控节点的负担。同时,在本文协议中,摒弃了文献[6]在WSN内采用的时间戳机制,避免了维护WSN时间同步所造成的额外的网络开销。

图7 认证阶段通信3方的收发数据量对比

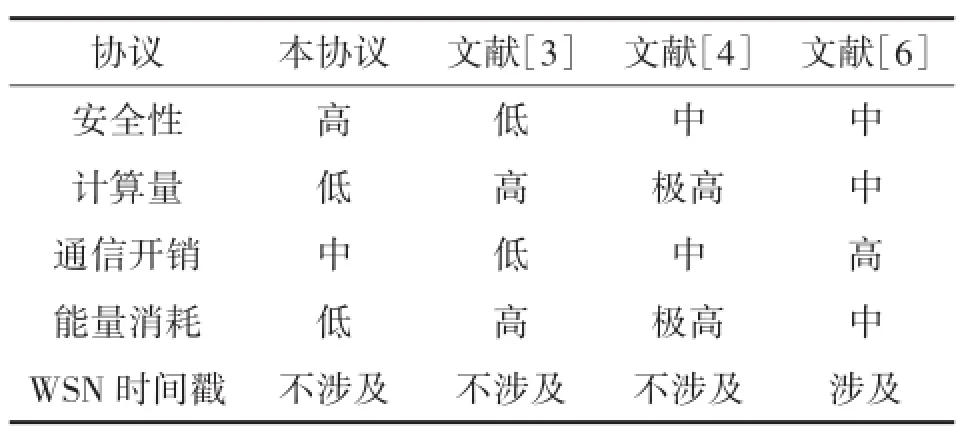

4.3能量消耗

智能家居系统中,网关GW和测控节点Sn资源有限,降低能耗,能够减轻二者的工作负担,并降低家庭用电量。能耗主要包括计算能耗和通信能耗,其中计算能耗同算法的计算时间成正比[12],通信能耗与传输数据包大小成正比。在GW端,本文协议计算耗时0.16 ms,收发数据1 248 bit,而文献[3]耗时1.01 ms,收发数据912 bit,虽然收发数据位较低,但其忽略来自WSN的安全威胁,文献[4]耗时大于225 ms,收发数据1 920 bit,文献[6]耗时0.18 ms,收发数据2 304 bit;在Sn端,本文协议计算耗时0.1 ms,收发数据480 bit,文献[6]耗时0.117 ms,收发数据1 152 bit,且需要持续的维护时间同步,虽然文献[3-4]的计算量和收发数据位为0,但前者忽略WSN的安全威胁,后者则在后续传输测控数据时,同GW之间采用数字签名机制抵抗WSN的安全威胁,尽管在认证/密钥协商阶段,Sn能量消耗较低,但后续传输数据时,网关和节点各耗时79 ms实现数字签名及验证,分别为本文协议GW和Sn计算量的493倍、790倍,且双方的收发数据均为1 152 bit,明显加重了GW和Sn的能耗。各协议指标对比结果如表4所示。可见,本文协议针对智能家居的实际情况,保证安全的前提下,有效的降低了网关和测控节点的能耗,较之其余3者存在优势。

表4 各协议指标对比统计结果

5 结论

针对现有智能家居远程控制协议的安全性及计算效率不足问题,本文提出一种面向智能家居的轻量型互认证协议,仅利用伪随机数及轻量型异或与哈希运算,在认证与协商阶段,通过单向哈希当前会话密钥获得可变共享密钥来参与下一次认证,实现认证协议的“一次一密”,增强了认证的安全性和高效性。基于安全和效率的对比分析结果表明,本文所构建的协议不仅提高了系统的安全性,而且通过降低认证与协商过程的计算量、通信数据量,摒弃无线传感网的时间戳机制,实现了协议的轻量化,减少了网关和测控节点的工作负荷及能量消耗,并降低了系统实现难度,对资源相对有限的智能家居系统的安全性实现具有较强的针对性和适应性。

[1]Alam M R,Reaz M B I,Ali M A M.A Review of Smart Homes-Past,Present,and Future[J].Systems Man&Cybernetics Part C Applications&Reviews IEEE Transactions on,2012,42(6):1190-1203.

[2]胡向东,韩恺敏,许宏如.智能家居物联网的安全性设计与验证[J].重庆邮电大学学报(自然科学版),2014,26(2):171-176.

[3]Vaidya B,Park J H,Yeo S S,et al.Robust One-Time Password Authentication Scheme Using Smart Card for Home Network Envi⁃ronment[J].Computer Communications,2011,34(3):326-336.

[4]汤鹏志.可证安全的智能家居远程代理控制协议[J].计算机工程与设计,2013(11):3740-3747.

[5]金宁,张道远,高建桥,等.对称密码和非对称密码算法在无线传感器网络中应用研究[J].传感技术学报,2011,24(6):874-878.

[6]闫丽丽.一种无线传感器网络用户认证与密钥协商协议[J].小型微型计算机系统,2013,34(10):2340-2344.

[7]Pottie G J,Kaiser W J.Wireless Integrated Network Sensors[J]. Communications of the ACM,2000,43(5):51-58.

[8]张惠根,周治平.一种强安全的WSN用户认证及密钥协商方案[J].传感技术学报,2015,28(8):1207-1214.

[9]Khan M K,Alghathbar K.Cryptanalysis and Security Improve⁃ments of Two-factor User Authentication in Wireless Sensor Net⁃works[J].Sensors,2010,10(3):2450-2459.

[10]赵昌安,张方国.双线性对有效计算研究进展[J].软件学报,2009,20(11):3001-3009.

[11]叶继华,王文,江爱文.一种基于LEACH的异构WSN能量均衡成簇协议[J].传感技术学报,2015,28(12):1853-1860.

[12]贾晨军.无线传感器网络安全研究[D].浙江:浙江大学信息科学与工程学院,2008.

胡向东(1971-),男,教授,博士,主要研究方向为网络化测控及其信息安全,物联网与智慧空间安全,复杂系统建模、仿真与优化等,huxd@cqupt.edu.cn;

赵润生(1991-),男,硕士研究生,主要研究方向为无线通信技术与信息安全等,zhao69812175@163.com。

A Lightweight Mutual Authentication Protocol for Smart Home*

HU Xiangdong1*,ZHAO Runsheng2

(1.College of Automation,Chongqing University of Posts and Telecommunications,Chongqing 400065,China;2.College of Communications and Information Engineering,Chongqing University of Posts and Telecommunications,Chongqing 400065,China)

Aiming at the state of not taking into account both efficiency and security of the existing mutual authenti⁃cation protocol used in remote control for smart home,a lightweight mutual authentication protocol for smart home is proposed to achieve mutual authentication and key agreement among users,gateway and nodes serving measure⁃ment and control operations.The proposed protocol does work based on USBkey and password by challenge/re⁃sponse mechanism,which only involves a pseudo-random number,lightweight XOR operation and hash transforma⁃tion.At the authentication and negotiation stage,the variable shared key characterized by one-time pad is achieved by one-way hash current session key and can be used in next authentication,this method is helpful to improve secu⁃rity and efficiency of the proposed protocol.Finally,the compared results show that the proposed protocol holds higher security and has realized the lightweight goal by saving computation,traffic and energy consumption of gate⁃way or nodes and avoiding the timestamp mechanism in wireless sensor network.

wireless sensor network;smart home;mutual authentication;lightweight;remote control

TP393

A

1004-1699(2016)05-0751-07

项目来源:国家自然科学基金项目(61170219);重庆市基础与前沿研究计划项目(cstc2013jcyjA40002)

2015-10-16修改日期:2016-01-31