ZigBee网络抵御Sybil攻击的自适应链路指纹认证方案

2016-10-13黄美根黄一才孔志印

郁 滨 黄美根 黄一才 孔志印

ZigBee网络抵御Sybil攻击的自适应链路指纹认证方案

郁 滨①黄美根*①黄一才①孔志印②

①(解放军信息工程大学 郑州 450004)②(信息保障技术重点实验室 北京 100072)

该文针对ZigBee网络中Sybil攻击破坏节点身份唯一性的问题,提出一种抵御Sybil攻击的自适应链路指纹认证方案。方案首先基于无线链路特征设计了链路指纹,在此基础上,提出了反映信道质量的相干时间估测算法和适应子节点数量变化的保护时隙(GTS)动态申请算法,并给出了Sybil攻击认证流程。安全性分析及实验结果表明,方案在通信环境的安全边界条件下节点认证成功率可达97%以上,且链路指纹无需存储,具有较低的资源需求。

无线网络安全;ZigBee;Sybil攻击;链路指纹;保护时隙

1 引言

在ZigBee网络[1,2]中,Sybil攻击是一种易于实行而又难于防范的身份攻击方式,核心特征为一个恶意节点设备对外呈现多个Sybil节点身份[3],破坏网络节点身份的唯一性,进而导致基于ID标识[4]、身份证书[5]、密钥[6]等依赖于节点存储性能的身份认证措施基本失效[7,8],网络安全遭受严重威胁。

近年来学者研究发现,以多径效应为核心的无线链路特征可作为通信双方的节点身份标识,因其与节点地理位置和通信环境密切相关而难于伪造和窃取[12,13],逐渐成为防范Sybil攻击的新方式。

文献[14]指出在扩频通信方式下,码片内多径可以被分离,近似等价于求解线性方程组,文献[15]进一步将其应用于无线传感器网络基于接收信号强度的定位算法中,在损失一定信噪比的代价下分离出直达径,提高了定位精度。文献[9]基于无线链路多径效应设计了瞬态链路签名机制,通过将新测算的签名样本与安全状态下存储的签名样本比较来区分网络中虚假节点和认证节点,但文献[10]指出其无法抵御模仿攻击,因而引入时间因子,提出时间同步链路签名认证方案,其要求节点时间精确同步,且假设节点物理安全,在价格低廉的ZigBee网络中,上述要求与假设不具有现实可行性[16,17]。

文献[11]采用假设检验的方式比对多个节点的信道频率响应是否高度相关来识别Sybil节点,方案在静态环境下通过调整相关系数阈值可使Sybil节点误检率和漏检率均低于1%。但是,当通信环境为快衰落信道时,同一链路不同时间的无线链路特征相关度锐减,Sybil节点漏检率显著增大,且随着节点数量的增多,节点之间的信道频率响应比对次数呈指数增长,最终导致节点资源“供不应求”,从而使方案对通信环境和节点数量的变化不具有自适应性。

综上所述,上述方案存在可行性不高、节点需存储大量链路指纹、通信环境和节点数量适应性欠佳等问题。因此,本文首先通过设计基于多径效应的无线链路指纹,同时提出信道相干时间估测算法和保护时隙(Guaranteed Time Slot, GTS)动态申请算法,实时跟踪通信环境和节点数量变化,最后构造Sybil攻击链路指纹认证方案,在估测出的信道相干时间内动态申请通信时隙,采用“零存储”方式对节点组进行链路指纹实时测算与比对,保证网络中节点身份的唯一性,在提高节点认证识别率的同时降低节点资源需求。

2 模型建立

本节首先给出本文的网络结构模型,然后基于多径效应设计了链路指纹,最后在此基础上提出信道相干时间估测算法和GTS动态申请算法。

2.1网络结构

父子关系是ZigBee节点之间的一种基本关系,据此对网络分层,最高父节点为协调器,最低子节点为终端,通常假设协调器物理安全,图1为抽取网络一层建立的网络结构模型。

图1 网络结构模型

2.2链路指纹

在多径通信环境中,接收信号是发送信号多个样本的线性组合,每个样本传播路径不同,传播衰落也不同,且与收发双方的通信链路密切相关。

定义2 接收信号中所有多径样本的幅值组成的降序数值序列称为多径幅值序列,记为,反映了多径环境下的信道冲激响应,通常称首项为主径。其中,为多径数目,为第条多径信号的幅值。

定义3 多径幅值序列中所有多径信号幅值与主径信号幅值之比形成的数值序列称为链路指纹,记为,如式(1)所示。

2.3信道相干时间

定义7 信道冲激响应维持高度相关的最大时间间隔称为信道相干时间,记为,描述了信道对无线信号的衰落节奏。

为使方案能自适应通信环境即信道衰落节奏,设计信道相干时间估测算法如表1所示,其中训练序列持续时间记为,符号表示向上取整。算法中,为递增变量,由于初始距离集合有元素和,因此为保证集合的完备性和互异性,的初始值为4。通常,算法估测结果。

表1 信道相干时间估测算法

2.4超帧GTS

定义8 用于限定和分配信道访问时间的特殊帧称为超帧,其活动部分中基础通信时间单元称为时隙片,单个或多个连续时隙片构成的时间段称为保护时隙(GTS),由协调器负责分配与管理,特定设备使用已分配的GTS时无须与其他设备竞争,超帧结构如图2所示。

图2 超帧结构

由于协调器资源有限,GTS申请可能失败,为使方案在GTS申请时能自适应节点数量变化,增大申请成功概率,设计GTS动态申请算法如表2所示。

表2 GTS动态申请算法

3 方案流程设计

Sybil攻击链路指纹认证(以下简称Sybil攻击认证)流程启动条件为新节点申请加入网络,方案在估测出后,进行GTS动态申请,若申请成功,将GTS以时隙片为单位分配给子节点,用于发送训练序列,使同组节点在内全部发送完成,则接收训练序列并测算链路指纹,然后比对是否存在相同链路指纹来识别Sybil节点,图3为Sybil攻击认证方案流程。

图3 Sybil攻击认证方案流程

Sybil攻击认证方案流程;

步骤6 所有子节点均依分组情况及超帧参数跟踪超帧,并占用指定GTS中时隙片发送训练序列;

流程中,当连续多个节点申请加入网络时,信道相干时间估测过程可只执行一次,减少频谱占用和资源消耗。

4 安全性分析

引理1 两个天线在相距半个波长以上距离时衰落互不相干[12]。

证明 略。

引理1为恶意节点对抗无线链路防御手段创造了移动攻击的新方式,即恶意节点使用Sybil节点身份时可先移动自身位置半个波长以上再发送数据,造成两者无线链路特征不相关,从而避免被发现;同时,也为无线链路防御Sybil攻击指明了方向,即在信道相干时间内,半个波长范围内两个天线的多次同频通信经历的衰落必将高度相关。

鸡、鸭、鱼、肉类菜肴基本都要做加热前的调味,最关键就在于去除腥臊味;青笋、黄瓜等配料,也常先用盐腌除水,确定其基本味。

(1)捕获攻击:通信环境中无线链路特征实时变化,过期的链路指纹无法有效表征节点身份。在本文方案中,链路指纹实时测量、实时计算、实时比对,且均不进行存储,即链路指纹具备“零存储”特征。同时,方案未采用依赖节点存储密钥安全的加密机制。因此,攻击者无法从被捕获的节点中获取任何与链路指纹相关的信息,方案可有效抵御捕获攻击。

(2)篡改攻击:本文方案链路指纹利用多径效应中各多径样本幅值比值形式设计,与具体各多径样本幅值量值无关,因此攻击者通过篡改节点无线信号发送功率等方式失效。同时,方案中均由接收节点实时测算与发送节点间的链路指纹,即由父节点测算待认证子节点的链路指纹,因此,方案可有效抵御篡改攻击。

(3)移动攻击:由引理1可知,攻击者若想成功发动移动攻击,则节点必须在时间内至少移动距离后以的身份发送训练序列,即。因此从防御角度分析,方案信道相干时间估测值应满足,结合信道相干时间估测算法中,当时方案可有效抵御移动攻击,也即安全边界条件为。

基于上述分析,在安全边界条件内,攻击者无法通过发送捕获攻击、篡改攻击或移动攻击等方式伪造链路指纹,因而无法通过Sybil攻击认证。因此,本文方案可有效抵御Sybil攻击。 证毕

表3是本文方案与文献[10],文献[11]的方案在安全性能方面的对比。文献[10]是引入时间因子的瞬态链路签名身份认证方案,文献[11]是基于信道频率响应的Sybil攻击检测方案,两者分别是基于无线链路特征对Sybil攻击进行认证和检测的重要文献,与其进行安全性比较具有普遍意义。结合定理1,由表3可知,本文方案相比文献[10]和文献[11]方案,能够同时抵御捕获攻击、篡改攻击和移动攻击,具有更高的安全性能。

表3 方案安全性对比

5 实验及结果分析

ZigBee节点采用CC2530芯片,通过修改节点固件程序,使其在接收信号的同时完成链路指纹测算,并上传上位机。ZigBee网络通信信道设为25号信道,中心频率为2475 MHz,最大数据传输速率为250 kb/s,采用直接序列扩频和偏移正交相移键控调制技术,基带码元为半正弦脉冲形式,码片长为32位,码元宽度为1,训练序列采用保留参数下的最短物理层帧。

5.1实验方案

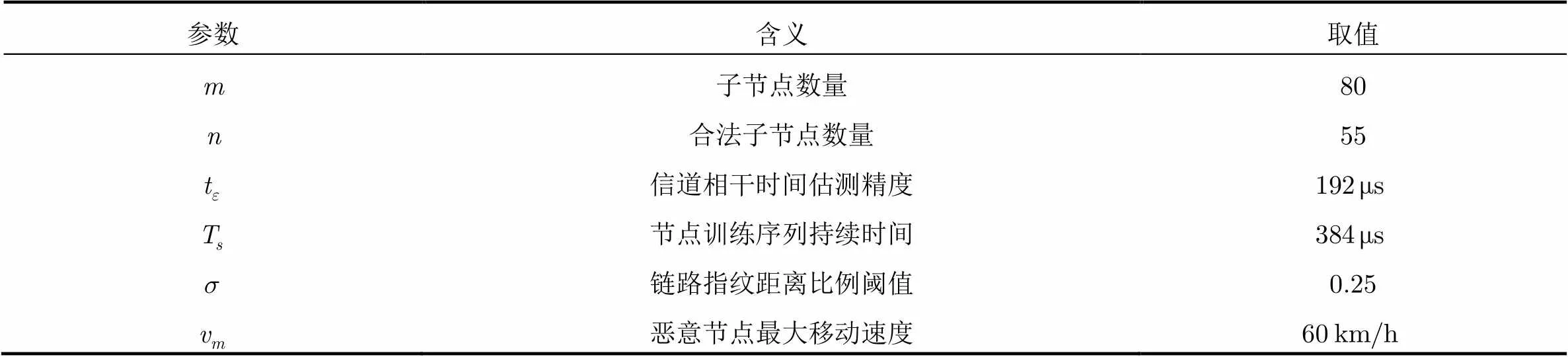

为验证方案安全性能与自适应性能,实验申请入网节点共设计50个,其中25个Sybil节点,25个合法节点,入网顺序随机。同时,实验环境设定两种,分别为办公场所和公路转盘,前者与文献[11]中实验环境基本一致,属于典型室内多径环境,后者为通信环境实时变化的室外多径环境。方案参数设置如表4所示。

表4 参数设置

在直接序列扩频通信中,接收器数字基带模块中解调信号时需生成与接收信号相位相同的本地伪随机码,并利用伪随机码的自相关峰值特性完成相位对齐,最后在所有的路径分量中选择峰值最强的路径分量用于解调信号[18]。在此基础上,本文方案收集所有路径分量峰值,作为链路指纹测算的多径信号幅值输入。

在上述实验方案的基础上,针对两种环境分别独立实验1000次,记录节点的Sybil攻击认证情况、信道相干时间估测值、GTS动态申请占用数等。

(1)安全性结果:汇总Sybil节点认证情况,在办公场所实验环境下,Sybil攻击认证中合法节点识别错误率为0.81%,即共有203个合法节点未通过Sybil攻击认证,Sybil节点识别错误率为0.86%,即共有214个Sybil节点成功通过了Sybil攻击认证,实验结果略优于文献[11],且其适应场景是本文的一种情况;在公路转盘实验环境下,合法节点识别错误率为1.18%,即共有295个合法节点未通过认证,Sybil节点识别错误率为2.23%,即共有572个Sybil节点成功通过了认证,相比于静态室内环境而言,节点识别错误率均略有提升,但仍在可接受范围内。

(2)自适应性结果:汇总相关实验数据,在办公场所与公路转盘实验环境下的信道相干时间平均估测值分别为5037.3和1394.6,公路转盘环境下恶意节点处于移动状态,信道衰减快,信道相干时间估测算法的输出值明显小于前者,表明方案对通信环境具有自适应性;在此基础上,GTS动态申请平均占用数分别为16.8个和42.3个,节点分组数即GTS动态申请算法的输出值也明显大于前者,表明方案对节点数量同样具有自适应性。

5.3 性能分析

分别对本文方案进行存储开销、通信开销和计算开销的分析,网络节点采用短地址标识。

(1)存储开销:假设网络中所有节点均以白名单方式存储合法节点,则子节点仅需存储合法节点白名单,所需存储空间为B;父节点还需存储表4中的参数及取值,因此父节点所需存储空间为B。

(2)通信开销:通信开销用节点需发送额外报文数量表示。Sybil攻击认证流程中,父节点需广播次报文,子节点需发送2次估测值,父节点以广播形式发送报文有效减少了通信开销。

(3)计算开销:计算开销集中在链路指纹测算与比对过程。由方案可知,链路指纹测算采用路径分量峰值,没有增加额外计算量;比对过程中,父节点需多次计算链路指纹距离,计算开销为,相应子节点计算开销为。

与安全性对比相对应,本文仍选择与文献[10],文献[11]进行开销对比分析,如表5所示。由表5可知,本文方案子节点开销明显优于其他方案,父节点存储开销较小,通信开销略少于文献[10],计算开销略多于文献[11],同时本文方案提供了对通信环境和节点数量更强的自适应性,节点识别成功率在快衰落环境中有较大提升,安全性较高。

表5 方案开销对比

6 结束语

本文在深入研究Sybil攻击特点和ZigBee无线网络技术的基础上,采用与节点发送功率无关的多径幅值比值设计了“零存储”的链路指纹。在此基础上,提出了信道相干时间估测算法和GTS动态申请算法,实时跟踪信道变化,减少链路指纹测算与比对次数。最后,对方案在实际使用中的安全性进行分析,推导出方案的安全边界条件,并分别设计实验对方案安全性和自适应性进行验证,结果表明,本文方案实现代价较小,而节点识别成功率较高,且对通信环境和节点数量具有较好的自适应性能,有效增强了ZigBee网络的安全性能。

参考文献

[1] YEE H C and RAHAYU Y. Monitoring parking space availability via ZigBee technology[J]., 2014, 3(6): 377-380. doi: 10.7763/IJFCC.2014.V3.331.

[2] TSENG H W, LEE Y H, YEN L Y,. ZigBee (2.4 G) wireless sensor network application on indoor intrusion detection[C]. 2015 IEEE International Conference on Consumer Electronics,Taipei, China, 2015: 434-435.

[3] DOUCEUR J R. The Sybil attack[C]. 1st International Workshop on Peer-to-Peer Systems, Cambridge, MA, USA, 2002: 251-260.

[4] THAKUR P, PATEL R, and PATEL N. A proposed framework for protection of identity based attack in ZigBee[C]. 2015 Fifth International Conference on Communication Systems and Network Technologies, Gwalior, India, 2015: 628-632. doi: 10.1109/CSNT.2015.243.

[5] ZHANG Q, WANG P, REEVES D S,. Defending against Sybil attacks in sensor networks[C]. 25th IEEE International Conference on Distributed Computing Systems Workshops, Columbus, Ohio, USA, 2005: 185-191. doi: 10.1109/ ICDCSW.2005.57.

[6] NEWSOME J, SHI E, SONG D,. The Sybil attack in sensor networks: analysis & defenses[C]. Proceedings of the 3rd International Symposium on Information Processing in Sensor Networks,Berkeley, California, USA, 2004: 259-268.

[7] DI PIETRO R, GUARINO S, VERDE N V,. Security in wireless ad-hoc networksA survey[J]., 2014, 51: 1-20.

[8] ZENG K, GOVINDAN K, and MOHAPATRA P. Non-cryptographic authentication and identification in wireless networks[J]., 2010, 17(5): 56-62.

[9] PATWARI N and KASERA S K. Robust location distinction using temporal link signatures[C]. Proceedings of the 13th Annual ACM International Conference on Mobile Computing and Networking, Montréal, Québec, Canada, 2007: 111-122. doi: 10.1145/1287853.1287867.

[10] LIU Y and NING P. Enhanced wireless channel authentication using time-synched link signature[C]. INFOCOM 2012 Proceedings IEEE, Orlando, FL, USA, 2012: 2636-2640.

[11] XIAO L, GREENSTEIN L J, MANDAYAM N B,. Channel-based detection of Sybil attacks in wireless networks[J]., 2009, 4(3): 492-503. doi: 10.1109/TIFS.2009. 2026454.

[12] JAKES W C and COX D C. Microwave Mobile Communications[M]. Hoboken, NJ, USA, Wiley-IEEE Press, 1994: 1-69.

[13] HE F, MAN H, KIVANC D,. EPSON: enhanced physical security in OFDM networks[C]. IEEE International Conference on Communications, Dresden, Germany, 2009: 1-5. doi: 10.1109/ICC.2009.5198999.

[14] 华苏重, 葛丽嘉. 相对时延在码片内的多径分离[J]. 通信学报, 2001, 22(2): 42-48.

HUA Suchong and GE Lijia. Separation of sub-chip multipath components[J]., 2001, 22(2): 42-48.

[15] 罗炬锋, 邱云周, 付耀先, 等.研究片内多径分离技术在基于RSSI定位中的应用[J]. 电子与信息学报, 2011, 33(4): 891-895. doi: 10.3724/SP.J.1146.2010.00780.

LUO Jufeng, QI Yunzhou, FU Yaoxian,. Research on separation of subchip multipath components for RSSI-based location application[J].&, 2011, 33(4): 891-895. doi: 10.3724/SP.J.1146. 2010.00780.

[16] AKHLAQ M and SHELTAMI T R. Rtsp: an accurate and energy-efficient protocol for clock synchronization in wsns[J]., 2013, 62(3): 578-589.

[17] 郁滨, 周伟伟. ZigBee同频攻击检测抑制模型研究[J]. 电子与信息学报, 2015, 37(9): 2211-2217. doi: 10.11999/JEIT141395.

YU Bin and ZHOU Weiwei. Co-channel attack detection and suppression model for ZigBee network nodes[J].&, 2015, 37(9): 2211-2217. doi: 10.11999/JEIT141395.

[18] 罗海军, 彭卫东. 整体最小二乘法在精同步中的应用[J]. 计算机测量与控制, 2014, 22(7): 2291-2294.

LUO Haijun and PENG Weidong. Application of total least squares in precise synchronization[J].&, 2014, 22(7): 2291-2294.

Adaptive Link Fingerprint Authentication Scheme Against Sybil Attack in ZigBee Network

YU Bin①HUANG Meigen①HUANG Yicai①KONG Zhiyin②

① (,450004,)②(,100072,)

To solve the problem that Sybil attack damages the uniqueness of node identity in ZigBee network, an adaptive link fingerprint authentication scheme against Sybil attack is proposed. First, a link fingerprint based on the characteristics of wireless link is designed. Based on this fingerprint, two algorithms are presented. One is the estimation algorithm of coherence time reflecting channel’s quality and the other is the dynamic application algorithm of Guaranteed Time Slot (GTS) adapting to changes in child node’s number. At the same time, the authenticating procedure for Sybil attack is presented. Security analysis and experiment results show that the node authentication rate of the proposed scheme can reach more than 97% under the condition of security boundary in communication environment. Due to the usage of link fingerprint, the scheme has lower resource requirements.

Wireless network security; ZigBee; Sybil attack; Link fingerprint; Guaranteed Time Slot (GTS)

TP309

A

1009-5896(2016)10-2627-06

10.11999/JEIT151476

2015-12-29;改回日期:2016-05-19;网络出版:2016-07-15

黄美根 huang_meigen@163.com

信息保障技术重点实验室开放基金(KJ-15-104)

Key Laboratory of Information Assurance TechnologyOpen Fund (KJ-15-104)

郁 滨: 男,1964年生,教授,博士生导师,主要研究方向为无线网络安全和视觉密码.

黄美根: 男,1990年生,硕士生,研究方向为ZigBee、无线网络安全.

黄一才: 男,1985年生,讲师,研究方向为信息安全技术.