列控系统密码应用研究∗

2016-09-21王斯梁

王斯梁

(卫士通信息产业股份有限公司,四川成都610041)

列控系统密码应用研究∗

王斯梁

(卫士通信息产业股份有限公司,四川成都610041)

列控系统(列车运行控制系统)是保障行车安全、提高运输效率的核心装备,也是非常典型的信号系统。现有研究工作较少关注于列控系统的密码应用技术,鉴于CBTC和CTCS系统国产化进程的不断推进,利用密码技术进行安全防护的前提条件已经具备。借助参与铁路领域研究课题的机会,本文对列控系统的密码应用需求进行梳理,根据列控系统自动化和智能化发展趋势,推导出列控系统中密码应用技术路线,并给出较为典型的密码应用方案。

列控系统;CBTC;CTCS;密码应用

0 引言

列控系统(即列车运行控制系统)是通过车地之间双向通信,保障行车安全、提高运输效率的核心装备,是轨道交通正常运行的“神经中枢”,也是非常典型的信号系统。我国的国铁干线和城际铁路使用的列控系统均是CTCS系统,城市轨道交通所用的列控系统为CBTC。

目前,CTCS和CBTC系统已初步实现国产化,具备了应用密码建设和升级改造的条件。在轨道交通信息安全领域,现有的工作多关注于调度指挥系统、客票系统、信号系统等重要信息系统的等级保护建设,较少探讨这些系统密码应用需求、密码应用技术路线以及实现途径[1]。列控系统作为轨道交通领域重要的信号控制系统,同时也是列车运行安全的关键要素,而密码是信息安全技术的核心与基石,列控系统的安全运行离不开密码技术[2]。本文从列控系统安全现状推导出密码应用需求,并给出密码应用技术路线和实现途径。

1 列控系统发展现状

(1)CTCS

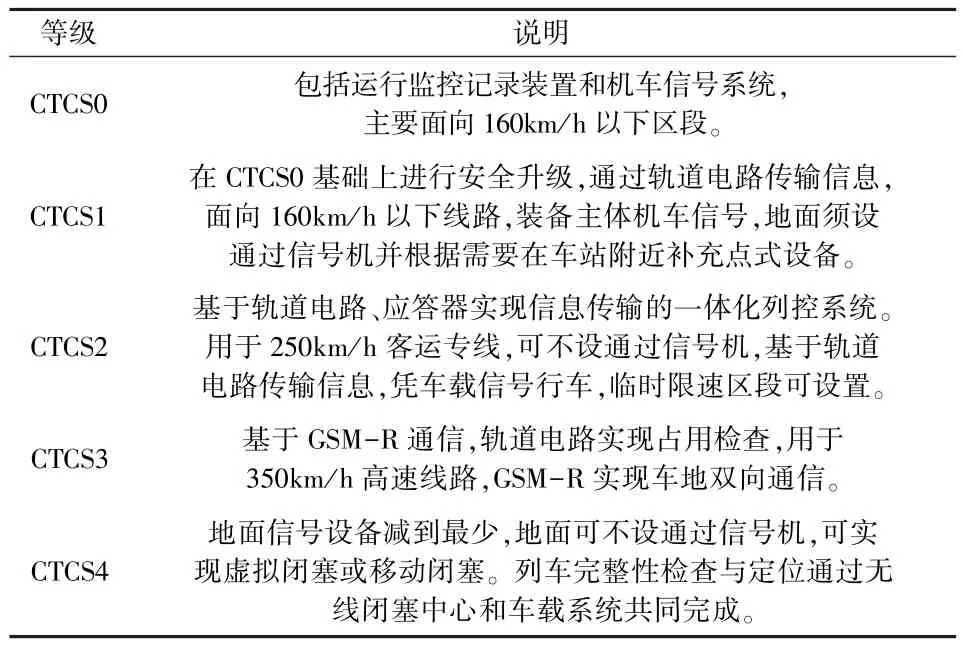

CTCS是基于我国国情开发的列车运行控制系统,划分为5级(CTCS0-CTCS4),主要用于国铁干线和城际列车线路。各级列控系统的主要差别在于车-地间通信方式和线路数据来源。目前,我国时速200km/h以上的铁路主要采用CTCS2或CTCS3级列控系统。表1为列控系统分类体系。

(2)CBTC

CBTC是采用高精度的列车定位和连续、高效、双向数据通信等技术实现对列车运行控制的信号系统。CBTC主要用于城市轨道交通,包括地铁和轻轨系统。我国的CBTC系统一直以国外成熟的信号系统为主体,并与国内厂商构成联合体进行国产化的模式。目前,国内交控科技和通号公司推出的具有自主知识产权的信号系统已在北京亦庄线、昌平线、房山线等线路进行部署。

列控系统主要由地面设备和车载设备组成。其中,地面设备主要由列控中心、轨道电路、信号安全数据传输网、车站股道精确停车定位设备、临时限速服务器、无线接口设备、地面电子单元和应答器等构成。地面设备向车载设备提供进路信息、等级转换、位置、定位、线路参数、限速、自动过分相等信息,完成地对车通信。车载设备主要由轨道信息接收单元、车载安全计算机、应答器信息接收单元、人机界面、速度传感器、记录单元等组成。车载系统根据地面设备提供的信号信息、线路参数、临时限速信息及相关列车数据等,生成控制速度和目标距离曲线,控制列车运行,记录单元则会对列控系统操作状态信息进行实时动态记录。

表1 列控系统CTCS体系

2 信息安全现状及需求分析

目前,我国列控系统是典型的安全苛求系统,安全性完善度等级为 SIL4。 SIL4 是基于 IEC 61511、IEC 61508、IEC 13849-1、IEC 61513、IEC 62061,IEC 61800-5-2等标准,对安全设备的安全完整性等级或者性能等级进行评估和确认的一种第三方评估、验证和认证[3]。

针对这类安全苛刻系统,国际电工委员会在2000年发布了IEC61508标准,欧洲电气委员会(CENELEC)以IEC61508国际标准为基础,其下属的SC9XA委员会制订了以计算机控制的信号系统作为对象的铁路信号标准EN50126、EN50128、EN50129以及EN50159160-631[4]。

1)EN50216铁路应用:可靠性、可维护性、可用性和安全性规范和说明;

2)EN50128铁路应用:铁路防护系统软件和控制;

3)EN50129铁路应用:安全电子相关系统;

4)EN50159铁路应用:信号和过程控制系统和通信。

EN50159标准提出在安全相关设备中的数据通信必须部署安全措施。EN50216标准给出铁路应用系统的一系列规范和安全性要求。EN50129标准提出了硬件和软件全生命周期安全管理方法。EN50128标准提出了铁路控制和防护软件开发及部署应用的安全标准。

EN50159标准中的EN50159-l标准主要提出构建安全通信的基本要求,强调应用标准的先决条件、基本功能需求和安全完整性需求。EN50159-2标准针对开放传输系统提出基本安全需求,分析开放传输系统的各项风险及对应的安全措施。为防御各种风险,要求安全通信系统应具有保护报文真实性、完整性、时效性和顺序性4项防御功能。EN 50l59-2标准提出传输系统可能遇到的7种威胁及8种应对措施。

我国针对EN50159标准制定了应用于铁路信号安全通信协议 RSSP1和 RSSP2。

(1)RSSPl协议中的安全设置

1)使用32位流水序列号,实现对报文顺序性的保护;

2)使用2个32位长的伪随机数做时间戳,与序列号保持同步增长,作为对方判断报文超时的依据,实现接收报文时间性的功能;

3)使用超时判断线程,判断接收报文与本地报文是否超时,实现报文的两地时效性保护功能;

4)使用反馈报文,进行时序校正交互;使用32位长的ID源标识作为身份安全码,实现报文的真实性保护;

5)使用双重校验,采用2个32位长的固定系统校验字及2个32位长CRC校验,确保安全传输所需要的漏检差错概率,实现报文的真实性及完整性保护。

(2)RSSP2协议中的安全设置

1)设置消息鉴定安全层(MASL),采用加密技术实现报文消息的完整性、真实性以及安全访问保护功能;

2)设置安全应用中间子层,采用周期计数作为时间戳,实现对重排序、删除、延迟、重复等风险的防护功能;

3)设置适配及冗余管理层,实现传输层和MASL层之间的适配和冗余处理。

综上可知,我国的列控系统在通信协议方面已采用了安全防护手段,但在设备自身安全、车地双向通信安全方面较为欠缺,尤其是列控系统利用无线传输方式传递控制命令时存在巨大安全风险。随着技术的发展,列控系统逐步向自动化和智能化趋势发展,列控系统在信息设备自身安全和信息传输安全方面存在的安全隐患日趋明显。

信息设备安全包括以下类型:

1)设备故障,包括车载设备和地面设备发生的硬件或软件故障造成显示或控制失效;

2)设备存在系统安全漏洞,以及可能会遭受病毒、木马等恶意攻击,主要是车载安全计算机和列控中心等使用操作系统、硬件平台的安全防护。

信息传输安全包括以下类型:

1)无线通信安全,包括无线干扰和恶意攻击造成的安全隐患;

2)信息流传递安全,调度集中系统(CTC)制定列车运行计划,并根据计划负责对联锁办理进路控制,通过列控中心控制应答器将列车运行计划发送给对应的列车,同时可获得列车发送的运营状态信息、驾驶模式、车次号、目的地码等信息。因此,CTC与列控系统之间的信息传递需通过身份认证,并确保数据完整性和防篡改。

3 密码应用技术路线

(1)信息设备自身安全

对于信息设备自身安全,需构建从芯片、操作系统到上层应用软件的密码应用生态环境,实现信息设备自下而上的安全加固和安全增强。鉴于现有列控系统中使用的芯片、操作系统多采用国外设备,因此,密码应用改造难度较大,可考虑与这些设备国产化进程同步规划密码应用。

(2)信息传输安全

在CBTC系统中,无线通信采用基于IEEE 802.11系列标准的无线局域网(WLAN)。对于WIFI干扰,为避免与公用2.4 GHZ频段冲突,信号系统可采用5.8 GHZ频段,或者是仍采用2.4 GHZ频段,但使用不同的信道,避免无线干扰。

对于无线通信安全,可采用如下措施:

1)无线传输数据加密。车地无线通信可对关键指令数据进行加密传输。

2)无线接入安全认证。无线接入认证方式是叠加在既有控制系统的无线通信(WPA2认证方式)上,并且这种认证方式对控制系统的无线传输性能影响不大。无线接入认证应实现密钥动态管理,并且采用多种密钥更新方式,确保多系统、多线路的接入认证管理。

3)控制和调度信息完整性和防篡改。确保无线通信网络数据不被非法监听、截获及篡改。

在CTCS系统中,一般采用GSM-R网络进行传输,GSM-R系统安全机制目前已实现了空中链路和用户认证的传输加密。但是,GSM-R的安全模型并不安全,具体而言,GSM-R现有网络的安全威胁可以总结如下[5]:

1)认证。GSM-R系统中的认证方式是单向的,因此无法抵御主动攻击,对于假基站和中间人攻击是很难进行预防的。

2)加密。现有加密方案只是在无线信道部分进行加密,在基站到基站之间的传输链路中数据均以明文方式传输,因此还存在安全隐患。

3)密钥。GSM-R中使用的加密密钥长度相对较短,只有64bit,无法抵抗穷举攻击。

4)信令完整性。在GSM-R网络中没有考虑对信令信息进行完整性保护,因此存在着被篡改的安全风险。

针对以上GSM-R系统存在的安全威胁,应提出 CTCS2/CTCS3车地无线通信密码应用方案,旨在解决GSM-R网络双向认证、车-地无线通信端对端通用认证,信令完整性保护、车-地无线通信端对端加密问题。

1)车载移动终端和网络基础设施双向认证安全协议改进

GSM-R无线通信系统双向认证安全机制既包括网络基础设施对移动终端的认证,也包括终端对网络基础设施的认证。双向认证安全协议改进可参考3GPP的AKA协议安全框架,基于公钥密码学的安全认证与密钥协商协议实现双向认证。

2)车载移动终端和地面无线闭塞中心(RBC)端到端认证

建立基于移动网络的车-地端到端通信认证机制,具体步骤如下。

步骤1:在车载移动终端和RBC之间设立实体认证中心,实体认证中心由网络运营商提供,车载移动终端与RBC在通信前均需在实体认证中心认证身份的合法性;

步骤2:在完成身份验证后,发送方(车载移动终端或RBC)生产随机数R_F,并发送至接收方;

步骤3:接收方(车载移动终端或RBC)收到R_F后,也生成随机数R_S,接收方利用R_F和R_S合成会话密钥Key_session,再以Key_session为加密密钥,加密发送方产生的R_F,并加上R_S一起发送至发送方;

步骤4:发送方收到加密后的信息和R_S后,利用R_F和R_S合成会话密钥Key_session,解密出R_F,并进行验证,并利用Key_session加密R_S,并将加密后信息发送至接收方;

步骤5:接收方用Key_session解密出R_S,验证发送方的身份,至此完成双方的身份认证。

3)端到端的加密机制

端到端的加密机制需要在网络层之上和应用层之下增加一个安全应用层,其实现过程如下。

步骤1:发送方的业务信息通过安全应用层进行加密;

步骤2:网络层将加密后的信息转发至接收方;

步骤3:接收方将收到信息交于安全应用层进行解密,解密后的信息交给应用层使用。

4 结语

列控系统作为轨道交通领域重要的信号控制系统,同时也是列车运行安全的关键要素。密码是信息安全技术的核心与基石,列控系统的安全运行离不开密码技术。本文从列控系统安全现状推导出密码应用需求,并给出密码应用技术路线和实现途径。列控系统的各项技术也正在不断更新,随着CBTC和CTCS国产化进程不断加快[6],未来车地通信可能会采用4G或5G技术,在列控系统中全面应用密码技术已成为必然趋势。本文在TCS密码应用领域做一些初步探讨,期望能抛砖引玉。

[1]张磊,李翼,锁延锋.轨道交通信号系统的等保评测方法研究[J].信息网络安全,2012(12):68-70.

[2]王文宇,刘玉红.工控系统安全威胁分析及防护研究[J].信息安全与通信保密,2012(2):33-35.

[3]黄争艳,杨建国.我国城轨交通列车自控系统状况分析及展望[J].电气化铁道,2003(1):40.

[4]江波.全面探讨中国高速铁路信号系统中的若干问题[J].城市建设理论研究,2013(10):52-55.

[5]吴昊,史骁华,谷勇浩.GSM-R系统的安全策略研究与改进[J].北京交通大学学报(自然科学版),2009,3(2):127-130.

[6]刘杰,秋宽民,迟男.我国地铁,轻轨信号系统的现状及国产化研究[J].铁道通信信号,2000,36(9):56.

Crypto Application in Train Control System

WANG Si-liang

(Westone Information Industrial Ltd.,Chengdu Sichuan 610041,China)

TCS(Train control system),as the core device for ensuring train safety and raising transport efficiency in railway field,is also a very typical signal system.Recent studies rarely focus on crypto application in TCS.With the rapid development in localization process of CBTC and CTCS,the prerequisite to crypto application for security protection becomes perfect.By drawing support from participating the research project in railway field,the application requirements of cryptography in TCS are combed up.Based on automation and intelligence development of train control system,the technical roadmap of crypto application in TCS is derived.Finally,a fairly typical crypto solution to TCS is presented.

train control system;CBTC;CTCS;cryptography

TN929.1 [文献标志码]A [文章编号]1009-8054(2016)04-0084-03

2015-12-08

王斯梁(1980—),男,博士,工程师,主要研究方向为信息安全。