基于云计算及SDN的电力数据中心安全问题分析和防护策略

2016-09-08李志伟沈卫康

刘 川,李志伟,沈卫康

(1.国网智能电网研究院 江苏 南京 210003;2.南京工程学院 通信工程学院 江苏 南京 211167)

基于云计算及SDN的电力数据中心安全问题分析和防护策略

刘 川1,李志伟2,沈卫康2

(1.国网智能电网研究院 江苏 南京210003;2.南京工程学院 通信工程学院 江苏 南京211167)

针对电力系统数据中心安全问题,通过结合目前互联网在云计算及SDN技术下数据中心所面临的安全问题和电力系统特殊应用场景,对电力系统数据中心的安全问题进行分析,并提出一些防护策略。整个框架主要集中在SDN控制器中,控制器自下向上分别为南向接口、服务抽象层、北向接口3个部分。通过对安全威胁进行建模、受攻击面展开分析论证,使得不同场景的用户都能得到安全架构的保障,具备较高的可行性。

云计算;软件定义网络(SDN);电力数据中心;信息安全;北向接口;控制器

在互联网飞速发展的今天,网络安全威胁日益重要,IP网络用户对安全的需求越来越高,使得网络的基础承载协议和上层应用都将关注焦点集中在安全问题上[1-3]。随着SDN的发展,越来越多的厂商进入了SDN的大潮中,但随着SDN产品解决方案的频频迭出,着实印证了SDN技术的火爆[4-6]。从数据中心内网络到数据中心间链路优化,从局域网到广域网,SDN的应用场景一再拓展,不过最成熟、实用的方案莫过于在数据中心的应用[7-9]。

基于云计算及SDN技术的电力数据中心发扬了云计算资源池化、按需分配、灵活迁移和SDN可编程、高灵活、便捷管理、集中管控的优势,解决了一些传统网络的安全隐患,但也面临着新的安全问题。本文将针对基于云计算及SDN技术的电力数据中心进行安全问题的分析,并提供安全防护策略。

1 电力数据中心安全问题

基于云计算及SDN技术的电力数据中心,其技术架构最常见的莫过于开源的技术架构,在云计算中最流行的是OpenStack[10]、CloudStack[11]技术,SDN中有专攻交换机的OpenvSwitch、Quagga和专攻控制器的 OpenDaylight、ONOS、Floodlight等技术[12-13]。这些开源技术架构在带来便利的同时,也在一步步暴露着安全性问题,下面将对云计算和SDN两种技术在电力数据中心中的安全问题进行解析。

1.1云计算带来的安全问题

1)拒绝服务攻击

云计算通过网络带宽和Web API的方式提供服务[14],在可用性方面面临着很大的挑战,利用云计算技术进行密码破解,利用大量虚拟主机资源进行僵尸网络攻击等等都存在着很大的恶意使用空间。

2)不安全的API

“开放”、“开源”是云计算的重要特质,Cloud服务提供商需要提供大量的网络接口和API来整合直接或间接提供服务[15]。但开发过程中的安全测试、运行过程中的渗透测试,以及测试方法等在针对网络接口和API上都还不够成熟,这些通常工作于后台相对安全环境的功能被开放出来后,将会带来新的安全威胁。

3)共享技术产生的问题

资源的虚拟池化和共享是云计算的根本,但是这种共享并不是没有代价的,最为典型的代价就是使得安全性降低。

4)数据泄漏

数据泄漏是云计算、尤其是公共“云”最被人们担心的问题。企业或组织的管理层和IT决策者,需要仔细评估云计算提供商对数据的保护能力[16]。很多威胁都可能导致云中的数据丢失和泄漏。云中关键数据的高密度聚合,给潜在的攻击者带来极大的诱惑。

5)账号和服务劫持

在云环境中,如果攻击者能够获得你的账号信息,他们就可以窃听你的活动和交易,操纵处理的数据,发送虚假的信息并且被“劫持”的服务和账号可能会被利用,以便发起新的攻击。

6)未知的风险场景

云计算服务商和用户之间存在很大的信息不对称性。一方面,用户选择将自己的IT计算和服务外包给云服务提供商,就是为了解放和优化自己的资源,所以无法全面洞察“云”中的所有细节;另一方面,云服务提供商出于商业机密和安全考虑,并不情愿分享所有的关键信息。在这种情形下,云计算的用户必然需要处理大量的未知安全风险。

1.2SDN技术带来的安全问题

SDN给数据中心安全带来一个契机,模糊的边界因为SDN变成有结构的网络,使得安全能够重新找到一个着力点。另外它能够使得网络资源和存储、计算资源一样,被用户分割使用,但仍存在安全隐患。

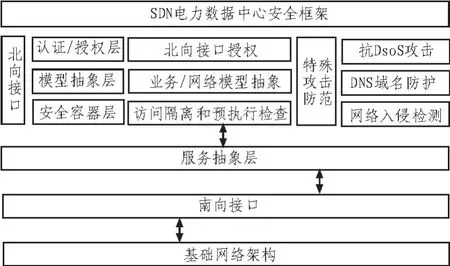

图1 SDN架构

SDN应用最广泛的场景莫过于数据中心,带来了很多优秀特性也丝毫不能避免存在的安全隐患,电力数据中心基于SDN技术的架构演进也不得不面对该技术对数据中心带来的安全问题。开源SDN是一项热门技术,在商业和非营利性组织的共同推动下迅速发展。2015年对SDN而言是至关重要的一年,SDN开始从实验阶段向生产部署阶段过渡。在这个期间SDN必须面对稳定性、可扩展性和安全性等问题。也就是说,SDN想要成功向生产部署过渡,首先就必须定位并解决SDN控制器和交换机中的安全隐患。

传统网络中物理设备包含了网络的控制层面和数据层面,通常是由专用硬件和软件组成。如图1所示,软件定义网络将控制层面剥离出来集中到一个控制器中,控制器可以通过OpenFlow等协议控制交换机,而交换机只需要负责处理数据层面即可。从安全角度来看,这种责任分配机制既有好处也有弊端。将控制层网络与数据转发网络分离明显是SDN的一项优势,但是控制权的集中化导致控制器成为攻击重点。

除了SDN控制器提供的控制器层的管理接口,控制器还有其他攻击面:交换机管理的数据层面。当交换机收到一个没有匹配项的数据包时,交换机就会把这个数据包发送给控制器征询意见。攻击者可以钻这个空子,向SDN交换机发送数据从而利用控制器中的漏洞。

2 安全防护框架

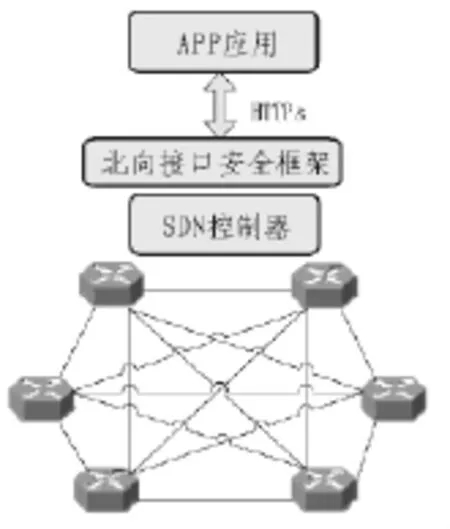

在以上的安全问题纰漏中会发现在云计算技术和SDN技术中,往往有很多安全问题具有很多雷同点,在云计算上的安全问题有时是SDN解决方案的优势,也就会对该安全问题迎刃而解。有些问题是双方都面临的,所以需要有更好的应对策略。目前设计的方案如图2所示。

图2 SDN电力数据中心安全框架

2.1设计思想

无论是云计算平台还是SDN技术,应对安全问题最好的方式莫过于设计应对相应问题的安全架构,对现有的企业合规应用部署框架与安全行业实践相融合,进行一体化的安全架构设计,对安全威胁进行建模、受攻击面展开分析论证,使不同场景的用户都得到安全架构的保障。

2.2框架分析

整个框架主要集中在SDN控制器中,控制器自下向上为南向接口、服务抽象层、北向接口3个部分。

1)南向接口

南向接口用于控制器与物理基础设施的网元之间进行通信,获取网元相关信息。经典的SDN架构中的南向接口协议包含OpenFlow和它的伴侣协议OF-CONFIG,这两个协议是由OpenFlow标准化组织ONF开发并维护的,他们致力于将控制器的南向接口标准化与统一化,希望转发平面的硬件完全由这两个协议所规范,是目前较为成熟的南向接口协议,获得了业界广泛的认可。在本方案中,南向接口协议并不局限于OpenFlow和OF-CONFIG,可以包含SNMP、Netconf等协议。

2)服务抽象层

服务抽象层用于适配多种南向接口协议,并且为上层提供一致的标准化数据,以保证提供一致性服务。另外该层提供将来自上层的调用转换为底层基础设施适合的协议格式。

3)北向接口

北向接口除提供常见的网络能力API之外,还分为两个部分,一个部分针对北向接口安全处理,另一个部分做特殊攻击的防范,如图3所示。

图3 安全框架实施图

通用性防护提供安全响应流程:提供汇报安全漏洞的渠道;做好修补漏洞的前期准备工作,确保任何漏洞细节不会曝光;迅速修补漏洞;能够简洁、明了地向用户说明漏洞,并且协助用户修补漏洞。

北向接口安全处理:

①认证/授权层:该层提供北向接口的授权功能,包括常见的鉴权、身份验证、权限分配功能等AAA级安全功能。

②模型抽象层:该层对所提供的北向接口进行模型抽象化,这里的模型包括业务模型和网络模型。通过将底层提供的数据进行分类,将多种信息格式进行抽象化,以提供一致性的服务。

③安全容器层:为防止用户对网络资源进行不合理的利用,并且保证多用户间的空间、业务和权限的隔离,在启动前进行预执行检查。

特殊攻击防范:

①抗DDoS攻击:云计算中心因其业务的特殊性,在可用性方面将会受到挑战,针对云计算服务的拒绝服务攻击需要云计算服务提供商认真调查、采取相应的专门保护措施。其次,云计算快速弹性的特征要求服务提供商自身必须具备非常强大的网络和服务器资源来支撑,按需自服务的特征又对业务开通和服务变更等环节提出了灵活性的要求。这两个特征结合在一起,使得云计算中心很容易成为滥用、恶意使用服务的温床。双向的分布式拒绝服务攻击(DDoS)、蠕虫病毒等大规模的流量型攻击成为了大型云平台的潜在威胁。

②DNS域名防护:DNS系统的安全防护应该是一个系统的、全方位的解决方案。从安全事件的角度来看,应分为事前评估加固、事中实时防御、事后分析取证3个阶段。从系统防护的纵深度来看,应覆盖物理层面、系统层面、数据应用层面等多个维度。

③网络入侵检测:利用入侵检测系统的攻击结果判定功能重点关注攻击成功的安全事件。针对某些特定的安全规则单独设定安全策略,针对云计算中心业务特点过滤一些低风险或者不可能成功的攻击行为,从而减少管理员关注日志告警的工作量,也使得重要攻击行为能够得到重点体现。同时,可以针对业务特点自定义某些特定的安全规则。

3 结束语

本文针对基于云计算及SDN技术的电力数据中心安全问题进行了分析,并提出了基于SDN的电力数据中心安全框架,并提出了部署方案,具备较高的可行性。

[1]戴彬,王航远,徐冠,等.SDN安全探讨:机遇与威胁并存[J].计算机应用研究,2014,31(8):2254-2262.

[2]周苏静.浅析SDN安全需求和安全实现[J].电信科学,2013,29(9):113-116.

[3]Qazi Z A,Tu C C,Chiang L,et al.SIMPLE-fying middlebox policy enforcement using SDN[J].Acm Sigcomm Computer Communication Review,2013,43(4):27-38.

[4]Bosshart P,Gibb G,Kim H S,et al.Forwarding metamorphosis:fast programmable match-action processing in hardware for SDN[J].Acm Sigcomm Computer Communication Review,2013,43(4):99-110.

[5]Voellmy A,Wang J,Yang Y R,et al.Maple:Simplifying SDN programming using algorithmic policies[J].Acm Sigcomm Computer Communication Review,2013,43(4):87-98.

[6]左青云,张海粟.基于OpenFlow的SDN网络安全分析与研究[J].信息网络安全,2015,15(2):26-32.

[7]Dai B,Wang H Y,Guan X U,et al.Opportunities and threats coexist in SDN security[J].Application Research of Computers,2014,32(4):110-115.

[8]En H E,Zhang D Z,Hao P.Software-Defined networking security[J].Communications Technology,2014,31(3):1-2.

[9]Yoon C,Park T,Lee S,et al.Enabling security functions with SDN:A feasibility study[J].Computer Networks,2015,85 (3):19-35.

[10]Corradi A,Fanelli M,Foschini L.VM consolidation:A real case based on OpenStack Cloud[J].Future Generation ComputerSystems,2014,32(2):118-127.

[11]冯苜川.基于Cloudstack云平台的Pfsense软件防火墙的分析与测试[D].北京邮电大学,2015.

[12]Zhang-Feng H U,Guo C M,Xue-Yao B I.Research on Cloud Computing,SDN and Security Technology[J].Netinfo Security,2013,28(6):78-85.

[13]Mayoral A,Vilalta R,Munoz R,et al.Experimental validation of automatic lightpath establishment integrating Open-DayLight SDN controller and Active Stateful PCE within the ADRENALINE testbed[C]//Transparent Optical Networks (ICTON),International Conference on.IEEE:New York, USA.2014:1-4.

[14]亚森·艾则孜,迪里夏提·买买提,如先故力·阿布都热西提.基于Google Web API的单机版维文元搜索引擎技术研究[J].信息网络安全,2011,11(5):77-80.

[15]林闯,苏文博,孟坤,等.云计算安全:架构、机制与模型评价[J].计算机学报,2013,36(9):1765-1784.

[16]Cao N,Wang C,Li M,et al.Privacy-Preserving Multi-Keyword ranked search over encrypted cloud data[J].Parallel& Distributed Systems IEEE Transactions on,2014,25(1):222-233.

Analysis and protection strategy of power data center security based on cloud computing and SDN technology

LIU Chuan1,LI Zhi-wei2,SHEN Wei-kang2

(1.The Smart Grid Research Institute of National Grid,Nanjing 210003,China;2.College of Communication Engineering,Nanjing Institute of Technology,Nanjing 211167,China)

For the security issues of data center in the power system,the security problems and the special application scenarios of the power system under the current Internet based on cloud computing and SDN technology are analyzed,and the security of power system data center is analyzed,and some protection strategies are put forward.Proposed framework concentrates in the SDN controller,which includes south interface,service abstraction layer,north interface from top to bottom.Users of different scenarios can be guaranteed by modeling the security threat and analyzing attack surface,which has a high feasibility.

cloud computing;software defined networking(SDN);power data center;information security;north to interface;controller

TN919

A

1674-6236(2016)09-0136-03

2015-12-18稿件编号:201512199

国家电网公司2014年科技项目(5455HT150017);江苏省未来网络创新研究院未来网络前瞻性研究项目(BY2013095-4-07)

刘 川(1986—),男,江苏南京人,硕士,工程师。研究方向:电力通信、未来网络技术等。