基于虹膜生物特征的WSNs访问认证方法研究*

2016-08-25葛杨铭杨丰玉

陈 英, 葛杨铭, 杨丰玉

(南昌航空大学 软件学院,江西 南昌 330063)

基于虹膜生物特征的WSNs访问认证方法研究*

陈英, 葛杨铭, 杨丰玉

(南昌航空大学 软件学院,江西 南昌 330063)

提出了一种基于虹膜生物特征的访问认证方法。该方法引入第三方服务器对用户身份进行认证,认证的过程除了对用户ID和消息时效性进行认证外,更重要的是根据用户的系列虹膜图像对其进行活体身份验证,在实现认证的同时也采用加密的方式保证了用户生物特征模板的隐私性;该方法也实现了用户和网关节点的双向认证,有效地保证了网络资源的安全性。理论分析结果表明:相对传统的访问认证方法,该方法所提出的方法具有更高的安全性能。

无线传感器网络; 虹膜特征; 访问认证方法; 用户活体检测

0 引 言

无线传感器网络(wireless sensor networks,WSNs)由分布在物理空间上大量传感器节点感知环境或监测对象信息,并以自组织多跳无线通信方式将信息传送到用户。在军事、工业安全监控等级别高的WSNs的应用中,为了防止敏感数据的非法访问,需要对网络中的数据进行加密处理,更需要从源头控制对WSNs的非法访问和使用。因此,如何设计一个安全的身份认证方案已成为当前WSNs的一个十分重要且迫切的难点问题。Yu S等人[1]提出了精细粒度的分布式访问控制机制,在该机制中,每个传感器节点均被分配一系列的属性和一个公钥,每个用户通过其私钥和访问树被分配相应的访问结构。Zhang C等人[2]提出基于信任管理的方法设计访问控制模型,但该模型需要有公钥基础设施的辅助。Duan J等人[3]提出基于信任度和中心度的分布式和细粒度的访问控制模型,该模型通过评估信任程度和中心程度,给出不同的访问权限,但该模型的计算复杂度也比较高。Chatterjee I S等人[4]采用单向Hash函数和按位异或运算以确定密钥、认证过程和访问权限的分配。Fafoutis X等人[5]提出了接收者发起的访问控制协议,该协议的核心为接收者是负责开始与一个合格的发送方直接沟通。Maerien J等人[6]提出了借助中间件构建以满足WSNs对信任建立、访问控制和安全策略实施的需求。然而该控制模型只针对特定的系统,其算法的复杂性比较高,无法满足WSNs资源受限的特点。基于此,Yuan J等人[7]结合密码和智能卡提出了生物特征的WSNs认证理论。Das A[8]借助智能卡提出了一种基于生物特征的远程用户认证机制。Yoon E等人[9]提出了无需密钥的生物特征WSNs认证机制。Das A等人[10]提出了基于生物特征对异构WSNs身份认证的机制。Das A等人[11]在其之前研究工作的基础上,提出了更加健壮的基于匿名生物密钥的远程用户认证机制。

从以上的研究现状分析可知,传统的身份认证方式方便实现,但容易伪造和丢失,而将生物特征密钥与WSNs的安全认证进行结合还处于起步阶段,更重要的是,目前应用于WSNs中的指纹特征相对虹膜特征而言,前者更容易伪造,且不具备快速活体检测防伪特性。针对这种情况,本文提出利用虹膜特征构建WSNs的访问认证方法,该方法具有更高安全性。

1 虹膜生物特征密钥的优势

基于生物特征的身份认证技术是以人体唯一的、可靠的、稳定的生物特征为依据,该技术具有很好的安全性、可靠性和有效性,与传统的身份确认手段相比,生物特征身份认证技术的主要优势如下:1)不直接存储生物特征模版于系统中,避免了黑客直接攻击生物特征模版;2)实现了模版的可撤销性,即生物特征模版一旦丢失可以重新发布,不会泄漏用户的隐私;3)由于生物特征数据与密钥数据的有机结合,可有效抵御黑客攻击,提高身份认证的安全性;4)保护个人隐私及提高通信安全性,用户时刻掌握着自己的个人信息和密钥,因此不存在生物特征模版的网络传输问题;5)可增强生物特征识别技术应用的公众可信度和可接受性,提高使用率。相比于指纹、掌纹、声音、耳形、手形等生物特征,虹膜图像具有高度的活体检测性,眼睛一个重要的生理特性是瞳孔的动态性,虹膜上附着有环形的瞳孔收缩肌和辐射状的瞳孔扩张肌,二者共同决定了瞳孔的大小。在正常的条件下,瞳孔一直处于有节奏的收缩和扩张状态。

2 基于生物特征密钥的WSNs访问认证框架

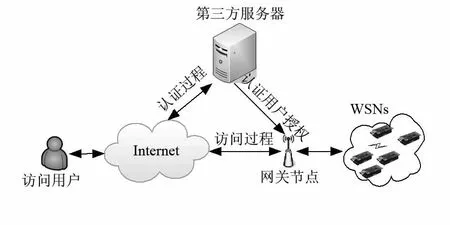

本文将基于虹膜生物特征的身份识别技术和WSNs的安全技术相结合,所提出的访问认证的基本模型如图1所示。模型中主要包括三种不同的角色,分别为用户、第三方服务器和网关节点。

图1 本方案访问认证模型Fig 1 Access and authentication model of the proposed scheme

认证过程分为三个阶段,它们分别为:注册阶段、登录和身份验证阶段、访问控制阶段。

2.1注册阶段

用户(记为Useri)将自己的虹膜图像发送给第三方服务器(记为S),由S完成虹膜的定位[12]、特征提取[13]、特征加密[14](Hash函数)以得到该用户的生物特征密钥(记为IrisKeyi),在生成特征密钥后,S删除该注册用户的原始虹膜图像,以保证注册用户的隐私性。同时为了将来对登录用户的身份进行多重验证,S给该用户分配注册编号(记为IDi)和注册时间戳(记Timei1),S存储的数据为IrisKeyi‖IDi‖Timei1(记为M1)。同时S将M1发送回注册用户Useri,Useri应该记住该信息,以在登录和身份验证时使用。

2.2登录和身份验证阶段

当Useri要访问WSNs时,其一定要通过S的身份验证,具体的验证过程分以下几个子阶段来完成。

1)Useri把自己的IDi‖Timei2发送给S,S在收到信息后,和存储在本地的信息进行比对,如果对比成功,则给Useri发送短消息IDi‖Timei2‖Falsei(记为M2),以告知Useri无法通过第一步的身份验证,无需再尝试新的进一步的身份验证过程;否则给Useri发送短消息IDi‖Timei2+random()‖Truei(记为M3),以告知Useri进行进一步的身份验证。

2)Useri在收到来自S的短消息后,如果短消息为M2,则Useri停止操作,表明其已经无法访问WSNs网络;如果短消息为M3,则Useri在规定的时间ΔT内给S发送N幅自己的虹膜图像。

3)S在收到这N幅图像后,要根据这些图像是否为来自于活体的虹膜图像(具体参加之前的工作[15]),也即是判断Useri是否为伪造用户。如果判断的结果是这些图像为非活体图像,则服务器给Useri发送短消息IDi‖Timei3‖Falsei(标记为M4),否则给Useri发送短消息IDi‖Timei3+random()‖Truei(标记为M5)。

4)Useri在收到来自S的短消息后,如果短消息为M4,则Useri停止操作,表明其已经无法访问WSNs网络;如果短消息为M5,则Useri知道已经成功通过身份认证过程。

5)S把EH(IDi‖Timei3+random()‖IrisKeyi)(记为M6)发送给网关阶段(记为GW),其中,EH()为单向加密算法,且S和GW都知道该加密算法。

2.3访问控制阶段

当Useri从S得到其身份验证后,即在需要访问WSNs时利用该身份属性发起访问请求,以得到需要的网络资源,完成对WSNs的访问,具体的过程如下:

3)用户Useri在收到资源信息后,首先解密DIrisKeyi(M7),得到IDi、Timei3+random()和Rsourcei。然后通过验证IDi和Timei3+random()是否和之前保存的信息是否一致,如果一致,则接受Rsourcei,否则丢弃该资源消息。

在不同阶段,不同角色之间的相互通信过程如图2所示。

图2 角色间的通信过程Fig 2 Communication process between roles

3 性能分析

1)保证了消息的时效性:消息M1,M2,M3,M4,M5,M6,M7都包含时间戳,而避免消息被重置的可能性。同时,M3较M2,M5较M4都增加了一个时间的随机数,这样可以有效地避免把验证不成功的消息伪造验证成功的消息。

2)更高的安全性:使用了2次身份验证过程对登录用户进行验证,更重要是,对是否为活体用户进行了验证,有效地避免了欺骗攻击,相对传统的认证方式具有更高的安全性。

3)实现了用户和网关节点的双向认证:用户Useri在收到资源消息M7后,通过验证其用户ID和时间戳,可以有效地保证所获取网络资源的真实性。

4)实现了资源信息的加密性:网关GW发送给Useri的数据是经过加密后的数据,即使被窃取也无法解密。

5)保证了用户生物特征的隐私性:用户的原始虹膜图像被没有被保存,第三方服务器只是保存了经过单向Hash函数加密后的特征数据。

4 结 论

随着研究的深入,WSNs的一些核心技术得到了长足的进步,但是如何充分保证网络的安全仍然是要特别关注的焦点问题。本文针对传统认证方式的不足,提出了基于虹膜生物特征的WSNs访问认证方法,该方法能在保证用户生物特征隐私的前提下,实现了用户和网关节点的双向认证、网络资源的加密型和消息的时效性,相对传统的访问认证方法具有更高的安全性能。

[1]Yu S,Ren K,Lou W.FDAC:toward fine-grained distributed data access control in wireless sensor networks[C]∥Proceedings of 2009 IEEE INFOCOM,2009:963-971.

[2]Zhang C,Zhu X,Song Y.A formal study of trust-based routing in wireless Ad Hoc networks[C]∥Proceedings of 2010 IEEE INFOCOM,2010:1-9.

[3]Duan J,Gao D,Foh C.TC-BAC:A trust and centrality degree based access control model in wireless sensor networks[J].Ad Hoc Networks,2013,11:2675-2692.

[4]Chatterjee I S,Das A,Sing J.A secure and effective access control scheme for distributed wireless sensor networks[J].International Journal of Communication Networks and Distributed Systems,2015,14(1):40-73.

[5]Fafoutis X,Mauro A D,Vithanage M D.Receiver-initiated me-dium access control protocols for wireless sensor networks[J].Computer Networks,2015,76:55-74.

[6]Maerien J,Michiels S,Hughes D.SecLooCI:A comprehensive security middleware architecture for shared wireless sensor network-s[J].Ad Hoc Networks,2015,25:141-169.

[7]Yuan J,Jiang C,Jiang Z.A biometric-based user authentication for wireless sensor networks[J].Wuhan University Journal of Natural Sciences,2010,15(3):272-276.

[8]Das A.Analysis and improvement on an efficient biometric-based remote user authentication scheme using smart cards[J].IET Information Security,2011,5(3):541-552.

[9]Yoon E,Yoo K. A new biometric-based user authentication scheme without using password for wireless sensor networks[C]∥Proceedings of the 20th IEEE International Workshops on Enabling Technologies:Infrastructure for Collaborative Enterprises,2011:279-284.

[10] Das A,Bruhadeshwar B.A biometric-based user authentication scheme for heterogeneous wireless sensor networks[C]∥Proceedings of the 27th International Conference on Advanced Information Networking and Applications Workshops,2013:291-296.

[11] Das A,Goswami A.A robust anonymous biometric-based remote user authentication scheme using smart cards[J].Journal of King Saud University:Computer and Information Sciences,2015,27(2):193-210.

[12] Chen Ying,Liu Yuanning,Zhu Xiaodong.Robust iris segmentation algorithm based on self-adaptive Chan-Vese level set mo-del[J].Journal of Electronic Imaging,2015,24 (4):043012.

[13] 陈英.虹膜定位和识别算法的研究[D].长春:吉林大学, 2014.

[14] Chen Ying,Shu Jian,Yang Fengyu,et al.User authentication and data cryptograph system based on biometric key for wireless sensor networks[J].Journal of Computational Information Systems,2013,10(9):3949-3959.

[15] 陈英.序列虹膜图像质量评价的研究 [D].长春:吉林大学, 2006.

Research on access and authentication method for WSNs based on iris biological feature*

CHEN Ying, GE Yang-ming, YANG Feng-yu

(College of Software,Nanchang Hangkong University, Nanchang 330063,China)

On the basis of analysis of access authentication of wireless sensor networks(WSNs) and pointing out its shortcomings,propose an access authentication method based on iris biological feature.The proposed method introduces a third-party server to identity user’s authentication,which includes user ID and message timeliness authentication,most important of all is to identify liveness of user according to user’s series iris images,and ensure user’s privacy of biologicat feature templet through encrypted.Moreover,the proposed method also realizes mutual authentication between gateway node and user,which can guarantee security of network resources effectively.Theoretical analysis results show that the proposed method has higher safety performance than traditional access authentication methods.

wireless sensor networks(WSNs); iris feature; access and authentication method; user liveness detection

2015—11—13

国家自然科学基金资助项目(61501217);江西省教育厅科技计划项目(GJJ14542);南昌航空大学博士启动金项目(EA201520009)

TP 393

A

1000—9787(2016)08—0060—03

陈英(1981-),男,江西抚州临川人,博士,讲师,主要研究方向为无线传感器网络、物联网、图像处理、生物特征识别。

DOI:10.13873/J.1000—9787(2016)08—0060—03