云计算中多维数据安全模型研究

2016-08-12刘忠民山东师范大学实验室管理处

刘忠民山东师范大学实验室管理处

云计算中多维数据安全模型研究

刘忠民

山东师范大学实验室管理处

云计算被认为是下一代的Information Technology架构,是能够提供动态资源池、虚拟化和高可用性的下一代计算平台。新的特性带来了很多新的安全挑战,而这些挑战在目前的云计算体系中并没有被完全考虑,因此构造一个云计算的数据安全体系是构建云计算安全的基础。论文在研究云计算的技术架构之后,研究了云计算的数据安全特征,提出了云计算的数据安全模型,并对数据安全模型的实现进行了分析。

云计算 数据安全模型 多维 纠删码 范德蒙矩阵

云计算是目前计算机领域研究与应用的热点之一,其目的是设计出一种全新的信息应用模式,把用计算资源变得像生活中用电、用水一样方便。因特网技术的发展和计算机技术的进步拉开了云计算时代的帷幕。更加廉价、更加强大的处理器和软件即服务的计算架构使得数据中心变成一个可扩展的服务池。不断增大的带宽和稳定的网络使得用户能够从远程数据中心取得更可靠的数据和软件服务[1]。

把数据迁移到云中带来了巨大的方便,因为用户不再直接与复杂的硬件打交道。随着全球各大公司对云计算研究的展开,云计算的安全问题也开始浮出水面。保护云计算系统的数据机密性和完整性,使云计算系统数据具有更高的可靠性成为目前云计算研究与应用的重点和熟点。

云计算安全性的解决关系到云计算的成败,已经成为云计算发展的关键因素[2]。

1 云计算的数据安全

1.1 云计算的数据安全问题的提出问题

云计算安全问题,性能和可用性是云计算研究的三大热点,其中云计算安全排在首位。依据云计算的三种不同的定义IaaS、PaaS和SaaS ,云计算可以分为三种层次:基础设施层,平台服务层,软件应用层。

对于三个层次,所面临的安全问题是不同的[3]。对于IaaS而言,数据中心建设、物理安全、网络安全、传输安全、系统安全是主要的关注点。而对于PaaS来讲,数据安全、数据与计算可用性、灾难与恢复问题则更受关注[4]。而到了最高层的SaaS,则对于数据与应用的安全问题更为被关注。而且,当SaaS架构在云计算这个平台上时,最高层的这些安全问题很多是不可知,不可控的。原因在于,使用者再也无法自己实际掌握对安全便捷与数据的控制权[5]。论文主要研究在PaaS层次上数据安全的相关问题。

1.2 云计算数据安全研究主要内容

云计算数据安全是云计算安全的主要组成部分,是确保云计算普及的重要手段.和传统的IT运行在服务、物理设备、区域和个人管理受限的环境中不同的是,云计算把应用软件和数据迁移到巨型的数据中心,这种状态下数据和服务的管理并不是完全受到用户信任的[6]。这一新的特性带来了很多新的安全挑战,而这些挑战在目前的云计算体系中并没有被完全考虑,因此构造一个云计算的数据安全体系是构建云计算安全的基础。

论文在研究云计算的技术架构之后,研究了云计算的数据安全特征,提出了云计算的数据安全模型,并对数据安全模型的实现进行了分析[7]。

1.3 云计算数据应用安全分析

对数据安全来讲,除了传统的客户端的安全性、主从结构的安全性、通信安全性等安全威胁外,由于各种原因上述云计算的数据不可避免的带来新的安全威胁。主要有以下几个方面:保密失效威胁,动态完整性威胁,分布式可用性威胁[8]。

2 云计算数据安全模型描述

典型云计算数据技术可以用如下数学模型描述:

DS=C(namenode);

MS=S* DS

C(.):对节点的访问,式中namenode表示系统的应用服务器;

DS:文件S的分块矩阵;

MS:系统总数据中心的数据文件分块;

S:文件,文件S在系统中表示为:S={S(1),S(2),S(3),S(4),…,S(n)},表示文件S是n个文件块的集合。其中S(i)∩S(j)=Q,i≠ j;i,j∈1,2,3,...n;

依据云计算的数据安全的基本原则,论文设计了云计算多维数据安全模型CCMDSM(Cloud Computing Multi-dimension Date Security),其数学模型如下所示:

DS′=CS (namenode)

DS=K.DS′

MS= E(S) DS

其中:

CS (.):经过授权的应用服务器访问;

DS′:隐私保护模式下的文件分块矩阵;

K:用户的秘密矩阵;

E(S):对文件S块进行加密,获取加密后的文件向量;

该安全模型如图 1所示:

图 1 云计算数据安全模型

Fig.1 The model of the cloud computing data security

该模型采用分层的三层防御体系结构,各层各司其责,层层结合确保云计算中数据的安全。

第一层:负责对用户进行身份验证,向用户颁发相应的数字证书,管理用户的权限;

第二层:负责对用户的数据进行加密,并通过一定的方式对用户的隐私进行保护;

第三层: 对用户数据进行快速恢复,是系统保护用户数据的最后一层。

三层结构环环相扣。首先对用户进行身份认证,身份认证是保证用户数据不被篡改的基础,通过身份认证的用户可以对用户数据进行相应的操作:添加,修改,删除等。

如果非法用户采用非法手段欺骗了认证系统,则进入系统的文件加密保护和隐私保 护防御层次,在此层中甩户数据都是加密的。如果密钥被入侵者获取,则通过隐私保护功能,使得用户数据即使被获取也没法取得有效的信息。这对于保护云计算用户 中商业用户的商业机密十分重要[9]。

最后是文件快速恢复层,此层中通过快速恢复算法,使得用户数据即使在受到破坏的情况下仍然能够得到最大限度地恢复。

3 数据安全模型的实现分析

3.1 文件块的保密分块

对于模型中数据块的分块,论文以纠删码的编码原理为基础,选用基于范德蒙矩阵的RS码对数据进行分块。

符号及其说明:

S:S是要存储的文件,S可以由n个相同大小的数据矩阵来表示

S=(S1,S2,S3… ..Sn)。

A:纠删码编码使用的分块编码矩阵。

文件的纠删码编码分块过程

具体的文件纠删码编码分块过程如下:

1)假设S=(S1,S2,S3…..Sn)且S1为相同大小的文件块;

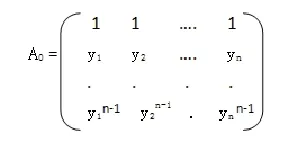

2)对 于分块编码矩阵A,本文采用范德蒙矩阵进行推导。首先构造n*(n+k)的范德蒙矩阵A0如下:

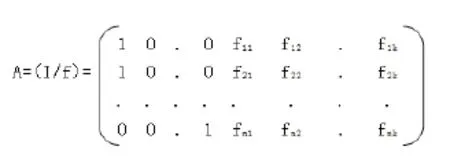

其中m=n+k,yj(j∈{1,2,3…m})为随机取的不同大小的数,接着把A0进行变换为如下形式:

其中f就是用户的秘密矩阵

3)通过S相乘A,用户可以获得编码后的文件:

L=S.A=(L(1),L(2),…L(m))=(S,S,…S(n+1),…S(m))

注意,L包含了文件的原始分块和新生成的文件S的k个校验向量(S(n+1),…S(m))。

4)在分布式文件系统中存储S的文件块向量L。编码过程结束。

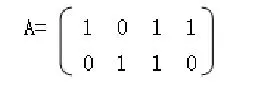

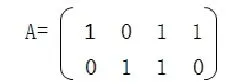

如果对分割块数为2的文件进行典型的(4;2)纠删码的编码,其过程如下所示:

1)对文件S进行分块,文件S分为S=(b1, b2);

2)使用取范德蒙矩阵块序列变为

那么变换它为纠删码矩阵

令L=S.A则得到纠删编码后的文件块序列变为A=( b1, b2,b1+ b2, b1);

3)在分布式文件系统中存储A=( b1, b2, b1+ b2, b1)文件块,完成分布式纠删码的文件编码存储工作;通过以上步骤在用户访问文件阶段只要取得存储的文件块向量L中的任意两个文件块都可以对文件进行访问。

依据上述的编码方法,文件恢复的过程如下:

1)用户取得任意n个文件块L’=(L1’, L2’,L3’,…Lm’),设Lt’变为所对应存储向量L中的量L(k),k∈t,t是所对应的Lt’的索引集合;

2)取公式中A对应的k∈t列,组成L’对应的变换矩阵K’.那么用S= L’.K’(-1)对原文件进行恢复。

3.2 文件的动态操作

云计算中的数据文件操作主要有几个方面:数据的更新,数据的删除,数据的添加。传统的数据副本模式主要是对整个文件进行重新构造,如HDFS就是如此。假设用户访问文件为主,更新数据则很少进行,但是在系统构造初期,用户的数据添加和数据删除是频繁的,随着系统规模的扩大,这种添加与删除是不断增加的。现有模式中系统的可用性变差,因此有必要进行更正[10]。采用本模型的实现方案,就可以有效的解决问题。

数据的更新操作

论文把文件块数据从当前的值Si变为一个新的值Si+△Si,称为数据更新操作。如果一个用户进行数据更新操作,那么,他可以构造一个更新矩阵△S如下:

△S=(△S1,△S2,…,△Sn)

注意到△S中的元素可以是0,这就是表示这一数据块保持不变。为了维护相应的校验向量和文件的连续性,用户可以乘以△S,通过矩阵A产生更新信息。对于数据向量和校验向量更新生成方式如下:

△ S.A=(△ L(1), △ L(2),…,△ L(m)) =(△ S1,△S2,… ,△Sn,△L(n+1),…,△L(m))

其中△L(j)(j∈{n+1,….m})。

数据的删除操作

论文使用更新操作来实现数据的删除,在数据更新操作中令△S=—Si。于是实现对数据的清零,清除数据。

数据的添加

假设用户需要添n个文件块到文件的末尾,如:Si+1,1,Si+1,2,…Si+2,n,那么使用秘密矩阵f,用户可以直接计算每个校验块值:

(Si+1,1,Si+1,2,…Si+2,n) .f=( Li+1(n+1),…,Li+1(m))

这样把校验块和新文件块一起添加到原有的文件向量中就实现了数据的添加。

3.3 安全模型的优势

使用CCMDSM的优势主要有两点:

减少空间开销

同目前HDFS采用的数据块全副本冗余方式相比,采用纠删码具有很大的优势。其表现主要为数据文件S通过一个(n+k;k)类型的RS码来创建k个数据冗余向量,则n个数据块向量中,其向量可以用n个数据向量和校验向量合成。通过把n+k向量放置在不同的服务器端,原始的数据文件在n+k个服务器中的k个服务器出现问题的情况下依旧能够使得数据得到完全恢复,而且空间的冗余开销仅仅为k=n。很明显,这与目前的HDFS系统默认采用3个副本的冗余开销k=2m模式相比,在空间上有明显优势[11]。

初步的隐私保护

在云计算平台上,对于用户的数据维护是云计算服务提供商的日常工作之一,超级权限的使用管理是一大难点,采用上述的文件块生成方法的一大优势就是保护了用户的隐私[12]。用户的每次文件访问,只需访问文件块向量组L中的任意n个就可以了,而与具体的文件内容无关。在超级用户进行日常维护时候,只要验证了在云计算系统中存在n个文件块,那么该文件就是正常的,无需进行维护。在服务器发生故障、受病毒攻击,或被植入木马而使数据遭到恶意修改的时候,管理人员可以轻而易举的对数据进行恢复,用户无需担心数据的丢失和泄密[13]。

3.4 CCMDSM的安全性分析

设文件S分为n块,采用本模型后文件块的个数是:l=n+k,那么只要取得n个任意块,文件S就是可用的,文件是安全的。在云计算系统中设云服务器个数为m,平均失效率为p,每个文件块分布在服务器上的概率为l/m,也就是说文件块在服务器上平均分布。

那么在m≥n的情况下文件的安全概率为pm≥n=(1-p)n 。

令在m<n的情况下m服务器平均失效数是x=m*p,那么令y=m-x为服务器存在正常运行的台数,因此有文件安全概率为(1-p)y.pn/y,其中pn/y表示n-y个文件分布在y个服务器中的概率,为所以有文件安全的概率:Pm<n=(1-p) m*(1-p).(1-p)n-m*(1-p)= (1-p)n。

因此对于本模型来说.文件的安全概率为(1-p)n。实际上当m≥2时,其安全概率变化规律为n越大,p越小,数据的安全性越高[14]。

4 结束语

本文论述了云计算的数据安全模型。首先,总结了云计算的数据应用模式,给出了云计算数据应用系统模型。接着,对云计算数据平台进行了基本的安全评估,最后给出了云计算的数据安全模型,分析了安全模型的纠删码实现方式并对其安全性进行了分析[15]。云计算安全并不仅仅是技术问题,它还涉及标准化、监管模式、法律法规等诸多方面。

因此,仅从技术角度出发探索解决云计算安全问题是不够的,需要信息安全学术界、产业界以及政府相关部门的共同努力才能实现。

[1]Foster 1,Zhao Yong, Cloud Computing and Grid Computing 360-Degree Compared[M]//2008.

[2]IBM.IBM云计算 中心[OL].[2009-08-08] .http://www-900.ibm.com/ibm/ideasfromibm/cn/cloud/index.shtml

[3]孙群英,胡志远.云计算安全性探究[J].电信科学 ,2013,(第 4期 ).[SUN Qun-ying, HU Zhi-yuan. The research of cloud computing security[J]. Telecom Science,2013, (fourth).]

[4]张元金,蔡俊杰.浅析云计算安全技术[J].计算机安全,2013,(第7期).[ZHANG Yuan-jin, CAI Jun-jie. Analysis of cloud computing security technology [J].computer security, 2013, (seventh).]

[5]GHEMAWAT S, GOBIOFF H, LEUNG S T. The Google file system[C]//Proc. of the 19th ACM Symp. on Operating Systems Principles. New York: ACM Press,2003:29-43.

[6]DEAN J, GHEMAWAT S. MapReduce: Simplified data processing on large clusters. [C]//Proc. of the 6th Symp.on Operating System Design and Implementation. Berkeley: USENIX Association, 2004:137ı150.

[7]刘晓辉.浅析云计算及云计算安全[J].中国信息化(学术版),2012,(第10期).[LIU Xiao-hui. Analysis of cloud computing and cloud computing security [J]. Chinese information (Academic Edition), 2012, (tenth).]

[8]Wm A. Wulf,A new Model of Security for Distributed Systems[J],AXM New Security Traffic[J],2002.

[9]CHANG F, DEAN J, GHEMAWAT S, HSIEH W C, WALLACH D A,BURROWS M, CHANDRA T, FIKES A, GRUBER R E. Bigtable: A distributed storage

[10]陈尚义.浅谈云计算安全问题[J]网络安全技术与应用,2009,10:20—22.[Chen Shangyi. Security issues of cloud computing[J]. Technology and application,network security 2009, 10:20-22]

[11]范红,胡志昂,金丽娜.信息系统等级保护安全设计技术实现与使用[M].清华大学出版社,2010. [FAN Hong,HU Zhi-ang, JIN Li-na. Safety design technology for classified protection of information system implementation and use[M]. Tsinghua University press,2010]

[12]赵立伟,方国伟.让云触手可及:微软云计算实践指南[M].电子工业出版社,2010. [ZHAO Li-wei, FANG Wei. Let cloud within reach: a practical guide for [M]. Publishing House of electronics industry calculation Microsoft cloud, 2010]

[13]王鹏.走近云计算[M].北京:人民邮电出版社,2009.[WANG Peng. Approached the cloud calculation [M]. Beijing:People's Posts and Telecommunications Press, 2009]

[14]李虹,李昊.可信云安全的关键技术与实现[M].北京:人民邮电出版社,2010.[LI Hong, Li Hao. The key technology of trusted cloud security and Realization [M]. Beijing: People's Posts and Telecommunications Press, 2010]

[15]吕茜,张树军.云计算技术探讨[J].计算机安全,2011(2).[LV Qian,ZHANG Shu-jun. Discussion of cloud computing technology[J]. computer security,2011(2)]

刘忠民(1965-),男,山东济南人,高级实验师,研究方向:计算机系统结构,网络资源管理,Email:liuzhongmin@sdnu. edu.cn