信息安全制度化3I模型

2016-07-14谢宗晓林润辉南开大学商学院

谢宗晓 林润辉(南开大学商学院)

信息安全制度化3I模型

谢宗晓林润辉

(南开大学商学院)

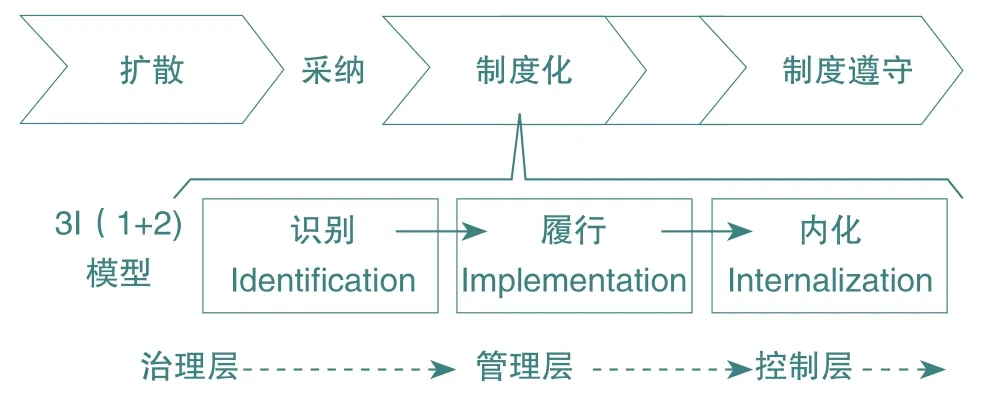

摘要:企业如何满足国家监管要求(即满足内外合规)成为近几年的研究热点,也是企业在实践中面临的现实问题。本文通过对新制度理论以及信息安全的相关文献梳理,提出信息安全制度化3I(识别、履行和内化)模型。

关键词:信息安全制度化合法化

“十二五”国家重点图书出版规划项目《信息安全管理体系丛书》执行主编。自2003年起,从事信息安全风险评估与信息安全管理体系的咨询与培训工作。目前,已发表论文42篇,出版专著12本。

谢宗晓 博士

信息安全管理系列之十七

信息安全是强监管环境,企业如何满足内外合规是实践中面临的难题之一。越来越多的企业通过部署ISO/IEC 27001:2013等最佳实践来满足内外合规(获取信息安全合法性),并由此实现制度化(或合法化)的过程,下文将这一过程高度概念化为信息安全制度化3I模型。

谢宗晓(特约编辑)

1 信息安全制度化的概念

解决信息安全问题主要通过两种途径:通过部署安全类IT系统,或者发布信息安全制度加强管理。很长时间以来,信息安全业界都存在“重技术,轻管理”的错误认识,到现在,业界至少形成了这样一个共识:单纯的技术几乎不能解决任何问题。

制度化(institutionalization)是一个广义的概念,在现有的英文文献中,无论是场域(field)层次的“体制化”,还是组织层次的“合法化”,都统称为制度化。首先,这不符合中文语境,在汉语中,我们并不习惯用一个词汇包括不同的层次。宏观的制度化,实际上平时我们理解为“体制化”,只有在微观层次,我们才习惯用“制度化”词汇。这种情形在信息安全领域中也存在,例如,在GB/T 22080—2008/ISO/IEC 27001:2005中,policy,在指战略性问题时,如整体的信息安全方向或目标,翻译为“方针”,在指细节问题时,如防火墙的配置等,翻译为“策略”。在GB/T 23694—2013/ISO Guide 73:2009中,policy则被翻译为更本土化的“政策”。其次,从微观的角度观察组织行为,对制度化/体制化与制度化/合法化进行恰当的区分不但必要,甚至不可或缺,如图1所示。

图1 宏观/微观视角下的制度化

值得指出的是,制度具有合法化功能。组织与个体一个重要的不同之处在于,个体自诞生开始,就具备某种形式的天然的合法性,组织却没有。或者说,剥夺个体生命需要强理由,但是组织恰好相反,其存在需要强理由。

高绩效与合法性是使组织得以存在的重要原因。那么,什么样的组织是合法的?这就取决于组织所面临的制度环境。组织内部制度必须适应其外部制度环境,否则就失去了其存在的基础,此时,组织调整内部结构的过程绝对不是或不仅仅是追求效率,而是为了使组织合法或“看起来合法”。在追求合法性的过程中,就产生了“合法化”。从这个角度讲,宏观层次的制度化与体制化同义,而微观层次的制度化则与合法化同义。在本文的讨论中,尤其是以部署信息安全管理体系(Information Security Management System,ISMS)和信息系统安全等级保护为例,“制度化”与“合法化”是同义词。

2 基于NIST风险管理层级的3I模型

风险在信息安全中有重要的位置,甚至可以说,信息安全围绕风险展开。几乎在所有的信息安全标准中,风险评估都作为基础性手段而存在。NIST (National Institute of Standards and Technology)1)NIST,美国国家标准与技术研究院,http://www.nist.gov/.发布的所有信息安全标准基本依据风险管理层级展开,并定义为“风险管理框架(Risk Management Framework,RMF)”,RMF不但在NIST发布的标准中频繁出现,在其他文献中引用率也很高,甚至被称为“NIST Approach (NIST方法)”。

风险管理层级在NIST SP800-392)NIST SP800-39, Managing Information Security Risk Organization, Mission, and Information System View.2011.http://csrc.nist.gov/publications/PubsSPs.html.中定义,一经发布,便成为信息安全业界最为重要的框架模型之一。风险管理层级在任务分解上设计了从治理层到管理层,最后到控制层的清晰逻辑,具体如图2所示。

图2 NIST风险管理层级框架图

虽然“治理”和“管理”在管理学情境中具有不同的含义[1],但是在本文中,我们不再单独区分,而是笼统地描述为信息安全管理。在信息安全领域,多数文献大多也遵循了这样的惯例,例如,ISO/IEC 27014:2013一般被列入信息安全管理体系标准族(ISO/IEC 27000标准族)中。

在已有的文献的基础上,尤其是Kostova & Roth[2]根据内外部合法性提出了制度化(或合法化)的两个过程3)原文在描述implementation与internalization时,用的是两个维度,高度概念化的最佳实践认证过程(例如ISO 9000)存在明确的先后顺序,当然实施过程不见得能区分得非常清楚。:履行(Implementation)与内化(Internalization)。但是这两个过程并没有覆盖组织制度化的所有过程,因此,我们在此基础上加上另一个过程:识别(Identification),形成信息安全制度化的3I模型(Identification,Implementation,Internalization),3I模型如图3所示。

图3 信息安全制度化的3I(1+2)模型

“履行”是指组织对于自身合法性的外部表达,“内化”是指内部制度的真正付诸实施。在实践中,最常见的外部表达方式就是设计满足监管制度要求的内部制度,例如,在ISO/IEC 27001:2013中要求组织必须有信息安全协调机构,其外在的表达方式就是正式公布的相关文件,而组织按照正式公布的文件建立信息安全协调机构的过程就是内化。可见,站在组织的视角,履行的过程更关注内外部制度的一致性,内化的过程更偏重制度的实施。

“识别”是指组织选择合法性的路线,并据此确定部署的环境的全过程。例如,国内的组织在选择信息安全解决方案时,面临两种广泛应用的最佳实践:以ISO/IEC 27001:2013为代表的ISMS和信息系统安全等级保护。在确定整体战略4)这种选择,一般认为是战略性选择。例如,在GB/T 22080—2008/ISO/IEC 27001:2005的总则(pp.4)中很明确地指出“采用(adoption)ISMS应当是组织的一项战略性决策”。之后,无论采用哪一种实践,组织都要识别组织的情境(context),并进行信息安全风险评估,以确定组织的安全要求(requirement)。

相对而言,履行与内化的两个过程联系更为紧密,且存在更多的交叉,识别过程则相对独立,因此我们称3I模型为(1+2)的过程,并没有呈现完全并列的关系。在下文中的图4显示了这三者相互关系的不同。

3 信息安全制度化3I模型应用实例

详细的ISMS部署过程,请见参考文献[3]和[4],本文中不再详细讨论。图4给出了以ISMS部署为例与信息安全制度化3I模型进行了对应。其中,合规性的选择过程和信息安全风险评估过程都可以列入“识别”,ISMS的体系设计过程和文件编写过程,可以列入“履行”,这个阶段主要关注从标准要求到组织内部制度,试运行的过程以及持续改进可以列入“内化”,这个阶段主要关注内部制度的落地。

图4 以ISMS为例的3I模型应用

事实上,在实践中,信息安全制度化3I模型中的识别过程也有更高的通用性,例如,组织在部署信息安全的过程中,无论是选择以ISO/IEC 27001:2013为代表的ISMS还是信息系统安全等级保护,都要有信息安全风险评估的过程。与图4进行对比,图5给出了以信息系统等级保护为示例的信息安全制度化3I模型。

图5 以信息系统安全等级保护为例的3I模型应用

4 小结

3I模型是信息安全制度化的概念模型,主要针对为获取信息安全合法性而进行的制度化过程。虽然提出的情境主要起源于ISO/IEC 27001:2013的部署和认证,但是信息安全制度化3I模型依然具有一定的普适性。限于篇幅,我们在后续的文章中会继续以ISMS为例分析更详细的过程。

参考文献

[1]谢宗晓,周常宝.信息安全治理及其标准介绍[J].中国标准导报,2015(10):38-40,45.

[2]Kostova T, Roth K.Adoption of an organizational practice by subsidiaries of multinational corporations: institutional and relational effects [J].Academy of Management Journal, 2002, 45(1):215-233.

[3]谢宗晓.政府部门信息安全管理基本要求理解与实施[M].北京:中国标准出版社,2014.

[4]谢宗晓.信息安全管理体系实施指南[M].北京:中国标准出版社,2012.

Information Security Institutionalization 3I Model

Xie Zongxiao, Lin Runhui

( Business School, Nankai University )

Abstract:How to react to regulatory requirements (that is, to meet internal and external compliance) has become a hotspot in recent years.Based on neo-institutional theory and information security literature, information security institutionalization 3I model (Identifi cation, Implementation and Internalization) is proposed.

Key words:information security, institutionalization, legitimation