仿生计算在网络空间安全领域的应用新探* 1

2016-07-08陈剑锋曾梦岐

陈剑锋,曾梦岐,徐 锐

(1.保密通信重点实验室,四川 成都 610041;2.中国电子科技集团公司第三十研究所,四川 成都 610041)

仿生计算在网络空间安全领域的应用新探* 1

陈剑锋1,2,曾梦岐1,2,徐锐2

(1.保密通信重点实验室,四川 成都 610041;2.中国电子科技集团公司第三十研究所,四川 成都 610041)

摘要:仿生计算是研究生物界蕴含的计算能力以及受生物界启发的计算方法的独特研究领域,其注重向自然界学习,汲取其中有益的规律和原理。着眼于网络空间内在、本质、多变的安全需求,借鉴生物个体、群体在存续、维系中的多样化防御机理,聚焦进化计算、社会计算、神经网络计算等仿生计算模式,简明介绍仿生安全这一新分支的原理机制、研究现状和典型应用,并对仿生安全驱动网络空间防护应用领域的研究热点和趋势进行展望。

关键词:网络空间;信息安全;仿生计算;人工免疫

0引言

当前,针对网络空间中各类信息系统的攻击变得越来越多样化和激烈化,网络安全形势日趋严峻,重要信息系统的安全受到严重威胁。面对越来越复杂的安全问题,许多研究者开始探索从跨界、跨领域出发的研究方法。德国著名物理学家普朗克认为:“科学是内在的整体,它被分解为单独的部分不是取决于事物本身,而是取决于人类认识能力的局限性。实际上存在从物理到化学,通过生物学和人类学到社会学的连续的链条”[1]。在35亿年的进化过程中,生物体发展了灵巧的结构、机敏的思识和严谨的分工模式,在结构、功能执行、信息处理、环境适应、自主学习等多方面具有高度的合理性、科学性和进步性,而更为重要的是生物系统和计算机系统之间具备广泛的相似度和互模拟水平。当前,信息技术与生物科学、生命科学等领域的结合已经衍生出以仿生学为核心的新的交叉科学与技术前沿,仿生算法、仿生系统、仿生机制不断涌现,极大提升了多个领域已有系统的功能水平和对自然的适应能力。

网络空间自体构建、联络、维系的功能原理与生物系统的自体属性与群体特征相似,因而可以通过对生物系统蕴含的各种外界感知、信号处理、情境反应等机制的研究为信息系统对应领域能力水平的提升提供灵感。类似地,多元化的生物系统行为特征及内在规律对于新型信息安全系统的设计和构建也具有非凡的重要意义。当前,网络空间威胁空前复杂、网络对抗的非对称性越来越明显,安全系统擅长防御已知风险、但在面对天敌和恶劣环境时缺乏主动性和灵活性的缺点逐步暴露出来。不难发现,生物系统内秉的高适应和强进化特性可以用于补足这种能力差距,仿生计算在网络空间的创新运用为打破这种先天"攻方占优"的被动局面,重回"攻守平衡"的自然网络空间生态提供了新的思路。由仿生计算驱动的安全仿生算法由于其鲜明的生物背景、新颖的设计原理、独特的分析方法和成功的应用实践,正日益形成信息安全应用研究领域的一个崭新分支。仿生安全通过感知、生长、治理、学习和适应等生物机制解决信息安全领域的困难性、瓶颈性问题,已成为实现新时期网络安全的突破点和重要发展方向。

1仿生计算与仿生安全

仿生学注重向自然界学习,汲取其中有益的规律和原理。当前,网络空间的规模和复杂性不断增加,蓄意破坏和内部攻击的风险被急剧放大,网络的“双刃剑”效应逐渐显现。一些富有远见的研究者们利用仿生学原理来推动网络空间安全防护机制、手段和算法的革新,提高系统应对风险、威胁的能力和效率。

1.1仿生计算的基本原理

仿生计算是研究生物界蕴含的计算能力以及受生物界启发的计算方法的独特研究领域,它从生物系统中获得灵感并探索解决复杂问题的求解途径,与数学、信息科学和网络科学结合最为紧密。经过研究人员多年的努力,目前已经发展为一门内容丰富的交叉领域学科,关注对象涵盖从宏观到微观的各种生物个体和关联现象,从人类社会、生物群、生物体、体内子系统、细胞直至分子等层次。常用的仿生计算模型和算法包括文化计算、进化计算、社会计算、神经网络计算和DNA计算等[2]。相对于传统应用领域的各类算法而言,仿生计算的各种算法模型在解决NP问题、协同问题、复杂非线性优化问题等方面具有明显优势,其应用潜能正于系统科学、控制科学、运筹学、信息科学和信息安全等诸多领域逐步显现和释放。

1.2仿生计算驱动信息安全的能力

仿生计算对信息安全具有多方面的借鉴和促进作用,突出表现在能够激活安全系统自感知、自生长、自治理、自学习和自适应五方面的能力:

自感知。生物体天然具备区分“自我”和“非我”的能力,这也是进行免疫应答的必要前提。无论生物或计算机系统,识别“非我”特征并进行安全隔离或清除,确保“自我”的完整性和安全性都是生存延续的基础机制。

自生长。生物体在生长发育过程时刻处在基因的策略控制下,因而使生物体成熟后具有与预期相符的性状、结构和行为特征。安全系统架构的发展也必须紧紧围绕科学设计原则,在容纳自身组分的同时排斥未知组分,在演进中注重自身功能的完整性和一致性,才能使安全水平有序提升。

自治理。群体行为在自然界中普遍存在,生物通过群集行为的方式涌现出的能力称为群体智能,是基于局部相互作用而使得群体表现出高智能性的动力学系统。与之类似,安全防护手段只有在统一的安全目标运行下进行协同工作、联手御敌形成合力,才能有效应对多样化和复杂化的网络攻击。

自学习。生物系统通过繁殖、变异、竞争和选择实现自我学习、自我进化的机制,以此更好地适应各类环境下的生存需求。在攻击技术日新月益的背景下,静态、固化的安全防护系统与“不设防”并无二致,唯有注入动态、灵活的安全基因,不断与攻击技术的发展相适配,通过学习积累防护知识和经验,才能在激烈的网络空间对抗中不落下风。

自适应。生物系统对外界的适应性表现在能够根据环境的变化动态调整自身的形态、位置和行为,以较小的成本代价达到较好的目标效果方面。相应的,安全系统也需要具备情境感知这一重要能力,根据威胁变化做出有效响应,从而清除潜在或正在造成破坏的入侵威胁。

2仿生安全研究现状

2.1进化计算

进化计算(EC,Evolutionary Computing)是以达尔文的进化论思想为基础,模拟生物进化过程与机制,求解优化与搜索问题的自组织、自适应智能计算技术。生物进化是通过繁殖、变异、竞争和选择实现的,而进化算法则主要通过选择、重组和变异这3种操作实现复杂问题的求解。在自然界中,进化适用于生存,而在计算世界中,进化适用于设计,在两种情况下,进化都能达到出色的效果,而无需设计师的刻意参与[3]。进化计算的原理是对初始个体施加受控或随机的遗传和基因突变影响,使其在外界环境的选择下逐渐产生比原来个体更能适应环境的个体,其经典方法有遗传算法、进化策略、进化规划和遗传程序设计等,在信息安全领域的应用包括密码分析、安全通信协议设计和未知威胁检测等。

密码分析。美国学者已经在基于进化算法进行古典密码与现代密码分析方面取得了一些初步成果,在古典密码分析方面Robert Matthews通过产生很多个可能的解构成初始种群,并合理的设计进化算子,采用并行遗传算法来对多种模式进行搜索,使得词频统计特性和密文词频统计特性最接近的个体能够保留下来,并给出近似的明文供破译者参考;在现代密码学的分析方面包括Andrew Clark与Yaseen对背包系列密码进行了遗传规划攻击,Yaseen对两轮TEA进行了遗传算法攻击等[4]。

安全通信协议设计。John A Clark提出了以进化算法为工具来设计安全协议的方法,从随机的协议群出发,采用某种逻辑(例如BAN逻辑)作为验证协议安全性的工具,并保证协议的安全性越高,对应个体的适应值越高,通过仔细的设计进化算子,使得种群向安全的协议群进化,最终得到安全的协议组。该方法依靠计算机自动的设计协议,大大降低了手工的分析量,还能部分地解决状态空间爆炸问题[4]。

未知威胁检测。恶意、有害的代码或组件识别是确保网络空间安全的重要感知手段,从基于流行病学的模型分析“RedCode”病毒的迅速扩散过程表明,除非攻击被广泛地识别出来,否则无法阻止病毒传播。防御方试图找到恶意软件在网络上的表现特征,而攻击方则试图使自己看起来更加像正常的网络流量[5]。有效的未知威胁检测器主要基于进化思想设计,基于网络威胁信息汇聚和融合,对未知攻击的异常网络行为、特征、阈值以及应对措施等安全知识进行积累,通过自我学习不断提升针对未知攻击威胁识别的精确度,进化生成应对威胁的最佳解决方案,实现自身能力的跨代升级。

2.2社会计算

群体行为在自然界中普遍存在,如候鸟在迁徙过程中排成“一”、“人”字型以节省能量,深海中群居的鱼类自发组成各种复杂的几何构型来恐吓对手、抵抗攻击等。社会计算是研究这类群居性生物通过协作表现出宏观智能行为的一类算法,其特征在于一定数目的生物个体通过个体之间局部性的相互影响和作用以及对局部环境的适应,涌现出群体层面的协调有序的行为,如逃避天敌,觅食生存等。尽管单个个体的力量一般都非常弱小,但聚集在一起后往往表现出强大的生存能力,使得整个物种得以延续发展[6]。典型的社会计算方法有蚁群算法、多Agent算法、粒子群优化算法、元胞自动机、人工蜂(鱼)群算法、蝉鸣效应、细菌觅食算法等,其在信息安全领域的应用包括态势感知和协同响应等。

态势感知。为实现网络空间安全态势全局的精确感知,将有限的检测、通信和可视化资源动态集中到风险最高、需求最迫切的区域,可以借鉴蚁群算法中的算法素机制,指导资源围绕关注目标进行自重构配置。蚁群算法是由意大利学者M. Dorigo等人首先提出的一种仿生算法[7],现实世界中的蚂蚁具有在没有任何可见提示下寻找从蚁窝至食物源间最有效路径的能力,这个过程是一种生物的自催化行为,利用了信息素存留与检测的正反馈机制进行。通过蚁群算法激励网络空间态势感知优化过程,力图达到传感器、传输器和分析器的最佳配比和分工,为资源有限条件下最大化自主防御能力提供重要保障[8]。

协同响应。蜂群是一类典型的生物群落,群体内形成了严谨的层次结构关系,成员间有明确的分工行为和等级存在。蜂群内通常有蜂王、雄蜂、工蜂,其分工明确,职责严明,只有在彼此的配合和密切合作之下,才能维持群体的觅食、建筑、反击等行为。安全系统的协同响应将各类相关的网络安全防护机制、手段、软硬件设备组织起来,实施统一管控和治理,通过检测器、控制器和管理器的有机连接,基于环境感知、自主思考、行动和协同来抵御外来威胁,快速生成、分发、共享具有价值的安全情报信息,改善整体的功能和性能表现,形成多维协作的体系化防护能力,有效阻断网络威胁,同时也提高了个体的可生存性、可用性水平。

2.3神经网络计算

神经网络是模拟生物特别是人类的大脑活动,由大量人工神经元经过广泛连接构成的复杂网络,具有极强的非线形逼近、大规模并行处理、自训练学习和自组织等优点,适应性、容错性和稳定性都较好,能够解决一些传统算法所不能胜任的智能信息处理和计算问题。神经网络由多个网络层构成,包括一个输入层、一个或多个隐含层和一个输出层,通过给定的学习模式、过程和样本数据不断地训练神经网络,直至网络输出的正确率符合预期。神经网络计算的新近研究成果是深度学习理论,其在信息安全领域的应用包括安全度量评估和安全辅助决策等。

安全度量评估。通常认为度量是科学进步的基础,管理学大师Peter Ferdinand Drucker指出“如果无法度量它,就无法管理它”。为了持续改进安全系统,除了对改进方向的经验性认识以外,可以量化的改进目标也是一个无法回避的环节,寻找可以量化系统安全状态和风险的机制手段是安全系统自我完善的必要前提。当前,随着影响安全能力水平的因素日益增多,指标间的关联关系越来越复杂,难以提出一套规范、科学的安全度量方法和流程来指导信息安全建设。神经网络计算为缓解这一问题提供了一条可行的思路,即从被保护系统本身的重要程度、人为因素、安全脆弱性、漏洞关联性以及网络结构等信息入手,根据其对安全水平的影响程度进行多源信息融合处理,基于深度学习模型对结果进行样本训练及测试迭代,最终得到有意义的实际评估结果[9,11]。

安全辅助决策。为了应对高强度、有组织、专业化的网络空间威胁,需要构建完善的安全防御体系与之抗衡。安全管理中心作为安全系统资源调度和配置的核心,其应对复杂威胁场景下的决策水平对于体系能力的发挥具有极其重大的影响。传统安全决策的依据是安全防护目标、安全状态和情报信息,使用搜索、数学优化、逻辑推理、基于概率论和统计学的方法来对各种指标进行计算和汇总,得出能用于指导行动的结论。为了提高安全决策的科学性、正确性和实时性,可以引入深度学习技术,利用历史经验、外部案例和构建好的防御知识库和模型库,对行动预案进行反复的实时推演和效果评估,从中自动生成最佳决策方案,显著提升决策效果。

2.4免疫计算

人工免疫系统(AIS,Artificial Immune System),又称为免疫计算,是借鉴自然免疫系统的学习、记忆和模式识别等机制来模拟免疫学功能、原理和模型,并以此来解决复杂问题的自我调节系统。AIS它能够辨别并区别出哪些是“自体物质”、哪些是“非自体物质”(抗原),当抗原首次入侵机体时,机体产生免疫应答,通过学习抗原产生大量的记忆细胞并形成抗体,抗体可与抗原产生特异性的生理反应来消除有害影响。AIS具备动态平衡能力,可以提供异体识别、免疫应答、噪声忍耐、无监督学习等高阶系统机理,是计算智能领域一个崭新的分支,相应成果已广泛支撑智能优化、计算机安全、数据挖掘与处理、故障诊断与控制、网络优化与设计等研究。其在信息安全领域的应用包括可信计算、安全云服务等。

可信计算。信任是信息系统安全运行的基本前提,可信计算从系统的本质安全性问题出发,自可信根开始完成对硬件和软件系统启动的完整性验证,建立起可信的主机计算环境,再通过可信网络基础设施将信任关系扩展到整个网络系统。这种在构建过程只容纳自身组分、排斥未知组分的特点,以及系统功能在演进过程不断保持和迭代的模式与生物生长发育而自体生成的特性相吻合。可信计算思想从网络威胁产生的源头解决安全问题,由用户、计算平台、操作系统直至资源服务的完整信任关系的构建提升系统的功能可控能力和内在防御能力,基于组件可信实现整个系统的行为可信的预期目标。

安全云服务。安全云服务使用集约化的计算资源处理安全事务,对系统或网络的安全保护以云服务的形式提供给用户,突破了传统安全机制固有的功能、性能限制,颠覆了传统安全产业的软硬件安装部署模式。安全云服务中应用最广泛的一类是恶意代码查杀服务,其运行过程包含了自然免疫系统从抗原入侵、免疫应答、抗体生成到抗原清除的闭环过程:安装在用户主机上的客户端构成的巨型网络作为检测代理获取和提交未知代码,服务器端负责分析和处理所收集的信息,完成后再将病毒特征码或处理结果分发到每个客户端。安全云实际上由客户端和服务器群构成了庞大的病毒防御生态环境,能快速检测新病毒并能在最短时间内实现体系内计算机的威胁防护,从而完整地还原和再现了生物免疫过程。

无线传感器安全。随着物联网技术的发展,无线传感器网络被运用到了更多的领域当中,包括地震预测、气候预测、环境监控、军事监控等,但由于节点能量低、存储空间小、运算能力弱和通信的开放性等特性使其安全隐患巨大。为了提升安全性,可以基于生物免疫原理对无线传感器及网络进行优化设计,在伪装和防篡改、全局密钥加密、已知入侵识别和未知入侵识别四个层次提高对攻击行为的检测率,立足于攻击特征库的建立和维护不断增强防护效果[12]。

2.5自适应计算

生物对环境的适应性是普遍存在的,目前存在的每一种生物都具有与环境相适应的形态结构、生理特征或行为:鱼与水生环境相适应的流线体型、变色龙主动转换与栖息场所环境色彩相似的体色、具备自修复能力的多细胞阵列结构等都是范例。与进化计算关注生物世代之间的遗传与优选不同,自适应计算的研究重点在于生物在与环境互动中的具体适应性行为,以及应对环境刺激的短期行为效应,如深渊鱼类和昆虫通过伪装欺骗天敌、细胞和蚯蚓通过自我修复抵御破坏、动物通过迁徙确保生存等。这些行为受生物自体特性和环境的影响更大、变化多样,因而在计算模式上体现出丰富性的特点,如模拟退火算法、粒子群优化算法、偏差修正优化法等。其在信息安全领域的应用包括移动目标防御、蜜罐蜜网、抗毁容侵等。

移动目标防御。移动目标防御是美国政府近年来提出的改变未来网电空间“游戏规划”的四大革命性创新技术之一,它与变色龙、竹节虫、枯叶蝶、大西洋鲱鱼等生物随着环境而主动改变自身的外观、位置或形态以躲避天敌捕杀为的原理相契合,并不强调构建一个相对固定的、完美无瑕的系统来对抗攻击,而是通过在状态、策略、机制方面的不断变化来增加攻击者的攻击难度及代价,有效限制脆弱性暴露及被攻击的机会。实际体现了将“死”系统变为“活”系统的未来网络空间防御技术发展思路,从本质上改变了安全防御模式[13]。

蜜罐与蜜网。布设陷阱是蜘蛛、猪笼草、捕猎蚂蚁等生物基于长年进化逐步具备的生存技能,通过以隐蔽方式布置机关将闯入私人空间的不怀好意者囚禁并捕杀。而类似日轮花与党羽蜘蛛通过手段互补的协同诱捕实现共生,则体现了更加高超的生物智慧。蜜罐和蜜网是网络空间中的“陷阱”,是受严密监控的计算、存储和服务资源,它希望被外界探测、攻击或者破坏,安全研究人员可以控制和监视其中的所有攻击活动,以期能够得到关于入侵者使用的手段、工具、流程、动机方面的珍贵信息并建立对应防御机制,提升真实网络资源的安全防护能力。

抗毁容侵。自愈、自修复是生物的重要特征之一,其核心是物质、能量补给在基因控制下的自体重塑,如蚯蚓、海胆、蜥蜴、山椒鱼等在受到外界侵害时,只要破坏没有达到一定限度,就能通过生物个体细胞、组织的再生力实现愈合。对于网络空间安全系统而言,在当今复杂安全威胁的形势下,期望构建完美系统抵御各种风险已不再可能,系统保护的一个趋势是向遭受攻击后仍能确保核心业务的安全性和生存能力发展。高保障安全计算中基于冗余、风险转移、自动接替、快速重置等自适应计算机制的容侵运行系统已经在现实中广泛成功运用。

3典型仿生安全应用

3.1弹性安全免疫系统

弹性安全免疫系统是借鉴了生物系统社会计算和免疫计算的基本功能、原理、特征来构建的积极网络空间安全防御系统。系统以威胁检测-抗体响应-抗原清除-经验学习的生物免疫式安全逻辑,和严格分工、能力依赖、整体协调的社会群体计算机制,实现在分布式大规模网络系统中的安全威胁协同防护和自我清除。系统中散布的自组织智能代理通过检测、管理和响应组件的协同工作,在监测到网络入侵行为时能够联合做出响应,针对未知攻击、DDos、内部攻击等主流或破坏性极强的攻击方式实现有效防御。其基本原理如图1所述。

弹性安全免疫系统采用三类自治代理+管理中心工作模式,即实现数据采集、数据预处理和数据提交的监测代理,实现事件汇聚、特征上报、策略转发功能的管理代理,实现策略解析、配置更新和能力验证的控制代理和实现威胁分析、风险处置、配置管理和综合决策的安全管理中心。系统通过仿生计算、社会计算相关原理在安全防御领域技术的映射,从自发性、内生性、适应性的角度解决面临的复杂信息安全问题。

图1 弹性安全免疫系统原理

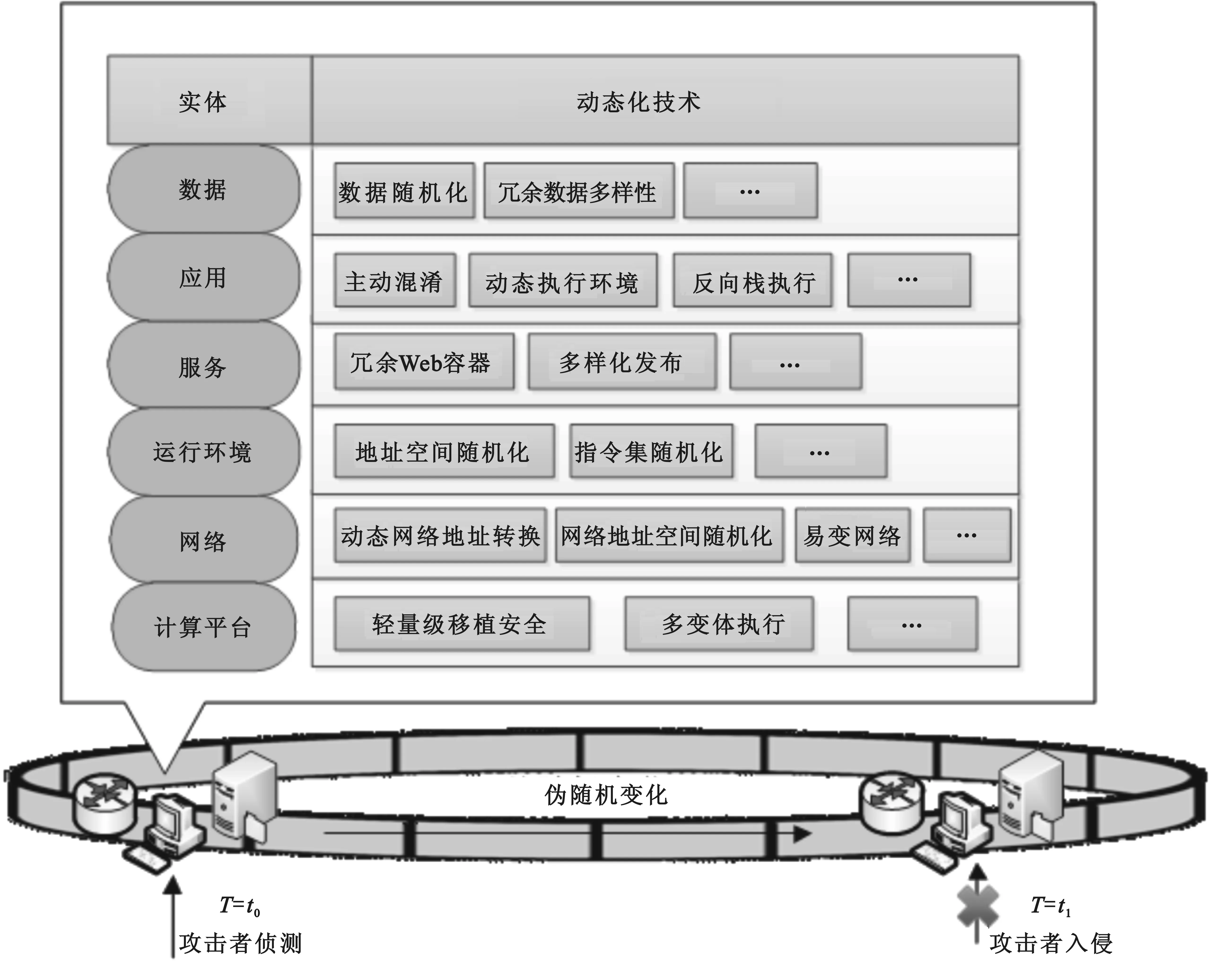

3.2移动目标防御系统

移动目标防御系统是一类基于自适应、多态安全理论构建的新型防护系统,目前在各国仍处于原型研制阶段。移动目标防御的出发点是模拟变色龙、竹节虫等生物通过主动改变形态来降低风险的原理,在设计中将这一机制进行改造和强化,先于对手达到自体遮掩、隐匿或规避,从而有效拒止网络空间威胁的目标。系统内的安全策略和配置随时间进行快速伪随机变化,缩减漏洞的暴露窗口,在不影响被保护业务运行的同时增加攻击者的复杂性和成本,同时提高系统恢复能力。其原理图如图2所示。

图2 移动目标防御系统原理图

移动目标防御系统针对信息系统环境中入口点、出口点、通道、容器、数据项等易受攻击的元素,在策略控制下每隔一定时间就在空间、结构等维度对全部或部分系统要素进行仿生变换,阻碍攻击者扫描和发现网络目标、发动拒绝服务攻击和建立僵尸网络结构,最终使攻击无效化。

3.3APT攻击检测系统

APT(Advanced Persistent Threat,高级持续性威胁)攻击检测系统是进化计算、神经网络计算与威胁检测领域的创新融合。APT是指专门针对特定目标发起的复杂且多方位的渗透攻击,该类攻击虚无定形、潜伏期长、隐蔽性强、机制错综复杂,其大量采用0-Day漏洞和复合攻击手段,无法使用传统意义上规则匹配或异常检测的方法进行识别,因而防范难度极大。

生物进化和自学习思想为APT的识别提供了一条可行途径。威胁检测引擎通过在真实环境中不断调整、训练正常和异常网络、主机、行为数据的内在信息差异来修正检测模型,归纳凝练疑似威胁的多种特征表现,直至进化到能够精确地刻画APT的内在属性,形成有效识别攻击的"神经回路"。APT检测系统使用基于多隐层的神经网络和深度特征学习方法构建,能够显著提高检测率[14]。其原理图如图3所示。

图3 APT攻击检测系统原理

APT检测系统采集网络流量、主机日志和用户行为等安全信息,建立模型进行快速分析,同时基于知识库进行自适应学习,整体上能够提升未知攻击检测的自动化水平,自动应对新出现的未知攻击,使系统具备可持续演进的安全能力。

4未来研究趋势

综合仿生安全领域当前研究现状和热点方向,可以预测今后一段时间内的研究趋势包括:

(1)仿生安全技术从孤立走向融合。当前基于仿生计算的信息安全研究和应用还比较零散,仅从生物或生物群体的局部特征入手进行模式设计,功能较为单一。如能对多种仿生安全要素进行综合设计,从整体上考虑不同层次的仿生算法相互之间的关系,各取所长,优势互补,形成整体、和谐的安全生态,那么仿生安全的适用性和活力会显著增强。

(2)继续开展交叉领域探索和攻关。由于生物系统的复杂性、人类认知的局限性和观测手段的不足,完全理解某种生物系统的机制仍需要相当长的研究周期,一些困难问题如鱼的游泳机制依然未能很好解释。生物系统和交叉学科的研究人员正在持续将仿生技术向前推进,一些难以攻克的信息安全挑战将来或许可以从仿生计算的角度找到答案。

(3)神经科学和智能获得更多关注。基于深度学习思想设计的AlphaGo围棋程序经过短训练就轻松战胜了人类顶尖棋手,使人工智能和神经网络的非凡实力又一次展现在世人面前。信息安全是潜力巨大的智能应用领域,未来网络系统的安全感知、安全协调、安全控制、安全决策等能力无不与智能技术的发展水平息息相关,如能在机器思维、自主学习、群体智能等方面取得突破性进展,信息安全领域必将面临深刻的变革。

5结语

仿生学的发展已渗透到人类社会的多个领域,其远远超出了诞生时所界定的范畴,为跨领域创新的研究理念与方法的激活做出了重大贡献,也反映出该门学科的强大生命力。面对复杂网络空间的现实安全问题,仿生安全思想已经在抗毁容灾、协同防护、可信计算等技术中得到体现。本文对仿生计算中进化计算、社会计算、神经网络计算、免疫计算和自适应计算模式在网络空间安全领域的应用进行了介绍和研究,简述了三类典型仿生安全应用系统,预期仿生安全能够在未来取得更丰富、更优秀的成果和应用。

参考文献:

[1]中国科学院信息领域战略研究组.中国至2050年信息科技发展路线图[M].第1版.北京:科学出版社, 2009:14-15.

CAS Strategic Research Group of Information Domain. Roadmap for Information Science of China to the Year 2050[M]. First Edition. Beijing: Science Press, 2009:14-15.

[2]寇光杰,马云艳,岳峻等.仿生自然计算研究综述[J]. 计算机科学, 2014, 41(06):37-41.

KOU Guang-jie, MA Yun-yan, YUE Jun, et al. Survey of Bio-Inspired Natural Computing[J]. Computer Science, 2014, 41(06):37-41.

[3]Shasha D, Lazere C. Natrual Computing: DNA, Quantum Bits, and Future of Smart Machines[M]. First Edition. USA: W.W Norton & Co, 2010:2-3.

[4]曾勇, 马建峰. 仿生算法在信息安全中的应用研究[J]. 网络安全技术与应用, 2008(11):41-42.ZENG Yong, MA Jian-feng. Research on Applications of Bio-Inspired Algorithms in Information Security[J]. Network Security Technology and Application, 2008(11):41-42.

[5]Benjamin J Colfer. Science of Cyber Security and a Roadmap to Research[M]. First Edition. USA: Nova Science Publishers Inc, 2012:108-111.

[6]集智俱乐部. 科学的极致:漫谈人工智能[M]. 第01版.北京:人民邮电出版社, 2015:261-262.

JIZHI Club. The Extreme of Science: a Ramble of Artificial Intelligence [M]. First Edition. Beijing: People′s Post and Telecommunications Press. 2015:261-262.

[7]Dorigo M, Mam Iezzo V, Colorn I A. Ant System: Optimization by a Colony of Cooperating Agents[J]. IEEE Trans on SMC,1996, 26(1):29-41.

[8]李林, 许家乐, 张晓等. 基于蚁群智能的网络安全态势研究与应用[J]. 信息网络安全,2014(12):37-42.

LI Lin, XU Jia-le, ZHANG Xiao, et al. Study and Application of Network Security Situation based on Ant Intelligence[J]. Netinfo Security, 2014(12):37-42.

[9]夏阳, 陆余良. 基于人工神经网络的主机安全量化评估研究[J]. 计算机工程与设计,2005, 26(06):1478-1480.

XIA Yang, LU Yu-liang. Research of Computer Security Quantitative Evaluation based on Artificial Neural Networks[J]. Computer Engineering and Design,2005,26(06):1478-1480.

[10]李震宇. 基于神经网络的计算机网络安全评价研究[J]. 电子制作,2014(19):118.

LI Zheng-yu. Research of Computer Network Security Evaluation based on Neural Networks[J]. Practical Electronics,2014(19):118.

[11]Al-Jaoufi Mohammed Ahmed, et al. 试析生物免疫原理的新型无线传感器网络安全算法研究[J]. 科技创新导报,2015(03):33.

Al-Jaoufi Mohammed Ahmed, et al. Research and Analyze of Network Security Algorithms on Novel Type of Wireless Sensor Network[J]. Science and Technology Innovation Herald,2015(03):33.

[12]张晓玉, 李振邦. 移动目标防御技术综述[J]. 通信技术,2013, 46(06):111-113.

ZHANG Xiao-yu, LI Zheng-bang. Overview on Moving Target Defense Technology[J]. Communications Technology,2013, 46(06):111-113.

[13]邓红莉,杨韬. 一种基于深度学习的异常检测方法[J]. 信息通信,2015(03):3-4.

DENG Hong-li, YANG Tao. An Abnormality Detection Method based on Deep Learning[J]. Information and Communications,2015(03):3-4.

Exploration Bionics Computing-Driven Applications in Cyberspace Security

CHEN Jian-feng1,2,ZENG Meng-qi1,2,XU Rui2

(1.Science and Technology on Communication Security Laboratory;2.No.30 Institute of CETC,Chengdu Sichuan 610041,China)

Abstract:Bionics computing is a unique research field involving computing capability and mechanism in natural world, with emphasis on learning and acquiring beneficial laws or principles. This paper eyes on satisfying inherent, substantial and changeable security requirements of cyberspace, uses for reference the diverse defense mechanisms in survivability and maintenance of individual and swarm creatures, and focuses on bionics computing modes of evolution, society and neuron network. It also briefly describes the fundamental principles, research progress and typical applications of this new bionics computing branch of bionics security. In addition, it forecasts the research focus and trend in defense application of bionics computing-driven cyberspace security.

Key words:cyberspace; information security; bionics computing; artificial immunity

doi:10.3969/j.issn.1002-0802.2016.05.021

* 收稿日期:2015-12-16;修回日期:2016-03-26Received date:2015-12-16;Revised date:2016-03-26

基金项目:国家自然科学基金资助项目(No.61309034)

Foundation Item:National Natural Science Foundation of China (No.61309034)

中图分类号:TP309

文献标志码:A

文章编号:1002-0802(2016)05-0619-08

作者简介:

陈剑锋(1983—),男,高级工程师,博士,主要研究方向为信息安全、大数据;

曾梦岐(1982—),男,高级工程师,硕士,主要研究方向为信息安全、安全体系;

徐锐(1977—),女,高级工程师,硕士,主要研究方向为信息安全、通信技术。