“伪基站”案件电子数据取证实战探索

2016-07-02山东聊城市公安局网络安全保卫支队助理工程师戴山东聊城市公安局网络安全保卫支队助理工程师刘洪伟山东聊城市公安局网络安全保卫支队助理工程师崔媛媛中国信息通信研究院技术与标准研究所高级工程师

李 璐 山东聊城市公安局网络安全保卫支队助理工程师戴 芬 山东聊城市公安局网络安全保卫支队助理工程师刘洪伟山东聊城市公安局网络安全保卫支队助理工程师崔媛媛中国信息通信研究院技术与标准研究所高级工程师

“伪基站”案件电子数据取证实战探索

李璐山东聊城市公安局网络安全保卫支队助理工程师

戴芬山东聊城市公安局网络安全保卫支队助理工程师

刘洪伟山东聊城市公安局网络安全保卫支队助理工程师

崔媛媛中国信息通信研究院技术与标准研究所高级工程师

摘要:随着移动技术的不断发展,“伪基站”违法案件频发。为了加强电子数据取证固化“伪基站”证据的能力,本文在对“伪基站”构成特点进行分析的基础上,结合实际案例,重点介绍了“伪基站”案件中电子数据取证的方法及过程,总结了取证经验。

关键词:电子数据取证;“伪基站”;实战分析

1 引言

近年来,违法犯罪分子利用“伪基站”实施各类违法犯罪活动,犯罪形式不断多样化,并形成了黑色产业链条。这类案件的发生,严重危害了通讯安全,影响了正常社会秩序,威胁了人民群众财产安全。2014年2月,公安部等九部委开展了关于打击整治非法生产销售和使用“伪基站”违法犯罪活动专项行动,成效显著。作为公安机关网络安全部门,如何使电子数据证据取证工作更加科学化、规范化,如何更有效地为打击“伪基站”案件提供定性证据,是亟需研究解决的一项课题。

2 “伪基站”构成、工作原理及特点

“伪基站”能够通过伪装成公众移动通信基站,进而采集用户的个人信息,并向用户发送各类短信,同时能够产生与运营商基站同频的大功率无线电信号,从而对正常的通信信号产生严重干扰,直接影响了公众移动通信的正常运行和手机用户的通信质量。

“伪基站”主要是由无线电收发装置及天线、控制台(一般是一台装有Linux系统,并安装类似OpenBTS软件的笔记本电脑)和一部工程定制手机组成,能够搜取以其为中心、一定半径范围内的手机卡信息。此类设备运行时,其利用了2G通信网络GSM的一个安全漏洞缺陷——单向鉴权。单向鉴权,是指基站会对客户端的入网身份进行验证,但是手机客户端不会对基站的真伪进行验证。一旦手机信号被强制连接到“伪基站”,在短暂时间内,“伪基站”后台可以任意冒用某个手机或公用号码,强行向用户发送垃圾广告、诈骗信息等。待信息发送完毕,再将用户手机清退回原来的运营商无线网络中。

“伪基站”一般具有以下特点:

●投入少,成本低,利润可观

不法分子在科技市场或者通过网购购买配件或整套设备,价格从几千元到数万元不等,每套设备每小时最多能发送上万条广告短信。在巨大的经济利益驱使下,不法分子不惜以身试法。

●易隐蔽,机动性强,查处难度大

“伪基站”一般都会设置在出租房或汽车内,不使用专业设备很难发现,因此为查处工作带来了许多困难。

3 实战分析(1)

3.1案例描述

市民李某报案称,其在某商场大楼内收到一条短信称其银行电子密码器积分可兑换,其按照短信上提供的网址进行登陆,在其提供了其个人账号、密码、电子密码器密码后,被转走1万余元。后经侦查员数月侦查,抓获犯罪嫌疑人并查获作案工具“伪基站”4台。

3.2取证过程

检查这4台“伪基站”设备存储盘均使用的是msSATASSD固态硬盘,将msSATASSD固态硬盘装载到SSD固态硬盘适用USB3.0硬盘盒内,通过只读接口接入取证塔,使用软件对“伪基站”设备存储盘的Ubuntu系统进行仿真,桌面存有GSMS软件。

“伪基站”控制软件OpenBTS使用国际移动用户识别码(IMSI),提供标准的GSM接入口,基于通用软件无线电外围设备(USRP)来实现与手机的空中接口,模拟移动运营商基站功能,以实现发送短信功能。其中,IMSI是储存在SIM卡中用以区分不同移动用户的一组唯一性标识,由15位数字组成,包括移动国家码(MCC)、移动网络码(MNC)和移动用户识别码(MSIN)3个部分。

本案中办案单位针对特定受害人,提供受害人使用的接收诈骗短信手机的IMSI串号为4600216xxxx2270。根据“伪基站”发送信息留存IMSI串号的特点,运行“取证大师”加载扫描“伪基站”设备存储盘,通过对磁盘内所有文件针对受害人手机IMSI串号“4600216xxxx2270”进行关键词搜索,搜索结果数量为1,所在文件名为“OpenBTS.log”。图1为针对受害人手机IMSI串号的搜索结果。

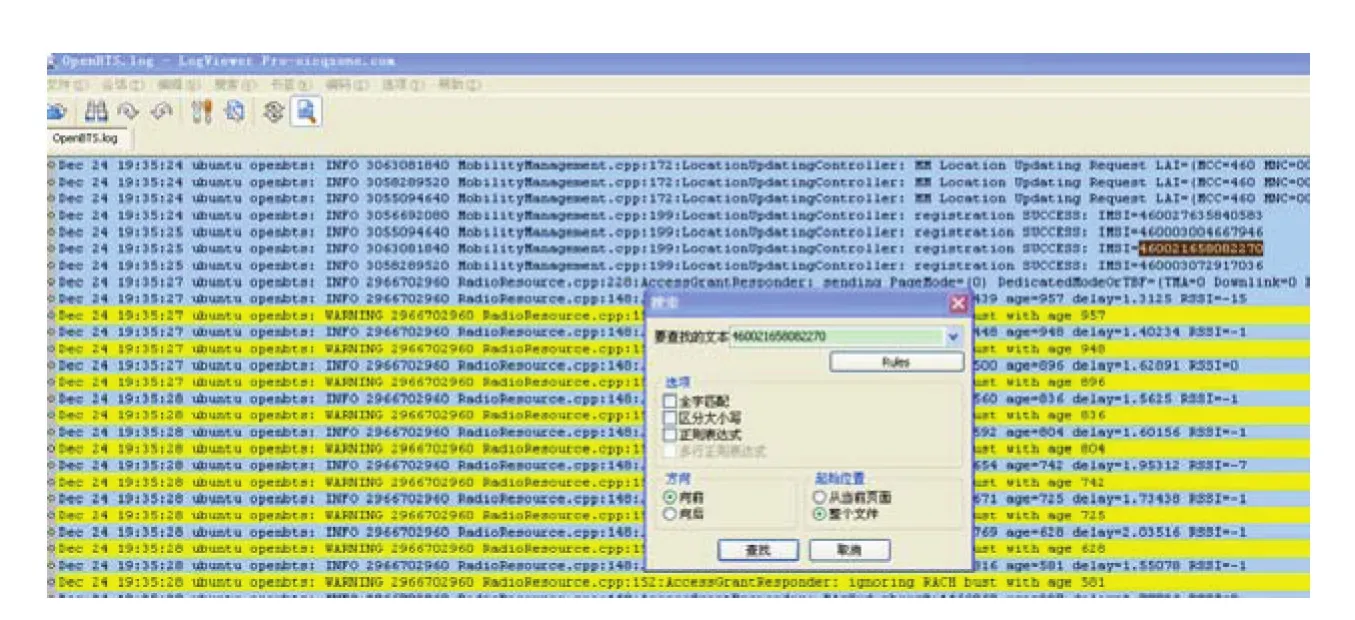

这时,不难发现“OpenBTS.log”就是“伪基站”开源软件OpenBTS运行后产生的用于软件记录的详细日志文件,将文件“OpenBTS.log”导出并保存在证据文件夹内。使用log日志文件查看工具“LogViewer”来打开“OpenBTS. log”日志文件查看。通过查看工具“LogViewer”中的搜索功能搜索受害人手机串号,在日志文件中搜索到“registration SUCCESS:IMSI= 4600216xxxx2270”,从而印证了“取证大师”中的结果。图2为LogViewer的搜索结果。

成功发送短信的手机IMSI串号自动记录在了“OpenBTS.log”日志文件中,因此在取证软件“取证大师”中通过对关键词“SUCCESS:IMSI=4600”进行搜索,从而来统计成功发送手机IMSI串号的数量。通过对关键词“SUCCESS:IMSI=4600”进行搜索,搜索结果为78261,所在文件名为“OpenBTS.log”,由此得出结论,该“伪基站”成功发送短信数量为78261。

4 实战分析(2)

4.1案例描述

民警在执勤途中在某停车场内发现一部可疑车辆,随后民警对该可疑车辆进行控制并进行了检查,在车内发现一套“伪基站”设备,包括发射天线、3个用于供电的大功率电瓶、一台大功率发射机、一台笔记本电脑以及一个变压器。经对涉案人员进行调查询问,其对非法利用“伪基站”设备发送冒充95588工商银行服务号码,发送积分兑换现金和银行密码器过期等诈骗信息的违法事实供认不讳。

4.2取证过程

图2 LogViewer搜索结果

图1 针对受害人手机IMSI串号搜索结果

首先,对移送的“伪基站”控制端笔记本电脑硬盘使用硬盘复制机制作硬盘副本,将“伪基站”笔记本硬盘副本通过只读接口接入取证塔,“伪基站”控制端笔记本使用的操作系统为Linux Ubuntu系统,使用软件对Ubuntu系统进行仿真,桌面存有GSMS短信平台软件。软件业务面板显示内容有发送的业务名称、显示号码、计数、短信内容、任务状态等。软件使用者可以通过业务面板的添加、删除、暂停、开始发送等选项任意添加、删除、暂停、开始发送任务,新添加执行的任务会自动存储到业务列表中。软件在每次任务结束后自动在桌面生成“.txt”文本文档,名称与任务名称部分对应,内容为记录接收的手机IMSI串号。此案中,Ubuntun操作系统桌面上显示已存在两个“.txt”文本文档。

运行R-studio取证软件加载“伪基站”控制端笔记本电脑硬盘副本,对其进行扫描,提取出文件名为“11_1420371241.txt”、“22_1420371268.txt”、“221_ 1420382799.Id_79094.txt”的文档。打开并浏览文档,其内容为记录的以4600开头的15位IMSI串号,经过计数统计,其中“11_1420371241.txt”内有54690个IMSI号,“22_1420371268.txt”内有11274个IMSI号,“221_1420382799.Id_79094.txt”内有36673个IMSI号。将这3个.txt文本文档导出,固定证据。

由此说明,除桌面上保留的“.txt”文本文档,还存在已经被嫌疑人删除的统计发送情况的文档。因此,在取证过程中应注意提取和恢复已删除的任务文档,确保证据不遗漏。

5 经验与启示

上述两起案件嫌疑人均已批捕,并进入公诉阶段,电子证据为案件的顺利侦破提供了关键性定性证据。

(1)由于电子数据具有易变性、易复制性、隐蔽性等特点,所以在现场勘验过程中,应注意现场勘验原始证据的拍照、固定等,防止相关信息和电子数据的灭失,将可能产生认定纠纷的相关数据及时固化,最终结合电子数据取证证据形成具有法律效力的关键证据。

(2)嫌疑人使用的“伪基站”设备中用以记录发送情况的“.txt”文件如果已被删除,在取证过程中,恢复出来的“.txt”文件将不能真实体现文档生成时间,在作为证据认定发送数量使用时,容易存在争议。因此,应结合案件中的其他证据对嫌疑人发送数量进行认定。

(3)提升电子证据在侦查和诉讼过程中的证明力。通过不断提升技术水平,增强检验鉴定能力,保证相关数据转化为关键、有力的电子证据,并确保数据在取得、存储、证据使用过程中不被篡改,并能无限期安全存储。

参考文献

1刘晓宇,李锦,刘浩阳.电子数据检验技术与应用[M[].北京:中国人民公安大学出版社,2015.

2曹茂虹,王大强.浅谈“伪基站”的基本原理及电子取证分析[J].信息安全与技术,2015(4).

“Pseudo Base Station”case of electronic data evidence of actual combat

Li Lu, Dai Feng, Liu Hongwei, CuiYuanyuan

Abstract:With the mobile technology development,“pseudo base station”illegal crime. In order to strengthen the electronic data forensics curing“pseudo base station”ability of evidence, based on the characteristics of“pseudo base station”, on the basis of analysis, combined with the actual case, focus on the“pseudo base station”case method and process of electronic data evidence,sumup the experiences of forensics.

Keywords:electronic data evidence; pseudo base station; the practical analysis