可控网络中的存储安全控制研究

2016-07-02陈立云

王 双 卢 昱 陈立云

(军械工程学院信息工程系 石家庄 050003)

可控网络中的存储安全控制研究

王双卢昱陈立云

(军械工程学院信息工程系石家庄050003)

摘要介绍了可控网络理论的相关概念,研究了可控网络中的存储安全控制,并提出了可控网络中的数据加密控制模型、数据鉴别控制模型、存储备份控制模型。从“五性”的角度解决了数据存储的安全问题,为有效解决当前存在的安全存储问题提供了参考。

关键词可控网络; 存储; 安全; 控制

Class NumberTP391.08

1引言

近年来,随着存储技术的迅猛发展,同时也引起了用户对数据安全和隐私保护方面的担忧。2009年亚马逊、Google、LinkUp等多家著名服务商都出现用户数据和隐私泄露的安全问题,导致了严重的后果;2011年索尼“泄密门”再次给存储安全敲响警钟。如何保护用户隐私和敏感数据的保密性、完整性、可用性、可控性、不可否认性已成为数据存储亟需解决的问题[1]。

可控网络理论的提出为解决上述问题提供了很好的解决思路。可控网络是以网络控制论为核心理论,以实现网络安全性指标为控制目标的网络安全控制理论。可控网络理论的核心思想就是利用控制论的方法解决网络安全问题。可控网络系统是通过反馈控制,实现网络安全性指标的网络系统,高安全性是其最重要的特征。

因此,针对当前数据存储的安全威胁,对可控网络中的存储安全控制进行研究,以可控网络为理论指导,以可控网络系统为载体,提高了数据存储的可控性,通过数据加密技术保证了数据的保密性,数据签名保证了数据的完整性和不可否认性,存储备份则是保护数据的最后一道防线,保证了数据的可用性。

2可控网络理论

以网络控制论[2]为核心理论,以实现网络安全性指标为控制目标的网络安全控制理论,称为可控网络理论。可控网络理论的核心思想就是利用控制论的方法解决网络安全问题。可控网络理论有自己理论体系和概念体系,包括可控网络理论的概念、内涵、研究对象、研究内容、研究目标和分析方法等。可控网络系统是通过反馈控制,实现网络安全性指标的网络系统。可控网络系统的安全性指标,也就是网络安全的“五性”:保密性、完整性、真实性、可用性和不可否认性。可控网络的反馈控制分为小回路反馈控制和大回路反馈控制,小回路反馈控制是在设备或部件级实现的控制,如网络终端上的安全代理、路由器上的路由控制部件等,特点是自身能够构成的安全控制回路;大回路反馈控制是系统级实现的控制,如防火墙、入侵检测、身份认证等系统与网络安全控制中心构成的控制回路,特点是在网络安全控制中心的协调和控制下,各系统各自或共同形成安全控制回路。可控网络系统的高安全性是其最重要的特征。

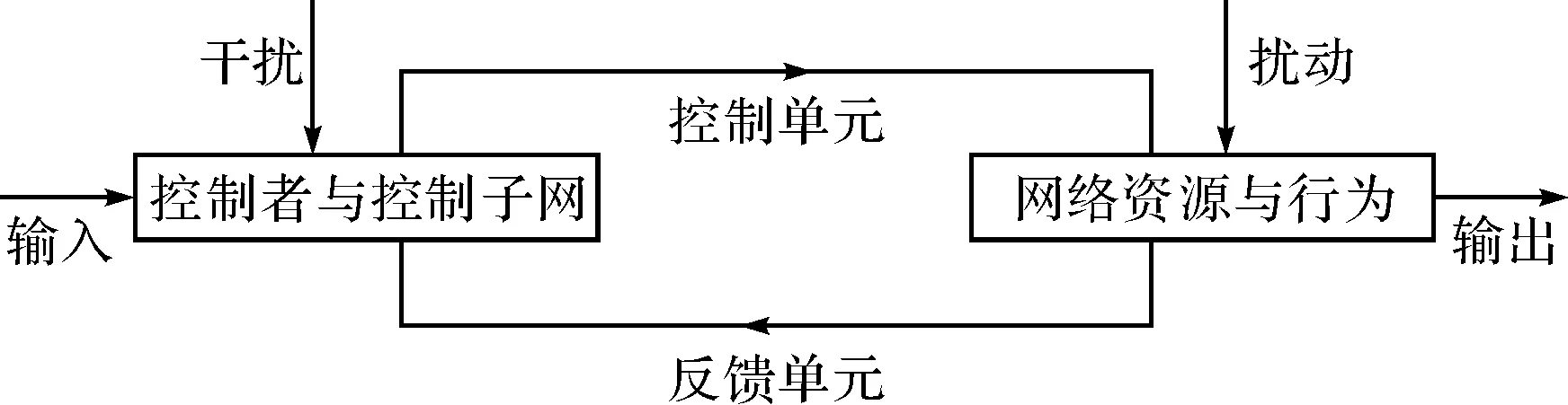

可控网络系统一般包括施控部分、被控部分、控制环节和反馈环节四个部分,其结构模型如图1所示。

图1 可控网络系统的结构模型

3可控网络中的存储安全控制系统组成结构

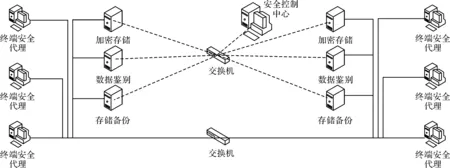

可控网络中的存储安全控制系统的物理结构图如图2所示,主要包括安全控制中心、加密存储服务器、数据鉴别服务器、存储备份服务器、交换传输设备、互联网资源和终端用户组成[3~4]。

图2 可控网络中的存储安全控制模型的物理结构图

安全控制中心是可控网络的核心,是实施网络安全控制的前提和核心,是终端安全代理的策略管理中心,接受用户的请求,并通过安全代理对用户进行反馈控制。

加密存储服务器是实现加密存储的主要平台,根据用户需求利用不同类型加密算法对数据进行加密,从而防止存储数据的秘密性。

数据鉴别服务器是实现数据鉴别的主要平台,通过消息认证或数字签名对数据进行鉴别,保证数据不被非法窃取、篡改。

存储备份服务器是实现数据备份的主要平台,数据存储后通过形成副本进行备份,便于数据丢失或损坏时的恢复。

终端安全代理[5]以服务的形式运行于终端受控计算机,负责功能模块管理、策略管理、审计事件等基本功能,并接受安全控制中心的监控。

交换传输设备是控制信息与反馈信息的通道,确保了网络数据的流通。

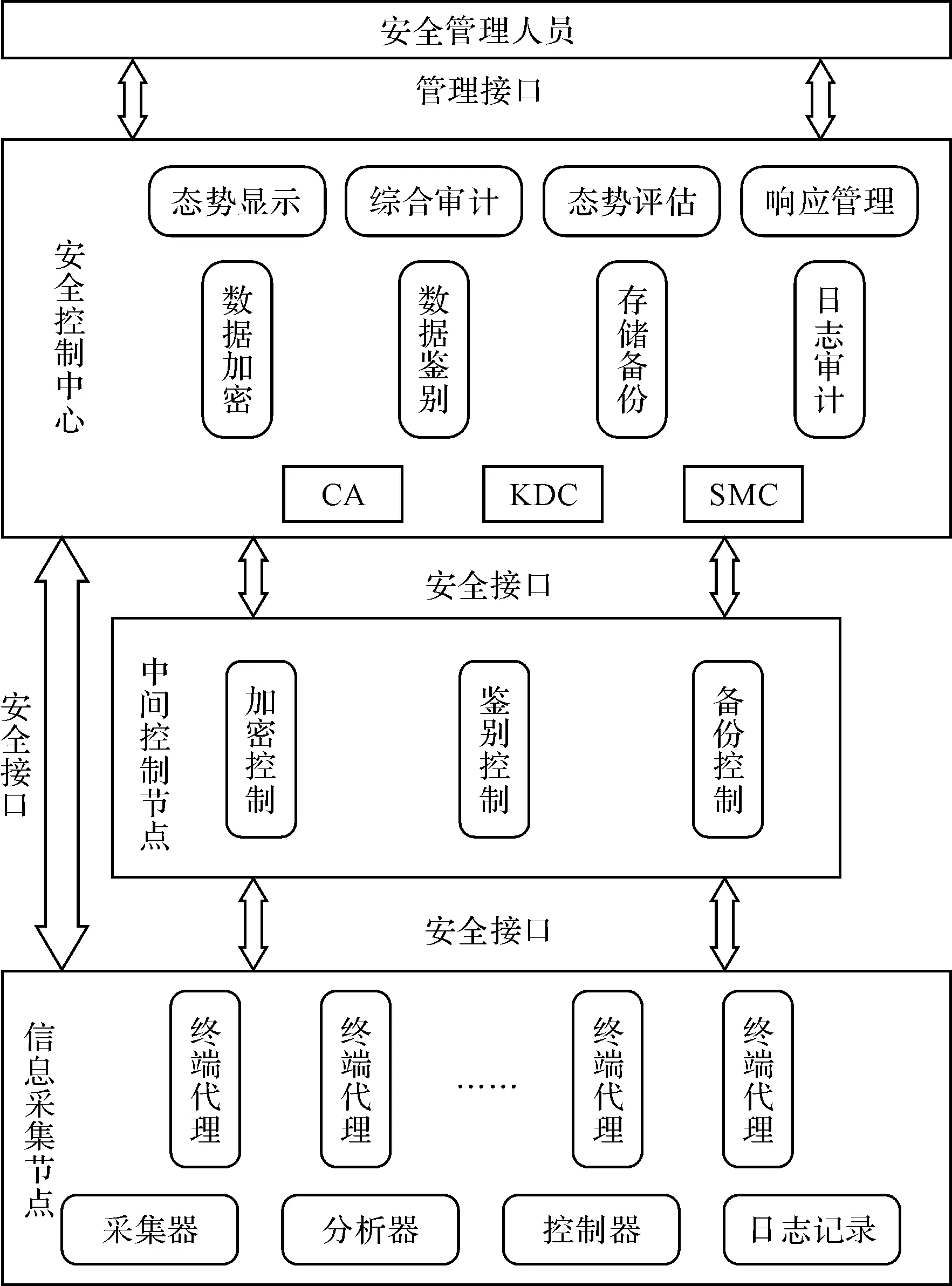

可控网络中的存储安全控制结构图如图3所示。可控网络中的存储安全控制系统主要由信息采集节点、中间控制节点、安全控制中心及安全管理人员组成,可控网络中各个部分在网络安全控制中心的协调和控制下,各模块各自或共同形成安全控制回路,从而实现对可控网络系统中的存储安全控制[6]。

图3 可控网络中的存储安全控制结构图

可控网络中的存储安全控制流程图如图4所示。用户首先提出数据存储请求,安全控制中心通过可控网络中的接入控制对用户请求进行身份认证,决定是否通过;用户请求通过后,安全控制中心根据用户的存储需求,选取合适的数据加密方式和数据鉴别方式,从而进行数据加密控制与数据鉴别控制;通过加密与鉴别产生的密文存储在加密存储池[7]中,同时对密文进行备份,进行存储备份控制,备份数据存储在备份存储池中;用户可从加密存储池中通过解密获取数据,当数据丢失或损坏时,可通过备份存储池获取。

图4 可控网络中的存储安全控制流程图

4可控网络中的数据加密控制模型

4.1控制方式

加密控制[8]保证了数据的保密性。可控网络中的加密控制包括密钥控制和加/解密控制。

密钥控制也称为密钥管理,它包括密钥生成、密钥分发、密钥存储和密钥更换。根据所采用的加密体制,可将密钥管理的方式分为KMI(Key Management Infrastructure)与PKI(Public Key Infrastructure),KMI实现对对称密钥的管理,PKI实现对非对称密钥的管理。

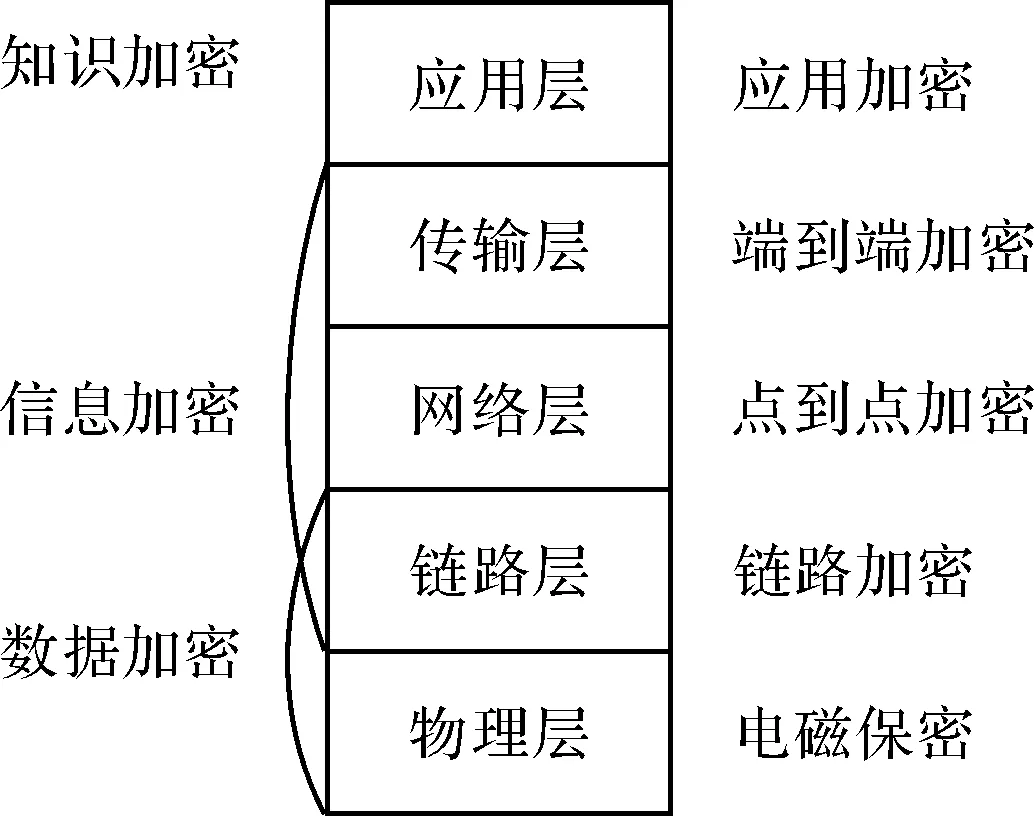

加解密控制包括加密和解密两部分,可分别实施在网络的不同协议层,并发挥不同的作用,如图5所示。

图5 加密控制的层次化控制方式

各个层次的加密粒度和作用范围是不同的。物理层通过电磁保密手段防止电磁泄漏;链路层通过流量填充与数据帧等方式,实现链路加密,从而保护链路上的数据安全;网络层采用点到点加密方式,从而保护路径的分组数据安全;传输层采用端到端加密,保护某个服务的报文数据安全;应用层只对用户数据加密。由此可见,越是上层的加密越灵活,保护的粒度越细,并能针对不同敏感程度的数据内容,实施不同强度的加密保护。

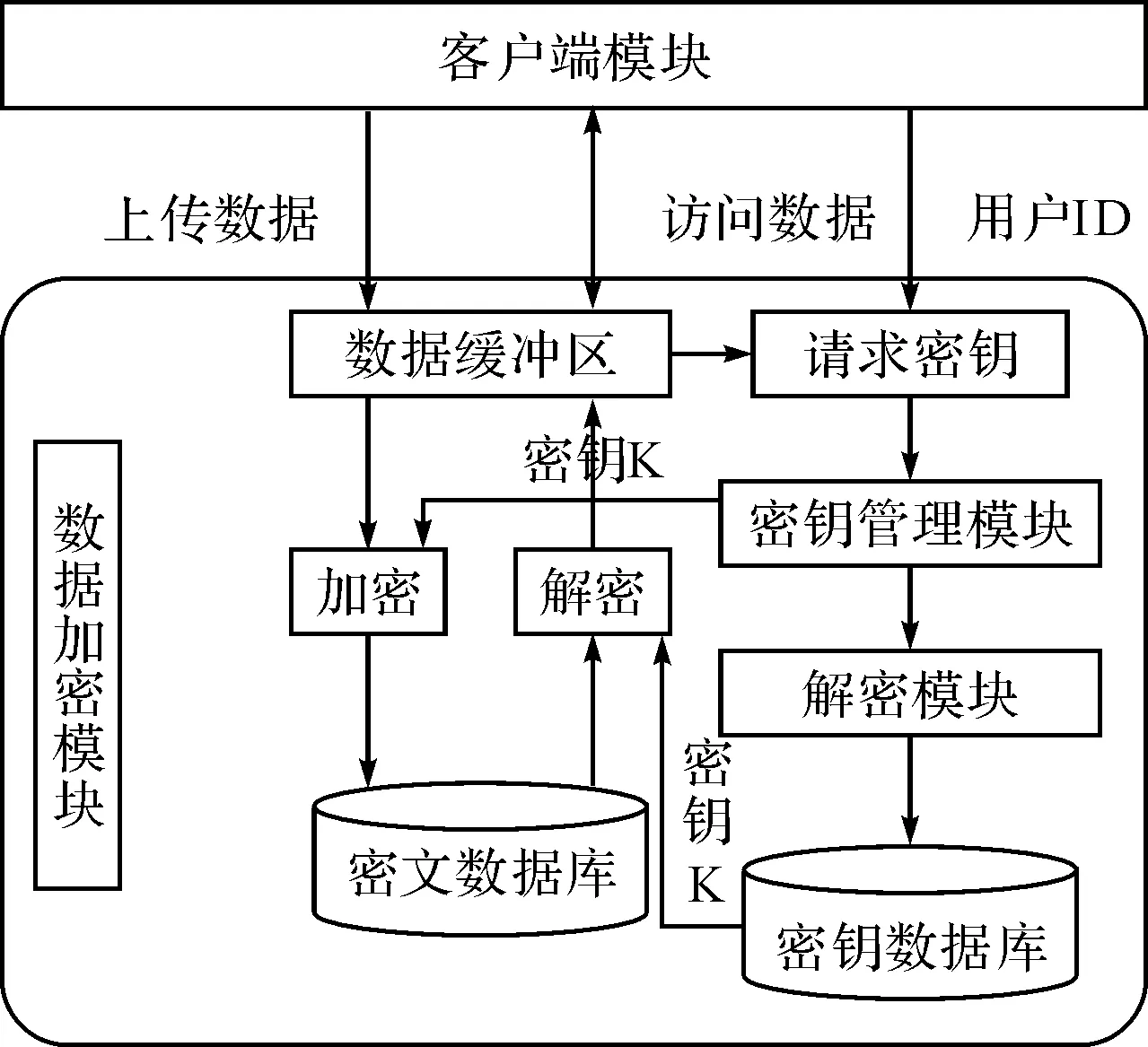

4.2控制结构

数据加密控制结构图如图6所示。待存储的数据首先需通过客户端模块上传至数据加解密模块,同时需要指定加密控制策略以及是否需要加密存储。加密过程中首先上传数据,同时为加密数据选取标号ID,通过唯一的ID号向密钥管理模块请求密钥进行加密处理,同时将加密后的密文存入密文数据库,加密密钥存入密钥数据库。用户提取数据时需解密,解密过程则与加密过程相反[9]。

图6 数据加解密控制结构图

5可控网络中的数据鉴别控制模型

5.1控制方式

鉴别控制[8]保证了数据的完整性和不可否认性。为了加强数据鉴别控制,不管哪一方发起数据鉴别,都采用鉴别服务器(AS:Authentication Server)作为鉴别双方共同信任的鉴别控制中心。按照鉴别协议的步骤,可将身份鉴别分为推方式、拉方式、推拉结合三种方式。

消息鉴别控制主要功能是为了防止:从欺骗数据源插入消息;改变消息的内容;插入、删除或改变消息的顺序;延迟或重放消息。对消息鉴别的控制可通过以下两种常用方式实现:

1) 消息认证码

消息认证码(Message Authentication Code,MAC)也称为带密钥的哈希函数。发送方使用通信双方协商好的散列函数计算摘要值,由摘要值获得消息验证码,之后,它和数据一起发送。接收方接收到报文后,首先利用会话密钥还原摘要值,同时利用散列函数在本地计算收到数据的摘要值并将两个数据对比,若相等则报文通过认证。

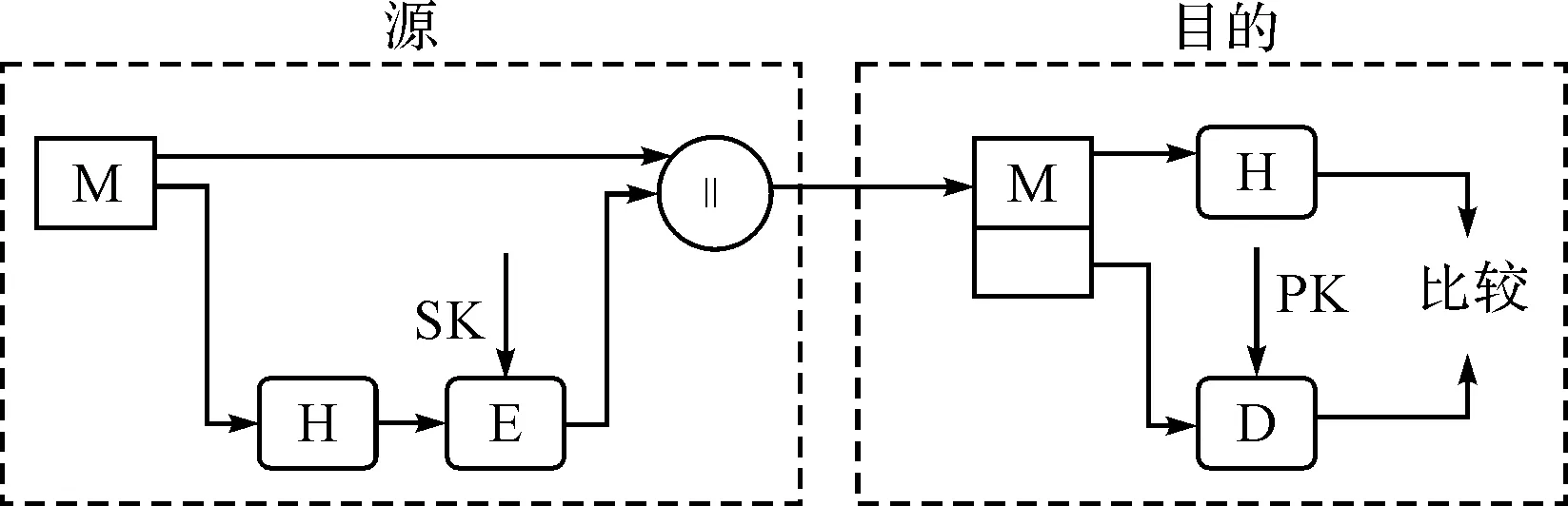

2) 数字签名

数字签名是将摘要信息用发送者的私钥加密后传送,接收者用发送者的公钥对摘要信息解密,然后用哈希函数对收到的原文产生一个摘要信息,与解密的摘要信息对比。如果相同,则说明收到的信息是完整的,否则说明数据在传输过程中被修改过。如图7所示,其中SK代表发送者的私钥,PK代表发送者的公钥。

图7 消息鉴别的数字签名方式

5.2控制结构

数据鉴别控制结构如图8所示。加密后的数据需要进行数据鉴别,以保证数据的完整性。通过消息鉴别产生部件实现对消息的鉴别保护;通过消息鉴别验证部件,验证消息的完整性或真实性。通常用数字签名进行消息的完整性控制。消息源采用发送者的私钥对消息摘要加密,形成消息的数字签名,而在目的方,接收者要形成新的消息摘要,并采用发送者的公钥对数字签名解密,通过比对消息摘要是否一致,达到鉴别消息来源和完整性的目的。

图8 数据鉴别控制结构图

6可控网络中的存储备份控制模型

6.1控制方式

存储备份控制保证了数据的可用性。存储备份是容灾的基础,是指为防止系统出现操作失误或系统故障导致数据丢失,而将全部或部分数据集合从应用主机的硬盘或阵列复制到其它的存储介质的过程。数据备份通过将应用集合和数据形成备份副本,然后将备份副本异地存储,在数据丢失情况下便于恢复,从而保证数据的安全性。

数据备份主要包括基于块或设备的物理备份、基于文件的逻辑备份两种模式。

物理备份是将数据文件从实际物理地址复制到另一位置进行存储,主要包括冷备份和热备份两种形式。冷备份,也称为离线备份,是指在关闭所有数据并且数据不能更新的状况下进行的数据完整备份。这种方法备份时间长,不能按表或按用户恢复,而且不能实现数据的实时备份。相对而言,热备份是在数据运行的情况下进行备份的方法。与冷备份不同的是,热备份是一种实时备份方式。热备份恢复速度快,备份时数据仍可使用,并几乎可以对所有数据实体做恢复。

逻辑备份是将数据从系统中读出,并将其导入到一个文件中,这也是经常使用的一种备份方式。

物理备份和逻辑备份的区别在于:物理备份是转储需要备份数据的物理文件(如数据文件、控制文件、归档日志文件等),一旦发生故障可以还原文件;逻辑备份是对备份对象(如数据库用户、表、存储过程等)利用工具进行导出,一旦发生故障需要将数据导入。

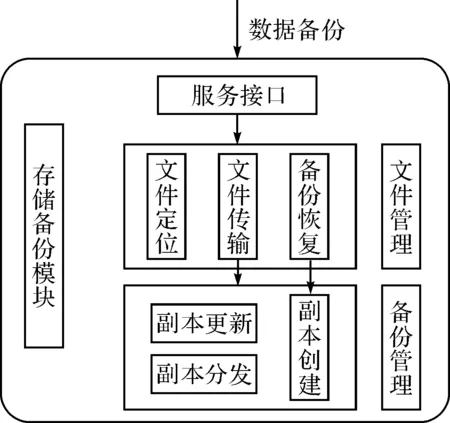

6.2控制结构

存储备份控制结构图如图9所示。存储备份模块由服务接口、文件管理模块、备份管理模块组成。服务接口运行在数据块服务器和服务管理节点上面,由服务层接口提供,为客户端提供访问控制。文件管理模块运行在数据块服务器和服务管理节点上面,包括文件定位,文件传输和文件备份恢复。备份管理模块运行在数据块服务器和服务管理节点上面,包括副本的创建,副本分发,副本更新。当数据丢失或损坏时,客户端可从存储备份模块获取数据的备份[10]。

图9 存储备份控制结构图

7结语

近年来,数据存储泄密事件层出不穷,为解决数据存储安全问题,本文提出了可控网络系统中的存储安全控制模型。模型以可控网络为理论指导,可控网络系统为载体,保证了数据存储的安全可控性;引入了加密控制机制,用户通过选取加密算法对存储数据进行加密,以保证数据的保密性;引入了数据鉴别控制机制,通过不同的数据鉴别方法实现对数据的签名,保证了数据的完整性和不可否认性;引入了存储备份控制机制,通过形成副本进行备份,保证了数据的持续可用性。提出了实现该模型的物理结构,形成网络存储安全动态防护体系。可控网络中各个部分在安全控制中心的协调和控制下,形成安全控制回路,从而实现对可控网络系统中的存储安全控制。在后续的工作中,将对可控网络理论及存储安全控制技术进行更深一步研究,以指导对该模型做进一步改进,使其更加安全与高效。

参 考 文 献

[1] 吴倩,范莉.一种主动安全存储控制技术的实现与应用[J].中央民族大学学报,2010,19(1):57-62.

WU Qian, FAN Li. An Active Access Control Technology and Its Applications[J]. Journal of MUC,2010,19(1):57-62.

[2] 卢昱.网络控制论概论[M].第一版.北京:国防工业出版社,2005:15-17.LU Yu. Cybernetics Introduction[M]. First Edition. Beijing: The National Defense Industry Press,2005:15-17.

[3] 游科友,谢立华.网络控制系统的最新研究综述[J].自动化学报,2013,39(2):101-118.

YOU Keyou, XIE Lihua. The Latest Research Overview of Network Control System[J]. Acta Automatica Sinica,2013,39(2):101-118.

[4] 王双,卢昱,陈立云,等.信息网络安全控制系统的研究与实现[J].军械工程学院学报,2015,27(1):35-38.

WANG Shuang, LU Yu, CHEN Liyun, et al. Research and Realization of Info-net Security Controlling System[J]. Journal of Ordnance Engineering College,2015,27(1):35-38.

[5] 饶兴.基于SSL协议的安全代理的设计[D].武汉:武汉理工大学,2011.

RAO Xing. Design of Security Agent Based on SSL Protocol[D]. Wuhan: Wuhan University of Technology,2011.

[6] 卢昱.信息网络安全控制[M].第一版.北京:国防工业出版社,2011:26-27.LU Yu. Info-Net Security Control[M]. First Edition. Beijing: The National Defense Industry Press,2011:26-27.

[7] 任恒.基于密钥池的无线传感器网络密钥管理[D].长沙:湖南大学,2012.

REN Heng. Key Management Schemes for Wireless Sensor Networks Based on Key Pool[D]. Changsha: Hunan University,2012.

[8] 陈兴凯,卢昱,刘云龙,等.信息网络安全可控技术研究[C]//2014 IEEE工业应用前沿技术研究专题研讨会.渥太华,加拿大,2014:919-922.

CHEN Xingkai, LU Yu, LIU Yunlong, et al. Research on info-net Security Controllable Technology[C]//2014 IEEE Workshop on Advanced Research and Technology Industry Applications .Ottawa, Canada,2014:919-922.

[9] 牛德华,马建峰,马卓,等.基于属性的安全增强云存储访问控制方案[J].通信学报,2013,34(Z1):276-284.NIU Dehua, MA Jianfeng, MA Zhuo, et al. Enhanced Cloud Storage Access Control Scheme Based on Attribute[J]. Journal on Communications,2013,34(Z1):276-284.

[10] 陆丹.基于P2P云存储备份系统设计及日志恢复实现[D].吉林:吉林大学,2012.

LU Dan. Design of Cloud Storage Backup System Based on P2P and Implementation of Log Recovery Module[D]. Jilin: Jilin University,2012.

Security Control of Storage in Controlled Network System

WANG ShuangLU YuCHEN Liyun

(Information Department Engineering, Ordnance Engineering College, Shijiazhuang050003)

AbstractThe thesis introduces some relative concepts about controlled network. We research the security control of storage in controlled network and propose data encryption control model, data authentication control model and storage backup control model. They solve the problems of the safety of data storage from the view of “five characters”. The thesis provides references to effectively solve the existing problems of safe storage.

Key Wordscontrolled network, storage, security, controlling model

收稿日期:2015年12月8日,修回日期:2016年1月28日

作者简介:王双,男,硕士研究生,研究方向:网络信息安全。卢昱,男,博士,教授,研究方向:网络信息安全。陈立云,男,博士,副教授,研究方向:网络安全协议。

中图分类号TP391.08

DOI:10.3969/j.issn.1672-9722.2016.06.029