移动社交网络中隐社交行为的研究

2016-06-21胡昌龙

刘 蔚, 胡昌龙

(湖北工业大学经济与管理学院, 湖北 武汉 430068)

移动社交网络中隐社交行为的研究

刘 蔚, 胡昌龙

(湖北工业大学经济与管理学院, 湖北 武汉 430068)

移动社交网络本质上是一个用户之间拥有信任关系的动态虚拟网路,可以通过群体间存在于现实世界的一些属性,推断出用户之间的信任关系水平,使整个在线群体的信任关系得以支撑。提出一种集群的算法框架,可以通过分布式的分区来产生一个集群的细粒度层次结构,并从中提取实际的群体特征,以解决集群重叠的问题。基于上述算法所构造的一个隐社交行为图形,包含了足够多用来评估集群内部个体之间信任关系的信息。使用隐社交行为图形理论,可以进一步计算出分组信任值;通过讨论组内信任值的聚合和传递,可以计算出全局移动社交网络中的集群信任和间接的信任值。

移动社交网络; 集群行为感知; 隐社交行为

移动社交网络本质上是一个用户之间拥有信任关系的动态虚拟网路。随着微信、微博、Facebook等社交工具的数量稳步增长,基于移动社交网络的应用已经无处不在。在这个新的移动社交范式下,每一个移动设备扮演着自己的角色,其输出的信息都被收集到了移动社交网络之中,因而需要资源共享和计算负荷做合理的分配[1-5]。相比于传统的社交网络,该环境下数据的数量和数据的复杂性都呈爆炸性增加,因此研究用户数据信任度的测量方法是必要的[6]。在移动智能终端所处的网络环境中,人们主要通过社交网络与他人进行交流,通过互动来共享他们在移动社交网络中的角色,通过彼此的行为表现来获取自己周围所接触用户的信任。然而虚拟的在线社交关系总是取决于物理现实世界的关系。因此,我们可以通过存在于现实世界中群体的一些属性,来推断用户的信任关系水平,从而来支撑在线群体信任关系[7-11]。

相关基于可信计算和减少社交网络中人际社交风险的研究[12-27]为本文研究奠定了基础,但是在用户联系和基于推理信任分组性质的影响因素方面的研究仍有不足。

笔者提出了一种根据分组的隶属关系来计算信任度排名的方法。该方法中,集群是位于高度连接的社交图中顶点的子集,假设一个集群内的边(簇内边)的密度比连接集群内的顶点到集群外顶点的边的密度大。一个集群包括许多层次结构,每一个层次结构表示一个组。基于发现特征,笔者根据紧密联系的一维信任关系,构建了一个全局社交信任模型,并提出了一个基于联系等级和组群同质性的量化信任关系的方法。被量化的社交信任模型支持用户间的信任关系和整合,换言之,该方法不仅有助于确定移动网络环境下的交流路径,而且随着可信度评估体系的建立,安全问题也得以解决。此外,隐含的信任和社交网络中的社交纠正机制也可以应用于其他领域。事实上,社交网络平台已经为用户提供了多种集成应用社交网络证书可以在许多不同场合提供身份认证,例如很多国外网站允许用户通过Facebook账号登录,如同国内网站能使用QQ、微信、微博、支付宝等账号统一登录一样[28]。本文提出的集群算法,可以通过分布式分区来产生一个集群的细粒度层次结构,并可以从中提取实际的群体特征,以应对重叠的集群,然后构造了包含足以用来评估信任关系等信息的隐社交行为图;并利用隐社交行为图,构建了一个基于集群结构的移动社交网络分层可信计算模型,根据联系、互动评估和用户的属性水平可以计算组内的信任值(分组信任值);在后续研究中,基于对组内信任值的聚合和传递机制的分析,可由此计算出全局移动社交网络中的集群信任和间接的信任值。

1 基本概念和定义

1.1 隐社交行为图形的概念

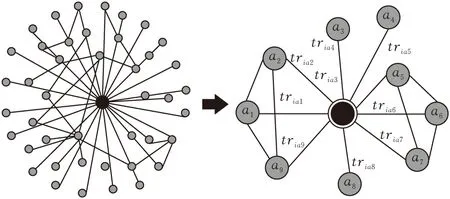

在移动社交网络中,大部分参与者经常通过移动智能终端在多人之间组织并协调活动。参与者被分成不同的组,组之间的交流通常是与现实生活中群体的成员之间(如某项目组的成员、同学或家人)进行的[19]。在这样的移动社交网络中,用户连接到彼此以显示关系,从而得出社会行为图,其中相关用户通过关系连接。为了捕捉同一组中两个用户之间的关系,本文介绍的隐社交行为图形[29]是社交图的一种特殊形式。它是高度连接的移动社交网络的顶点的子集,并且是由感兴趣的用户(Iuser)和他/她的直接相邻组成。在隐社交行为图形中的每条边都是有两个方向和一个权重。边的方向根据其是由用户传出还是接受访问信息来确定。以自我为中心的用户和直接的相邻之间的边的权重是由联系行为模式决定的。该以自我为中心的用户i的隐社交行为图形被表示为Iuser-i图形,图1展示了一个Iuser-i图形的例图,为了简单,其中边的方向被忽略了。

图 1 Iuser-i示例图形

1.2 基本定义

设U是设定的论域,f,h是随机函数,f:U→[0,1]和h:U→[0,1]。为方便讨论,定义用户i和用户j,R之间的关系模型作为一个元组〈f,h,j〉。

定义1 对于移动社交网络G中任意两个用户i和j,它们之间的信任关系R,并且可以被定义为

trij≜R〈Exij,WEnij,J(i,j)〉

(1)

其中,Exij是一个预期的信任值,WEnij是一个加权熵,J(i,j)是一个Jaccard相似系数。

本文中,trij是信任空间的基本元素。据定义1,Exij表示j对于i的基本信任度;WEnij反映用户i和j之间信任关系的重要性;J(i,j)反映了用户i和用户j的均一水平性。

定义2 对于用户i和在第k组用户i的gik中的用户j,该组内的信任显示了用户i和同组其他人的信任关系,并且可以定义为一个元组:

(2)

用户j可以属于多个集群组Gi,因此,给集群信任的定义为

定义3 假设用户j同时属于集群i的组gi1,gi2,…,gik,该集群信任和c_trusti是集群i组内信任的聚合。关于如何计算c_trusti的值,笔者将在后续研究中予以阐明。

2 隐社交行为图形的构建

2.1 理论基础

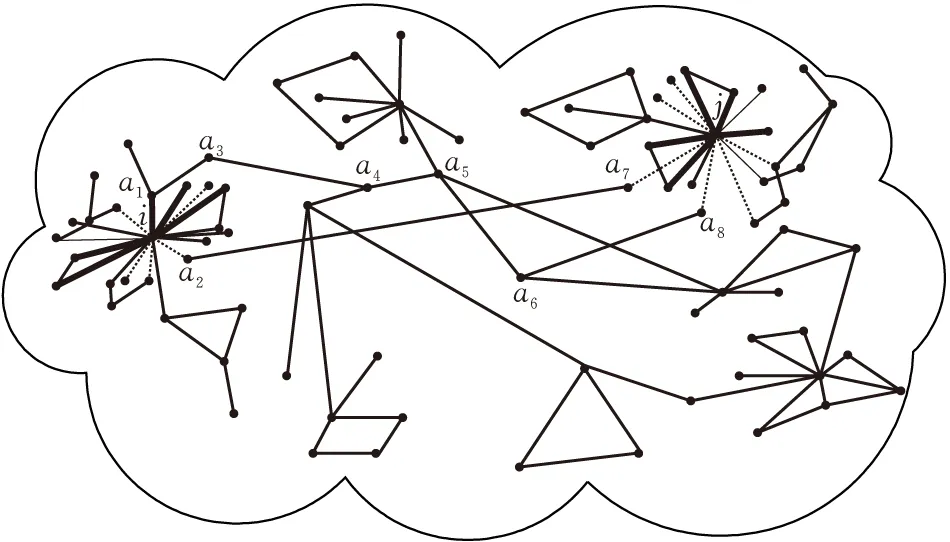

使用社交激励机制和底层现实世界作为信任的一个替代的基础。图2给出了微信中一个真实的隐社交行为图形的拓扑图,也是现实世界中常见的大多数隐社交行为图,显示出了这一社交网络的特征性结构。图中,富于变化的组被密集地连接在一起,但只与网络的其余部分有稀疏的关联。这些密集区域显示出群体的社交特性即:群体中的成员通常认识对方,因此形成了紧密的子连接。另一方面,群体内的其他成员不认识其他群体的成员,形成了稀疏的相互交接。如图2所示,每一个以自我为中心的用户可以属于多个组,每个组用不同的颜色标记。例如,用户i和j有三组,分别是家(粗实线),同学(细实线)和同事(虚线)。换句话说,Iuser-i图形和Iuser-j图形中分别有3个交流组。

图 2 从微信中检索到的一个真实的隐社交行为图

G=G(V,E)表示一个移动社交网络系统,其中顶点的集合V表示用户(节点),边的集合E表示这些用户之间的关系。如果用户i信任用户j,就会存在一个从用户i到用户j方向的边,反之亦然。在本文中,忽略边的方向,并且每个边意味着都是双向边。假设图G可以被划分为多个子图(图3),假设在Gi中有Ni个点,Gi中的每个边由发送和接收联系形成的。每个Gi是一个Iuser-i图形,尽管它可能由单一的节点组成。接下来,将交换着使用术语“Iuser-i图形”、“Gi”和“集群”。个体被作为一个“朋友”加入到其中,意味着至少用户i对于被添加个体有一定了解。个人之间的这种连接可以用来推断存在于它们之间的信任关系,但这种信任关系尚未达到“信任”或“上下文关系”的水平。因此,一个描述信任关系的定量方法至关重要。

图 3 隐社交行为图形和它们的信任关系

在本文的方法中,社交网络中用户之间的社交信任关系可以由没有外部限制的用户交流行为所推断。这种信任表示在同一组中的用户之间的信任关系,并被称为组内信任。基于组内信任(见定义2),可以得到集群中的用户之间的信任值,这个信任值即为集群的信任。然而,使用显式或隐式社交网络关系来促进信息的扩展是不容易的。因此,使用用户的集群信任来建立一个全局信任社交网路十分重要。

2.2 算法框架

从图2中可以发现有一些密集的连接子图和属于多个组的部分用户。该密集的连接子图是由群体中的成员组成,并且这些子图是使用集群算法从图形中提取出来的。一个群体检测算法应该提取实际的群体,需要算法来处理重叠的组。采用扩展了Newman和Girvan算法[32]的CONGA算法[33]。本文受制于空间而省略了CONGA算法的细节以此用提取实际的群体,处理重叠集群。如前所述,G=G(V,E)是一个包含所有顶点的移动社交网络系统。先从G点开始,通过分布式分区产生一个细粒度集群的层次结构。分区方法可以被重复,直到所有节点形成单个节点的集群,这是该层次结构的水平。本文的算法基于3个基本操作,即CalEdBetw( )、splitting( )和SplitVerBetw( )(表1)。

表1 基本算法运算符

因此,本文算法的主要思想如下所示。

Input V ∥节点集合; E ∥边集合;

Output cluster ∥用户i的簇;contactij∥用户i和j间的关系;

repeat

for Each edgee∈E do

Calculate Ebete=CalEdBetw(e,G),of edgee∈E;

end for

Ebetmax=MAXEbetee∈E;∥MAXEbete从Ebete获得最大值;

for Each node v∈V do

Calculate node Sbetv=SplitVerBetw(v,G),of node v∈V;

end for

Sbetmax=MAXSbetvv∈V;∥MAXSbetv从Sbetv获得最大值;

if Sbetmax>Ebetmaxthen

splitting(v);

else

Delete the edge e with maximum Ebetmax;

end if

until E=∅∥边遍历结束.

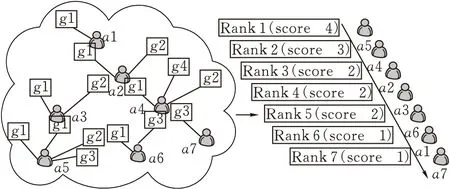

一个隐社交行为图是由一个用户 (即发起人) 发起的,发起人可以邀请一组联系人参加。本文初始化算法基于发起人同时和另一群体中的多个成员进行交流。为了给以自我为中心的用户和他直接相邻之间的每一个联系进行打分,提出了一个根据分数进行排名的机制。该排名机制的核心是,联系排名高的用户与已经被邀请的人分享很多的群。对于每一个在被邀请的群里出现过的人,每一个联系,分数则增加1。如果分数相同,用户可以根据字母顺序列表(升序或降序)来排名。排名实例如图4所示。

图 4 根据组的属性关系对联系进行评分排名

每当用户希望发起建立一个隐社交行为图形,他/她发起一个新的组,并开始选择第一联系人。接着,算法引擎提出一个名单列表,在名单中的人与被挑选联系分享一个或多个群体。这个列表是根据相关性进行排序,它是由共享的群体的数目给出的。选出一个分数最高的联系到发起人,并且重复这个过程,直到该组执行完毕。

3 结论

本文提出了一种基于隐社交行为图形的新方法用于计算移动社交网络中的信任度。该方法中,用户的隐社交行为图形可以从移动社交工具(如微信、微博和Facebook)中提取,并被标记为一个集群。一个集群可以被分为诸如家庭、合作伙伴和同学等多个组,可以通过给每一组打分,对组内的用户之间的联系进行排名。在后续的研究中,我们会提出一种新的量化信任管理模型,并研究如何计算分组的信任值,以及在集群和全局的传递和聚集,通过仿真来评估信任模型的有效性。

[1] 张朝阳.移动社交网络中上下文感知推荐机制的研究与设计[D].北京:北京交通大学,2013.

[2] 徐小霞.移动社交网路用户隐私安全问题及保护研究[D].重庆:重庆大学,2014.

[3] 张婷婷.移动社交网络中用户属性匹配的隐私保护研究[D].成都:电子科技大学,2012.

[4] 隋涛,陈荣赏.面向移动社交网络的动态信任评估[J].长沙:湖南科技大学学报,2014(3):73-77.

[5] 赵卓鹤.移动互联网社交应用软件使用意愿影响因素实证研究----以“微信”为例[D].济南:山东大 学,2014.

[6] 廉捷.基于用户特征的社交网络数据挖掘研究[D].北京:北京交通大学,2014.

[7] 张艳红.云计算在移动环境下的多融合服务研究[J].电信工程技术与标准化,2009(11):8-10.

[8] 乔秀全,杨春,李晓峰,等.社交网络服务中一种基于用户上下文的信任度计算方法[J].计算机学报,2011(12):2403-2413.

[9] 赵倩.基于社交网络的社会信任机制研究[D].北京:北京邮电大学,2013.

[10] 刘凤鸣.P2P服务环境中基于社会网络的信任计算研究[D].上海:东华大学,2008.

[11] 李小勇,桂小林.动态信任预测的认知模型[J].软件学报,2010(21):163-176.

[12] Kuada E, Olesen H. A social network approach to provisioning and management of cloud computing services for enterprises[M]. in: Proc. of Cloud Computing, 2011: 98-104.

[13] 定明静.基于信任网络的推荐技术研究及应用[D].成都:电子科技大学,2013.

[14] 林韶娟.基于信任网络的推荐系统研究[D].上海:复旦大学,2012.

[15] 张丽娟.基于本体构建的虚拟社区知识组织模型研究[D].广州:华南理工大学,2013.

[16] 白林根.基于复杂网络的微博用户关系网络结构研究[D].杭州:杭州电子科技大学,2013.

[17] 赵红强.合作博弈解及其应用研究[D].长春:吉林大学,2008.

[18] 刘英南.在线社会网络中基于动态信任的推荐机制研究[D].上海:华东师范大学,2014.

[19] 苏志毅.基于手机通讯录的移动社交网络服务器的研究与实现[D].北京:北京邮电大学,2011.

[20] 卞先华,陈亮,郑倩冰.基于文本内容和社会结构的可信度[J].重庆理工大学学报,2013(1):2334-2336,2356.

[21] 王伟伟.基于群体智能的关联规则挖掘应用[D].济南:山东师范大学,2007.

[22] 张宇.在线社会网路信任计算与挖掘分析中若干模型与算法研究[D].杭州:浙江大学,2009.

[23] 韩晓吉.在线社会网络中基于人工免疫的信任模型构建[D].济南:山东师范大学,2013.

[24] Balasubramaniyan V A, Ahamad M, Park H. CallRank: combating SPIT using call duration, social networks and global reputation[C]. Proceedings of Fourth Conference on Email and Anti-Spam, 2007: 18-24.

[25] 姜文君.在线社会网络中个性化信任评价基础与应用研究[D].长沙:中南大学,2014.

[26] Ankolekar A, Szabo G, Luon Y, et al. Friendlee:a mobile application for your social life[C/OL].[2015-01-31]. http:∥www.doc88.com/p-9899327362338.html.

[27] Roth M, Ben-David A, Deutscher D,et al. Suggesting friends using the implicit social graph[C]. Proc. of the 16th ACM SIGKDD International Conference on Knowledge Discovery and Data Mining, 2010:233-242.

[28] 张鼎.云计算环境下信息资源共享模式研究[J].情报科学,2010(10):1476-1479,1495.

[29] 杨媛媛.SNS网络中节点关系研究[D].保定:河北农业大学,2010.

[30] 李美子,张波.社交网络中的用户信任链形式化模型[J].计算机工程2012(23):60-62.

[31] 蒋黎明,张琨,徐建,等. 证据信任模型中的信任传递与聚合研究[J].通信学报2011(8):60-62.

[33] 郭强.一种基于节点分裂的重叠社区发现算法[D].哈尔滨:哈尔滨大学,2013.

[32] Newman M, Girvan M. Finding and evaluating community structure in networks[J]. Phys. Rev.,2004, E 69,026113.

[责任编校: 张 众]

A Study on Implicit Social Behavior in Mobile Social Networks

LIU Wei, HU Changlong

(SchoolofEconomicsandManagement,HubeiUniv.ofTech.,Wuhan430068,China)

Mobile social networks are essentially a dynamic virtual network with a trust relationship among the users, from which the level of this trust among users can be inferred on the basis of some properties in the real world so as to support the trust relationship between the online groups. A Framework of a clustering algorithm is proposed in this article so that a cluster of fine granularity hierarchy can be produced by using distributed partitioned and the actual groups in response to overlapping clusters can be extracted. Based on the algorithm above, an implicit social graph can be constructed, which contains enough information to assess the relationship of trust among individuals within the cluster. Through the use of the implicit social graph theory the grouped trust value can be further calculated. Through the aggregate and transfer of trust within the group, group trust and indirect trust value can be computed in the global mobile social networks.

mobile social networks; cluster awareness; implicit social behavior

1003-4684(2016)03-0056-04

G350.7

A

2014-12-02

国家社会科学基金项目(14BTQ045);教育部人文社会科学研究项目资助(13YJC870015)

刘 蔚(1973-), 男, 湖北武汉人,计算机系统结构硕士,湖北工业大学副教授,研究方向为电子商务安全,大数据分析及数据挖掘