基于光伏电站的无线传感网络远程防入侵研究

2016-06-12廖克书苏宇栋谭建军

饶 芳,廖克书,苏宇栋,谭建军

(湖北民族学院 信息工程学院,湖北 恩施 445000)

基于光伏电站的无线传感网络远程防入侵研究

饶芳,廖克书,苏宇栋,谭建军*

(湖北民族学院 信息工程学院,湖北 恩施 445000)

摘要:太阳能是一种清洁、安全的可再生能源,对保护环境有着十分重大的意义,已经成为未来能源发展的大趋势.研究信息型光伏电站实现了电站间相互通信互联化,由于电站暴露在十分复杂的物理环境下,容易遭受各种网络入侵.在分析网络入侵的基础上,建立了一种类跳频系统通信模型,同时提出了一种基于Kerberos的动态口令认证方式,该方式能有效地解决节点之间的相互认证,防止恶意节点的伪装和节点传输的信息被截获.

关键词:光伏电站;无线传感器网络;网络入侵;类跳频系统通信模型;动态口令;Kerberos协议

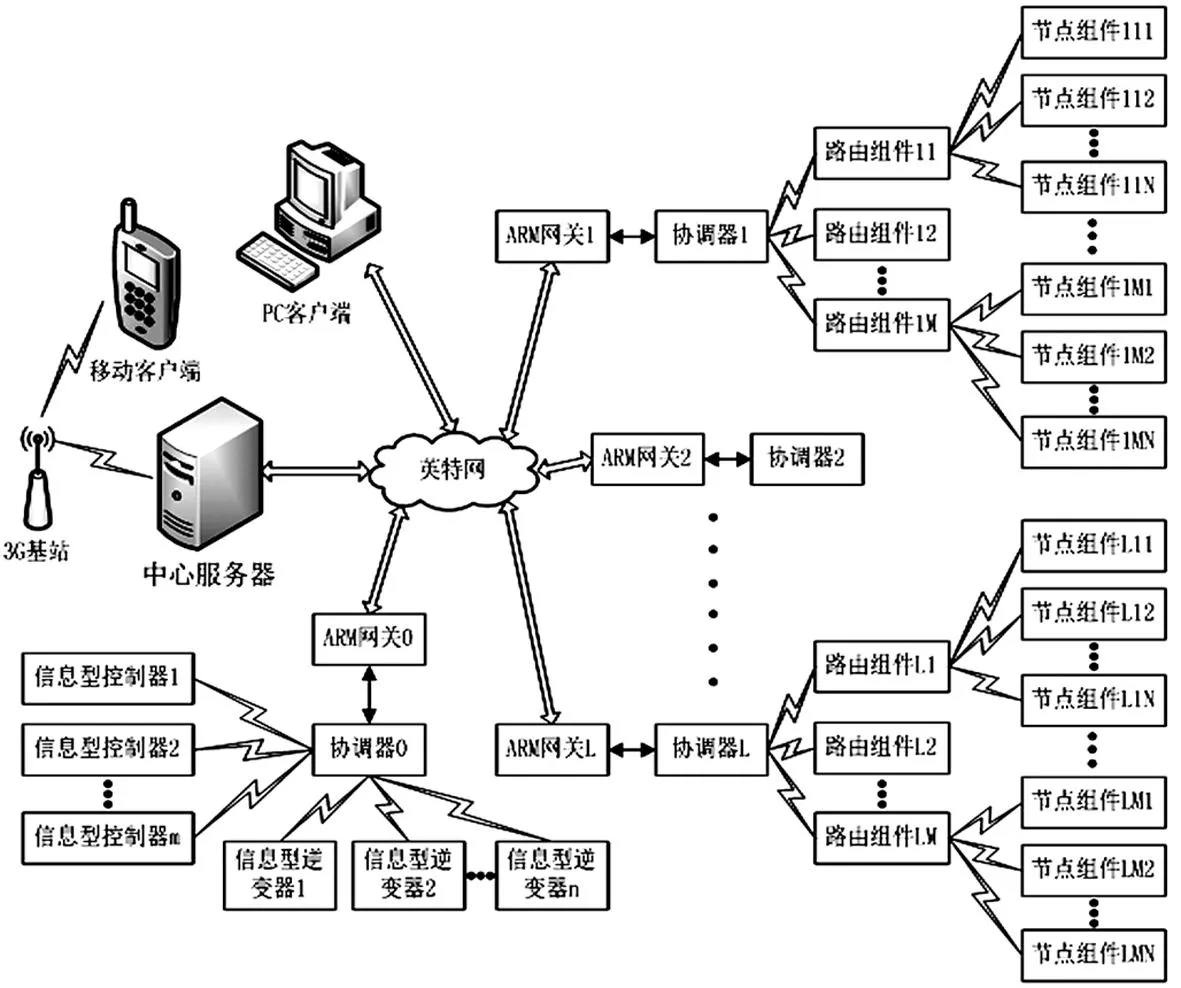

图1 信息型光伏电站Fig.1 Smart PV power plant

随着环境污染的日益严重,人们把目光投向了清洁能源.传统光伏电站加互联网,组成了信息型光伏电站,该电站因为其无与伦比的优点得到了广泛的应用[1].然后,随之也带来了一系列的安全隐患.由于信息型光伏电站长期暴露在复杂物理环境中,容易遭受一系列的网络入侵[2].先有的研究大部分是研究如何检测网络入侵的,并没有从源头上解决得以让攻击者入侵的网络漏洞[3].本文在分析网络入侵的基础上,针对节点之间相互通信的身份认证和传送信息的完整性,建立了一种类跳频系统通信模型.同时提出了一种基于Kerberos的动态口令认证方式,该方式能有效地解决节点之间的相互认证,防止恶意节点的伪装和节点传输的信息被截获.

1问题的提出

信息型光伏电站监控系统由移动客户端、基站、中心服务器、PC客户端、ARM网管、协调器、路由器、节点几部分组成[4],如图1所示.

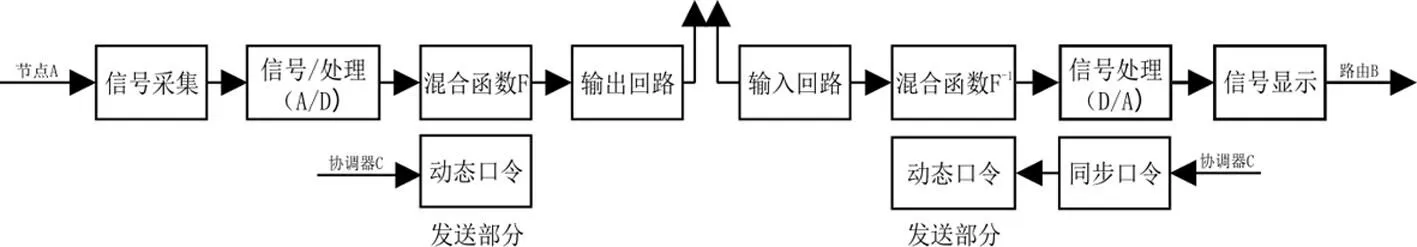

图3 类跳频系统模型Fig.3 A model of communication like hopping

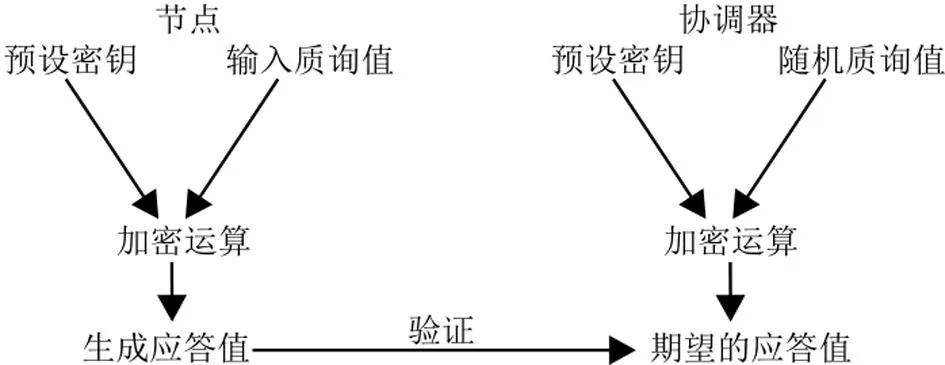

图4 基于质询/应答的动态口令认证Fig.4 Dynamic password authentication based on a challenge / response

图5 协调器发送图Fig.5 The coordinator to send

图2信息流向子系统

Fig.2Information flow subsystem

节点之间是相互通信的,当节点采集到光伏板上的电流、电压、温度等信息时,从节点—路由—协调器—ARM网关—英特网,一级一级传播[5].信息光伏系统是一个庞大的物联网系统,为了便于研究,本文选取信息流向的一个子系统进行研究,如图2所示.

在信号一级级向上传播的过程中,由于节点暴露在物理环境下,容易遭受各种网络入侵.从传播学的角度来说,为了保证节点之间的正常通信,需保证信号源的安全,一方面让攻击者无法伪装正常节点,另一方面也避免了攻击者截获信息却无法正常使用数据.本文提出了一种类跳频的节点通信模型,并采用了一种基于Kerberos的动态口令认证方式[6].

2模型的建立

根据节点通信的特点,提出了一种类跳频的通信系统模型,如图3所示.类跳频通信系统工作原理是指收发双方传输的信号按照预定规律变化进行通信,用动态口令对原本信号进行加密后发射出去,信号随动态口令的变化而变化.

当节点采集到光伏板上的信息时候,将模拟信号转化为数字信号,再与协调器发出的动态口令通过一个加和函数F得到一个合成的数字信号传递出去.路由器的天线在接受到这个合成的数字信号后,与协调器发出同步动态口令,通过加和函数的逆函数F-1,将得到的信息转化成模拟信号传送给路由器,如此实现一级单元的传送.

3基于Kerberos的动态口令认证

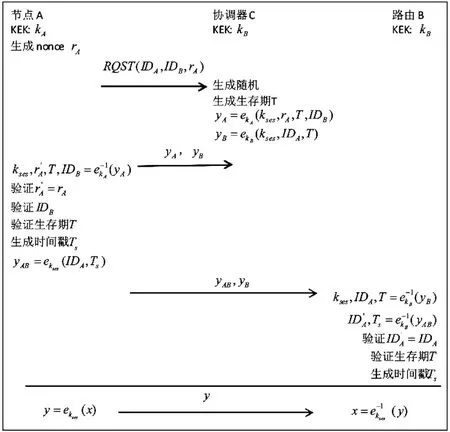

由协调器产生的动态口令是主要变动因子,该动态口令是基于Kerberos协议的.Kerberos协议不仅是一个密钥分配协议,也基于KDC(验证服务器).此协议分为两部分:质询和应答[7],如图4所示.

节点A向协调器C发送一个随机noncerA,这个过程可以看做是一个质询,因为它对协调器使用联合KEYkA对其进行加密表示质询.如果返回的质询值rA′与发送的匹配,则节点A就能确定消息yA的确是由协调器发送的[8],具体表示方式如图5所示.

4安全性分析

在此基本协议中,协调器C为节点A和路由B分别生成了两个消息yA和yB,yA中包含了路由B的身份IDB,节点A就可以确认此回话密钥的确是它与路由B的会话密钥.而在yB和yAB中包含了A的身份IDA,路由B就可验证:①协调器包含了它与节点A之间连接的会话密钥;②它目前的确正在与节点A进行会话[9].由上述可知,如此就可以防止恶意节点伪造成正常节点发送消息.另一方面,在Kerberos协议中,协调器指明了会话密钥的生存期T,并且节点使用了时间戳TS.由于节点资源有限,攻击者无法在短期内破解.再者网络入侵者捕获到的信息是通过函数F合成的,要还原出原来的信号更需要大量的时间[10-15].

5结语

本文在分析网络入侵的基础上,建立了一种类跳频系统通信模型,同时提出了一种基于Kerberos的动态口令认证方式,该方式能有效地解决节点之间的相互认证,防止恶意节点的伪装和节点传输的信息被截获.但本文只从理论上对安全令性进行了分析,并未拿到现实环境中加以验证 ,下一步,将通过相应实验手段与设备对该方式进行进一步研究.

参考文献:

[1]饶芳,谭建军.无线传感器网络中基于sink节点的目标位置选择移动算法[J].现代电子技术,2015,38(19):43-49.

[2]崔慧,潘巨龙,闫丹丹.无线传感器网络中基于信誉-投票机制恶意节点检测[J].中国计量学院学报,2013,24(4):353-359.

[3]王梦娇.基于簇首相连和多汇聚节点的WSN路由算法[J].延边大学学报(自然科学版),2015,41(2):156-159.

[4]梁平原,黄亚光.基于网络编码的无线传感器网络功率管理[J].吉首大学学报(自然科学版),2013,34(1):56-60.

[5]赵琳娜,宝力高,孙可,等.基于Zigbee的火电厂储煤自燃监控系统的研究与设计[J].内蒙古民族大学学报(自然科学版),2015,30(4):287-291.

[6]张小红,樊中奎.基于认证协议的Web 单点登录优化设计[J].计算机工程,2010,36(13):146-148.

[7]沈阳.基于Kerberos协议的单点登录研究与设计[J].计算机工程与设计,2011,32(7):2249-2251.

[8]邵叶秦.改进的Kerberos单点登录协议[J].计算机工程,2011,37(24):109-111.

[9]陈丽.Kerberos协议在单点登录系统中的改进及应用[J].计算机系统应用,2011,20(1):36-40.

[10]王海龙,戴英侠.远程接入短信动态口令系统的阻塞攻击分析及其对策[J].学术研究,2013,20(1):103-106.

[11]黎妹红,韩磊.身份认证技术及应用[M].北京:北京邮电大学出版社,2012:63-65.

[12]马儒宁,王秀丽,丁军娣.多层核心集凝聚算法[J].软件学报,2013,24(3):490-505.

[13]肖国荣.改进蚁群算法和支持向量机的网络入侵检测[J].计算机工程与应用,2014,50(3):75-78.

[14]HASSANZADEH A,XU Zhaoyan,STOLERU R,et al. PRIDE: practical intrusion detection in resource constrained wireless mesh Networks[J].Information and Communications Security,2013,8233:213-228.

[15]BRAHMKSTRI K,THOMAS D,SAWANT S T,et al.Ontology based multi-agent intrusion detection system for Web service attacks using self learning[J].Networks and Communications,2014,284:265-274.

责任编辑:时凌

Research on Preventing Remote Intrusion of WSNs Based on PV Power Plant

RAO Fang,LIAO Kesu,SU Yudong ,TAN Jianjun*

(School of Information Engineering,Hubei University for Nationalities,Enshi 445000,China)

Abstract:Solar energy,as clean,safe,renewable energy,plays an important role in protecting the environment,and it has become a major trend of the future energy development.The information-type photovoltaic power plant has achieved inter-station communication interconnection,Because of its exposure to the complex physical environment,it is vulnerable to suffer a variety of network intrusions.This paper has analysised the network intrusion,and then put forward a model of hopping-like communication. In addtion,a way of dynamic password authentication based on Kerberos protocol is proposed.This method can effectively solve the mutual authentication between nodes,which can prevent disguised malicious nodes and interception of node transmission information.

Key words:PV power plant;wireless sensor networks;network intrusion;a model of hopping-like communication;dynamic password;Kerberos protocol

收稿日期:2015-12-18.

基金项目:国家自然科学基金地区基金项目(61261016).

作者简介:饶芳(1989- ),女,硕士生,主要从事无线传感网的研究;*通信作者: 谭建军(1960- ),男,教授,主要从事无线传感网和物联网应用的研究.

文章编号:1008-8423(2016)01-0057-03

DOI:10.13501/j.cnki.42-1569/n.2016.03.015

中图分类号:TP393.1

文献标志码:A