设备安全加固案例及网络安全意识浅析

2016-05-11窦桂英

窦桂英

【摘要】 通过一个实际案例---一个公司服务器遭到攻击,来剖析在现实生活中,我们遭遇到网络安全时的应对策略,并详细介绍了网络安全加固以及怎么预防的方法。在民航中,民航气象的飞速发展,使得民航气象信息在民航中占有非常重要的地位,民航信息安全也就显得尤为重要。

【关键字】 操作系统 ssh arp攻击

一、前言

在计算机网络安全的圈子里流传着这么一句话:“计算机并没有漏洞,漏洞在于人的身上。” 其实网络是人、组织机构与电脑之间相互联系的迷宫。网络攻击最简单的方式就是找出关系中的薄弱环节。通常人是这三者中最弱的一环,因此也就成了攻击进入任何电脑网络最简单的方式。

现代黑客已经将攻击目标由组织机构的系统转为人类的操作系统。由于个体攻击需要一套不同的工具和从蛮力转变为策略的技巧,而网络攻击就利用了人的弱点和个人习惯。俗话说:积习难改。我们长期养成的薄弱的网络安全意识和带有明显个人及组织特征的网络操作习惯,就往往成为个人与所维护设备组成的一体系统中最大的安全漏洞。下面以一个案例为背景,浅谈下网络安全加固。

二、案例背景

2014年10月份公某司一台服务器异常,且经网络特征分析得出此服务器成为“肉鸡”的结论。

由于此服务器为私网地址,是与外网隔离的,从安全性上来说是比架设在公网上的平台稳固性高的。维护人员对此服务器进行检查,发现所谓的私网其实并不封闭,此服务器就是一个公网接入点。原来此服务器为综合网管告警监控系统的前置机,为了完成与监控系统采集机的连接,前置机映射了公网地址,而采集机是在公网上的。这样,就给外网对私网提供了一个攻击通道。连接了公网就一定要受到攻击么?那架设在公网上的平台怎么办?我们的个人计算机平时就与公网连接的,有没有一些安全措施来保证我们电脑不被攻击或减少攻击的可能性呢?

鉴于这些想法,我们根据网络安全知识在主机层面进行安全加固工作。下面就对本案例的问题解决过程所涉及的内容对网络安全分析进行分享,提供一些简单通用的安全加固内容。

三、问题解决方案及安全分析

3.1 服务器断网并更换操作系统

不联网的设备是无法进行攻击的,在检查时将傀儡服务器断网。对服务器,原操作系统为windows 2003。根据设备硬件信息可以更换操作系统为Linux。

通常评定网络安全等级的客观的方法是跟踪一个特定的操作系统发布的修复漏洞的补丁数量。而windows与Linux进行比较发现,Windows似乎安全漏洞似乎更多。一份美国计算机应急反应小组发表的安全漏洞测评报告表明,Windows出现了250次安全漏洞,而Red Hat Linux只有46次安全漏洞。而两者存在这种差别是有充分理由的。原因是Linux的开放源代码的软件开发方式有助于更容易地暴露错误,而Windows由于其许多应用程序依靠远程程序调用,远程程序调用是计算机内部的一种通信方式,无法提前预知和主动地分配通信方法。而Linux是限制使用远程程序调用的,相比之下,就迫使Windows的防火墙没有Linux那样严格

由于维护人员熟悉windows系统的操作,因此也往往形成对windows的习惯性依赖。而且,现在网络上的攻击多是针对windows操作系统的,我们不妨换一种操作系统,既有较高的安全性又能丰富我们的维护知识。

3.2 更换远程登录方式telnet为ssh

在更换操作系统后,对服务器的远程登录进行设置,禁用Telnet,使用SSH远程登录。

1、#chkconfig telnet off (关闭telnet)

#chkconfig --del telnet(开机不启动命令)

2、#service xinet restart (重启)

3、#rmp -e telnet -server –nodeps(删除包)

4、#vi /etc/services (注释掉23端口)

由于物理距离的限制,很多维护人员都是通过远程登录进行设备维护的。一般的网络服务程序,如:telnet、ftp和pop在本质上都是不安全的,原因是在网络上它们都是用明文传送数据和口令。而SSH(安全外壳协议) 是建立在传输层和应用层基础上的安全协议,是目前较为可靠,专门为远程登录会话和其他网络服务提供安全性的远程登录协议。简言之:Telent是明码传输,SSH是加密传输。

而Telnet访问远程计算机用的TCP/IP协议是以控制网络设备,就好比在离开某个建筑时大喊用户名和口令。就会有人进行监听,并且会利用你安全意识的缺乏,把这些数据和口令截获了。同时这些服务程序的安全验证方式也是有弱点的,也就是很容易受到“中间人”的攻击。就是“中间人”冒充真的服务器接收你传给服务器的信息,然后再冒充你把信息传给真的服务器。你和服务器之间的信息传送被“中间人”做了手脚之后,就会出现很糟糕的问题。

而SSH提供的一种基于密钥的安全认证,则为自己创建一对密匙,并把公用密匙放在需要访问的服务器上。用这种方式,你必须知道自己密匙的口令,而口令是不需要在网络上传送的。这种认证方式不仅加密所有传送的信息,而且“中间人”这种攻击方式也是不可能的(因为他没有你的私人密匙)。

3.3 弱口令问题

弱口令问题恐怕是最能体现个人习惯和暴露个人信息的。有人说破解密码的高手都是一个优秀的心理学家,他可以通过对你个人的所有网络信息和生活习惯的了解经过缜密的推理来破解你的密码。而你是防不胜防的。因为密码是我们最容易麻痹和偷懒的网络信息。

这就要说到密码破解方法。攻击者一般都会使用一些常用的弱口令先进行手工试探,我们平时所用的一些系统服务、数据库、web应用等都有其默认的弱口令,这更是需要我们注意和更改的地方。

手工试探失败,是可以暴力破解的。理论上密码都是可以破解的,但是理论归理论,现实归现实,暴力破解是需要成本的,稍微复杂的密码,一台普通设备都要破解很长时间。

因此,关于登录密码最好的弱口令问题的解决方案:不使用空口令或系统缺省的口令;口令长度不小于8个字符;口令应该为大写字母、小写字母、数字和特殊字符的组合;不使用与自己个人信息有关的密码,如生日、姓名简写等;定期更换口令密码,防止未被发现的入侵者继续使用该口令等等。这些措施都能给攻击者破解密码带来很大的障碍,保证了口令破解的难度。

为了防止维护人员偷懒,可以进行密码复杂度配置:

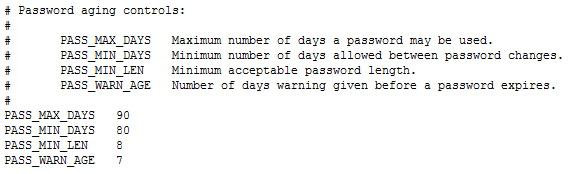

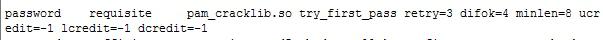

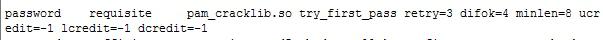

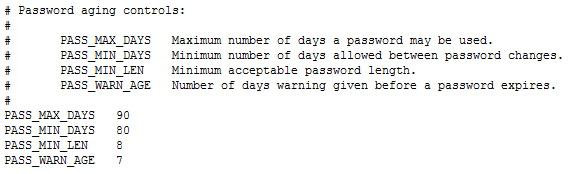

参数含义:常识次数5;最少不通字符4;最小密码长度8;最少大写字母1;最少小写字母:1;最少数字1。

参数含义:

PASS_MAX_DAYS 90 #密码最长过期天数

PASS_MIN_DAYS 80 #密码最小过期天数

PASS_MIN_LEN 8 #密码最小长度

PASS_WARN_AGE 7 #密码过期警告天数

3.4 更改远程登录端口号

从一台设备到另一台设备或几台设备可能建立多个连接,所以需要某种多路复用功能区分不同连接。多路复用确保传输层可以从某个应用程序将数据发送到恰当的接收站,并且从接收站接受数据时,把数据传送到恰当的应用程序。为了拥有这种本领,传输层为每个连接分配一套唯一的号码,这些号码成为端口(prot)。每个连接有一个源端口号和一个目的端口号。发送方设备所指定的目的端口号成为公共端口号,公共端口号中包括一些常用应用程序的“默认端口号”。比如:FTP,默认端口号为21;SSH,默认端口号为22;Telnet,默认端口号为23;TFTP(Trivial File Transfer Protocol ),默认端口号为69;QQ,默认的端口号为1080;…

远程攻击所使用的端口号基本都是默认的端口号,我们在维护工作中也习惯于记忆和使用默认端口号。而修改远程端口号,会使得该远程登录只能在此更改的端口进行,即使知道账号和口令,端口号不对依然无法登录,这就使得我们的远程登录安全又增加了一份防护。

修改ssh端口号的方法:步骤一修改/etc/ssh/sshd_config文件

[root@localhost ssh]# more sshd_config#$OpenBSD: sshd_config,v 1.69 2004/05/23 23:59:53 dtucker Exp$

# This is the sshd server system-wide configuration file. See# sshd_config(5) for more information.

# This sshd was compiled with PATH=/usr/local/bin:/bin:/usr/ bin

# The strategy used for options in the default sshd_config shipped with

# OpenSSH is to specify options with their default value where

# possible, but leave them commented. Uncommented options change a

# default value.

#Port 22 //先把22注释掉

port 2501 //添加一个新的端口

#Protocol 2,1

步骤二

[root@localhost ~]# service sshd restart

Stopping sshd:[ OK ]

Starting sshd:[ OK ]

步骤三

用SecureCRT测试3.5 ARP攻击防护

在此案例中维护人员还发现同一网段中的一些设备存在严重的丢包行为,甚至影响了客户端正常登录平台。最后的故障判断为:存在ARP攻击。所谓ARP攻击就是通过伪造MAC地址和IP地址实现ARP欺骗,同时在网络上产生大量的ARP通信量使网络阻塞,攻击者只要不断的发出伪造的ARP响应包就能更改目标主机ARP缓存中的IP-MAC条目,造成网络中断或中间人攻击。

为了保证服务器的顺畅和业务的正常运行,对于ARP攻击的防范工作必须要做,在此介绍三种常用的防范措施:一是在路由器和终端上都进行IP-MAC地址绑定,这可以对ARP欺骗的两边伪造网关和截获数据,都具有约束的作用。二是通过在防火墙软件中开启ARP防护来对终端电脑上网关进行绑定,以防止不受网络中假网关的影响,实现保护自身数据不被窃取。三是通过划分VLAN和交换机端口绑定来实现。做法是通过细致地划分VLAN,以减小广播域的范围,从而使ARP在小范围内起作用,不至于发生大面积影响。而针对一些网管交换机具有MAC地址学习的功能,学习完后,再关闭这个功能,就可以把对应的MAC和端口进行绑定,避免了病毒利用ARP攻击篡改自身地址。

四、结论

通过对本案例的解决方案分析,回头再去看前言的第一句话,不禁感受颇深。以上的安全加固策略其实都是基本的安全常识,也并不是多么复杂的操作。但是维护人员自身所具有的安全意识程度,却反映了设备存在的漏洞大小和多少。在维护人员和设备组成的一体系统,具有了良好的安全操作和维护习惯以及预警意识,你就会成为维护设备外面一层最坚实的“防火墙”。

参 考 文 献

[1] 鸟哥 著 鸟哥的Linux私房菜:服务器架设篇(第三版)机械工业出版社2012.7出版

[2] 闫宏生 王雪莉 杨军等编著计算机网络安全与防护(第二版)电子工业出版社 2010.11出版

[3]俞朝晖 王长征 赵怡程著 系统防护网络安全与黑客攻防实用宝典中国铁道出版社 2013.2出版