基于网络探测的IP网络安全性分析的研究

2016-05-06陶峥

陶峥

【摘要】 随着网络技术的不断发展,以及网络在生活及工作等方面扮演着越来越重要的角色,网络安全问题也层出不穷。网络安全问题也越来越受到人们的重视,各种网络安全解决方案也原来越先进,但网络入侵检测和网络脆弱性分析是解决这一问题重要手段之一。而本文就基于网络探测的IP网络安全性分析,来研究网络入侵检测和网络脆弱性分析,来保证IP网络安全有效平稳的运行。

【关键词】 计算机系统 网络入侵检测 网络脆弱性分析 检测原理

一、计算机系统中存在的安全性问题

计算机技术的飞速发展,并应用于教育、农业、经济、军事、政治等等各个方面,且它其他技术不断的融合,导致人们越来越依赖于网络。严重的依赖导致计算机网络安全存在巨大的危险,如果计算机网络一旦出现安全漏洞,那么小则浪费人力、物力,导致个人和企业丧失竞争优势,大则对国家财产安全甚至是国家的机密信息的安全都会造成威胁。网络安全问题不容小觑。

计算机网络技术复杂,多变,有的网络系统安全性并不高,存在着许多漏洞。众多网络“黑客”正是利用这一漏洞,来侵入计算机网络系统,窃取信息甚至是摧毁现有系统。对于“黑客”的身份和目的性我们并不能确定,他有可能只是出于游戏和猎奇心理,来寻找某些网络系统中存在的漏洞,因此,网络安全检测和入侵行为的防御是一项长期而艰苦的斗争。

二、网络入侵检测

所谓入侵系统检测,就是指能够通过分析系统或网络安全相关数据来检测入侵活动的系统。一般来说,入侵检测系统在功能结构上是相同的,均由数据采集、数据分析、以及用户接口能几个功能模块组成,只是具体系统检测在分析数据的方法、数据采集以及数据采集的类型方面有所不同。Denning在1996年提出的基于主机系统的主体特征轮廓、系统对象、审计日志、异常记录以及活动规则等的检测系统模型是最典型的系统设计模型。例如:IDES、NIDES。但随着这种网络安全斗争的不断发展,设计模型也在不断更新。Heberlein利用Denning的模型设计的NSM系统能够在以太网中通过网络业务分析进行检测。DIDS是对NSM的发展,把网络中主机系统的审计机制收集到事件数据通过网络进行综合处理。

2.1 IDES模型

它是Denning最早提出的入侵检测模型,它能够检测出黑客入侵、越权操作及其他种类非正常使用计算机系统的行为。它由主体、客体、审计记录、轮廓、异常记录和活动规则六部分组成。IDES实际上是一个基于规则模式匹配的系统,这个模型不需要不需要保护目标系统的安全弱点和攻击者的手段。因此,它是一个异常入侵检测模型。

2.2 IDM模型

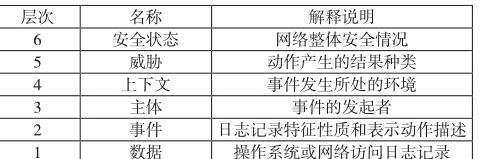

设计人员在开发分布式入侵检测系统时,提出一个层次化的入侵检测模型,简称IDM。

这个模型给出了在推断网络中计算机受攻击时数据抽象过程,它给出了将分散的原始数据转化为高层次的有关入侵检测环境的全部建设过程。通过把收集到的分散的数据进行加工抽象和数据关联操作,IDM构造了一台虚拟的机器环境,这台机器由所有的相连主机和网络组成。将分布式系统看作一台虚拟的计算机的观点简化了跨越单机入侵行为识别。

2.3两种模型的比较

IDES模型依靠主机的审计记录,因此,在网络环境下,IDES模型还是具有一定的局限性。首先,它无法准确地描述网络攻击行为;其次,网络攻击行为具有一定的复杂性,一些攻击者会通过协作的方式来挖掘系统的弱点,IDES模型无法描述攻击者的操作过程;再者,它最多只能保护单一主机,然而网络入侵攻击的目标是多样的,且常常是互联的,IDES无法判断出隐藏的攻击活动。最后,IDES模型的局限是把入侵征兆的信息来源局限于审计记录,这种做法是远远不够的。而IDM模型则是对IDES模型的补充。

总之,入侵检测模型要随着网络技术和入侵技术而变化。一方面要扩充入侵检测模型,另一方面要易于扩充。

三、两种基本检测原理

绝大多数入侵检测系统包括已有的和正在开发的都是围绕异常检测和误用检测两种基本原理展开的。

3.1误用检测模型

误用检测是根据已知的入侵模式来检测入侵。入侵者常常利用系统和应用软件中的弱点攻击,而这些弱点易标准化成某种模式,如果入侵者的攻击方式恰好匹配上检测系统中的模式库,则入侵者即被检测到。应用误用检测原理的检测方案主要有基于概率误用入侵检测方法、基于专家系统误用检测、基于状态迁移分析误用检测方法,基于键盘监控误用检测方法、基于模型误用检测方法等。

3.2异常检测模型

异常检测是根据非正常行为和使用计算机资源非正常情况检测出入侵行为。

异常检测试图用定量方式描述常规的或可接受的行为,以标识非常规的、潜在的入侵行为。异常入侵检测的主要前提是入侵活动作为异常活动的子集。会有这样的情况,若外部人闯入计算机系统,尽管没有危及用户资源使用的倾向和企图,可是仍然存在一种入侵可能性,还是将它的行为作异常处理,似乎很合理。但是入侵活动常常是由单个活动组合起来执行,单个活动却与异常情况独立无关。理想的情况是,异常活动集和入侵活动集一致,这样,就可以识别所有的异常活动恰恰是检测到的所有入侵性活动,结果不会造成错误的判断。可是入侵活动并不总是与异常活动相符合。有四种可能情况:

(1)入侵性而非异常。将导致不能被检测到,造成漏检,结果是IDS不报告入侵。

(2)非入侵性且是异常的,会造成虚报。

(3)非入侵性非异常。活动不具有入侵性,IDS不报告,属于正常判断。

(4)入侵且异常,活动具有入侵性并因为活动是异常的,IDS报告为入侵。

应用异常检测原理的检测方法主要有统计异常检测方法等。再者,异常的门限设置不当,往往会导致IDS经常地误报警和漏检。漏检对于重要的安全系统来说还是非常危险的。同样,误报警会增加安全管理员的负担,容易造成麻痹大意。而且,也会导致IDS的异常检测器计算开销增大。

四、网络脆弱性分析

首先,在分析网络脆弱性之前,我们必须得清楚什么是网络脆弱性。网络脆弱性指的是网络中任何能被黑客用来作为攻击前提的特性。网络是由主机、通信子网、各种协议和应用软件等组成的复杂系统。网络的脆弱性主要就来自于这些部件的安全缺陷和不正确配置。在单一的行为条件下或者单个的计算机系统下,网络是出于安全状态的。但是,网络本身就是互联的,因而它具有复杂的网络配置。越复杂的网络越脆弱,一旦某个不经意的点被攻破,那么所面临的将是整个系统的瘫痪甚至是彻底损毁。

另一方面,网络脆弱性分析是能够通过分析系统或网络安全相关特性、配置来检测系统或网络安全缺陷或漏洞的系统。一般来说,网络脆弱性分析系统在功能结构上也是基本一致的,均由数据采集、脆弱性分析以及用户接口等几个功能模块组成,只是具有脆弱性分析系统在利用系统或网络安全特性、配置数据分析网络脆弱性的方法、采集数据及采集数据的类型方面有所不同。已经有的网络脆弱性分析工具包括:基于行为建模的,基于攻击树的,基于网络描述的,基于主机的分析。下面就举几种典型的脆弱性分析技术。

4.1 NVT模型

它是由美国空军研究实验室开发。NVT应用一个拓扑系统模型,这个模型支持众多脆弱性分析工具的信息需求,NVT原型整合和互联网应用若干已有的脆弱性分析评估技术,产生一个一体的、组合的脆弱性分析工具。NVT程序定义和发展了一个脆弱性评估环境,这个评估环境将若干脆弱性分析资源和工具组合到一个粘合的脆弱性可视化体系结构中。它提供了一个灵活的、可拓展的、易维护的解决方案,它使每一个脆弱性分析工具处理和报告能力独立于一个系统的实际信息。它的优点是,让每一个工具只仅仅利用它所需要的输入数据。而它能够提供一个灵活的、有标准组件的、可扩展的脆弱性分析途径,不仅是一个富有创新的设计,更是它的最大的一个优点。

4.2 NVA模型

分析过程如下:第一步,定义脆弱性度量;第二步,网络状态被刻画为正常、不确定或者脆弱,这是基于所选度量的门限值;最后,用节点和流脆弱性指标度量量化网络脆弱性。但它最大的缺点是没能反映网络拓扑连接性对于网络脆弱性的直接影响。

这两种分析方法分别体现了两种不同的设计理念,特别是NVT模型,它的全新的设计理念,值得学习和借鉴。

在模型的基础上,下面是几种流行的分析方法。

1)网络描述:提供网络经受攻击或故障而幸免的能力分析:这种分析方法提供了一种系统框架,这种系统框架将故障和攻击事件注入一个给定的网络描述,然后将注入事件以模式曲线图的形式可视化输出。这种方法利用模式校验、贝叶斯分析和统计分析。

2)攻击树:攻击树假定所有的攻击路径已知并且可以被定义为可能或者不可能,通过将已知的攻击模式映射到攻击树上以量化网络脆弱性,判定何种攻击可能性最大因而最有可能存在于网络中。

3)被动检测网络链接:这种方法利用公开监测工具得到多种网络性能测试的数值化数据。

美国坦桑尼亚大学Guangzhi Qu等人提出的网络脆弱性分析体系结构为该领域的研究工作奠定了重要基础。它是一种分布式的分析体系。以每种攻击类型的脆弱性度量作为每个代理的输入,代理同时监视网络收集网络节点状态和服务性能指标,各个代理的脆弱性度量特定值经过事件综合处理机制作为脆弱性分析模块的输入,输出为在特定攻击类型下的脆弱性指标。

五、总结

在计算机技术飞速发展的今天,尤其是计算机技术和通信技术相融合,人们的日常生活更离不开计算机网络。而计算机网络正在慢慢的融为一个大的整体,其复杂性可见一斑。整体里面所包含的是人们的日常工作和生活的方方面面以及企业甚至是国家的一些机密信息。所以对于网络安全性的检测必不可少。

在安全性检测的前提下要了解网络入侵原型、网络检测原型以及网络脆弱的分析,这样对于网络的入侵与防御以及其内部的运行才能有一个更加全面的了解,这样对于不断提高网络安全运行的水平也起着重要的作用

参 考 文 献

[1]蒋建春 冯登国等,网络入侵检测原理与技术,国防工业出版社

[2]李鸿培 王新梅等,入侵检测中几个关键技术研究,西安电子科技大学博士研究生毕业论文,2001

[3]王继龙、钱德沛、张然、杨新宇、张兴军,互联网应用性能测量系统的研究实现

[4]吕锡香,基于网络探测的IP网络安全性分析的研究,西安电子科技大学研究生毕业论文,2004