一种基于ECC信息植入的物联网RFID安全模型

2016-05-04疏国会

金 鑫,疏国会

(1.安庆职业技术学院 实验实训中心,安徽 安庆 246008; 2.安庆职业技术学院 图文信息中心,安徽 安庆 246008)

一种基于ECC信息植入的物联网RFID安全模型

金鑫1,疏国会2

(1.安庆职业技术学院 实验实训中心,安徽 安庆246008;2.安庆职业技术学院 图文信息中心,安徽 安庆246008)

摘要:在分析RFID系统安全的基础上,通过在ECC算法中使用信息植入技术,在电子标签中植入厂商和应用系统的特征信息,使应用系统具有相对封闭性和独立性,电子标签、读写器、后台数据库及认证系统具有自有标识和相互识别机制。通过构建的物联网RFID安全模型,使RFID感知端的认证能力在传统密码安全的基础上增加了特征信息验证功能,以提高RFID的安全性。

关键词:物联网;ECC;信息植入;RFID;安全模型

物联网(The Internet of Things,IoT)是利用RFID技术、红外技术、GPS等感知技术,通过特定协议完成物―物(Thing to Thing,T2T)、人―物(Human to Thing,pT)、人―人 (Human to Human,pH)连接,实现集信息收集、处理、存储、传输及共享于一体的互联网络,在工业、农业、交通、物流、医疗和智能家居等领域有着广泛的应用,是下一代信息产业发展的重要增长点。但由于其技术特点的限制及物联网体系的复杂性和异构性,其安全问题一直未得到有效的解决。

1RFID系统与安全

1.1RFID概述。

RFID(Radio Frequency Identification,无线射频识别技术)是利用电感或电磁耦合的传输特性实现的非接触式自动识别技术,[1]在物联网感知层有着广泛的应用。

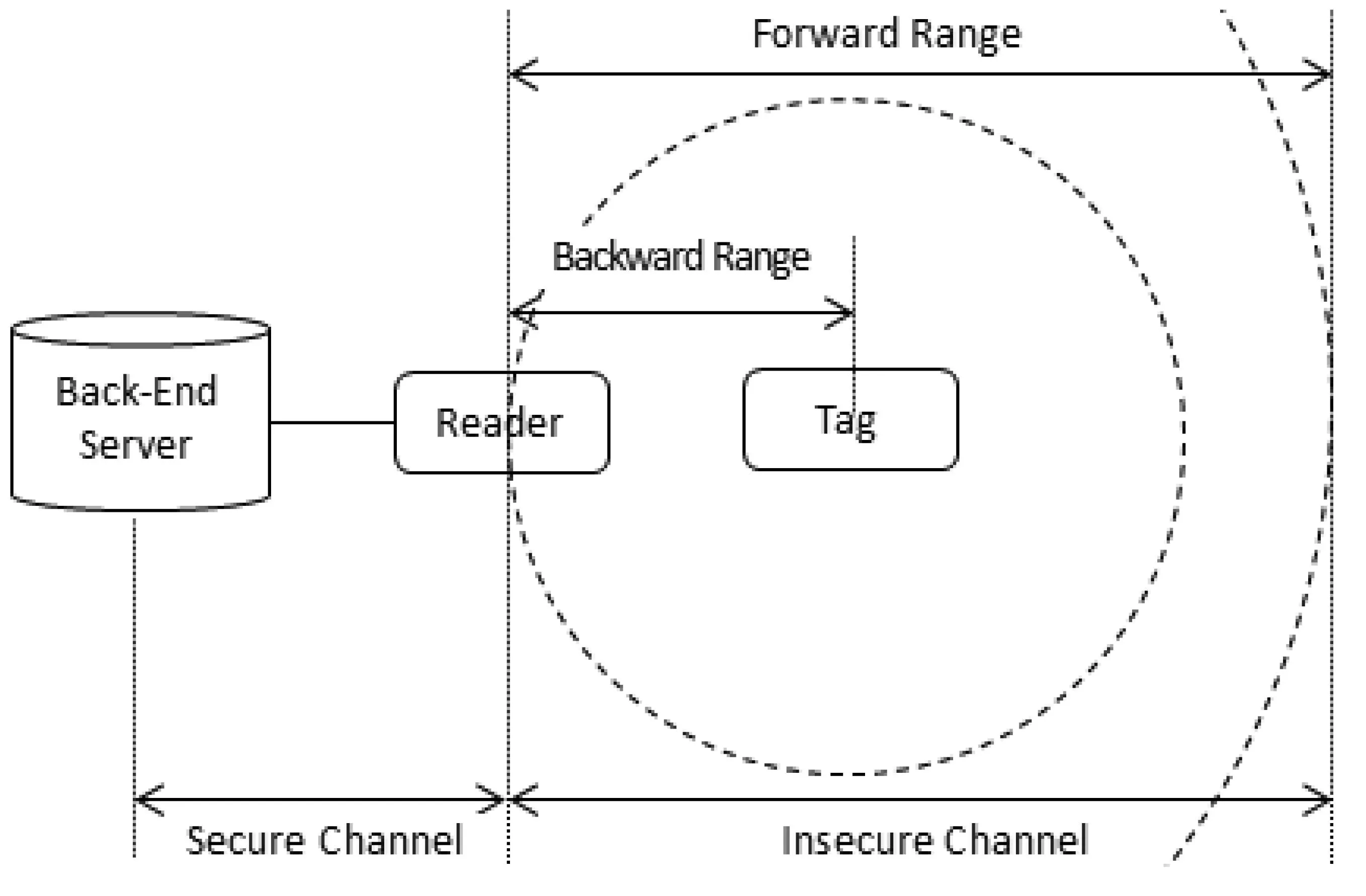

RFID系统一般由标签(Tag)、读写器(Reader)和后端服务器(Back-End Database)三大部分组成,其结构如图1所示。读写器在获得认证的情况下对标签进行读写,同时与后端服务器进行数据交换。一般认为,读写器与后端服务器均具有足够的计算能力,它们之间的通信可以使用现有的密码学原理进行加密和解密操作,因此这个区间的通信是安全(Secure Channel)的;但读写器与RFID标签之间的通信具有无须接触、无须可视、可多标签识别、可快速移动识别及信号广播等特点,以及RFID标签因大量使用所提出的低成本要求,使得RFID标签具有存储空间较小、计算能力有限等特殊性问题。较小的存储空间和有限的计算能力使得读写器与标签间的通信信道无法选择较为复杂的加解密算法,从而降低了信息交换的安全性,因此,读写器与标签之间的通信具有不安全(Insecure Channel)特征。[2]

图1 RFID系统组成

1.2RFID安全需求。

RFID系统作为物联网信息感知的重要途径,在大规模商业应用中,必须满足授权访问性、数据完整性以及成本可行性等基本需求。[3]

(1)授权访问性:系统必须具有对读写器和电子标签合法身份的相互识别和验证能力。一方面电子标签必须在确认读写器的合法身份后允许其读出信息,以防止伪造读写器而导致隐私机密泄露;另一方面读写器必须在确认电子标签的合法身份后向其写入信息,以防止因伪造电子标签而使系统数据失密。

(2)数据完整性:系统必须保证通信数据在传输过程中没有被篡改。即系统应具有强抗干扰性和数据完整性检验能力。

(3)成本可行性:大规模应用使得电子标签的用量巨大,成本低、能量消耗小、安全性好、可靠性高已成为能否广泛推广应用的重要因素,因此协议和算法设计不能过于复杂。

1.3RFID安全威胁。

RDID系统中读写器与标签之间通信的特殊性给攻击者留下了操作空间,对系统的运行安全造成严重威胁,主要表现在:

(1)窃听:攻击者通过在读写器和标签附近放置监听设备,来监听通讯数据,进而分析破解系统密钥,获取真实信息。

(2)跟踪:攻击者在窃听的基础上假冒读写器向标签发送通讯请求,根据回应消息来跟踪标签,导致物品位置隐私暴露。

(3)假冒:攻击者通过假冒读写器,从合法标签处获取标签数据,重置标签信息;通过伪造标签获取后台数据库信息,篡改系统核心数据。

(4)重传:攻击者在窃听到读写器与标签之间的通讯数据后,通过重发先前信息非法获取信任,为进一步攻击做准备。

(5)失步:攻击者在系统正在进行数据更新阶段,进行信息干扰,使标签更新无法正常完成,导致标签信息与后台数据库相应内容不一致,再次认证时无法识别,系统正常使用无法顺利完成。

(6)演绎:攻击者从系统庞大的感知端中,找到缺陷或通过某种特殊的方式获取到其中一个或多个电子标签的数据后,运用演绎推理的方法,由此及彼地来推测出其他数据,导致整个RFID系统数据失密。

(7)DoS:攻击者通过对系统服务器、读写器或电子标签发送大量攻击数据包,导致设备无法响应,破坏正常读写功能,致使系统瘫痪的攻击行为。

2ECC信息植入技术

2.1ECC算法。

(1)ECC数学模型。

ECC(Elliptic Curves Cryptography)是椭圆曲线密码编码学的简称,属于公开密钥算法。它的数学原型是在有限域Fp上定义的椭圆曲线群Ep(a,b),满足方程:

y2≡x3+ax+b(mod p)

的小于p 的非负整数解P=(x, y) 以及无穷点O构成。其中 x, y属于0到p-1间的整数,a, b 是Fp(p>3)中的常数,且满足:

4a3+27b2≠0 (mod p)

有限域上的椭圆曲线,如果P=(x1, y1),Q =(x2, y2),而P≠ -Q,那么P+Q=(x3, y3)由下列规则确定:

x3≡λ2-x1-x2(mod p)

y3≡λ(x1-x3)-y1(mod p)

其中,

对于有限域上定义的椭圆曲线上一点P,存在最小的正整数n,使得数乘nP=O∞(O∞是无穷远点,又称零元),则n为P的阶[4]。

(2)ECC加密/解密。

设T、G为Ep(a,b)上的点,t为小于n(n是点G的阶)的整数,考虑T=tG,不难发现,给定t和G,根据加法法则,容易求出T;但如果已知T和G,则很难求出t。其中,点G称为基点(base point),t称为私钥(private key),T称为公钥(public key)。

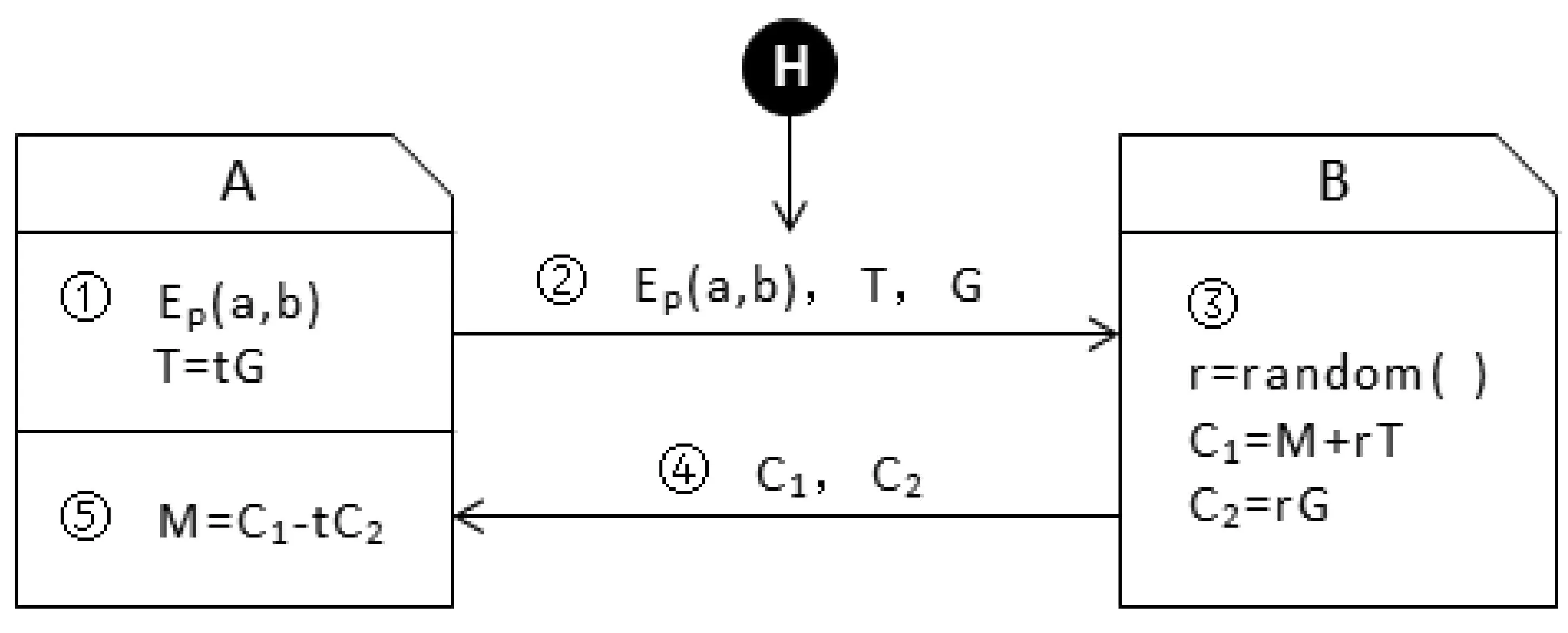

假如A与B进行通信,其通信过程如图2所示:

图2 ECC通信过程示意图

第一步:由于A是通信的发起者,首先由A定义椭圆曲线Ep(a,b),在该椭圆曲线上的选取点G,定义G为基点,t为A的私钥,通过算式“T=tG”,计算得到公钥T;

第二步:A通过信道将椭圆曲线Ep(a,b)、基点G和公钥T传至接收方B;

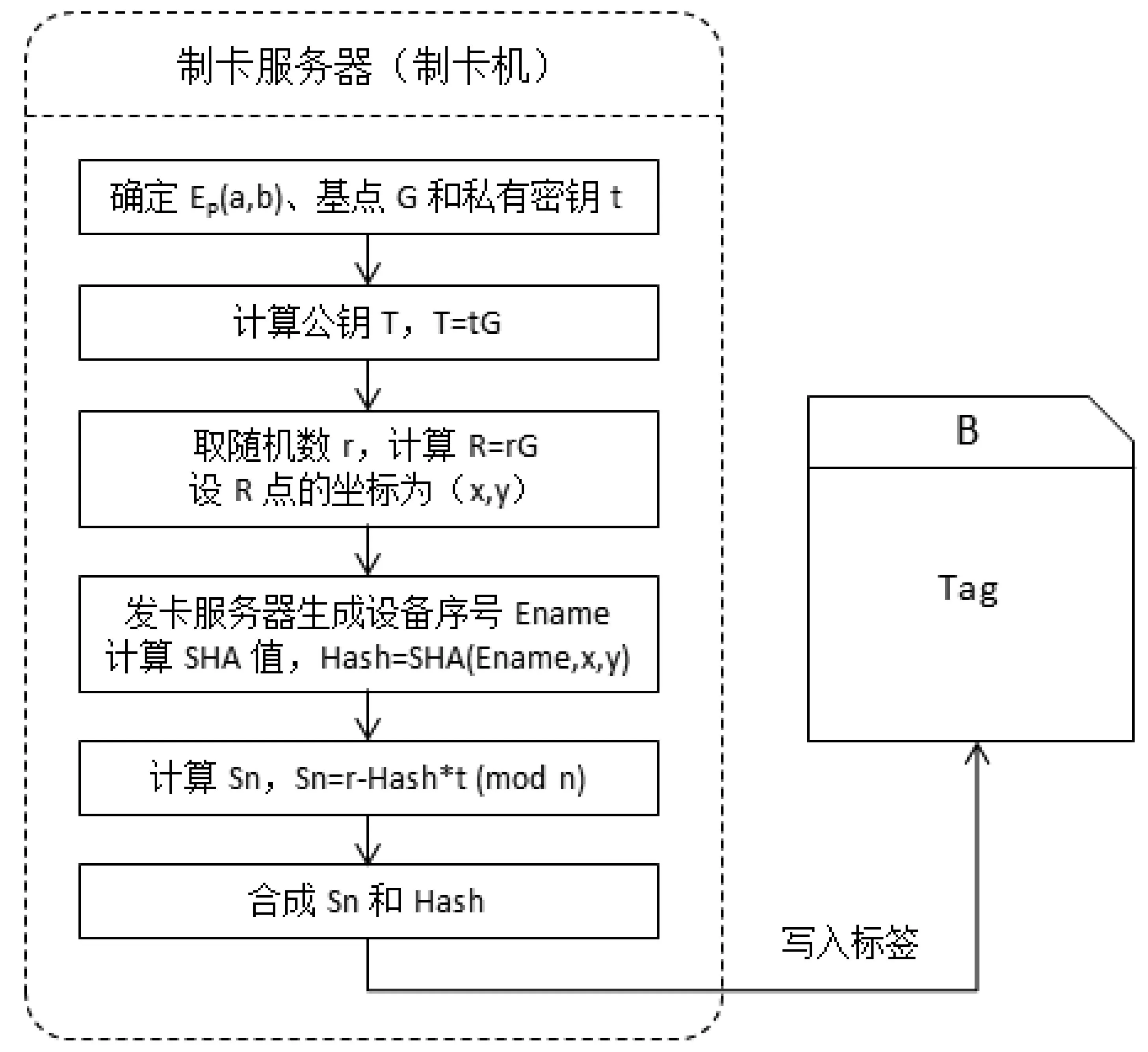

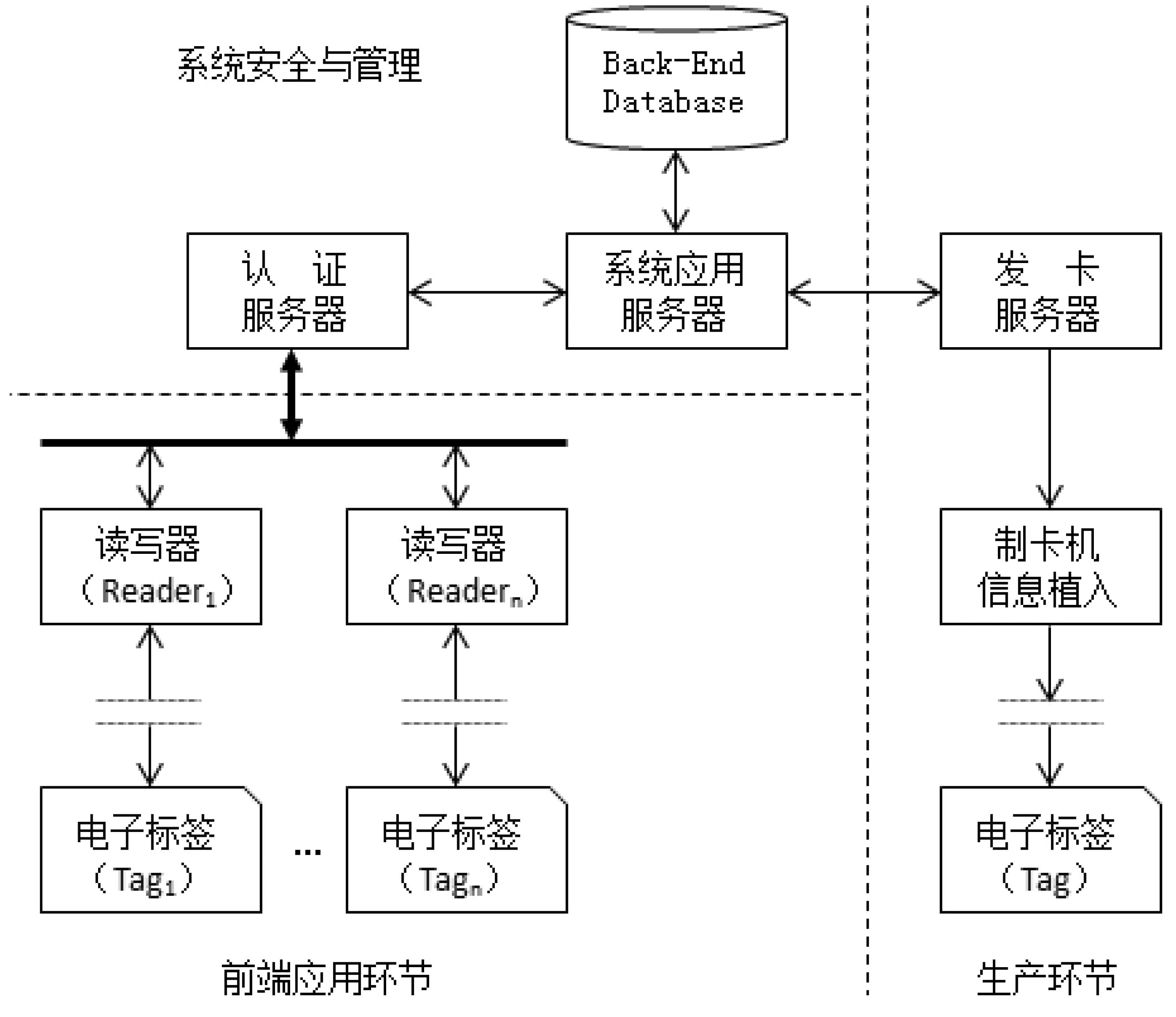

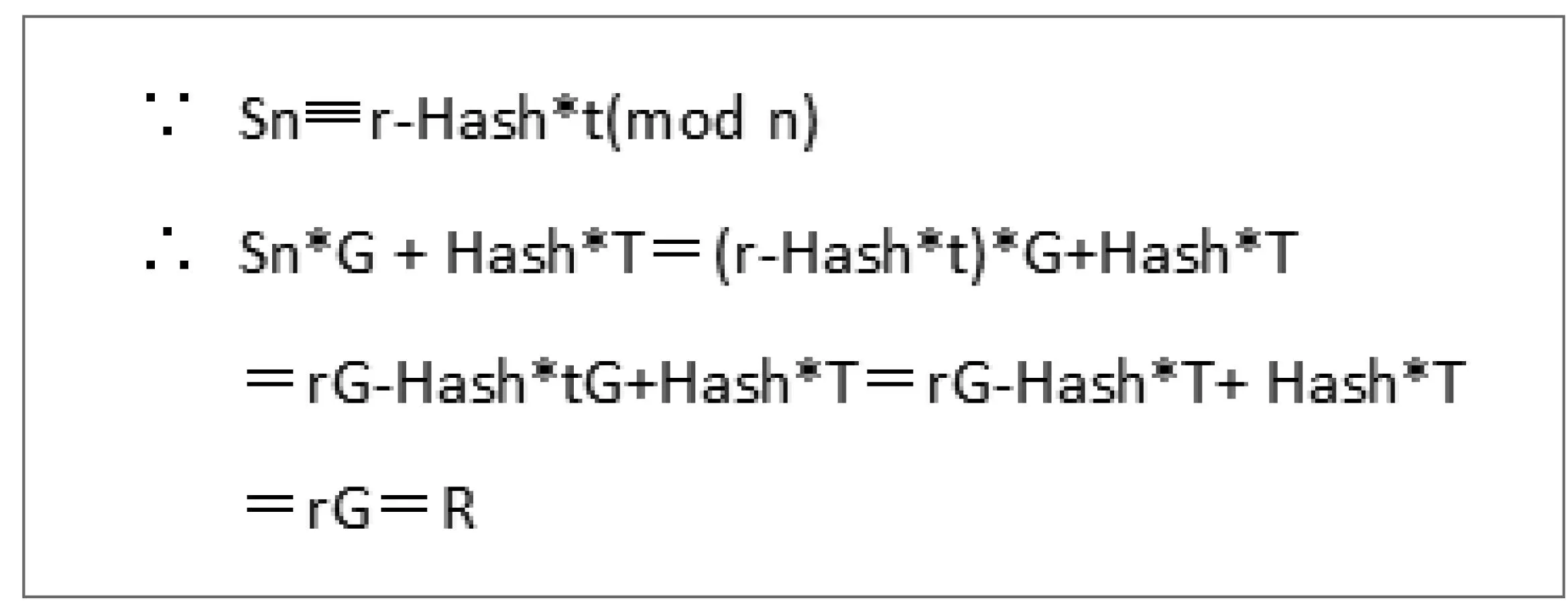

第三步:B端在收到Ep(a,b)、G和T后,首先将需要反馈的信息编码到M,M也是椭圆曲线Ep(a,b)上的一个点。然后用随机数发生器生成随机整数r(r 第四步:B将求得的C1和C2的值通过返回信道传送至A ; 第五步:A收到C1和C2后,运用自己的私钥t,通过算式“C1-tC2=M+rT-t(rG)=M+rT-r(tG)=M”[5],计算得到M,最后将M解码得到明文,本次通信完成。 上述加密通信中,需要在有限域上定义椭圆曲线,椭圆曲线及相关影响变量可用Effect=(p, a, b, G, n, h)表示。这里p、a和b 用来描述椭圆曲线Ep(a,b),G为在Ep(a,b)上选定的一个点,称为基点,n为基点G的阶,m表示Ep(a,b)上点的个数,h=(int)(m/n),其值为正整数。 为增强密文的安全性,根据密码理论和椭圆曲线的特征,参量值选择应综合考虑以下三个条件: ①P值的选择,理论上越大越安全,但P值越大,计算速度会变慢,一般160 bit左右可以满足常规安全要求; ②a、b值的选择,应满足4a3+27b2≠0(mod p); ③n为素数,且p≠n×h,h≤4。 (3)ECC安全性分析。 在ECC加密通信过程中,如果有窃听者H在传输路径上进行监听,在抓取通信信号时,可能捕获到的信息为Ep(a,b)、T、G、C1和C2,但根据密码学原理,由T和G不能通过逆运算求出t,由C2和G也不能求出r,因而窃听者H将无法由Ep(a,b)、T、G、C1和C2求得M,所以窃听结果无效,从而提高了通信的安全性。 2.2信息植入技术。 在商业应用中,一个完整的应用系统应具有相对封闭性和独立性,电子标签、读写器、后台数据库及认证系统应具有自有标识和相互识别机制。系统使用的电子标签和读写器均应得到后台数据库和认证系统的授权。 在图2所示的通信过程中,A首先向B发出通信请求,将自行确定的椭圆曲线及由自己的私钥运算得到的公钥传给B,B将要传输的明文编码成M加密后发送给A,A用自己的私钥解密后得到M,再将M解码后得到明文,实现双方的认证和保密传输。 据此,在图2的步骤①和②中,A的操作可以用来实现设备厂家对系统设备的出厂授权,在电子标签出厂发卡时,将授权号及密码对Cert(Enumber, Pword) 植入设备和后台服务器。在系统运行过程中,读写器(相当于图2中的“A”)与标签(相当于图2中的“B”)通信时,标签将此Cert(Enumber, Pword)作为M的一部分传给A,A在解密后得到Cert(Enumber, Pword)和明文,读写器此时即可根据授权认证规则进行标签身份识别,同时将此数据传到后台认证服务器和数据库服务器,进行进一步确认和相关操作。其植入过程如图3所示。 图3 信息植入过程 3安全模型 3.1安全模型框图。 经过信息植入的电子标签具有系统的标识特征,为读写器的正确认证和应用系统的安全性筑起了隔离墙,系统安全模型如图4所示。 图4 RFID系统安全模型 该安全模型中,应用系统被划分成三个部分,在生产环节批量制卡时,由发卡服务器按图3的执行过程对每一个电子标签随机生成具有厂家标识的Sn和Hash值,写入电子标签,同时也将该信息通过系统应用服务器交换至后端数据库服务器;在系统安全和管理区域,设置认证服务器、系统应用服务器和后端数据库,负责认证和管理;在前端应用环节,读写器读取电子标签,将解密后的含有厂家标识的Sn和Hash值传送到认证服务器,由认证服务器通过系统应用服务器与后端数据库对应序列信息的比对,反馈确认信息,完成标签身份验证。 3.2认证过程。 在图2所示的ECC通信过程中,视A为读写器,B为电子标签,A、B均为厂家授权产品,且B中已植入厂家标识Sn和Hash值。 (1)读写器中存有椭圆曲线Ep(a,b)、选定的基点G和私钥t,运算生成公开密钥T=tG ; (2)经过图2中五个步骤的通信交互后,得到明文M。根据信息植入和析出规则,M中应包含厂家标识Sn和Hash值,读写器从M中提取Sn和Hash值; (3)运用算式“R’≡Sn*G+Hash*T ( mod p )”,求得点R’的坐标(x’,y’)[6]。理论上,如果式中Sn和Hash的值是正确的,所求得的R’点坐标值(x’,y’)应与信息植入过程中(如图3所示)点R(x,y)的坐标相同。推理过程如下: (4)读写器将Sn和Hash值传送至系统认证服务器,若(Sn,Hash)数据比对不成功,则认证失败;若比对成功,则返回设备序号Ename至读写器; (5)读写器以设备序号Ename和点R(x,y)的坐标值为参数,代入算式“H=SHA(Ename,x,y)”,计算求得H的值; (6)比较H和Hash的值,如果相等则认证通过,若不相等,则认证失败。 4系统安全性分析 使用信息植入技术的电子标签中含有厂商的指纹特征,在其认证体系中使用了传统密码技术(ECC)及后端认证服务器的双重认证体系,在安全性方面得到很大提高。 (1)防窃听分析。 在图2所示的通信过程中,窃听者即使通过监听获取公钥T,但无法得到私钥t,即使获取C2,也无法得到随机数r,因此窃听者即使获得密文,也无法获取真实信息,具有防窃听能力。 (2)防跟踪分析。 跟踪攻击是攻击者在窃听的基础上假冒读写器向标签发送通讯请求,根据回应消息来跟踪标签。因本系统具有防窃听能力,所以也具有防跟踪能力。 (3)防假冒分析。 因系统合法读写器中存有椭圆曲线Ep(a,b)、选定的基点G和私钥t,以及从M中提取Sn和Hash值的分离算法,这些信息均无法假冒,因此在本系统中,攻击者的假冒读写器无法与合法标签进行正常通信,也无法与后台认证服务器进行通信,致使攻击者无法获取标签数据、重置标签信息和篡改系统核心数据,具有防假冒能力。 (4)防重传分析。 重传攻击是窃听者在非法获取到电子标签与读写器间的通讯信息后,通过重发先前信息以非法获取信任的攻击手段。本系统具有防窃听能力,所以具有防重传能力。 (5)防失步分析。 失步攻击是攻击者通过干扰数据的正常更新,导致再次认证失效的攻击。本系统中,读写器在数据更新前采用电子标签内部信息识别及认证服务器确认的双重认证体系,且认证过程均在加密状态下进行,确保了通信各方均为合法身份后才进行数据更新操作,外部数据难以进行写入式干扰。 需要说明的是,对于外界的电磁干扰,就加密算法本身并不具有抗干扰能力,需要通过差错控制机制加以实现。 (6)防演绎分析。 演绎攻击是攻击者在获取个体标签数据后,推测其它标签数据的攻击方法。由于本系统中采用了电子标签内部信息识别及认证服务器确认的双重认证体系,使得攻击者难以获得个体标签数据。另外,由于电子标签中随机数r的存在,攻击者也无法进行演绎推理来获取其它标签信息。系统具有防演绎能力。 (7)防DoS分析。 由于系统具有双重认证体系,以及防窃听、防假冒和防重传能力,系统应用服务器和数据库服务器不直接与前端应用连接,认证服务器与读写器的通信具有二重会话确认过程,且通信链路属于安全通道,杜绝了非法读写器的接入;在读写器与电子标签端的通信具有厂商标识信息识别能力,杜绝了非法电子标签的干扰。因此,系统具有防DoS能力。 5结束语 物联网技术在各行业的广泛应用,在给人们带来高效和便捷的同时,由于其自身的特殊性,感知端的安全性一直是受到关注的热点问题。在传统认证体系的基础上,使用信息植入技术,使得包括电子标签和读写器在内的前端感知系统的认证过程增加了一道安全屏障,从而提高了前端感知系统的抗攻击能力。但同时也增加了电子标签的存储开销、读写器的运算开销,以及后端认证系统的运算和存储开销,从而使应用系统的部署成本有少量增加。这些问题将通过研究新算法以及降低硬件成本而得到解决。 参考文献 [1]Vegendla A, Seo H, Lee D, et al. Implementation of an RFID Key Management System forDASH7[J].Journal of information and communication convergence engineering,2014,12(1):19-25. [2]丁振华,李锦涛,冯波.基于Hash函数的RFID安全认证协议研究[J].计算机研究与发展,2009,46(4):583-592. [3]Zhao K, Ge L. A Survey on the Internet of Things Security[C]. Computational Intelligence and Security (CIS), 2013 9th International Conference on. IEEE, 2013: 663-667. [4]李旺.RFID系统安全认证协议的研究与设计[D].扬州大学,2012. [5]钟泽秀.基于ECC 身份认证的网银系统的设计与构造[J].软件,2013,34(10):117-118. [6]张兵.RFID系统安全体系架构与关键技术研究[D].电子科技大学,2014. Class No.:TP393.08Document Mark:A (责任编辑:宋瑞斌) An IoT (Internet of Things) RFID Safety Model Based on ECC Information Implantation Jin Xin1,Shu Guohui2 (1.Experiment and Practical Training Center of Anqing Vocational &Technical College, Anqing, Anhui 246008, China;2.Information Center of Anqing Vocational & Technical College, Anqing, Anhui 246008,China ) Abstract:Based on the analysis of RFID system safety, by using information implantation technology in the ECC algorithm and implanting the characteristic information of manufacturers and application systems in electronic labels, we equip the application systems with relative closeness and independence and equip the electronic labels, readers, background databases and authenticating systems with their own mechanisms of self-identity and mutual recognition. Through the constructed IoT RFID safety model, the authenticating capability of RFID's perceptive end, which is based on traditional password safety, we added the function of characteristic-information verifying to the system so that the safety of RFID has been enhanced. Key words:IoT, ECC; information implantation; RFID; safety model 中图分类号:TP393.08 文献标识码:A 文章编号:1672-6758(2016)04-0048-5 基金项目:2015年安徽省高等学校省级质量工程项目“物联网应用技术专业综合改革试点”(2015ZY104);2015年安徽省高等学校自然科学研究重点项目“双模小型路由器样机研制及量产工艺研究”(KJ2015A414);2014年安徽省教学研究重点项目“TPACK视阈下高职教师信息化教学设计能力培养研究”(2014JYXM533)。 作者简介:金鑫,硕士,讲师、工程师,安庆职业技术学院。研究方向:物联网应用与安全,信息化教学设计。 疏国会,硕士,副教授,安庆职业技术学院。研究方向:网络与信息安全,软件工程。