基于SCAP的自动化安全基线核查研究

2016-04-22陈军饶婕陈虹万亚平

陈军+++饶婕+陈虹+万亚平

摘 要: 研究了服务器安全基线,介绍目前通常使用的技术及检查方式,针对目前工具导致安全配置工作覆盖率难以保障,耗费大量的人力,周期长、效率低下等缺点,引入SCAP标准。采用基于Agent/Server架构,通过在用户服务器上部署Agent程序,与后台联动来实现对大规模服务器环境操作系统、中间件、数据库进行自动化安全基线(主要是安全配置)核查,对核查结果的科学性、准确性起到促进作用,同时加快了检查的进度,提高了工作效率。

关键词: SCAP; 安全基线; 中间件; 设备发现

中图分类号:TP319 文献标志码:A 文章编号:1006-8228(2016)04-28-04

Automated security baseline verification based on SCAP

Chen Jun, Rao Jie, Chen Hong, Wan Yaping

(School of Computer Science and Technology, University of South China, Hengyang, Hunan 421001, China)

Abstract: This paper studies the server security baseline, introduces the technology and inspection methods currently used. In view of the shortcomings resulted in by the current tool that security configuration coverage is difficult to guarantee, consuming a lot of manpower, long cycle, low efficiency and so on, SCAP(Security Content Automation Protocol) standard is introduced. Adopting agent/server architecture, by deploying agent program on the user's servers, realizes the automated security baseline (mainly security configuration) verification to the operating system, middleware and database in the large-scale server environment, promotes the scientificalness and accuracy of the verification result, and speeds up the progress of the inspection, improves work efficiency.

Key words: SCAP; security baseline; middleware; device discovery

0 引言

随着计算机通信技术的飞速发展,由系统配置而导致的安全问题越来越多。安全内容自动化协议(SCAP)为系统配置的标准化以及对系统配置的脆弱性评估提供了一种统一的方法。越来越多的厂商、组织和社团加入到SCAP的研究中,推动SCAP成为真正意义的全球标准。2010年11月7日至16日,IETF79研讨会在北京召开,全球数以千计的科研工作者参加了这次盛会,其中一个很重要的议题就是讨论将安全内容自动化协议(SCAP: Security Content Automation Protocol)引入IETF(互联网工程任务组:Internet EngineeringTask Force)标准化,使之成为真正意义上的全球标准[3]。

本文通过引入SCAP标准,建立安全基线检查策略库,同时研发安全基线检查系统对目标服务器展开合规安全检查,找出不符合的项进行告警以控制安全风险。同时监控服务器的资源使用情况,通过对历史数据的分析获得业务系统安全状态和变化趋势,并以报表的形式展示给安全和管理人员,以解各个行业安全管理人员的燃眉之急。

1 安全基线的基本内容

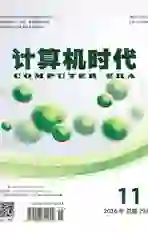

安全基线的定义并没有一个统一的标准,根据业界常用的定义描述:安全基线是一个业务系统的最小安全保证,即该业务系统要满足最基本的安全需求,构造业务系统安全基线是系统安全工程的首要步骤,同时也是进行安全评估、发现和解决业务系统安全问题的先决条件[2]。基本组成如图1所示。

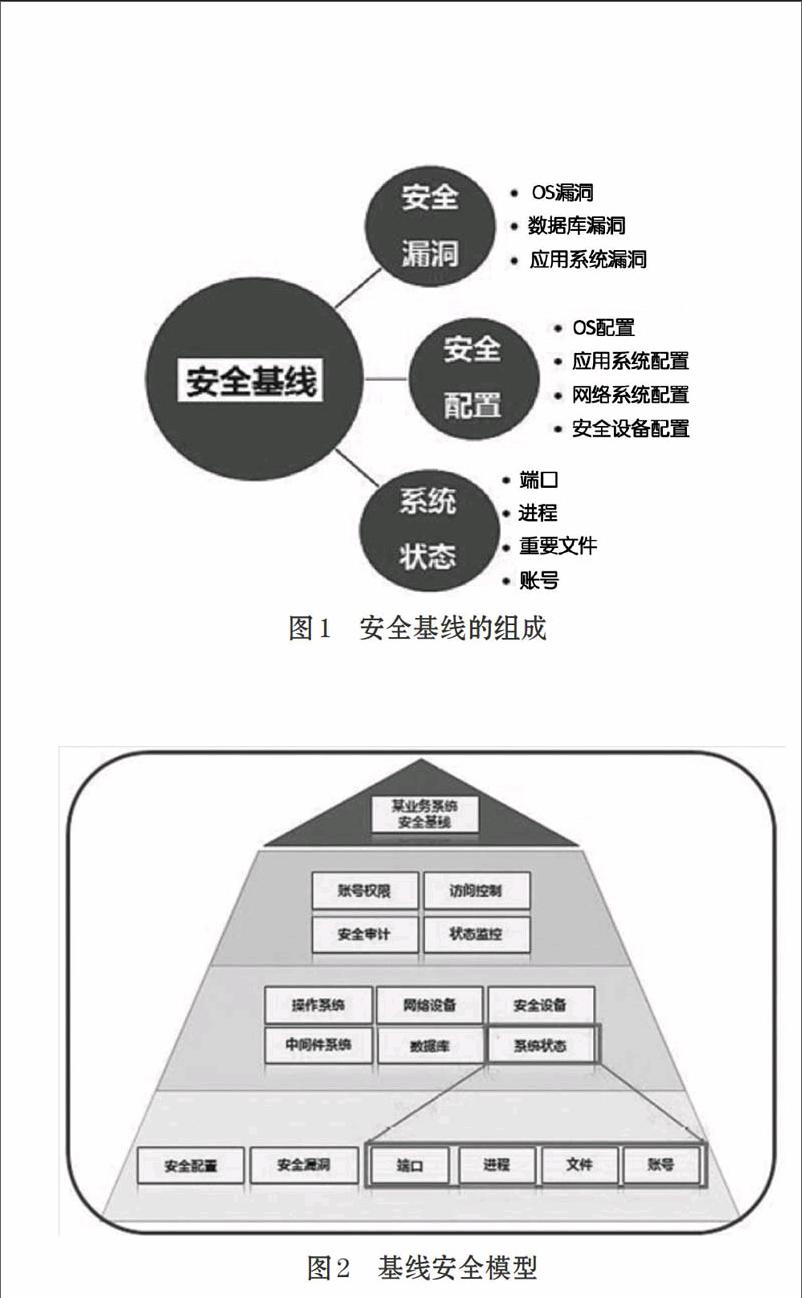

从图1可以看到,安全基线比安全配置的范围更大,包括安全漏洞和系统状态。在充分考虑行业现状和行业最佳实践,并参考运营商的相关安全政策文件,继承和吸收国家等级保护、风险评估的经验成果等基础上,构建出基于业务系统的安全基线模型[4]。如图2所示。

业务系统的安全基线建立起来后,可以形成针对不同系统的详细漏洞要求、配置要求和状态要求的检查项( Checklist),为标准化和自动化的技术安全操作提供可操作和可执行的标准[5]。

2 目前主要安全配置核查方式

2.1 人工检查方式

目前业内大部分公司对服务器安全配置是通过人工检查的方式进行。人工检查就意味着效率低下,一个人速度再快,检查、记录、分析一台服务器上的一个服务器软件的安全配置也需要10分钟或更长时间,现在一般企业单位的服务器数以百计,也有不少单位服务器数以千计,如果依靠人工检查就意味着:①只能抽样检查,不能全部覆盖;②检查周期长,一般为1~3个月检查一次。

2.2 自定义脚本检查

一些有开发能力的公司自己编写检查脚本来执行服务器安全配置核查,脚本的执行速度快,但也存在如下问题:

⑴ 脚本的编写、测试、维护需要花费大量时间,并需要有较强的技术能力支撑;

⑵ 脚本的执行结果最终需要转换为适合人类阅读的格式,并且需要统计、分析、分发给各个部门等,这些工作需要通过手工进行。

事实上,自定义脚本检查在企业信息系统中使用较少,即使有部分企业采用这种方式,在坚持一段时间之后往往也就停止了对自定义脚本的更新维护,最后退回到人工方式或采购自动化工具来执行。

2.3 自动化工具

一些安全公司注意到客户企业的需求,就开发了远程配置核查系统来帮助用户自动化基线检查,并自动生成相关报表,从而大大提升工作效率。目前,很多公司都采购了类似产品来执行安全配置核查,包括中国移动、电信行业公司等。目前此类工具市场上常见的有三家:绿盟远程安全配置核查系统、启明星辰安全配置核查系统、安恒安全基线远程评估系统。

目前业内的安全配置核查工具一次安全核查后将不符合项的报表发给相关人员,要求执行修复加固,在间隔一段时间(数周~1个月)后再进行下一次核查,并比对两次核查结果来判断上一次修复加固的结果。这种做法耗时太长,不能满足当前安全威胁日益加剧的形势下服务器安全的管理需要。

2.4 其他软件接口扩展定制

除了以上三种方式,还有一种方式,就是目前很多网管系统、配置管理系统虽然自身没有安全配置核查的功能,但系统本身提供了很多接口可以和服务器进行交换采集信息,因此有些公司会考虑在这些系统之上进行定制开发来实现安全配置核查。

例如一款在互联网公司很流行的开源网管系统Zabbix,它的客户端就支持以下多种采集方法:TCP/UDP监听商品、进程、服务、执行脚本、文件属性查询(校验和、存在性、MD5、大小、时间戳、WMI查询、文件内容获取(支持正则表达式)。

用户可以基于这些方法来采集需要获取的安全参数信息,并设定规则进行分析相关参数是否符合安全配置核查的要求;但这种定制需要很高的二次开发成本,而日后的维护、升级都存在很大的限制,因此虽然理论上可行,并且可以充分利用现已使用的系统,但实际中这种情况存在的很少。

3 高效解决方案简介

针对目前的缺点及不足,设计出基于Agent/Server架构,通过在用户服务器上部署agent程序,并和后台进行联动来实现安全基线的管理功能。其设计架构如图3所示。

此设计将服务器信息资产管理作为安全基线管理的基础,通过各种技术发现、识别、分析服务器信息资产变化,并以此为基础,实现基线PDCA持续改进的基线管理流程,如图4所示。

此方案采用多种技术实现信息资产管理。

⑴ 设备发现:在一个网段内如果有一台服务器安装了agent,可以将这台agent作为网段内的种子设备对同网段的其他设备进行网络发现,获取设备的主机名(如有),IP地址,MAC地址等信息。

⑵ 网卡厂商识别:设备发现技术中发现的各类设备,系统会根据获取到的MAC地址结合内置MAC地址知识库判断对应设备的厂商,以帮助用户识别该设备是网络设备还是服务器设备或是虚拟主机设备。

⑶ 本地软硬件信息采集:服务器安装agent之后,会自动采集本地的硬件和软件信息。

⑷ 服务器软件识别:服务器安装了agent之后,agent会基于系统内置的知识库识别出该服务器上运行的中间件、数据库等服务器软件,并获取安全核查可能需要的相关软件参数,以便为安全基线任务检查做准备。

⑸ 应用采集:本系统的一项重要功能,服务器上安装了agent之后,如该服务器上有正在运行的中间件软件,agent会基于系统内置的知识库来分析中间件上部署了哪些web应用和相关的配套信息。

⑹ 设备跟踪技术:通过agent内置的软硬ID来识别设备有无发生变更,例如硬件变化、重装操作系统,重装agent等,以此来跟踪设备的变化情况。

4 结束语

通过SCAP标准定义的方法和安全模型,可以做到:第一,普通用户无需关心具体的采集方法,只需要通过勾选采集项即可完成对关心的安全配置信息的采集;第二,高级用户可以通过调用上述采集方法来实现系统未直接提供的安全配置信息项的采集,通过这种机制,保证了系统在安全配置信息采集上的易用性和扩展性。

通过对SCAP标准的支持,Agent仅允许使用上述采集方法来对服务器上的各类安全参数进行检查,根据SCAP标准规定,这些采集方法中又设置了严格的访问控制模型,从而避免了Agent在执行安全基线检查时对服务器产生诸如:写操作、修改操作等危险性操作,从而保障了服务器运行时的安全性。此研究能满足对大规模服务器环境操作系统、中间件、数据库进行自动化安全基线(主要是安全配置)核查,对核查结果的科学性、准确性起到促进作用,同时加快了检查的进度,提高了工作效率。

参考文献(References):

[1] 李晨,王伟.安全基线控制在风险管理过程中的应用[J].网络

安全技术与应用,2009.9:4-7

[2] 桂永宏.业务系统安全基线的研究及应用[J].计算机安全,

2011.10:11-15

[3] 艾特赛克(atsec),张力.SCAP标准简介[J].中国信息安全,

2011.5:82

[4] 谌志华.安全基线管理在企业中的应用[J].计算机安全,

2013.3:19-21

[5] 王玉萍,段永红,洪岢.安全基线在银行业的应用与实践[J].计

算机安全,2011.8:30-36

[6] 罗朝宇,王福新,李宗涛.基于SCAP框架的信息系统安全基

线技术研究与应用[J].电力信息与通信技术,2014.7:97-100

[7] 王珩,诸葛建伟.利用SCAP有效进行主机安全管理(一)[J].中

国教育网络,2012.12:75-78

[8] 王珩,诸葛建伟.利用SCAP有效进行主机安全管理(二)[J].中

国教育网络,2013.1:75-78

[9] 何勇亮,朱曦萍.信息安全等级保护的安全基线研究与实践[J].

上海信息化,2014.10:56-58