将安全渗透入各个环节

2016-03-14米沃奇

米沃奇

当我们在家、在公司、在学校,或是在商场、在酒店、在医院,甚至在高铁、飞机上享受日新月异的互联网体验时,有没有想过可能在不经意间遭到钓鱼,信息泄露、财产损失?有没有想过眼下越来越多样化的联网设备,越来越复杂的上网环境给予我们便利的同时,也让我们的互联网危机四伏,多了很多不确定性?

而正是由于这种不确定性,再加上攻击者不断变化的技术手段以及包括钓鱼、木马、僵尸、注入、DDoS、渗透、Oday、社会工程等在内的非技术手段,原来传统意义上的防火墙、IPS、WAF、漏洞扫描等设备已经不能满足现状,无法对其展开全面防御。我们形象地将这种新兴威胁叫做APT(Advanced Persistent Threat,高级持续性威胁)。

围绕APT攻击,全球第三大网络安全设备厂商飞塔(Fortinet)与我们分享了飞塔在APT防御上的一些想法。飞塔中国技术总监谭杰先生一语道破APT大行其道的根本诱因,云计算和大数据的大规模应用,使得APT的投入产出比很高。对此,Gartner曾公开倡议所有企业和机构都必须假设自身正处在APT威胁中,调查数据显示,黑客攻击被发现前的平均潜伏时间为229天,67%的受害者是被外人叫醒的。

一、APT防御误区

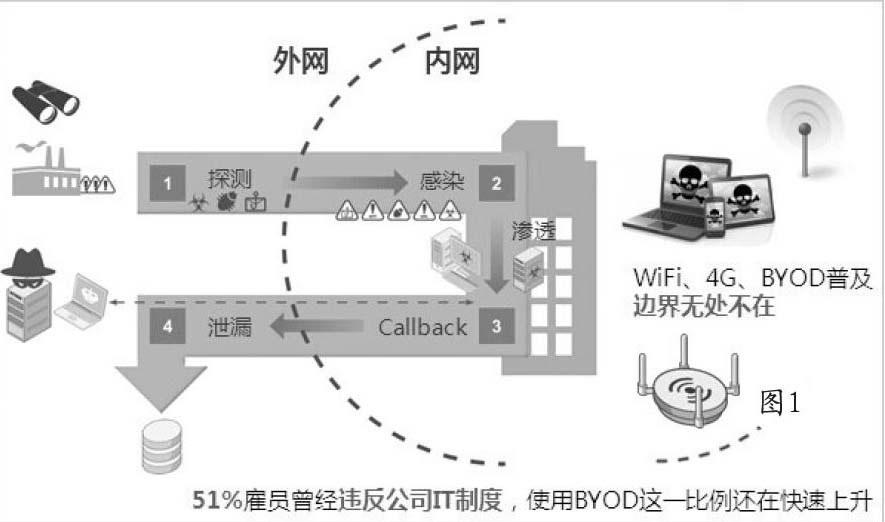

APT防御误区一:只增补边界安全

通常,人们在说到安全时首先会想到在内外网之间建一个防火墙,甚至加WAF等设备上去,目的就是为了抵御所谓来自外网威胁的“边界安全”,我们会习惯地认为,把不安全因素隔绝在内网之外,就安全了。但事实呢,攻击者如果找到攻破或者绕过防火墙的方法,比如通过BYOD,通过公司Wi-Fi,通过4G间接感染,如此一来,穿越这道墙只是一瞬间的事。而剩下大量的持续渗透、攻击、提升权限等工作其实都是在内网当中进行的,包括最后一步把偷的东西发出去,这种自内到外的操作已经不在防火墙的能力范畴内了。所以,各项统计和研究都表明,80%以上的安全问题实际上都发生在内部。

APT防御误区二:APT就是Oday,一个沙盒解决问题

第二个误区也很常见了-ATP就是Oday,APT防御就是做一个沙盒。众所周知,防御APT攻击要用到沙盒产品,沙盒在整个APT防御当中确实也是至关重要的一环。因为完整的APT安全防护应该是一个综合体系,单独一个设备是无法有效进行防御的。

二、飞塔眼中的APT防御:将安全渗透进体系的各个环节

飞塔认为一个好的APT解决方案需要做到三个东西:严密、细致、敏锐。

1.严密:严格的权限和区域划分,终结提权过程

飞塔认为,APT的本质就是一个不断提升权限的过程。首先我们获得的是一个外围的权限(供应商、合作伙伴、家人、朋友),下一步是通过一些手段获得普通员工的权限,然后不断扩散,接下来是获得管理层权限,最后是获得超级管理员的Root权限,为所欲为。

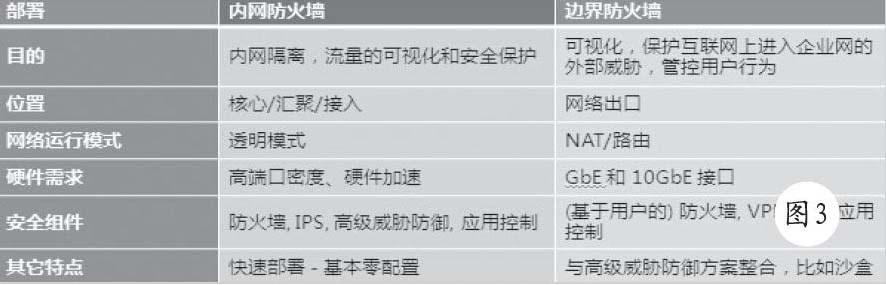

在这一过程中,每一环节其实都需要防火墙的工作。飞塔用“零任性”来形容APT防御体系中防火墙的职责。配合边界防火墙(NGFW)或数据中心防火墙(DCFW),一个完整的APT防御体系还需要实现内网防火墙(INFW)的介入。

内网防火墙和边界防火墙相比,一是要求性能更高,二是端口密度更高。性能上,飞塔已经研发出具备40Gbps超高吞吐能力的新一代ASIC芯片,比如高端的数据中心内网防火墙FortiGate-3000D系列,内置有8个这样的芯片,吞吐性能就是320Gbps,这个能力足以胜任内网防火墙要求。端口密度上,FortiGate-3000D则配置多达40个10GE接口,并支持1OOGE、40GE接口。

大多数同类产品还只是CPU加软件这样的结构,而飞塔则拥有自己的ASIC芯片实现硬件加速,所以在性能上面可以做到独占鳌头。而且,飞塔的内网防火墙还有一个不得不提的优势,那就是价格相对便宜。飞塔的性价比业界和客户都看在眼里。除了边界和内网防火墙,再细分下来,飞塔还有以太网接人和数据中心交换机FortiSwitCh保护交换安全,“瘦无线接入点FortoAP”和“胖无线”接人点FortiWiFi保护无线安全,包括针对VPN网络也就是我们所说的BYOD安全的一整套方案:3G/4G防护产品FortiExtender,管理/日志产品FortiManager和FortiAnalyzer,以及具备双因子认证产品(类似网银令牌)的身份认证体系FortiAuthenticator,这就是所谓的接入层安全(Connect&Secure;)。

此外更难得的是,飞塔还将安全隔离做到了虚拟化、云端甚至SDN上,这就要提到飞塔的软件防火墙FortiGate-VM。飞塔多种软硬件产品已兼容时下主流虚拟化、云平台和SDN服务。比如虚拟化方面的KVM、Citrix的XenServer、VMware vSphere、微软Hyper-V,比如云端上的亚马逊AWS、微软Azure、SoftLayer、Rackspace包括跟国内的一些公有云平台也有合作,再比如思科、惠普、VMwareNSX的SDN服务。

2.细致:极细致的多重安全过滤,应对APT的各种攻击手段

APT攻击流程中有一个专门的名词叫杀手链,这个链很长,里面用了很多攻击技术,所以我们需要有相应的安全手段来防御它。而在实际APT中,黑客有很多加密、混淆、Oday的方法来绕过现有的安全体系的检查,这就需要考虑多重过滤手段。但我们必须意识到,在这个过滤过程中,沙盒只是其中一部分。

Gartner“检测和防御APT的最佳实践”里面汇总了众多下一代防火墙产品,它描述,飞塔NGFW支持防火墙、IPS、应用控制、WEB过滤、反病毒、反垃圾邮件、反数据泄露等一系列功能,多重过滤横跨二层到七层。

沙盒方面,飞塔FortiSandbox可以跟防火墙FortiGate及反垃圾邮件FortiMail做集成,不管是不是病毒的可疑文件都会自动发给沙盒来做进一步检测,揪出其中隐藏的Oday攻击。此外,飞塔还有一个很重要的WAF防火墙产品FortiWeh,它的立体防御可以完美应对80%应用接口都是WAF的服务,将黑客拦截在外,保护关键应用。

3.敏锐:有机的安全整体、快速检测和响应

有的人讲了,把我们的产品统统部署一遍总可以了吧。但实际情况却并非如此。我发现,很多用户安全产品用的不少,投资也很多,但最后还是被APT了。为什么?那是因为它们—直在单兵作战没有形成一个整体,所以我们必须意识到这些安全产品需要一个指挥中心。Garner对此也分析过,到2020年,纯粹的防御将变得徒劳无功,我们亟须一个智能的大脑来管理安全。

这个“指挥中心”或“智慧大脑”是什么?其实就是将个体或单个组织的防御转换成信息共享、集体防御形式的媒介,这也是下一代安全的一个重要趋势。而飞塔APT解决方案中就有一个叫做FortiMonitor的产品,它起到的就是这个媒介的作用。

FortiMonitor是一个统一风险管理平台,部署该平台能够大幅提升网管人员工作效率,从而达到更高效应对风险威胁和管理安全的目的。以前最让管理员头疼的问题想必就是安全日志这个东西了,就算229天才能被发现,但实际回过头去翻日志的时候是能查看到APT记录的,怎么回事?原因恐怕只有一个:日志量太大了。此外,不同厂家的设备管理界面管理起来也是个麻烦,很难做到统一管理。

为此,飞塔研发出FortiMonitor平台,它可以将用户的安全设备进行一个统一的升级,然后用一种可以看得懂的语言统一地展示出来。接下来,再对这些日志做整合、筛选和分析,将海量数据不断做“压缩”,最后提炼出我们最关注的安全事件。想象一下每天上万条日志精简成几十条的效果吧!

严密、细致、敏锐—应对APT威胁,飞塔致力于构建这样一个完整的安全防护体系,为用户提供一站式的安全服务体验。无论是边界安全还是内网安全,再细分到安全交换、安全无线,接入层的安全VPN、安全认证,再到虚拟化安全、云安全、SDN安全,从全面的多重安全过滤设备到实现整体安全的统一风险管理平台,将安全渗透进体系的各个环节,让APT无处遁形。