GNSS授权接收机防破解设计

2016-02-26何海波咸德勇

陈 兵,何海波,刘 淳,咸德勇

(北京卫星导航中心,北京 100094)

The Anti-cracking Design of GNSS Authorized Satellite Receiver

CHEN Bing,HE Haibo,LIU Chun,XIAN Deyong

GNSS授权接收机防破解设计

陈兵,何海波,刘淳,咸德勇

(北京卫星导航中心,北京 100094)

The Anti-cracking Design of GNSS Authorized Satellite Receiver

CHEN Bing,HE Haibo,LIU Chun,XIAN Deyong

摘要:通过剖析接收机内部信息流,明确了GNSS授权接收机中需要进行安全防护的各类信息及相应的部件,结合当前国内外芯片破解技术的进展,归纳出了GNSS授权接收机安全防护措施和安全性能评估方法,为授权接收机设计提供了参考。

关键词:GNSS;接收机;授权;密钥;伪随机码

GNSS可以大范围、全天候、连续实时提供位置、速度、时间,甚至短报文信息,可广泛应用于态势感知、指挥控制、精确打击、后勤保障、通信等各领域,已经成为信息化战争不可或缺的武器装备。目前,美国、俄罗斯已经分别建成了GPS、GLONASS全球卫星导航系统,中国已经建成了北斗区域卫星导航系统(BDS),欧盟Galileo系统、印度IRNSS、日本QZSS系统也正在建设中。为了争夺“制导航权”,各国对己方GNSS系统都采取授权加密方式,以阻止敌方窃取授权服务、截取短信息、实施欺骗或干扰等。针对不同的用户群体和使用方式,GNSS授权加密可在3个层面实施[1]。第1层面是对伪随机码进行加密,如GPS系统利用W码对P码进行加密,Galileo系统公众特许服务PRS也采用伪随机码加密方式;第2层面是对导航电文进行加密,如Galileo商业服务CS则采用电文加密方式;第3层面是对位置、速度和时间(PVT)结果进行加密,主要用于具有位置报告功能的GNSS接收机,以防止对PVT结果进行恶意欺骗。为了获得GNSS授权服务,接收机内部需要存储相应的密钥及密码算法,这对用户机的安全防护提出了较高要求。只要有一台授权GNSS接收机落入敌方,敌方就可以采用入侵式、半入侵或非入侵式等途径[2],对接收机内部安全芯片进行破解,获取密钥及密码算法,并复制程序。一旦安全芯片被破解,将严重威胁其他所有授权用户的安全使用。敌方不仅可以无限制地利用授权信号,还可以实施欺骗,干扰授权用户正常使用。因此,接收机安全防护十分重要。美国军方对GPS SAASM模块的安全防护高度重视,在SAASM模块研制完成后,又花了两年时间对SAASM安全性进行评估,才通过美国国家安全局NSA安全标准。

本文将介绍GNSS授权接收机内部模块需要加强信息安全防护的部件,对当前国内外先进的芯片破解技术进行简介,最后介绍GNSS授权接收机需要采取的安全防护措施和评估方法,为授权接收机设计提供参考。

一、GNSS接收机信息安全防护要求

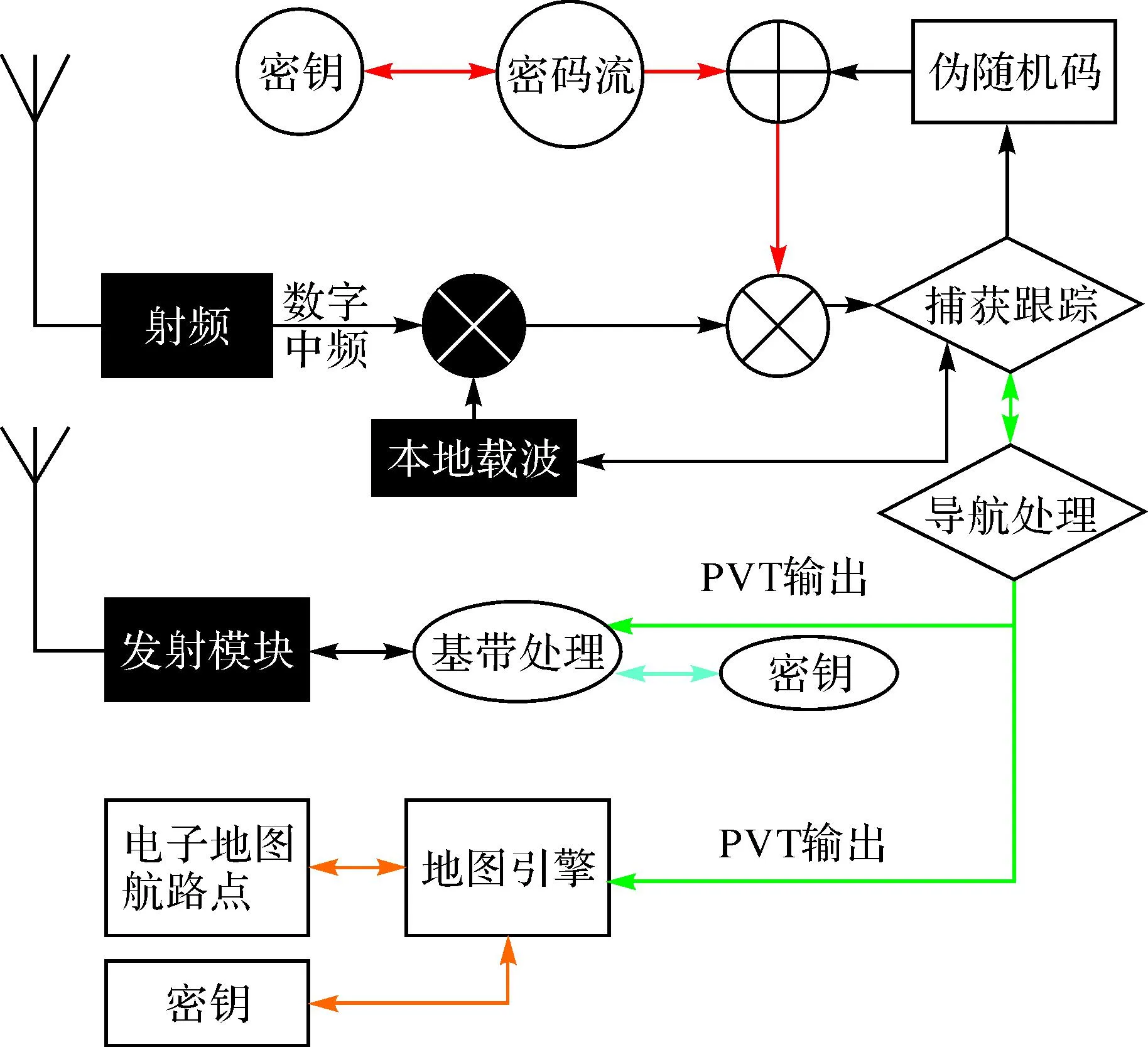

对于具有位置报告功能或利用其他通信手段实现位置报告功能的接收机,需要对PVT信息进行保护,如图1中菱形白框和通信线路[1]。其中,捕获跟踪模块提供PVT计算所需的时间、导航电文和伪距观测值,导航处理模块计算PVT结果,这些模块和通信线路都需要防护,避免敌方破译以实施欺骗干扰。

对于具有位置报告功能的接收机,在位置报告之前,需进一步对PVT结果进行加密处理,如图1中椭圆形白框和通信线路,以阻止敌方实施欺骗。

另外,如果授权接收机具有电子地图或航路点导航功能,还需要对电子地图和航路点进行加密防护,如图1中矩形白框和通信线路所示区域,以阻止敌方利用,或从中获取我方情报信息。

图1 授权接收机信息防护区

二、芯片破解技术

鉴于卫星导航系统在战争中的重要作用,潜在的各对立国家都会对对方的GNSS授权信号进行研究。最直接的方式就是对缴获的授权接收机进行破译,通过复制安全芯片信息、截取伪随机码流或窃取并反编译内部程序等方式,以达到利用对方授权信号或对对方授权信号进行欺骗的目的。

高端破译者或破译团体有能力彻底分析整个系统,设计精巧的攻击方法,使用高精尖分析工具对芯片模块进行破解,其破解方法大致可分为入侵式、半入侵式和非入侵式3类。

1. 入侵式攻击[2]

这种攻击直接接触元器件的内部,一般先用强腐蚀的化学物品打开芯片封装,再利用激光除去芯片表面的钝化层,然后对芯片内部进行检测攻击。攻击方法有如下4种:①光学成像。利用光学显微镜(适用于0.18 μm以下特征尺寸的硅芯片)或电子显微镜(分辨率达10 nm,可用于特征尺寸≤0.13 μm的半导体芯片)获得高分辨率的芯片内部结构,以获取存储器内部信息。②反向工程。对芯片所有层次结构进行反向逐一剥离,摄像获得芯片内部结构,通过解读元器件结构和程序代码反汇编,理解工作原理,实现功能模拟或复制。③微探针技术。利用微探针直接窃听芯片内部信号,也可注入测试信号以观测反馈信息,来截取密钥和内存信息,主要用于0.35 μm及以上特征尺寸的芯片。④芯片篡改。利用聚焦离子束FIB,可在10 nm精度制作探测点,读取内存信息;也可用来切断内部的金属互联线或破环控制电路,以屏蔽安全电路。

2. 半入侵式攻击[2]

由于主要承灾体未产生变化,边坡加固后定量风险评估计算参量灾害到达承灾体概率PT∶L、承灾体时空概率PS∶T、承灾体易损性VD∶T、Vprop参照上文计算获得的数据(见表3)。

这种攻击也需打开芯片的封装以访问芯片表面,利用紫外线、X光、激光、电磁场或热能进行攻击,但无须与金属表面进行电接触,芯片钝化层可保持完整,没有机械损伤,比较适用于现代小特征尺寸的芯片。①成像技术[2]:利用红外线或激光扫描,从芯片正面或背面成像,分析芯片内部结构,获取存储器信息。②光学缺陷注入攻击[2,11]:利用激光或紫外线照射目标晶体管影响其状态,修改存储器内容,改变芯片内任意单个晶体管的状态,可无限制地控制芯片操作,并任意使用保护机制;也可以找到安全熔丝,再用紫外线对熔丝位置进行照射,改变熔丝状态。

3. 非入侵式攻击

无须对元器件进行物理破拆,大致可分为旁道攻击、存储器数据恢复、缺陷注入、暴力破解4类,其中旁道攻击又包含时序攻击、功耗分析、电磁辐射分析等方法。①时序攻击。通过分析芯片执行密码算法的耗时差异,可反推分析出系统密钥[3-4]。②功耗分析[2,6-8]。对芯片指令解码和运算单元活动的功耗泄露进行精确监测,分析推断系统密钥。功耗分析包括简单功耗分析和差分功耗分析。简单功耗分析直接测量功耗泄露,分析不同指令和功耗泄露关系。差分功耗分析更加有效,主要分析分析处理数据和功耗泄露关系,通过鉴别功耗微小区别,用以恢复密钥中的单个位信息。③电磁辐射和声学分析。对元器件运行的电磁辐射和震动声音进行监控分析,可获知相关硬件的运行信息,推测相关密钥信息。④存储器数据恢复[2,13]。密钥一般保存在静态存储器中,掉电后存储器内容可快速擦除,以保护密钥不被窃取。不过长期存储的数据会产生氧化层应变,在存储位置留下了数据记忆,即使擦除后仍可能被读出。另外,低温条件下(如-20℃以下),存储器内容会被“冷冻”而被读出。⑤缺陷注入攻击[2,10]。快速改变元器件的输入信号,通常在电源或时钟信号上叠加噪声信号,也可利用外加的短暂电场或电磁脉冲进行攻击,以影响芯片内的某些晶体管,导致一个或多个触发器进入错误状态,以屏蔽保护电路,或强制处理器误操作。⑥暴力破解[2]。一种是密钥遍历搜索,反复枚举和尝试每一个可能的密钥值直至找到有效密钥;另一种是将外部高电压加到芯片引脚上,以试图进入测试或编程模式,以读写片上存储器。⑦软件攻击。使用处理器通信接口并利用协议、加密算法或这些算法中的安全漏洞来进行攻击,或通过元器件通信协议,找到设计者嵌入在软件中的测试和更新用的隐藏功能,以读写片上存储器。

综合利用上述方法,即使是业界公认最安全的英飞凌TMP(可信任平台模块)芯片也能被破解,其他商用安全芯片如付费电视卡、预付费水电表、软件的看门狗、硬件标签、汽车遥控门锁、移动电话SIM卡等也都已经有破译方法[2]。而且,随着加密技术的不断发展,破译技术也不断发展。

三、授权GNSS接收机防破解措施

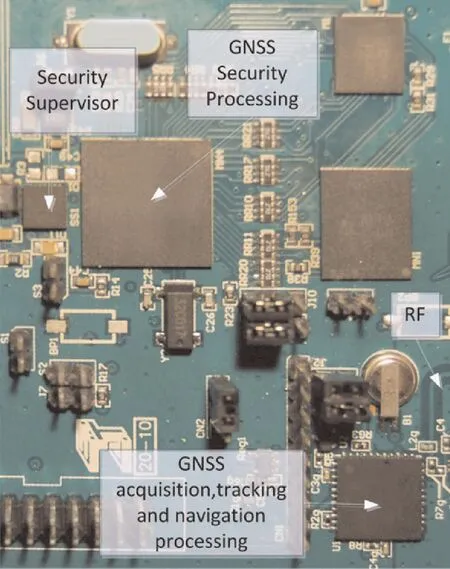

目前,GNSS接收机安全防护设计仅有欧盟Galileo资助的TIGER研究项目可参考[1]。TIGER接收机的设计目标是达到联邦信息处理标准FIPS 140-2第4安全等级和美国国家安全局(NSA)1类认证标准。本节结合TIGER接收机的安全防护策略,简要介绍GNSS接收安全防护的主要措施,如图2所示[1]。

图2 TIGER硬件安全部件[1]

1) 防止电信号层面截获和监测。防止微探针攻击的一种措施是使用防篡改探测格网,这些格网用来持续监控所有线路的中断和短路,一旦触发就使存储器复位或清零。对于单芯片模式,格网作为顶层金属层进行集成设计;对于多芯片模式,格网需覆盖所有敏感部件。可采用通过环氧胶将防篡改探测格网与金属屏蔽网黏合的设计方案[1]。防篡改探测格网通过内部线路与安全监控器连接,任何撬动金属屏蔽罩或篡改探测格网的攻击都将触发安全监控器,立即清除密钥和内存,而且金属屏蔽网还可以限制电磁泄漏,减少电磁探测攻击。同时要精心设计PCB版图,确保敏感信息(如伪随机码流等)在夹层传输,阻止直接探测。

2) 安全监控电路[10-12]。安全监控器内含多种检测传感器模块,以监控防篡改格网和其他物理攻击,如电压检测模块对抗电源噪声攻击、时钟频率检测模块对抗时钟噪声攻击、光传感器可防止打开芯片封装、温度传感器可防止低温攻击,一旦检测到非法攻击,就启动内部的自毁功能。

3) 阻止时序分析攻击。主要措施包括[1]:①确保密码运算时间与输入数据或密钥无关,这些操作所花时间应该基本相同;②确保关键代码的软件执行不包含条件分支(如IF语句等),函数应该使用和、或、与或等代替;③确保乘法和指数运算所花时间相同,如总是一起执行乘法和指数运算,以阻止破译者获知乘法和指数运算的执行次数;④附加时间延迟,确保所有操作执行时间相同,虽然对性能产生影响,附加随机延迟可增加破译难度。

4) 无印迹内存[13]。无印迹内存可快速擦掉整个内存信息,不留印迹,以解决数据长期存储导致的信息遗留记忆问题。

5) GNSS安全处理微处理器[1]。GNSS安全处理微处理器用于加解密运算,以及GNSS安全信息处理。密钥通过GNSS安全处理微处理器存储于安全监控电路内部的无印迹内存中。

6) 抵御功耗分析攻击[5-9]。使用随机掩盖的方式,在进行关键运算或操作时调用冗余算法实现:①可利用真随机数产生的随机序列产生随机功耗;②可采用随机干扰源进行功耗分析;③可以对外部输入的时钟进行一定的变换,使外部测试跟踪不能实现同步。

四、安全评估

对产品安全性进行评估是一个重要且有较大难度的工作。产品设计生产任意一个环节存在缺陷,对于破译者来说都可能是机会。因此需要考虑多方面因素,从芯片封装、芯片版图到存储器架构、存储器类型,从编程及读写接口到安全熔丝及安全密钥的位置,从保护原理到缺陷注入、时序分析、功耗分析、光攻击、电压检测、保护网格、防篡改电阻等其他安全特征。目前没有一种通用的评估技术进行芯片安全性分析,只有用各种不同的攻击方法对芯片进行攻击,检查芯片的各种防护是否有效。如美国国家安全局(NSA)对国防安全芯片按照1类标准进行认证,测试分析项目包括密码安全、功能安全、防篡改、发送安全、产品生产和分销的安全性等;我国国家密码管理局商用密码检测中心[14]发布的《安全芯片密码检测准则》从密码算法、安全芯片接口、密钥管理、敏感信息保护、固件安全、攻击的削弱与防护等方面,对商用安全芯片也提出了检测准则。这些均可作为GNSS授权接收机安全评估的参考。

五、结束语

安全芯片领域的攻击和防御斗争是没有尽头的。任何一种防护对策都有可能很快面临新的攻击技术的挑战。只要有足够的时间和资源,任何防护都有可能突破,只不过是代价高低和周期长短的问题。因此,必须对安全系统设计高度重视,不能过高估计芯片的防护能力,也不能低估破译者的能力和毅力。最高级别的防护设计应能阻止所有已知的攻击。安全设计团队也必须十分熟悉各种攻击技术,才能设计出足够防御现有攻击方法的防护措施。

参考文献:

[1]POZZOBON O, WULLEMS C, DETRATTI M. Security Considerations in the Design of Tamper Resistant GNSS Receivers[C]∥Proceedings of 2010 5th ESA Workshop on Satellite Navigation Technologies and European Workshop on GNSS Signals and Signal Proceeding (NAVITEC). Noordwijk: IEEE, 2010.

[2]SKOROBOGATOV S P. Semi-invasive Attacks: A New Approach to Hardware Security Analysis[D]. Cambridge: University of Cambridge, 2005.

[3]KOCHER P C. Timing Attacks on Implementations of Diffie-Hellman, RSA, DSS, and Other Systems[C]∥KOBLITZ N. Advances in Cryptology-CRYPTO’96. Berlin Heidelberg: Springer-Verlag, 1996: 104-113.

[4]DHEM J F, KOEUNE F, LEROUX P A, et al. A Practical Implementation of the Timing Attack[C]∥QUISQUATER J J, SCHNEIER B. Smart Card Research and Applications. Berlin Heidelberg: Springer, 1998: 167-182.

[5]叶世芬. 安全芯片物理防护研究[D]. 杭州: 浙江大学, 2005.

[6]陈志敏. 安全芯片旁路功耗分析及抗攻击措施[D]. 上海: 上海交通大学, 2007.

[7]苗全. 功耗分析攻击研究及抗功耗分析攻击密码芯片设计[D]. 济南: 山东大学, 2012.

[8]李菁. IC卡芯片旁路攻击分析方法研究[D]. 上海: 上海交通大学, 2012.

[9]易青松, 戴紫彬. SoC安全芯片物理级攻击方法及安全防护探析[J]. 国外电子元器件, 2007(5): 23-26, 30.

[10]温圣军, 张鲁国. 安全芯片错误诱导攻击防护方案[J]. 计算机工程, 2009, 35(17): 135-137.

[11]王红胜, 宋凯, 张阳, 等. 针对高级加密标准算法的光故障注入攻击[J]. 计算机工程, 2011, 37(21): 97-99.

[12]邓高明, 赵强, 张鹏, 等. 针对密码芯片的电磁频域模板分析攻击[J]. 计算机学报, 2009, 32(4): 602-610.

[13]余凯. 静态随机访问存储器数据残留的安全策略研究[D]. 武汉: 华中科技大学, 2009.

[14]国家密码管理局. 安全芯片密码检测准则:GM/T 0008-2012[S]. 北京: 中国标准出版社, 2012.

引文格式: 陈兵,何海波,刘淳,等. GNSS授权接收机防破解设计[J].测绘通报,2016(1):72-75.DOI:10.13474/j.cnki.11-2246.2016.0018.

作者简介:陈兵(1968—),女,工程师,主要从事卫星导航和应用方面的工作。E-mail:feima101@sina.com

收稿日期:2014-10-08

中图分类号:P228

文献标识码:B

文章编号:0494-0911(2016)01-0072-04