基于木马马氏距离模版的硬件木马检测方法

2016-02-24孙渴望王思翔

孙渴望 崔 琦 王思翔

基于木马马氏距离模版的硬件木马检测方法

孙渴望 崔 琦 王思翔

北京电子科技学院,北京 100070

随着全球化分工的深化,电子设计与制造的相分离,硬件木马已经成为集成电路的一大新的威胁。硬件木马的检测也成为了当今安全领域的一大研究热点。近年来,各种硬件木马检测技术已经有了快速的发展。目前主流的硬件木马检测方法是基于金片模版(golden circuit (GC))做旁路分析,检测芯片是否含有木马。此方法依赖金片的获取,而金片的获取又是十分困难的。本文参考软件木马检测技术提出了一种基于硬件木马模版的新型检测方法。在深入研究硬件木马旁路特征的基础上,搭建了基于FPGA的加密算法实验平台,引入了PCA(principal component analysis)技术对数据进行降维处理,最后根据马氏距离判定芯片中是否含有木马。文章以被植入RS232串口硬件木马的DES和AES算法为例,实施了具体实验。结果表明,本文提出的方法可适应于检测同一芯片的多种不同功能的木马检测。

硬件木马;PCA;模板检测;马氏距离

引言

硬件的安全对于任何系统来说都是一个必要的前提条件。并且在相当长的时间里,硬件的完整性这一问题从未被质疑过。但随着科技的进步,社会分工的推进,芯片的生产引入了越来越多的不可控因素,这就导致了硬件安全性成为系统安全性的根源问题。硬件木马正是对硬件安全最主要的威胁。

硬件木马往往尺寸极小,并且具有很强的伪装性,因此对芯片硬件木马检测是一件极具挑战性的工作。早在2007年Agrawal D,Baktir S,Karakoyyunlu D 等人就发表了名为 Trojan Detection Using IC Fingerprinting的论文,介绍了在利用IC指纹信息检测硬件木马的方法[1]。三年后Tehranipoor M,Koushanfar F发表了名为A survey of hardware Trojan taxonomy and detection的论文指出今天的集成电路无论在设计还是制造过程中都更容易受到硬件木马的攻击。该作者还提出了一种硬件木马分类方法,并对已公布的硬件木马检测技术进行了研究。总结出如今比较流行的检测方法有物理检测、功能检测、内建自测试、旁路分析等[2]。2015年法国教授Julien Francq与德国科学家Florian Frisk发表了名为 Introduction to Hardware Trojan detection methods的论文,介绍了法国资助的项目“荷马(HOMERE)”中硬件木马检测技术的最新进展。文中指出基于芯片侧信道分析的检测方法仍是如今最主流的硬件木马检测方法[3]。

1 硬件木马及其电源特征

1.1 硬件木马

受恶意操控的硬件可称之为硬件木马。硬件木马的一个重要特征是其具有潜在的破坏力,攻击者常常通过植入后门来泄漏私密信息或者改变系统原有的功能,达到降低可信度甚至摧毁一个系统的目的[4]。和传统的软件攻击手段相比,硬件木马攻击会更加的复杂,更加隐蔽,经常需要更高的知识水平和能力,因此检测的难度也大大增加[5]。图1展示了硬件木马的一般结构组成及其功能特点。

1.2 硬件木马的电源特征模型

研究表明电源不可能做到真正意义上稳压,负载的变化必然会对电源电压造成一定的影响。即负载端的谐波变化会导致电源电压的变化。负载的特征参数的变化与所采用的芯片,执行的算法,植入木马的大小和运行时刻t构成函数关系。其中,硬件木马的有无、大小都直接影响了稳压电源的电源特征。因此可以将硬件木马检测问题转变为电源特征检测问题。

2 基于电源特征的硬件木马检测

2.1 理论基础

由于负载的变化必然引起电源特征的变化。对于一个密码芯片I,当I执行加密算法C时,在t时刻,进行一次电源信号测量,得到Ut可建模为式(1):

其中Uh表示木马电压特征,其只与芯片I,测量次数t,电压均值E有关;E表示电压均值,这是对芯片执行相同运算C若干次采集到的多组电压轨迹取的算术平均值。Ug表示无木马的加密电路电源信号特征。Un表示噪声信号,其中又包括工艺噪声与白噪声。因此不仅与芯片I和加密算法C有关,还与时间t和测量次数有关[6]。

含有木马和不含木马的芯片电源特征可描绘为式(2),式(3):

由式(2),(3)可见,对于同样型号和工艺的芯片,含有木马的芯片电路与不含木马的芯片电路的电源特征存在着一定的差别,表现在Us(t; I;E;C;Uh)与Ug(t;I;E;C)的差别上。这细微的差别正是由于硬件木马的加入所引起的。而硬件木马的电源特征并非简单的线性叠加到芯片总的电源特征中去,往往是有着2阶3阶,甚至更高阶的函数关系。因此运用普通的差分方法难以将二者区分开来[7]。

因此,建立硬件木马的电源特征模板,比较待测芯片电源特征与硬件木马的电源特征模板的关系,以此区分芯片中是否被植入木马是个行之有效的方法。

2.2 样本数据的采集及预处理

对待测芯片I进行m次电源信息采样,每次采样点数为n。记做U1,U2,…,U100,每采样100次做一次均值运算,具体操作方法如公式(5)。

2.3 特征模板

2.3.1 建立

本文在建立硬件木马电源特征模板的实践中,参考了软件木马检测时建立木马特征代码的两点原则,总结出硬件木马检测中木马特征选取两个需要注意的地方:

1.木马特征选取要具有唯一性:抽取的木马电源特征要尽可能特殊,不可与正常的电源特征相吻合;

2.木马特征大小要适中:建立的木马电源特征模板大小要适中,一方面要维持特征的唯一性,另一方面又不能有太大的空间和时间开销。

目前应用于硬件木马检测的经典降维方法有主成分分析法(PCA,),投影寻踪法(PP,projection pursuit)等。其中,主成分分析法(PCA)可以很好的保留矩阵的特征信息,并将其显化,实现起来耗时相对较短,本文选用主成分分析法作为降维的主要方法[8]。

经过预处理得到的m×n维硬件木马原始样本电源信息矩阵可定义为Bm×n,对其进行主成分分析处理步骤如下:

Step1:计算样本均值:

Step2:计算中心化矩阵P

Step3:计算矩阵的协方差矩阵C

Step4:计算协方差矩阵C的特征值和对应的特征向量;

Step5:将特征值从大到小排列,并由式(9)选取前k个特征值,使其累积贡献率达到85%

Step6:用这k个特征值构成特征向量子空间K,根据Bgm=PK完成空间的特征投影。

完成以上步骤得到的Bgm就是P在K上的映射矩阵。至此,硬件木马电源特征模板已建立完成。通过PCA算法的处理后,达到了降低数据之间相关性,降低矩阵维数,显化硬件木马特征信息的目的。

2.3.2 模板大小的选择

根据建立木马模板两个注意点之二,木马模板的选择大小要适中。为了高效准确的检测出硬件木马,必须选定合适大小的木马模板。定义含有木马的芯片信息矩阵距离模板的马氏距离为Dt可描述为一个随机独立变量的正态分布均值为μ方差为σ,不含木马的芯片信息矩阵距离模板的马氏距离为Dg可描述为均值为α方差为δ的正态分布。根据正态分布概率密度函数[9]有:

运用选定的模板检测硬件木马的成功率越高则说明木马模板越优异。为了描述检测成功率,本文提出样本区分度的概念,即二者概率分布不重叠部分概率占总概率的比重,若Ft(x)与Fg(x)相交与k点可建模如公式(12),其中n为测试样本数量[10]。两个样本概率分布重合的越少则说明两者分布越离散,两样本分布的越离散则越有利于对硬件木马的检测。

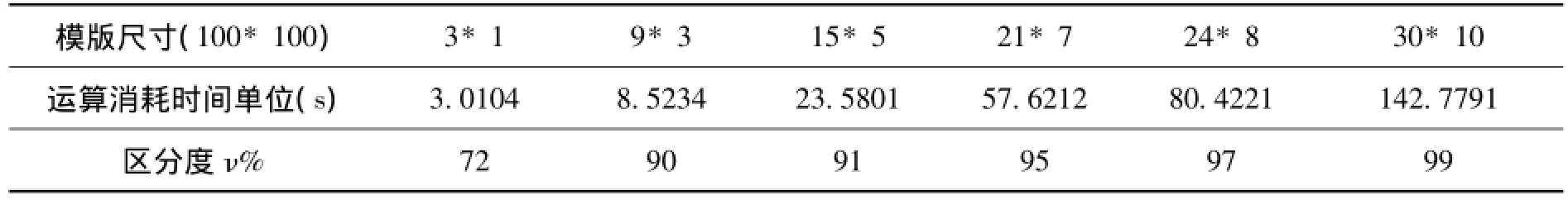

在选取n=100,对不同大小的模板进行实验后,得到模板大小与样本区分度的关系图,如图2所示。

相应的检测中的耗时问题也是我们所关心的另一方面,以检测200组数据为例绘制出不同尺寸模板在检测中的耗时情况,如图3所示。模板尺寸与样本区分度及运算耗时关系表,如表1所示。

表1 模板尺寸与样本区分度及运算耗时关系表

从表1中可以看出,模板尺寸越小运算消耗的时间也越少,同时区分度也越低。模版尺寸越大则区分度越大,同时运算消耗的实践也越长。综合考虑区分度和时间消耗后,选取2400*800尺寸的模板最佳。

2.4 检测模型

马氏距离(Mahalanobis distance)由印度数学家哈拉诺比斯(P.C.Mahalanobis)提出,用以表示数据的协方差距离。相比较欧氏距离,马氏距离有着以下三个优点[11]:

(1)马氏距离不受量纲的影响,

(2)由标准化数据和中心化数据(即原始数据与均值之差)计算出的二点之间的马氏距离相同,

(3)马氏距离还可以排除变量之间的相关性的干扰。

由于马氏距离的众多优点,在硬件木马的检测上马氏距离也得到了广泛的应用。

分别选取含有木马的加密算法电路和不含木马的加密算法电路采集到的电源信息矩阵作为训练矩阵Rn,Rn和木马电源特征矩阵Bgm之间的马氏距离定义为:

检测时将含有木马和不含木马的芯片电源特征矩阵和模板进行马氏距离的计算,再与预先设定的阈值做比较,以此来判断芯片是否被植入木马。

3实验

3.1 木马电路设计

实验选择的带串口通信协议RS232的加密电路作为木马植入的对象。RS232被广泛应用于各种单片机通信中,有着较大的攻击价值。将木马植入到RS232通信协议中,并在单片机工作时长期处于潜伏状态。一旦检测到敏感信息,便将信息窃取缓存起来,再次潜伏等待激励信号的到来并将敏感信息发送出去。木马本身占用资源6个逻辑门(logic elements),相比较电路整体占用资源比例很小。并且大多数情况下,木马处于潜伏状态,因此,消耗功率极小,对电源影响也比较小。

3.2 实验平台

本文以cycloneⅣ系列开发板为核心,泰克DPO7104C示波器为基础,搭建了完整实验平台。

通过JTAG下载目标程序到开发板。示波器通道1与开发板电源正极相连接,通道2连接芯片的第100个引脚,用来接收预置在加密算法中的触发信号。示波器通过路由与PC连接,输出采集的数据到PC并存储。

4 实验结果及分析

完成平台搭建后,本文分别以DES和AES加密算法为攻击目标实施了具体实验,步骤如下:

第一步:把事先编写好的含RS232串口通信木马的加密算法下载到FPGA开发板中。

第二步:使用数字存储式示波器泰克DPO7104C采集芯片运行时的电源特征数据。

第三步:使用PCA算法对采集到的电源特征信息进行预处理。

第四步:计算样本到模版的马氏距离。

根据计算结果,绘制不含木马和含有木马芯片的电源特征矩阵到木马模板的马氏距离Dn对比图,得到图5,7,9,虚线代表含有木马的电路其电源特征距离模板的马氏距离。为了方便分析待测样本到模板马氏距离的差别,用matlab求出样本到模板的马氏距离的概率分布函数,绘制概率分布图如图6,8,10所示。

随着芯片功能从DES到AES再到DES,AES组合的变化,木马在电路中所占用的资源比从0.81%下降到0.30%。以样本数量选取100组为例,检测成功率也由98.55%下降到91.69%。而当样本数量从100增加到200时,检测成功率有了显著提升。实验结果分析如表2所示。

表2 木马被植入到不同加密算法中实验结果表

5 结论

本文提出了一种硬件木马电源特征模版的建立方法,并利用PCA技术对数据进行了降维处理,最后运用待测样本到模板的马氏距离来判定样本是否含有木马。实验表明,运用此方法可有效检测出同一工艺下芯片上运行不同加密算法如DES,AES或DES和AES的组合算法时是否被植入木马。并且随着样本数量的增加检测成功率显著提升。本文提出的基于硬件木马电源特征的硬件木马检测方法,不需要知道每一个被测芯片的标准模版信息,大大降低了检测的工作量,提高了硬件木马检测的适应性。

[1]F.Durvaux,S.Kerckhof,F.Regazzoni,and F.-X.Standaert,“A survey of recentresults in fpga security and intellectual property protection,”2014.

[2]R.Rad,J.Plusquellic,and M.Tehranipoor,“Sensitivity analysis to hardware trojans using power supply transient signals,”in Hardware-Oriented Security and Trust (HOST). IEEE InternationalWorkshop on,2008.

[3]Alkabani Y, Koushanfar F. Efficient approximations for IC Trojan detection[C]// International Conference on Computer-Aided Design(ICCAD),2009.

[4]GWONYL,KUNGHT,VLAHD.DISTROY:detecting integrated circuit trojans with compressive measurements[A].The 6th USENIX Workshop on Hot Topics in Security (HotSec’11)[C].San Francisco,USA,2011.

[5]Bakshi B R.Multiscale PCA with application to multivariate statistical process monitoring[J].Aiche Journal,1998,44(7):1596-1610.

[6]Hoeffding W.A ClassofStatisticswith Asymptotically Normal Distribution[J].Annals of Mathematical Statistics,1948,19 (3):293-325.

[7]Duffin R J,Duris C S.A convolution product fordiscrete function theory[J]. Duke Mathematical Journal,1964,31(2):199-220.

[8]Ververidis D, Kotropoulos C. Gaussian Mixture Modeling by Exploiting the Mahalanobis Distance[J].IEEE Transactions on Signal Processing,2008,56(7):2797-2811.

Hardware Trojan Detection Method Based on Power Characteristics Template

Sun Kewang,Cui Qi,Wang Sixiang

Beijing Electronic Science and Technology Institute,Beijing 100070,China

In recent years,hardware Trojans has become a research hotspot in the security field and a variety of detection methods have been proposed as a result.However,most of them are still traditionally detecting a chip of specific function with a standard template.This method has a certain effect,but because of the weak adaptability,if the target chip is used for another function,the attacker will have to get a new corresponding standard template.This paper proposed a new method of hardware Trojan detection method based on power characteristics template.Through a deep research of the power feature based hardware Trojan detection theory,this paper further build an encryption algorithm experiment platform with a FPGA board.By using principal component analysis(PCA)technology,we firstly reduced the dimensions of the data,and then based on the Mahalanobis distance weather the hardware Trojan is contained in the chip could be detected.In this paper,we take the RS232 serial port hardware Trojan implanted in DES and AES algorithm as example to carry out the specific experiments.Results show that the proposed method can be adapted to a variety of different functional circuits of the same chip,and the success rate is high,the computation complexity is small.

Hardware Trojans;power characteristics;template detection;Mahalanobis distance

TP309.5

A

1672-464X(2016)2-58-07

(责任编辑:鞠 磊)

北京市自然科学基金(基金项目号4163076);北京电子科技学院基金(基金项目号328201505)

**作者简介:孙渴望(1990-),男(汉族),硕士研究生,主要研究方向为信息安全;崔琦(1991-),男(汉族),硕士研究生,主要研究方向为信息安全;王思翔(1990-),女(汉族),硕士研究生,主要研究方向为信息安全。