可信网络架构与认证体系研究

2016-02-19魏冬梅

魏冬梅

DOI:10.16644/j.cnki.cn33-1094/tp.2016.02.018

摘 要: 针对可信网络存在的问题,首先介绍了互联网络的发展现状及国内外在可信网络上进行的一些研究,然后指出了可信网络理论与技术工作中存在的不足,在此基础上提出了可信网络安全认证体系理论,实现了基于访问控制的可信网络体系架构。可信网络体系可为系统提供全面的网络安全保障,研究可信网络架构和认证体系,有十分重要的理论意义和实际作用。

关键词: 可信; 网络架构; 认证体系; 访问控制; 网络安全

中图分类号:TN915.08 文献标志码:A 文章编号:1006-8228(2016)02-61-03

Research on trusted network architecture and certification system

Wei Dongmei

(School of Computer Science, Leshan Normal University, Leshan, Sichuan 614004, China)

Abstract: For the problems of the trusted network, the development of the internet and some works on the trusted network at home and abroad are introduced firstly, and then the problems existing in the trusted network theory and technology are pointed out. On this basis, the theory of trusted network security authentication system is proposed; a trusted network architecture based on access control is implemented. The trusted network can provide system a comprehensive network security, the research on the trusted network architecture and certification system has very important theoretical significance and practical effect.

Key words: trusted; network architecture; certification system; access control; network security

0 引言

随着网络技术和应用的飞速发展,使得互联网呈现出日益复杂、异构等特点,当前的网络体系已经暴露出严重的不足,网络正面临着严峻的安全和服务质量(QoS)保证等重大挑战,保障网络的可信已成为网络发展的迫切需求[1]。国家在科学与技术长期发展规划纲要中指出:“把发展高可信网络作为重点,开发信息网络安全技术和相关产品,建立起信息安全与技术保障体系,防范各种影响信息安全的突发事件” [2]。可见,可信性将在网络的进一步演化和发展中发挥重要作用,可信网络将是未来网络的发展方向。

1 相关研究

鉴于当前网络安全系统分散孤立的现状以及用户对系统安全服务的迫切需求,国际上都在积极探索新的研究思路。在可信终端研究方面,为了解决信息终端结构上的不安全,从基础层面上提高其可信性,国际上正在推动可信计算技术。如微软等机构组织了可信计算平台联盟,Intel公司的LaGrande技术以及IBM嵌入式安全系统等[3]。在网络安全监测方面,美国航天署提出的关于提高系统安全性的安全监测架构和美国国家安全实验室所研究的通用入侵监测架构都比较先进,已经初步形成了几种各不相同的安全监测技术体系。在容错的研究方面,也在向提高系统可信性的方向演化。如国际信息处理联合会的10.4工作组主持的关键应用可信计算工作会议与IEEE国际容错计算会议进行了合并,改名为IEEE可信系统与网络国际会议;IEEE太平洋沿岸容错系统会议也将名称改为了“可信计算会议”。

国内也非常重视可信网络基础理论的研究,在国家973、863、自然科学基金计划中,先后启动了一系列与可信网络相关的科研工作[4]。如国务院正式启动的“中国下一代互联网示范工程(CNGI)”;清华大学牵头承担的国家863项目“可信任的下一代互联网”和973项目“新一代互联网体系结构理论研究”;北京交通大学依托国家863项目“一体化网络服务新技术研究”和973项目“一体化可信网络与普适服务体系基础研究”,提出两层新一代网络体系结构模型。

虽然可信系统的概念很早被提出,国际上也在计算机系统的可靠计算以及容错计算方面做了较为深入的工作,但是直到最近几年人们才日益重视起网络安全问题,而且,当前的工作大多是就可信网络在理论与技术的某个局部目标展开的,并没有形成完整的体系。

2 可信网络架构与安全认证体系

针对当前工作中的盲点,本文从体系结构的角度设计和实现具有内在安全防护和威慑能力的网络。并在原有网络安全技术的基础上增加行为认证的安全新思想,通过可信网络安全认证体系来确保网络安全。

2.1 可信网络架构内涵

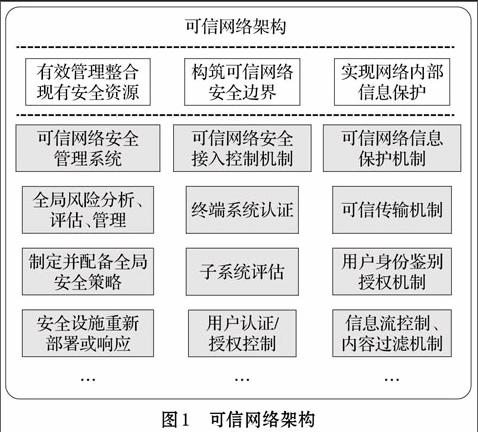

可信网络架构是指包括网络安全产品和网络安全子系统,以及接入控制机制、网络内部信息的饱和和信息加密传输机制等,以实现全面提高网络整体安全防护能力的可信网络架构安全体系[5]。可信网络机构的研究由以下几方面构成,如图1所示。

⑴ 有效管理和整合网络安全资源

可信网络安全管理系统是整个可信网络安全体系的核心。应该对网络安全状况从全局角度进行分析、评估与管理,从而获得全局网络安全视图;通过制定相应的安全策略来响应或重新部署安全设施。

⑵ 构建可信网络安全边界

必须采用可信网络安全接入控制机制,通过对可信终端系统进行接入控制,实现对可信网络的有效扩展,并有效防止不可信终端系统因接入网络而造成的潜在安全隐患。

⑶ 实现内部网络信息保护,防止机密信息外泄

为确保网络内部信息在存储、使用和传输过程中的安全,需要通过网络信息保护机制来实现,该机制能够控制网络内部用户访问外部时的安全策略检查,从而避免了敏感信息的泄露,可信网络内部的可信性和机密性也就得到了保证。

为确保网络可信,还需要从多个角度解决一些相关问题,这里列举几个关键问题(如图2所示):可信基础设施、可信计算、可信接入、可信传输、可信评测、网络可控性、网络可生存性。

2.2 可信网络安全认证体系研究

⑴ 可信网络的认证体系研究

基于认证是指以安全性需求为牵引,基于标识和认证模型,对网络中的设备、接入、用户、业务、传输等进行标识与认证。在此基础上,从网络节点开始构造信任链,以网络可信传输为基础构造信任域,从而在机理上为保证网络安全打下坚实基础[6]。

可信网络安全认证体系是采用在原有网络安全技术的基础上增加行为认证的安全新思想,强化对网络状态的动态处理,为实施智能主动防御的网络安全和服务质量控制提供策略基础。

认证网络主要包括三个方面的内容:服务提供者的认证、网络信息传输的认证和终端用户的认证。

⑵ 信任链的传递

信任链传递就是指在计算平台的运行控制和传递过程中,可信根通过判断下一级执行代码的是否被篡改,如果未篡改,运行控制将会被系统传递到下一级可信执行代码,因此系统的可信范围就能从可信根扩大到下一级功能;通过不断迭代往下传递系统运行代码,系统的可信范围就实现了延伸,从而保证了终端的安全。要使一个完整的信任传递链得以实现,系统必须确保:①有一个可信根;②从可信根开始引导,并且每一级系统的运行控制组件只有在确认其下一级系统运行控制组件是可信时,才将系统运行的控制权转移给它。③基于认证的可信网络访问控制。

考虑到基于认证的可信网络的结构特点和业务需求,认证过程以强制的多级访问控制模型为主,以自主访问控制模型为辅,按信息的不同安全等级、实体所属的业务类别、被访问对象的性质,实现多级最小特权化的访问控制,如图3所示。

认证网络的多级访问控制是指对实体的访问控制和对数据的访问控制。其中,对实体的访问控制主要是指对人员、设备的访问控制;对数据的访问控制包括对存储数据和传输数据的访问控制。

从网络协议栈的角度,可将认证网络的访问控制按层次划分为对物理实体的访问控制、对通信链路的访问控制、对网络边界的访问控制和对应用服务的访问控制。

3 结束语

在目前可信网络基础理论和研究的基础上,从体系结构的角度设计和实现了具有内在安全防护和威慑能力的可信网络,并引入基于行为认证的安全新思想,提出了基于认证的可信网络访问控制,通过构建可信网络安全认证体系确保了系统网络的安全。进一步研究问题:随着网络的进一步发展,在后续的研究中需要我们通过全局策略管理来部署全方位、多层次的纵深防御体系,以解决新型环境下的更为复杂的安全问题。

参考文献(References):

[1] 罗军舟,韩志耕,王良民.一种可信可控的网络体系及协议结

构[J].计算机学报,2009.32(3):391-404

[2] 胡宁,徐兵.网络安全与流量控制模型的研究[J].计算机时代,

2013.2:17-18,21

[3] 李毓才,小谷诚刚,钱钢等.可信安全体系架构原理与实践[J].

网络安全技术与应用,2009.12:27-30,33

[4] 胡伟,慕德俊,黄兴利等.基于门级信息流分析的安全体系架

构设计[J].电子科技大学学报,2015.44(3): 428-432

[5] 周跃,鄢斌,谷会涛等.计算机网络安全威胁分析及防护体系

架构研究[J].计算机安全,2013.12:18-21

[6] 张焕国,陈璐,张立强.可信网络连接研究[J].计算机学报,

2010.33(4):706-717