企业网络信息加密与防护研究

2016-02-05孙申雨

◆孙申雨

(罗普特(厦门)科技集团有限公司 福建 361008)

企业网络信息加密与防护研究

◆孙申雨

(罗普特(厦门)科技集团有限公司 福建 361008)

随着我国经济和科技的进一步发展,企业的种类以及数量逐渐地增多,互联网的发展逐渐渗透到我们的工作和学习当中。同时,我国的企业工作和自身项目的开展已经逐渐摒弃了传统的发展方式,现代化的企业主要依靠网络来进行自身的发展。网络技术固然给我们的工作和学习带来了极大的便利,甚至改变了我们的生活方式,但是,互联网安全问题却越来越受到人们的重视。企业信息也受到来自于互联网的威胁。本文基于这样的背景,探讨了在当前的时代下,企业怎样加强自身信息的保护和防护。

网络时代;企业;网络信息;加密;防护研究

0 引言

我国在进入21世纪之后,各方面都在飞速地发展,经济、科技和教育等行业都在进行相应的改革,以适应社会的发展。计算机技术在工作和生活中逐渐得到普及。许多的现代型企业为了提高自身的工作效率,及时抓住时代的发展机遇,纷纷开始依靠网络技术来构建自身的信息以及业务的运用和服务的系统。这样的改变使得企业在信息交流、资源共享、信息服务的方面有了更加快速的发展,提高了工作的效率。但是,互联网也给企业的信息安全带来了一些问题,由于当前的企业对于自身的信息安全没有给予足够的重视,导致其信息系统受到影响。下面我们来探讨一下。

1 企业信息安全风险原因分析

1.1 首先是企业自身的原因

企业的计算机管理人员对于企业的计算机缺乏必要的监督和管理。企业的领导者对于网络的使用给企业的运行带来的方便快捷较为重视,但是对于计算机带来的一些安全隐患却不够重视,而且,据笔者研究调查发现,企业的管理者对于企业的信息安全的投入以及相应的信息防护管理无法满足企业信息安全的要求。管理者的忽视,在一定的程度上导致在整个企业中普遍存在侥幸心理,员工对于网络安全的意识也比较淡薄,没有形成积极防范和应对的网络安全意识,更别说自觉地提高网络监测、防护和抗击的能力了。

1.2 物理方面的原因

(1)企业计算机场地

企业的计算机应该对安全有一定的要求。一些必要的网络线缆以及各种通讯设备等设施都有可能因为电磁场、地震、狂风等恶劣的环境因素以及其他人为的因素而发生损坏。由于企业对于各种自然灾害以及电磁干扰等物理因素的威胁的预测是不太可能的,所以,这样的物理因素会对企业信息安全产生直接的影响。而且,我们都知道计算机的电源保护和接地保护一样重要,一旦电源出现了故障,很有可能直接导致企业信息的破坏或者是丢失,给企业带来不同程度上的损失[1]。

(2)企业的计算机出现故障

计算机的主要部件的运行情况同样也会对信息数据的安全性产生影响,当前的互联网技术比较发达,难免会有一些不法分子对计算机的运行进行非法的操作,给企业的发展带来影响。所以,企业的管理者对于计算机的可靠性应该给予足够的重视。此外,对于企业的计算机自身的各个部件的防盗以及防老化的措施,企业的管理者或者是相关的负责人员都不能够忽视。

(3)计算机的移动存储会带来相应的危害

随着时代的不断发展,当今的各种移动存储设备比如移动硬盘、MP3 等由于其携带方便受到企业的足够重视和欢迎,在企业中大量地使用。但是,即使是这样的移动硬盘,也不可避免地存在着一定的安全风险,有的移动硬盘生产商为了牟取暴利,生产的硬盘不符合相应的标准。如果企业在使用的过程中,对于这些移动硬盘缺乏必要的设备监管以及安全的监督,很有可能会造成企业的计算机感染病毒,严重时还会导致数据的泄露。

1.3 技术方面的原因

计算机系统以及使用的软件存在漏洞。当今的时代,各种各样的操作系统被使用者不断地曝出漏洞,相应的各种各样的病毒也不断地被发现。这对企业内部计算机的安全保护以及修复的工作提出了更高的要求。另外,很多企业使用的软件会预留“后门”,这些“后门”主要是软件公司的工作人员考虑到软件在运行之后的扩展和维护而预留和设置的,一般不会告知外人。因为这样的“后门”一旦被打开,就会成为非法的攻击者进行网络系统攻击和破坏的途径[2]。

2 企业网络信息加密与防护措施

2.1 对信息数据进行加密的处理

企业想要为自身的计算机信息安全提供切实可靠的保障,首先就需要对传输的信息进行加密处理,为信息的安全提供相应的保护。企业对相关的文件或者是资料进行一定程度的加密处理,能够为信息以及数据在传输中其内部数据的安全传输提供可靠的保障。如果在传输的过程中,一旦出现了传输信息数据的丢失情况,不法分子也无法将这些加密的文件打开,因而更不能对于文件中的信息进行非法利用,这在很大程度上保证了企业网络信息的安全。对文件或者数据进行加密处理能够对存储系统的安全性提供有效的保障,从而进一步提高企业网络信息的安全[3]。

2.2 充分利用有效的软件对网络病毒进行抑制

互联网的安全威胁在一定的程度上会直接对计算机系统中的信息安全产生影响,从而对于企业的信息安全也产生影响。我们都知道,互联网的技术与计算机的技术之间是相辅相成的关系,这两者都对人们日常生活以及学习和工作产生很大的影响。也正是由于这种关联性,如果计算机的网络系统受到病毒软件的入侵,那么很有可能会导致整个网络系统出现瘫痪的现象。而且,计算机系统一旦出现病毒感染就会对整个系统产生影响,对计算机的系统造成破坏的同时,还会出现用户信息泄漏甚至是丢失的情况,而且信息安全的问题也会带来经济损失。所以,经过上述分析,我们必须要对计算机病毒的防控加大控制和防护措施。通过在计算机的信息系统中应用一些有效的防控措施可以在很大的程度上防范计算机病毒的入侵,从而有效地提高企业计算机网络信息安全。

在人们日常对于计算机的应用过程中,也有许多常见的对病毒的防控软件。经过统计,在人们日常的网络应用中,使用较为广泛的病毒防控软件主要有:360 安全卫士、电脑管家以及金山毒霸等等。这些软件在一定的程度上能够针对用户计算机系统在运行中出现的病毒进行实时地查杀,并且还能够及时提醒用户了解某种病毒带来的危害,确保在提高用户网络系统操作规范化、标准化的同时,还能够降低计算机病毒的发生率。

另外,随着时代的不断发展,计算机生产和设计的人员在计算机系统自身的研发和制造中也已经开始对计算机系统的防护能力进行重视。例如微软windows的系统其本身就存在针对病毒的入侵采取的防范措施。这样,在企业网络信息安全的防护过程中,有了这样的技术,就可以对计算机的应用进行相应的过滤、对陌生用户的访问控制以及对一些计算机安全扫描等等,通过这样的防护措施,可以有效地防范计算机病毒的入侵,提高企业网络信息的安全[4]。

2.3 对企业信息的网络信息进行强制的安全保护

要想进一步的对企业的网络信息安全进行提高,强制性的安全保护是重要的一个环节。在对企业进行强制的安全保护中,企业一定要进行自身网络信息的认证应用。但是,我们在实际情况中发现,并不是所有的信息都要通过企业计算机的同意。特别是随着网络的不断发展,一些非法的后台开始出现,这样的情况更加提高了计算机网络信息的应用风险。如果在这样的系统应用中,企业的信息出现一定的泄漏,那么企业将会直接受到信息安全的威胁。所以,我们必须强化企业网络信息的审计,提高企业网络信息安全认证的有效性和精确性,这样能够对一些非法的用户权限进行有效的控制,降低非法后台恶意操作企业网络信息的风险。

综合上述讨论,我们对于企业在当前这样的网络时代下如何对自身网络信息进行加密和防护进行了深入的研究。对于企业当前网络信息安全中出现的问题的原因进行了详细的分析。此外,提出了相应的防护措施,这在一定的程度上会提高企业网络信息的安全性。信息的泄露会对企业的发展带来巨大的损失,对现代型企业的成长带来阻碍,所以,企业的管理者一定要重视自身网络信息的安全。

[1]林莉.企业网络信息防护及加密技术研究[J].网络安全技术与应用,2016.

[2]张锐军.企业网络信息安全与防护[J].计算机安全,2011.

[3]聂亚伟.企业网络安全解决方案研究与设计[D].河北工程大学,2014.

[4]刘矫健.中国民航企业网络信息安全与防护[J].信息安全与技术,2014.

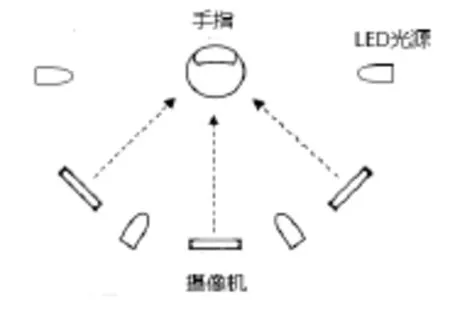

图1 多角度指纹获取方法原理图

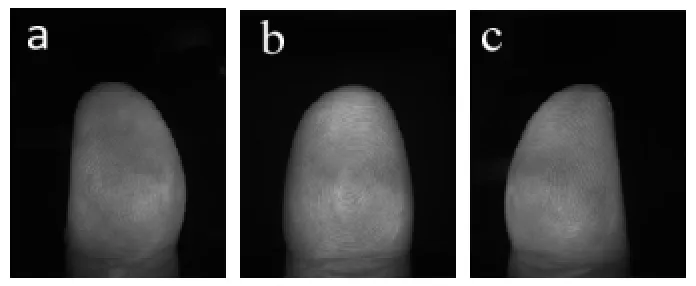

利用无接触多角度指纹获取方法获取的指纹如图2所示。

图2 获得的3D指纹图像,(a)左侧指纹图像,(b)中间指纹图像,(c)右侧指纹图像

3 无接触3D指纹获取存在的问题

由图2可知,利用无接触多角度采集方法可以得到左侧指纹图像、中间指纹图像和右侧指纹图像。从指纹图像可以看出,指纹脊线频率由中间到两侧逐渐增加,脊谷线对比度较低。为了缓解角度不同所产生的缺点以及扩大指纹有效区域,最优的办法就是将多幅指纹图像拼接为一幅,脊谷线对比度较低是无接触指纹采集方法固有的问题,该问题无法通过硬件得到改善,解决这个问题的一个方法是通过软件获得更多对脊谷线低对比度具有鲁棒性的指纹特征点。

4 3D指纹重建技术

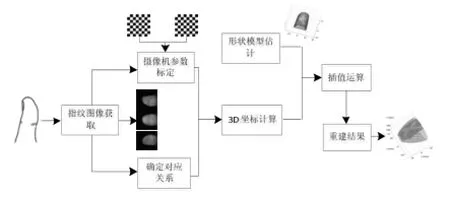

图3 3D指纹重建结构示意图

利用无接触多角度技术获得指纹图像后,就可对指纹进行3D重建。所谓3D指纹重建,就是指对已经获取的指纹图像建立适合计算机表示和处理的数学模型,以便于对指纹进行识别和认证。如图3所示,基于多角度指纹图像的3D重建方法主要包括五步:摄像机参数标定,确定对应关系(即匹配),3D坐标计算,形状模型估计和插值运算。与其他3D物体重建不同的是其中的匹配和形状模型估计,这也是3D指纹模型重建的关键步骤。

在确定指纹图像对应关系时,由于无接触指纹图像的脊线谷线对比度较低,可以采用尺度不变特征转换(SIFT)算法[3]进行特征提取并匹配,该算法对低质量,变形图像具有鲁棒性,且在像素级较多时该算法能够准确的描述指纹局部纹理特征。指纹SIFT特征提取的步骤如下:①对指纹图像在不同尺度上进行高斯微分处理,然后在尺度空间检测极值。②根据特征点的稳定程度确定特征点的准确位置。③每个特征点的主要方向被用来作为旋转不变性的描述符。④确定指纹SIFT特征四点属性:空间坐标,尺度,方向,特征点描述符。另外,还可以通过增强指纹脊线方向图和频率图的算法和基于指纹细节点的算法来确定对应关系。

5 展望

指纹识别技术作为目前最成熟的生物识别技术,目前应用于金融、国家安全、司法等领域,随着信息技术的发展,人们对于个人隐私安全保护的关注度越来越高。3D指纹的获取作为指纹识别的关键,使得指纹识别技术更加趋于完善、成熟,可使微电子流深入深层皮肤,获取指纹信息,同时感知活体生物电,这样就能在验证的时候不受手指破皮、污渍、干湿等表皮环境影响,也能做到杜绝指纹套、指纹膜等假指纹的功能。总的来说,3D指纹识别技术在安全性与可接受性方面还是有着先天的优势,随着3D指纹识别的普及,其目前已经成为不可或缺的角色之一。在未来,3D指纹可在指纹图像获取方面取得进一步的发展,提高指纹识别准确率,增强指纹识别的安全性,进而推动信息安全领域的发展。

参考文献:

[1]Y.Wang,Q.Hao.Data Acquisition and Quality Analysis of 3-Dimensional Fingerprints[C].Proceedings of the 2009 International Conference on Biometrics Identity and Security(Bids),2009.

[2]G.Parziale,E.Diaz-Santana.The surround imager:a multi-camera touchless device to acquire 3D rolledequivalent fingerprints[C].Proceedings of International Conference on Biometrics(ICB),Hong Kong,China,2006.

[3]Feng Liu,David Zhang.3D fingerprint reconstruction system using feature correspondences and prior estimated finger model[J].Pattern Recognition,2014.