改进的代理盲签名方案

2016-01-04林振宇,贺亚威,侯整风

侯整风(1958-),男,安徽和县人,合肥工业大学教授,硕士生导师.

改进的代理盲签名方案

林振宇,贺亚威,侯整风

(合肥工业大学 计算机与信息学院,安徽 合肥230009)

摘要:针对DLP问题代理盲签名方案不满足不可伪造性和不可链接性的缺陷,文章提出一个改进的代理盲签名方案。方案在盲签名阶段引入了代理签名者的私钥,能够抵御原始签名者的伪造攻击。同时改进了消息盲化过程,避免了代理签名者的链接性攻击。分析结果表明,改进后的代理盲签名方案具有更高的安全性。

关键词:数字签名;盲签名;签名代理;伪造攻击;链接性

收稿日期:2014-01-28;修回日期:2014-04-01

基金项目:国家自然科学基金资助项目(61272540);安徽省自然科学基金资助项目(11040606M138)

作者简介:林振宇(1986-),男,安徽淮北人,合肥工业大学硕士生;

doi:10.3969/j.issn.1003-5060.2015.01.009

中图分类号:TN918.912文献标识码:A

Animprovedproxyblindsignaturescheme

LINZhen-yu,HEYa-wei,HOUZheng-feng

(SchoolofComputerandInformation,HefeiUniversityofTechnology,Hefei230009,China)

Abstract:The proxy blind signature scheme based on DLP problem can not satisfy the requirement of unforgeability and unlinkability. To solve these problems, an improved proxy blind signature scheme is put forward. The proxy signer’s private key is introduced in the blind signature stage, which can resist the original signer’s forgery attack. At the same time, the message blinding process is improved, which can avoid the proxy signer’s linkability attack. The analysis results show that the improved proxy blind signature scheme is more secure.

Keywords:digitalsignature;blindsignature;proxysignature;forgeryattack;linkability

0引言

文献[1]提出了盲签名的概念,并给出了一个基于大数分解问题的盲签名方案。盲签名具有盲性和不可追踪特性,适用于电子货币和匿名投票系统[2-5]。文献[6]提出了代理签名,即签名者授权其他人代理自己签名。文献[7]提出了代理盲签名,即原始签名者授权代理签名者对消息进行盲签名。代理盲签名具有广阔的应用前景,例如在商业或者政务处理中,高层管理者不能及时对文件进行签名,而下属管理人员又不具备阅读文件的权利,可以使用代理盲签名解决上述问题。

文献[8]提出了一种基于Schnorr的代理盲签名方案;文献[9]基于Mambo代理签名提出一种代理盲签名方案。上述方案在代理授权阶段需要安全信道。文献[10]提出了一种基于DLP问题的代理盲签名方案,该方案不需要安全信道,由原始签名者生成代理授权书,能够避免信道不安全的隐患;文献[11]指出文献[10]的方案不满足不可伪造性和不可链接性,原始签名者通过构造代理私钥能够伪造代理盲签名,代理签名者通过签名和保留的签名参数能够追踪到代理盲签名。

本文对文献[10]的方案进行改进,改进方案能够避免原始签名者的伪造攻击和代理签名者的链接性攻击。

1文献[10]方案

方案的参与者包括原始签名者A、代理签名者B和签名接受者R。

1.1 初始化阶段

选择满足安全性要求的大素数p和q,其中q为p-1的大素数因子,然后选择 g,其值在 1 和 p 之间且满足gq≡1(modp);h为安全的哈希杂凑函数;A、B、R的密钥对分别为:

xA,yA=gxAmodp;

xB,yB=gxBmodp;

xR,yR=gxRmodp。

mwΓ为A制定的代理授权书,包括A和B的标识、B的代理期限、代理签名消息的范围等。

1.2 代理授权阶段

rA=gkAmodp,

sA=xAh(mwΓ,rA) +kAmodq,

其中,(rA,sA)为A对mwΓ的数字签名。

A向B发送代理信息(rA,sA,mwΓ),不需要安全信道,这是因为mwΓ已经指明代理签名者B的标识,其他人获得代理信息是没有意义的,而且(rA,sA)为A对mwΓ的数字签名,(rA,sA,mwΓ)为不能更改和伪造的。

1.3 签名生成阶段

代理签名者B使用代理私钥xp完成对消息m的签名,签名过程如下:

r=gkmodp,

然后把 (rA, r, mwΓ)传给签名接受者R。

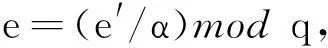

(2)R随机选择α,β∈RZq*,并计算

把e传给代理签名者B。

(3)B计算s=k+expmodq,并把s传给签名接受者R。

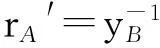

R接受 (m,(mwΓ,rA),(e′,s′)) 作为A的代理盲签名。

1.4 签名验证阶段

(2) 验证下面等式:

如果该等式成立,则代理盲签名(m,(mwΓ,rA), (e′,s′))有效;否则,签名无效。

2文献[10]方案的安全漏洞

文献[11]对文献[10]提出的方案进行了安全性分析,认为该方案不满足代理盲签名的不可伪造性和不可链接性,并给出了攻击方法。

2.1 原始签名者伪造攻击

文献[11]给出一种伪造攻击,不诚实的原始签名者可以伪造代理签名密钥,从而生成有效的代理签名。攻击方案如下:

此时yp′=gxp′modp,原始签名者A把xp′ 当成代理签名密钥对R的消息m进行签名。

将e传给A。

(3)A计算s=k+exp′modq,A将s传给R。

(4)R收到s后验证

是否成立。若成立则计算s′=(αs+β)modq。该等式是否成立验证如下:

gxA′+h(mwΓ,rA′) gvmodp=gxp′modp=yp。

即等式成立,则签名有效。

由此可得,不诚实的原始签名者可以成功地伪造代理盲签名。

2.2 链接性攻击

代理签名者B可以保留很多类似(ki,ei,si,ri)的签名对,当签名接收者公布最终签名(m, (mwΓ,rA),(e′,s′)),对每一个i计算:

然后验证等式r″=rαgβ是否成立。其中r可以从ri中选择,该等式永远成立,即表明文献[10]的方案满足不可链接性。但是

即等式对于所有的i不是永远成立的。当ri=r,αi′=α,βi′=β时,r″=rαgβ,这个消息与代理签名人产生签名相关,即代理签名人能够追踪其产生的签名,把其签名和公布的消息联系起来。

3本文方案

针对文献[10]方案的安全漏洞,本文提出改进的代理盲签名方案。该方案能够避免原始签名者的伪造攻击和代理签名者的链接性攻击。

3.1 符号说明

设A为原始签名者;B为代理签名者;R为签名接收者;p和q为大素数,其中q是p-1的大素数因子;1≤g≤p且gq=1(modp);h为安全的哈希杂凑函数;(xA,yA)为原始签名者A的私钥和公钥;(xB,yB)为代理签名者B的私钥和公钥;(xR,yR)为签名接受者R的私钥和公钥;mwΓ为代理授权书,包括A和B的标识、B的代理期限和签名消息的范围等。

3.2 代理授权阶段

rA=gkAmodp,

sA=xAh(mwΓ,rA) +kAyBmodq,

A将(rA, sA,mwΓ)发送给代理签名者B。

代理签名者B收到代理信息(rA,sA,mwΓ)后,验证

(1)

若(1)式成立,则生成代理私钥xp和代理公钥yp,即

xp=sA+xBmodp,

yp=gxpmodp=gsA+xBmodp=

gxAh(m,rA) +kAyB+xBmodp=

3.3 盲签名阶段

B选择k∈RZq*,并计算

r=gkmodp,

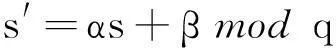

将 (rA, r, mwΓ)发送给签名接受者R。R随机选择α,β,γ∈RZq*并计算:

(2)

(3)

将e传给代理签名者B。B计算:

s=k+e(xB+xp)modq

(4)

将s传给R。R接收到s后验证:

gs=r(yByp)emodp

(5)

若(5)式成立,R计算:

(6)

签名接收者R接受(m,(mwΓ,rA),(e′,s′))作为原始签名者A的代理盲签名;若(5)式不成立,则代理盲签名无效。

本方案对文献[10]方案的改进:

(1) 在计算s的过程中加入了B的私钥xB,对传输的消息进行了一次加密,能够避免原始签名者的伪造攻击。

(2)R在盲签名阶段通过引入随机参数γ,改进消息m的盲化过程,避免了代理签名者的链接性攻击。

3.4 签名验证阶段

验证下面等式:

(7)

若该等式成立,则代理盲签名(m,(mwΓ,rA),(e′,s′))有效;否则,签名无效。(7)式验证如下:

4安全性分析

4.1 不可伪造性

(1) 原始签名者不能伪造代理盲签名。根据(4)式可知,原始签名者A计算s需要代理签名者的私钥xB,但是xB是不公开的,所以A即使能够伪造代理私钥xp也无法计算出s。因为无法计算出s,所以伪造签名的过程无法继续。因此,原始签名者A不能伪造代理盲签名。

(2) 签名接受者R不能伪造代理盲签名。如果R能够伪造代理盲签名 (m,(mwΓ,rA),(e′,s′)),就必须获得s′。由(4)式、(6)式可知:

s=k+e(xB+xp)modq。

所以R必须知道xB和xp,才能计算出s′。因为xB和xp是不公开的,所以R不能伪造代理盲签名。

4.2 不可链接性

现在考虑链接性。B已知第i次代理盲签名保留的签名对(ki,ei,si,ri)和代理盲签名(m,(mwΓ,rA),(e′, s′)),根据(3)式有:

根据(6)式有:

根据(2)式、(7)式有:

但是γi′是未知的,所以B无法计算出αi′、βi′、r″。因为B无法计算出r″,也不能验证r″=rαgβ(yByp)-γ是否成立,即B无法通过已知参数(ki,ei,si,ri)和代理盲签名(m,(mwΓ,rA),(e′,s′))的关联性来追踪签名。

从上述分析可知,由于在消息盲化的过程中添加了新的随机参数γ,即使代理签名者B保留了类似(ki,ei,si,ri)的签名对和签名(m,(mwΓ,rA),(e′,s′)),也无法计算r″,更不能关联签名对和代理盲签名,所以不能追踪到签名。因此,改进方案能够避免代理签名者的链接性攻击。

4.3 不可否认性和不可篡改性

如果代理盲签名(m,(mwΓ, rA),(e′,s′))是有效的,根据代理授权书mwΓ可知A是原始签名者、B是代理签名者,A和B不能否认自己参与代理盲签名的产生,所以改进方案满足不可否认性。

如果消息m被篡改为m′,验证等式e′=h(m‖gs′(yByp)-e′)modp不成立,代理盲签名(m,(mwΓ, rA),(e′,s′))就不是有效的代理盲签名,所以改进方案满足不可篡改性。

5结束语

本文回顾了文献[10]的代理盲签名方案和文献[11]的伪造攻击和链接性攻击方法。针对文献[10]方案的缺陷,提出了一种改进的代理盲签名方案。该方案不仅满足代理盲签名的一般特性,而且能够避免原始签名者的伪造攻击和代理签名者的链接性攻击。相比于文献[10]的方案,本方案具有更高的安全性。

[参考文献]

[1]ChaumD.Blindsignatureforuntraceablepayments[C]//ProcofCrypto’82.BurgFeuerstein,Germany:PlenumPress,1983:199-203.

[2]付雄,程文青,郎为民.安全电子支付系统研究[J].计算机科学,2005,32(1):108-109.

[3]于宝证.基于群盲签名的多银行电子现金系统研究[D].合肥:合肥工业大学,2005.

[4]ChenYY,JanJK,ChenCL.ThedesignofasecureanonymousInternetvotingsystem[J].Computers&Security,2004,23(4):330-337.

[5]叶震,高翔.基于环签名和盲签名的电子选举协议[J].合肥工业大学学报:自然科学版,2008,31(11):1786-1789.

[6]MamboM,UsudaK,OkamotoE.Proxysignaturesfordelegatingsigningoperation[C]//Procof3rdACMConferenceonComputerandCommunicationsSecurity,1996:48-57.

[7]LINWD,JANJK.Asecuritypersonallearningtoolsusingaproxyblindsignaturescheme[C]//ProcofInternationalConferenceonChineseLanguageComputing,Illinois,USA,2000: 273-277.

[8]TanZW,LiuZJ,TangCM.DigitalproxyblindsignatureschemesbasedonDLPandECDLP[Z].MMResarchPreprints,No21,2002:212-217.

[9]AwasthiAK,LalS.Proxyblindsignaturescheme[J].JFCRTransactiononCryptology,2005,2(1): 5-11.

[10]谷利泽,张胜,杨义先.代理盲签名方案及其在电子货币中的应用[J].计算机工程,2005,31(16): 11-13.

[11]王国瞻,亢保元,成林.一个代理盲签名方案的分析[J].计算机工程,2010,36(3):134-135.

(责任编辑马国锋)