基于HMAC的轻量级RFID认证协议*

2015-12-16马巧梅

马巧梅

(宝鸡文理学院计算机科学系,宝鸡721016)

基于HMAC的轻量级RFID认证协议*

马巧梅

(宝鸡文理学院计算机科学系,宝鸡721016)

针对无线射频识别(Radio Frequency Identification,RFID)系统容易受到各种恶意攻击,且RFID标签的计算能力有限和存储空间小等问题,提出一个基于HMAC的轻量级RFID认证协议。新协议的主要优点是仅使用哈希函数和异或操作,有效利用读写器的计算能力和存储空间,并达到降低标签的计算能力和存储空间的需求。安全性和性能分析表明,新的协议可以抵抗一些恶意攻击,如假冒攻击、重传攻击,跟踪等;基于BAN逻辑给出了形式化的安全性分析,说明新协议在BAN逻辑分析下是安全的,更适用于低成本RFID系统。

射频识别;认证;协议;安全;算法;哈希

1 引 言

射频识别(RFID)是物联网应用中的核心技术之一,它是一种非接触式的自动识别技术,通过无线射频信号可以自动识别移动目标对象并获取相关数据,识别工作无须人工干预,可工作于各种恶劣环境下,快速地信息采集和自动识别。RFID技术可广泛应用于物流、交通、门禁、零售等各个行业,被评为21世纪十大重要技术之一。在RFID系统中,读写器和标签之间的通信通常是在不安全的无线信道进行的,因此,系统容易遭受假冒攻击、重放攻击和窃听等,因此它需要安全机制以确保其安全。由于标签存储空间有限和计算能力较低等局限性,使得设计一个安全、高效、低成本的RFID安全机制成为一个具有挑战性的研究课题。设计RFID协议,我们最好要减少标签的计算负荷,目的是为了提高协议效率,并降低标签成本。

1.1 RFID系统面临的威胁

由于无线通信的非接触式和读写器与标签之间的广播信号,攻击者有很大机会攻击,因此RFID系统很容易受到各种各样的攻击。RFID系统面临的主要威胁如下:

(1)假冒攻击

攻击者假冒读写器发送认证请求,进而获得标签响应输出。当合法读写器询问标签时,攻击者将获得标签响应发送给读写器。这样攻击者屏蔽了真实标签的响应,通过读写器的认证。通常来讲,解决假冒攻击问题的主要途径是执行认证协议和数据加密。

(2)重传攻击

在读写器发出认证请求时,攻击者偷听获取到标签的响应。在下一轮认证过程中,攻击者发送已获得的数据至读写器,从而通过认证。通常来讲,解决重传攻击问题需要用到挑战-响应机制,计时和计数的机制也经常用来抵御重传攻击。

(3)追踪

不同于前面的两种攻击,追踪是一种对人有威胁的安全问题,攻击者通过标签的响应信息来追踪标签。

(4)去同步化

指通过使标签和后端数据库所存储的信息不一致导致标签失效的一种威胁[1]。

1.2 相关工作

目前,实现RFID安全机制主要有密码方法和物理方法,物理方法包括:主动干扰、静电屏蔽(Faraday,也称法拉第笼)、Kill命令机制等。这些物理方法既不方便,又增加了标签成本。目前更多的RFID协议是采用密码方法构建的,这类协议包括静态ID机制和动态ID机制。静态ID机制的协议特点是标签的标识符在每一次认证执行过程中一直保持不变,而动态ID机制的协议特点是标签的标识符在每一次认证识别会话中都不断更新,在具体应用中,它们各有优缺点。基于静态ID机制的安全协议有:Sarmar等人的Hash-Lock协议[2]、Weis等人的随机化Hash-Lock协议[3]、Rhee等人的分布式RFID询问-响应认证协议[4]等等。在这里,我们主要介绍与本文研究工作紧密相关的静态ID机制的协议。

(1)2004年,X.Gao等人提出了一个RFID双向认证协议[5],该协议在标签隐私保护方面存在缺陷,主要原因是由于标签每次发送固定的值H(IDT),导致攻击者跟踪标签的威胁。

(2)2007年,Y.C.Chen等人针对文献[5]中协议的安全漏洞,提出了一个改进协议[6],改进协议虽然可以阻止标签的跟踪攻击,但是仍然不能够抵抗一些其他攻击,例如假冒攻击。攻击者用H(IDT)可以假冒一个合法标签,并可顺利通过下一次认证。可见,Chen等人的协议仍然不能满足安全需求。

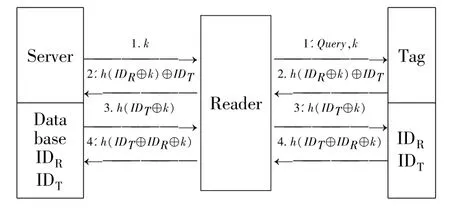

(3)2008年,Y.C.Lee等人针对Y.C.Chen等人的协议存在的安全漏洞,提出了一个改进协议[7],协议执行过程如图1所示。

图1 Y.-C.Lee等人的协议

对于文献[7]的深入分析可知,在一次认证过程中,标签要进行四次哈希计算,而标签的存储空间和计算能力都非常有限,过多的运算必然影响协议的执行效率。在该协议中,读写器仅仅作为一个转发器,而事实上,读写器具有一定的计算和存储能力。如何充分利用读写器,降低对于标签计算能力的要求,是在低成本标签安全协议设计中需要考虑的重要问题。

(4)对2012年轩秀巍等人的文献[8]认真分析后,得知每一次认证过程中,标签需进行四次哈希运算,显然增加了标签的计算负载,并未降低标签成本,进而也会影响协议执行效率;另外该协议亦不能抵抗去同步化攻击。

分析几个现有的RFID协议,针对文献[7]及[8]的协议存在的协议效率及安全问题,提出了一种基于HMAC方法的轻量级RFID认证协议。新协议的设计思想是对读写器的计算和存储能力进行有效利用[9],降低了对于标签计算能力的要求,从而提高整个协议的执行效率和对于资源的低需求。

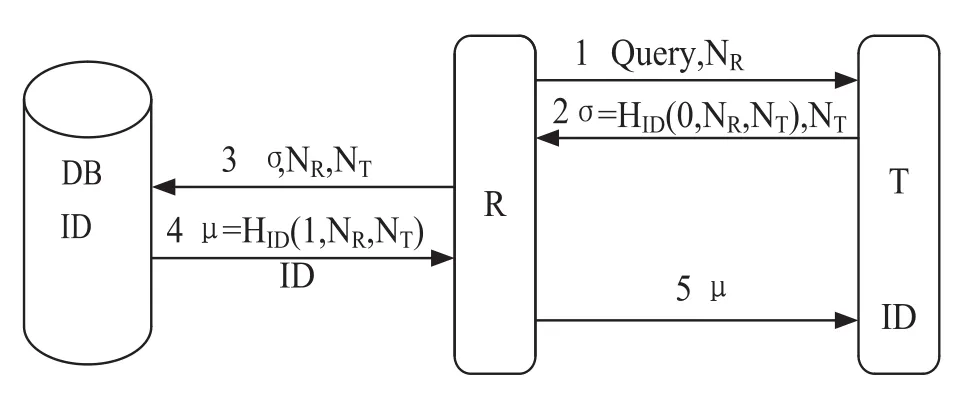

2 新协议的设计

协议假设:设H为密码学Hash函数;ID为标签的唯一身份标识符,在标签、读写器和后端数据库中存储这一标识符信息;标签具有一个伪随机数发生器,并能进行Hash计算和异或操作;读写器也具有一个伪随机数发生器,能进行Hash计算,并具有存储能力,可以存储和传输后端数据库和标签之间所传输的数据;后端数据库能进行Hash计算。HID(X)表示用密钥ID对消息X进行单向杂凑运算。在这里我们假设方案中使用的Hash算法是安全的。构造的方案如图2所示。

图2 新的协议

按照协议中消息传递的顺序对所提出的协议执行步骤描述如下:

Step1:Challenge

RFID读写器产生一个随机数NR,向标签发送Query认证请求,然后将NR发送给标签。此时有三种可能性:①一个标签响应;②没有标签响应;③多个标签响应。当多个标签响应发生冲突的时候,会执行像二进制搜索算法[10]这样的一次冲突仲裁(collision arbitration)过程,执行完该算法会从中选取一个标签与读写器进行信息交互。

Step2:T-R Response

此时,刚才被选中的标签产生一个伪随机数NT,(ISO和EPC GEN2标准都支持标签中伪随机数的产生),计算σ=HID(0,NR,NT),其中ID为标签标识符。标签将NT,σ发送给读写器。

Step3:R-B Response

在读写器收到来自标签的σ和NT后,完成一个过滤操作:读写器根据上一次所缓存的ID′计算HID′(0,NR,NT),如果HID′(0,NR,NT)=HID(0,NR,NT),则过滤掉该标签。这时如果该标签T是前一次认证中认定的合法标签时,该过滤可以降低后端服务器的计算负载;如果该标签T是上一次认证过程中认定的非法标签时,该过滤可以避免该攻击对后端数据库的重传攻击。如果这两种情况都不是,即HID′(0,NR,NT)≠HID(0,NR,NT),则RFID读写器将σ=HID(0,NR,NT)、NR和NT发送给后端数据库DB。

Step4:B-R Reply

后端数据库查找是否存在某个IDj(1≤j≤m,m为标签的最大个数)使得HIDj(0,NR,NT)=HID(0,NR,NT)成立,如果有,则标签认证通过,认为该标签是合法的,并将μ=HID(1,NR,NT)和ID返回给读写器,并标志该标志是合法的;否则,返回给读写器认证失败信息,认为该标签是非法的,然后将该ID返回给读写器保存并标志该标签是非法的。

Step5:R-T Reply

读写器收到后端数据库返回的ID,将其保存在存储器中,并将μ转发给标签。标签验证收到的μ=HID(1,NR,NT)是否与自己缓存中ID、NR、NT所计算的值HID(1,NR,NT)相等,如果相等,则读写器认证通过,此时标签处于锁定状态。

3 形式化分析与证明

RFID认证协议的目标就是实现通信双方(标签和读写器)之间对于对方身份的证实,本文提出的协议属于无可信第三方参与的认证协议。对于新协议的安全性将采用经典的安全协议分析方法BAN逻辑进行形式化的分析和证明。

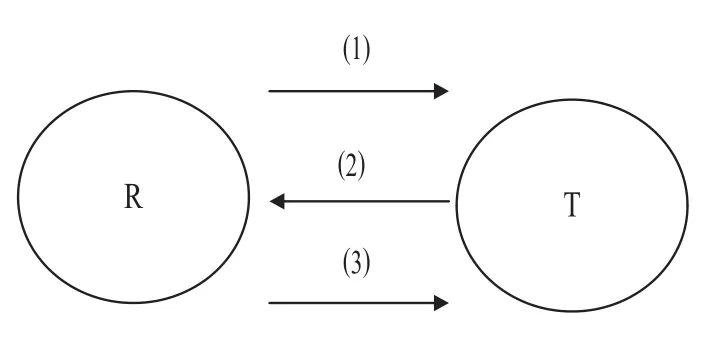

首先,将协议消息进行形式化以适应形式化分析的需要。协议实现了读写器(R)和标签(T)之间进行相互的身份认证,整个协议过程也可缩减为三条通信消息,如图3所示。

图3 协议的抽象模型

协议的三条通信消息如下:

(1)R-->T:NR(NR,即为读写器产生的伪随机数)

(2)T-->R:NT,NR,HID(0,NR,NT)

(3)R-->T:HID(1,NR,NT)

遵循BAN逻辑证明的过程,首先需要理想化协议,然后初始状态及假设,最后写出协议目标,其证明如下:

1)理想化协议

M1:R-->T:NR

M2:T-->R:NT,NR,<H(0,NR,NT)>ID

M3:R-->T:<H(1,NR,NT)>ID,NT

2)初始状态及假设

A1:bel(R,secret(R,ID、T))

A2:bel(T,secret(T,ID,R))

3)协议目标

G1:bel(R,said(T,(NT,NR)))

G2:bel(T,said(R,(NR,NT)))

4)逻辑推理

由M2可得,

(1)see(R,<H(0,NR,NT)>ID)

由A1与(1)可得,

(2)bel(R,said(T,H(0,NR,NT)))

由M2可得,

(3)see(R,NT),see(R,NR),

由A1与(3)可得,

(4)see(R,(NT,NR))

由(2)与(4)可得:

(5)bel(R,said(T,(0,NR,NT))

由(5)得:

(6)bel(R,said(T,(NR,NT))

即证明了协议满足目标G1。

由M3可得,

(7)see(T,<H(1,NR,NT)>ID)

由A2与(7)得,

(8)bel(T,said(R,H(0,NR,NT))))

由M1得,

(9)see(T,NR)

由M3得,

(10)see(T,NT)

由(9)与(10)得,

(11)see(T,(NR,NT))

由(8)与(11)可得,

(12)bel(T,said(R,(NR,NT)))

即证明了协议满足目标G2。

经过严格的BAN逻辑推理后,达到了我们事先预期的协议目标G1和G2,说明BAN逻辑分析过程证明了协议可以实现读写器和标签之间的双向认证。

4 安全性分析

4.1 新协议的安全性分析

重传攻击,假冒攻击,去同步化及追踪是RFID协议面临的常见威胁,我们主要分析新协议针对这四种安全威胁的抵抗能力,以此来说明协议的安全性。

(1)假冒攻击:敌手伪装成真正的读写器向标签通过前向信道R->T发送Query和NR;敌手获取标签的响应:σ=HID(0,NR,NT),NT。在下一次认证过程中,当真正合法的读写器发送Query和N′R的时候,敌手通过后向信道T->R响应刚才所得的信息σ=HID(0,NR,NT),NT。

但是由于读写器在每一次认证会话过程中都会产生一个新的伪随机数,即NR≠N′R,所以该协议对假冒攻击具有安全性。

(2)重传攻击:在读写器通过前向信道向标签发送Query和NR之后,敌手获取标签的响应:HID(0,NR,NT)和NT;在下一次的认证会话过程中,攻击者通过后向信道响应HID(0,NR,NT)和NT,从而对后端数据库发起重传攻击。通过前一次对“标签”(实为敌手)的认证和该协议中的RFID读写器过滤功能,RFID读写器可以成功识别出攻击者的重传攻击,并将其屏蔽掉。所以,该协议对重传攻击具有安全性。

(3)追踪:就是敌手截获标签的响应:HID(0,NR,NT)和NT,进而通过分析该响应来跟踪发出该响应的标签。

由于在每一次的认证会话过程中,标签都产生新的伪随机数NT,并且Hash操作是单向的,所以敌手也无法从该信息HID(0,NR,NT)中判断是哪个标签作出的响应。所以该协议对追踪攻击具有安全性。

(4)去同步化:由于标签的ID是固定的,在协议执行过程中,即使出现信息丢失或者是电源中断或与后端数据库失去连接,也不会对后端数据库造成影响,进而不会影响协议的执行。

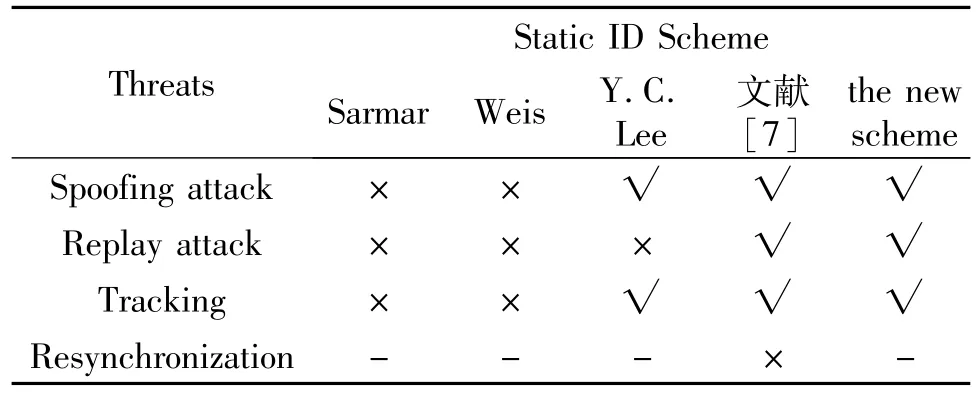

新的协议及以上安全性分析都是基于密钥ID绝对保密的假设而给出的,不管在任何时候都要注意对密钥的严格保护。新的协议属于静态ID的RFID认证协议,近年来同类的研究有Sarmar等人的Hash-Lock协议,Weis等人的随机化Hash-Lock协议,Rhee等人的协议,HSAP协议等文献,新的协议与相关协议的安全性比较如表1所示。

表1 安全性对比表

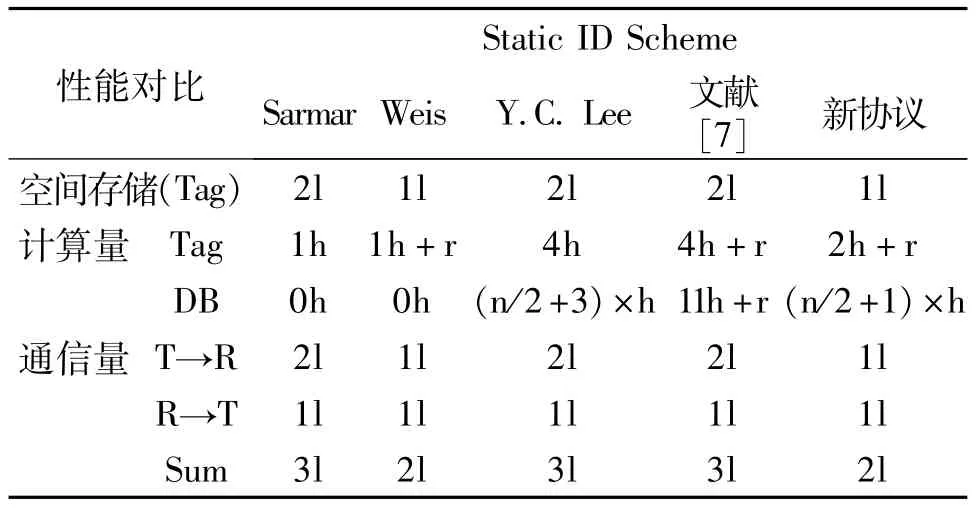

4.2 新协议的性能分析

RFID协议的性能主要通过存储(标签)空间、计算需求(标签和数据库)、通信(标签和读写器之间)等方面来表征。设l为ID的长度或Hash输出的长度;h为Hash操作;r为产生随机数操作(随机数的长度与ID相比较小,不予考虑);n为标签的数量。本文协议与同类型研究方案的性能比较如表2所示。

在同类型的静态ID机制中,此协议中标签只需要存储其身份标识符ID,在一次认证过程中,标签进行了一次伪随机数产生运算和两次Hash运算,与文献[6]相比,大大减少了标签的计算负载。特别是,随着标签数量增加,只是存储量和后端数据库搜索时间的增加,而并没有增加标签的运算量,所以此协议适合于大规模的RFID系统,且安全性较高。

表2 性能对比表

5 结束语

通过认真分析Y.C.Lee等人提出的一个基于Hash函数的认证协议,针对该协议的优点和在安全性和效率上的不足,提出了一个基于HMAC的轻量级RFID双向认证协议。通过BAN逻辑的形式化分析表明,在基于所采用的Hash函数是安全的假设下,新协议可以达到读写器和标签之间双向认证的安全目标。同时,针对各种常见攻击场景的分析表明,新协议可以抵抗假冒攻击、重传攻击等常见的针对RFID认证协议的攻击。此外,新协议效率的对比分析表明,对标签具有低成本的特点,特别是对于标签运算能力的要求下降,使得新协议可适合于一些价格低廉的RFID系统应用需求。

[1] Molnar D,Wagner D.Privacy and security in library RFID:Issues,Practices and architectures[C].//In:proceedings of the l1th ACM Conference on Computer and Communication Security(CCS 04),Washington,DC,USA,2004:210-219.

[2] S Sarma,S Weis,D Engels.RFID systems and security and privacy implications[J].In Workshop on Cryptographic Hardware and Em-bedded Systems,volume 2523 of Lecture Notes in Computer Science,AutoID Center,MIT,2002:454-470.

[3] S Weis,S Sarma,R Rivest,D Engels.Security and privacy aspects of low-cost radio frequency identi cation systems[J].International Conference on Security in Pervasive Computing(SPC 2003),volume 2802 of Lecure Notes in Computer Science,Berlin:Springer-Verlag,2003,201-212.

[4] K Rhee,J Kwak,S Kim,D Won.Challenge-response basedRFIDauthenticationprotocolfordistributed database environment[J].International Conference on Security in Pervasive Computing(SPC 2005),volume 3450 of Lecure Notes in Computer Science,Berlin:Springer-Verlag,2005,70-84.

[5] X Gao,Z Xiang,H Wang,J Shen,J Huang,S Song.An Approach to Security and Privacy of RFID System for Supply Chain[C].Proceedings of the IEEE International Conference on E-Commerce Technology for Dynamic E-Business(CEC-East’04),2004:164-168.

[6] Y C Chen,W L Wang,M S Hwang.RFID Authentication Protocol for Anti-counterfeiting and Privacy Protection[C].Proceedings of the 9th International Conference on Advanced Communication Technology,ICACT2007,2007(1):255-259.

[7] Y C Lee,Y C Hsieh,P S You,T C Chen.An Improvement on RFID Authentication Protocol with Privacy Protection[J].Third 2008 International Conference on Convergence and Hybrid Information Technology,South Korea:Busan,2008(2):569-573.

[8] 轩秀巍,滕建辅,白煜.基于二次剩余的增强型RFID认证协议[J].计算机工程,2012,38(3):124-129.Xuan Xiuwei,Teng Jianfu,Bai Yu.Enhanced RFID Authentication Protocol Based on Quadratic Residue[J].Computer Engineering,2012,38(3):124-129.

[9] 丁振华,李锦涛,冯波.基于Hash函数的RFID安全认证协议研究[J].计算机研究与发展,2009,46(4),583-592.Ding Zhenhua,Li Jintao,Feng Bo.Research on Hash-Based RFID Security Authentication Protocol[J].Journal OF Computer research and development,2009,46(4):583-592.

[10] 杨茜,吴海锋,曾玉.捕获效益下RFID标签的CATPE防冲突协议[J].通信学报,2014,35(7):215-222.YangXi,WuHaifeng,ZengYu.Capteprotocolwith capture effect for RFID tag anti-collision[J].Journal on Communications,2014,35(7):215-222.

A HMAC-Based RFID Lightweight Authentication Protocol

Ma Qiaomei

(Department of Computer Science,Baoji University of Arts and Sciences,Baoji 721016,China)

Radio Frequency Identification(RFID),as a non-contact automatic identification technology,has wide application prospect in many fields such as logistics of IOT,transportation,retail,etc.As the RFID system is vulnerable by various malicious attacks and RFID tag has low calculation and small storage,a HMAC-based RFID lightweight authentication protocol is proposed in this paper.The new protocol has advantages of using the Hash function and XOR operation to efficiently utilize calculation ability and storage space of reader and reducing the demand to the calculation and storage of tag.The security and performance analysis show that the new protocol can defend some malicious attacks,such as spoofing attack,replay attack,tracking,etc.The formalized security analysis,based on BAN logic,shows that the improved protocol is secure and is suitable for low-cost RFID system.

Radio Frequency Identification;Authentication;Protocol;Security;Algorithm;Hash

10.3969/j.issn.1002-2279.2015.04.008

TP309

A

1002-2279(2015)04-0027-05

国家青年科学基金资助项目(61402015);陕西省教育厅科学研究计划基金资助项目(14JK1047);宝鸡文理学院院级资助项目(ZK14026);陕西省自然科学基础研究计划资助项目(2014JQ2-6036)

马巧梅(1983-),女,陕西省榆林市人,硕士研究生,讲师,主研方向:网络与信息安全。

2014-12-31