网络防火墙变身路由防火墙

2015-12-03■

■

我们单位是一家规模不大的小型公司,有70余台电脑,建有自己的网站,公司员工能够通过单位接入的专线访问互联网。由于公司成本所限,一直使用着一台简易的低端路由器实现与互联网的连接。由于其性能有限,吞吐能力较低,缺乏有效的网管手段,员工同时上网后,网速很慢。若有员工悄悄使用BT软件下载电影之类的软件,网络立即就陷入了瘫痪状态,极度地影响了办公效率。一次偶然机会,我们从其它公司得到了一台天融信网络防火墙(NGWF4000)。这台设备具备网络控制功能和路由功能,能够对内网计算机进行有效的安全防护。因此,我们决定就把它作为我们公司的网络“交通警察”来使用了。公司网络拓扑如图1所示。

图1 公司网络拓扑

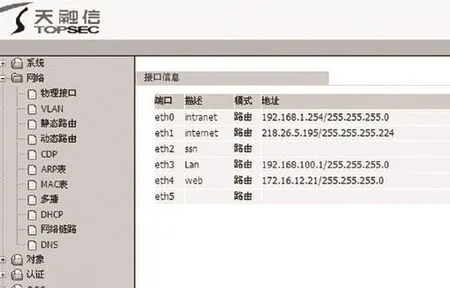

图2 设定物理接口

因该防火墙为别人使用过的,使用前应清除掉原有的参数设置,重新进行定义。天融信防火墙的默认管理网口是eth0。默认管理地址是https://192.168.1.254。 默认用户名为superman,密码是talent。连好网线后,通过浏览器进入防火墙的管理界面。先恢复出厂设置(系统→恢复出厂→恢复配置),清除原先的配置,恢复默认状态。

接下来,我们要对接入网络的物理接口进行设置。这样远端的路由器或计算机就能通过IP地址找到我们的网络了。进入网络→物理接口,把eth1定义为与互联网连接的接口,设定路由,添加接口的配置。定义eth1的IP地址为218.26.5.195,掩码为255.255.255.0。把eth3定义为与内网连接的地址,eth3的IP地址设置为192.168.100.1,掩 码 为255.255.255.0。把eth4定义为连接服务器的地址,eth4的IP地址设置为172.16.12.21。如图2所示。

联通公司给我们提供的上联地址为218.26.5.193,这是路由默认下一条的地址,为使从内网能够访问到互联网,需要设定一条默认静态路由,接口须设定为与互联网连接的接口eth1。这样所有流出防火墙的数据包均会流向联通公司的路由器,如图3所示。

防火墙的路由设置不同于普通路由器,这时内外网还是不能互通的,还需要在防护墙上设定有关对象参数。接下来定义对象,通过设定地址对象来限定可以访问互联网的用户,通过设定地址组来区分访问互联网用户的类型,通过设定区域对象来区分不同功能区域计算机,这样就把服务器(DMZ区)、普通办公用区以及其他特定计算机区清晰的区分出来了,以方便对全网实施有效地网络管理及特定安全防护策略,如图4所示。

DMZ区域又称武装缓冲区,利用防火墙的多个网卡功能将这一区域与普通客户机及外网进行了隔离。客户机及外网不能直接访问服务器,病毒木马也不可能直接攻击到服务器,所有的访问请求都要经过访火墙的判别,符合规则的请求才可能传递到服务器。利用多个网卡(eth),可以将不同的服务器同样进行隔离,即使服务器区一的某一个服务器中了毒或木马,也不可能直接感染到服务器区二的主机。这台天融信防火墙提供了6个网络接口(从eth0-eth5),我们可以充分利用这些接口来采取有效的隔离措施。防火墙处理的基本策略只有两种:一是先全开放,再对相应的进行关闭;二是先全关闭,再有选择的进行开放。通常的也是推荐的做法是先全关闭再开放。因此在定义区域的时候,应全部选禁止,然后在有关设置中有选择的开放。

图3 设定默认路由

图4 设定主机对象

图5 设置地址转换

设定对象完成后,通过设定地址转换,实现源地址和目的地址的转换,这样所有办公用计算机和服务器访问互联网,将使用218.26.5.195的地址。如图5所示。

因为要允许外网用户访问服务器,还需要对服务器进行目的地址的设定,实现目的地址的转换。在源AREA中选外网口eth1,目的中选Web服务器,目的地址转换为连接服务器的网口eth4,服务列表中选择服务端口,如HTTP(TCP:80)等,从而实现目标地址的转换。

因为前面定义区域时对访问权限的设定均为禁止,所以还要在访问控制中增加规则,对办公用计算机、Web服务器等计算机设定访问规则,开放有关权限,这样内网计算机就可以访问互联网了。相应的,外网用户也可以访问公司的网站进行有关商务活动了。通过设定规则,就可以对出入网络的用户进行控制,如通过时间控制可以限定用户访问互联网时间;通过流量控制可以防止用户无限制的占用网络带宽资源;通过设置禁止访问某些端口,可以有效防止各种病毒木马的扫描式入侵等。这样就能使网管人员方便有效地管理网络,增强网络的防护功能了。把这台天融信防火墙作为公司内外网连接的路由器后,公司用户访问互联网的就顺畅多了。