IPSec VPN的应用研究

2015-12-03■

■

随着国内高校招生规模的日益扩大,为突破办学条件的束缚,很多高校纷纷建立新校区。校园网已经不再是一个封闭的园区网概念,而是为学生、教师、家长以及一切相关人员随时随地提供信息化服务的逻辑城域网应用平台。然而如何保障校区间在互联通信中的数据安全性成为了校园网部署与使用过程中不可避免的问题。

校区间的互联通信需要对校园网进行延伸性的数据传输,要求网络跨Internet安全传输,而对于用户的所有应用和业务来说却是透明的,用户的所有访问操作就像在本地局域网一样。根据这样的需求,LAN TO LAN VPN系统常用的技术,可供选择的LAN TO LAN VPN架构有MPLS VPN(peer-to-peer VPN)和IPSec VPN(Overlay VPN),对于MPLS VPN来说,虽然在QoS方面有一定的优势,但需要ISP参与私网的路由,同时需要一定的服务费用且操作不灵活。而IPSec VPN技术可以根据实际的需求灵活的配置,不需要ISP的任何参与,不会产生任何服务费用,同时,作为下一代互联网核心协议的IPv6更是将IPSec技术集成到协议内部,对于现阶段IPv4和IPv6共存的网络模式中,IPSec技术在兼容性方面有更大的优势。所以对于校区互联的虚拟专用网技术来说, IPSec VPN技术是一个不错的选择。

但是,基于IPSec协议本身的缺陷,在实际使用工程中IPSec VPN技术也会有其先天不足,本文着重研究IPSec VPN技术优势以及在校园网应用中常见的问题,以我校网络架构为背景,探讨如何在校园网校区互联的过程中更好的发挥IPSec VPN作用。

校园网中IPSec VPN系统的设计与应用

系统总体设计

校区互联的VPN通信是解决两个校区互联通信安全的隧道方案,应用IPSec VPN技术在两个校区间建立一条虚拟的专线。根据需求,我们分别在两个校区的出口配置具有IPSec VPN功能的路由器(这里选择的是Cisco 3845),并根据每个校区的内网实际情况配置相关的脚本实现虚拟专线业务。系统部署如图1所示。

图1校区VPN通信系统部署

VPN叠加技术应用设计

因为IPSec协议是针对IP数据流而设计的,其协议机制决定了难以支持组播,继而而也不便于支持动态路由协议(如:OSPF协议),这一点为校区互联安全通信应用带来了一些不便。一方面,两个校区都会拥有组播业务,要求在互联通信的过程中要支持此项业务,另一方面,由于IPSec VPN通信是需要数据流来打通隧道的,所以要保持整个虚拟专线的联通性需要通过动态路由协议周期性的发送Hello包来实现。这就要求校区互联的VPN通信设计要支持这些网络协议。

根据项目的实际需求,使用VPN技术叠加的方式是解决多协议支持问题的有效方案。具体方法是采用GRE over IPSec技术,该技术是将GRE和IPSec产生的两条隧道复用,GRE隧道负责私网联通以及组播相关协议的封装,IPSec隧道实现数据安全传输。

我们可以简单的理解GRE over IPSec这种VPN的部署方式是用GRE提供虚拟隧道,用IPSec来保护这个隧道,而GRE建立起来的隧道两端都可以配置三层虚接口地址,这样就可以支持动态路由协议、组播协议以及一些流量控制技术。通过GRE over IPSec方式部署校区互联的VPN通信的具体优势如下:

解决了远程两个站点间动态路由协议的贯通。

支持组播协议通信。

支持远程站点间明文数据的流量控制。

只将GRE流量加密,可大大减少内网感兴趣流量的配置范围。

对于NAT协议支持设计

众所周知,NAT技术是校园网常用的网络地址转换技术,即校内用户使用私有IP地址,在网络出口通过NAT技术将私有IP地址转换为公有IP地址进行Internet访问。然而NAT技术与IPSec VPN技术有着严重不兼容问题。

表1 IPSec VPN技术参数规划表

我校无论是老校区还是新校区,均采用了NAT技术实现内外网的地址转换应用。所以,分析NAT技术对IPSec VPN的影响原因,并通过技术手段解决二者兼容性问题是校区互联的VPN通信设计必须完成的任务。

系统在处理由内到外数据流量时,NAT技术优先于加密技术处理数据包。那么,数据包在通过园区网出口时会先被NAT协议将源私有IP地址转换成公网地址,因为转换后的这个数据流量不再满足IPSec VPN感兴趣流,所以不会被IPSec VPN设备加密,取而代之的是,出口设备会将这个未加密的流量直接转发到Internet上,故VPN安全通信失败。

解决这个问题最有效的策就是在定义NAT内部地址列表时排除IPSec VPN感兴趣流量列表,该方法在设计中比较容易实现,只是要求NAT策略要和IPSec VPN策略在同一台校园网络出口设备上配置,我们本次校区互联的VPN通信项目也符合这一点要求。

IPSec VPN应用的实施与配置

在实施IPSec VPN之前,必须规化好IPSec相应的技术参数,包括路由策略、感兴趣流量、IKE策略、IPSec转换集、协议兼容性策略等相关参数并分别通过脚本形式部署到两端的出口路由设备上。具体参数规划如表1所示。

本方案适用于所有的具备IPSec VPN和GRE协议的路由设备或出口安全设备,以下脚本支持标准Cisco IOS系列操作系统的网络设备。以下是具体的实现步骤以及在新校区边界路由器上的配置脚本。

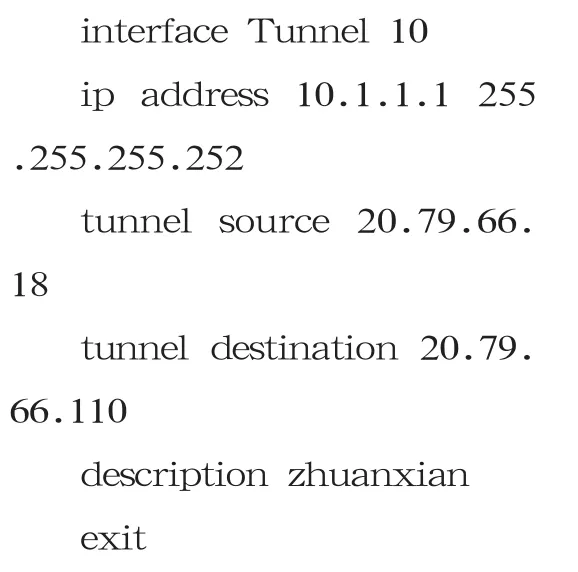

第一步,实现GRE隧道。其中,隧道的IP地址定义为10.1.1.1,隧道的源地址为路由器接口的IP地址20.79.66.18,而 目 的 地址是对端路由器的接口地址20.79.66.110。配置命令如下:

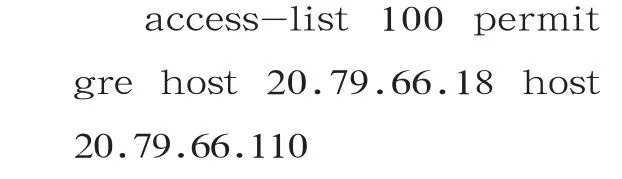

第二步,定义VPN感兴趣流量。在这里通过访问控制列表的方式抓取两端GRE隧道的源、目的地之间的流量作为VPN感兴趣的流量:

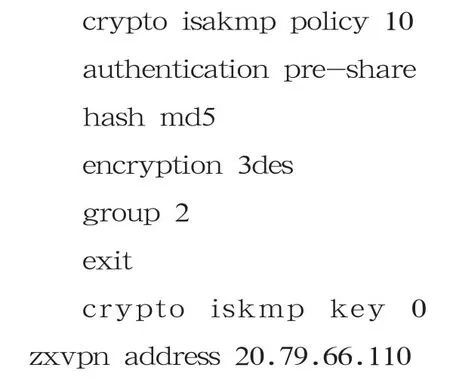

第三步,IKE第一阶段(ISAKMP SA)的建立。定义IKE安全策略,其中认证方式为pre-share,哈希算法为md5,加密算法采用 3des,配置过程如下:

这里的“zxvpn”为预共享密钥,两边路由器配置必须一致。

第四步,IKE第二阶段(IPSec SA)建立。这步是定义IPSec的转换集,将其命名为“VPN”并将隧道方式设置为传输模式(transport)。

第五步,建立IPSec MAP。这一步主要是调用上面定义好的脚本形成策略集,包括对端地址以及定义好的感兴趣流量和IPSec转换集。具体配置是:

然后在路由器对外端口口上应用策略集:

第六步,启用动态路由策略。在两端的路由器上分别启用OSPF路由协议,定义好相应的router-id并通告所有私网地址以及GRE隧道地址。具体配置如下:

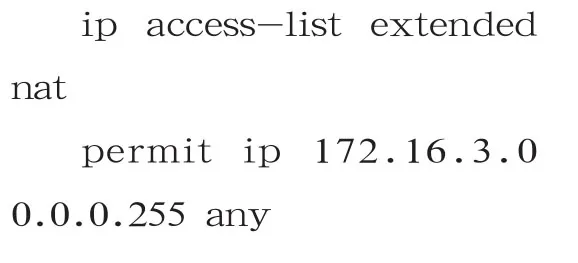

第七步,NAT兼容策略实现。这一步是通过访问控制列表的方式将要通过VPN传输的源、目地址队列从常规的NAT地址转换的地址列表中排除到,使之绕过NAT地址转换步骤,直接通过VPN隧道接口转发出去。具体配置如下:

以上是定义允许NAT地址转换的内网地址表,接下来是排除掉VPN感兴趣流量地址:

最后,在老校区的出口路由器上也配置以上相同的策略脚本即可实现两校区的IPSec VPN隧道通信。

总结

IPSec VPN在高校互联虚拟专线的建设中普遍被应用。这次我院两校区虚拟专线的部署过程中通过GRE over IPSec技术很好的解决了IPSec在组播协议和OSPF路由协议支持上的缺陷;同时通过访问控制列表区分两校区间不同需求流量的方法解决了IPSec对于NAT地址转换不兼容的问题。事实证明,这些技巧在配置实施上并不困难,但却起到了立竿见影的效果,是一次成功的尝试。