VPN网络安全解决方案

2015-12-03

VPN是企业提供给员工在外工作时,联机存取企业内部网络各项资源的方法之一,它不仅可以保证传输中的资料在加密的安全通道中来进行,更可以进一步整合Radius服务,来提供像数字证书、智能卡(Smart Card)或是RSA双因子动态密码等安全验证机制,而对于远程的使用者来说,又可以通过最简易的操作完成联机登录,因为无论他们使用的操作系统是Windows还是Linux,只要新增一个VPN网络联机,在联机登录前输入个人的账户密码即可。

远程用户登录安全隐患

虽然采用VPN网络的联机方式,对于远程的合法使用者来说是既安全又便利,但是随着各种网络威胁层出不穷,让即便是通过身份安全验证的合法使用者,都可能在完成联机登录VPN网络之后,随之而来的病毒、蠕虫、DDoS等攻击事件到企业内部网络之中,让网络陷入瘫痪的危机之中。造成安全问题的主要原因,便是我们对于VPN网络的安全部署,往往仅着重在远程使用者的身份安全验证,而忽略了远程客户端计算机本身存在可能的安全问题。

本文所介绍的NAP安全整合方案,服务器端适用于Windows Server 2008、Windows Server 2008 R2、Windows Server 2012、Windows Server 2012 R2,客户端则试用于Windows XP SP3、Windows Vista、Windows 7以及Windows 8以上版本。

开启网络存储保护功能

想要有效解决上述的VPN网络安全威胁,需要开启VPN网络第二道的远程计算机安检程序,那就是内建于Windows Server 2008以上版本的网络存取保护(NAP,Network Access Protect)功能,通过它与现行Windows Server 2008以上版本的VPN整合,让所有远程使用者在通过VPN身分验证之后,还必须进一步根据企业网络政策(Network Policy)的定义,来强制检验所有在任何时间联机的远程计算机是否符合安全规定,这些规定包括了病毒数据库是否已更新、Windows Update是否已完成、本机防火墙是否已启动等。一旦在联机的检验过程之中,发现存在不符合网络安全政策的项目时(如病毒数据库没有更新),系统将会进一步按照安全原则设定,来强制限制远程使用者仅能够存取特定的网络资源(如WSUS主机),或是开始强制远程计算机进入到自动更新的处理程序,这包括了病毒特征的更新、系统升级等。直到下一次再重新联机登录VPN网络时,其检验结果符合了目前的网络规范,再重新给予完整的内部网络资源存取。

有关在网络存取保护(NAP) 与 Windows Server之VPN的安全整合方案架构,首先主要是结合了Windows Server 2008以上版本的路由及远程访问(Routing and Remote Access)服务,来负责担任VPN服务器。接着在相同的Active Directory网域之中,设置一部网络规范服务 器(NPS,Network Policy Server),来作为系统管理员配置安全原则的控制主机。

最后,只要在完成NAP客户端的部署之后,系统管理人员便可以根据企业网络政策的定义,来自动强制检验在任何时间联机的远程计算机是否符合安全规定,一旦检验结果发现有远程计算机没有符合安全规定时,将依照原则设定来强制限制它们对于企业网络资源的存取。

NAP保护VPN网络前的准备工作

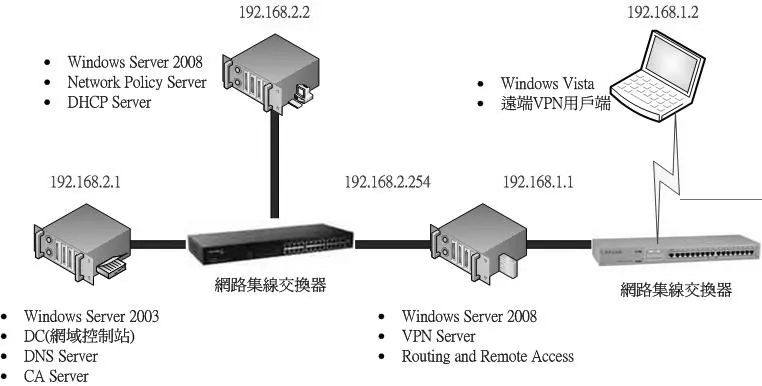

关于NAP与VPN网络整合的环境设置,可以参考如图1所示的网络环境范例。以下说明必须准备的服务器与相关组件的安装项目。

图1 NAP与VPN的测试环境

域控制器、DNS Server、CA Server这三个角色可以使用Windows Server 2003或是Windows Server 2008、Windows Server 2012来安装都是可以的。

网络规范服务器(NPS)与DHCP Server这两个角色必须使用Windows Server 2008或Windows Server 2012来设置,您也可以考虑在这部服务器上安装Windows Server 2008版本的CA服务(Active Directory凭证服务)。

在VPN服务器部份则必须采用Windows Server 200或Windows Server 2012所提供的路由及远程访问服务来设置,并且需要预安装与设定好两个网卡的TCP/IP,网络区段可以自行定义。

在远程客户端计算机的上,必须采用Windows XP SP3以上版本的操作系统。