选择合适的移动管理方案

2015-12-03■

■

在企业部署防火墙用来保护网络时,一般是将它作为一个设备安装在外围。随着企业将其资产迁移到公共的IaaS空间,很多企业企图模仿同样的安全方法。但虚拟防火墙设备真得如同物理防火墙设备一样提供同样的安全保护水平吗?换句话说,我们可以像相信物理防火墙一样信任虚拟防火墙吗?为回答这个问题,我们需要深入分析架构问题。

典型的防火墙安装

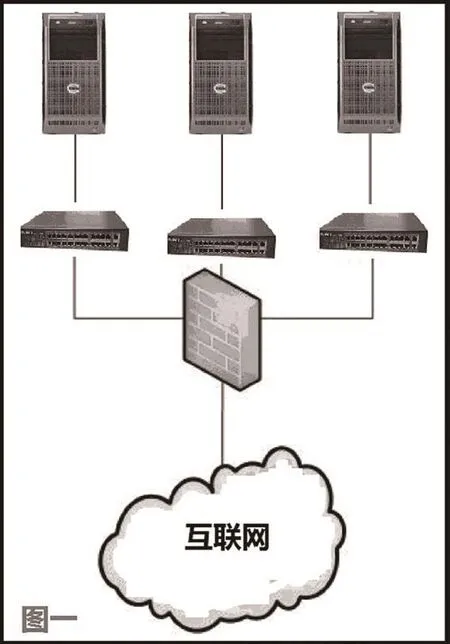

图1显示了部署防火墙的传统方法。这可能是拥有多个DMZ的一家企业,或者是多个公司托管在同一个地方的设施上。

在这里,每台服务器都连接到了惟一的交换机,然后交换机被连接到了防火墙。服务器在逻辑上是彼此分离的,因为网络之间的惟一路径必须通过防火墙。而且,我们可以说这些服务器在物理上也是彼此分离的,因为服务器之间惟一的连接点是通过防火墙。换言之,如果没有防火墙,这些服务器就不可能彼此通信或与互联网通信。这是物理分离的一个安全好处。

虚拟防火墙设备

图2显示的配置仅适用于有虚拟防火墙设备的IaaS云,它有不同的物理特征。在服务器之间通过虚拟机控制程序有软件连接。恶意用户进入虚拟机的风险是多数管理员都可理解和接受的。但是,在这儿有第二个通过系统的软件连接,即通过虚拟交换机。

虽然可以部署了多个虚拟交换机,但事实上多数方案仅部署一个软件交换机,然后再分解成多个逻辑交换机。这样做是为了使对主机服务器的资源影响最小化。

还要注意图2中防火墙的位置,它在逻辑上位于虚拟交换机之外,这意味着它无法消除虚拟交换机内部的任何风险。这表明如果一个聪明的黑客找到了在逻辑分区之间跳转的方法,防火墙就无法提供减轻风险的作用。

所以,虽然图1和图2从逻辑上是相同的,但在物理上图2包含了两种额外的风险:首先是虚拟机控制程序成为潜在的软件桥接,其次虚拟交换机成为一种潜在的软件桥接。

减轻虚拟交换机的风险

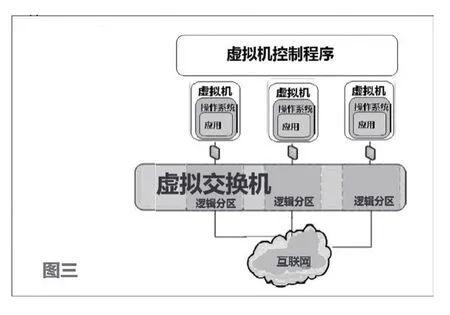

幸运的是,如果企业需要更高级的减轻风险水平(与虚拟防火墙设备所提供的降低风险的水平相比),还是有一些选择的。首先就是利用基于虚拟机控制程序的防火墙。VMware的vShield可能是其中最杰出的产品。基于虚拟机控制程序的防火墙将防火墙迁移到了虚拟交换机的另一端,因而也就减轻了交换机自身的风险,如图3所示:

图1 部署防火墙的传统方法

图2 适用于虚拟防火墙设备的IaaS云

图3 减轻交换机自身风险

基于虚拟机控制程序的防火墙存在一个问题:这种防火墙因具体厂商不同而有差别。例如,vShield仅运行在VMware自己的虚拟机控制程序上,并没有得到KVM、Zen及其它虚拟机控制程序的支持。而且,企业的公共云供应商也有可能不支持基于虚拟机控制程序的防火墙,所以此方法未必可行。即使公共云的厂商支持这种防火墙,防火墙也需要测试使用,并有可能在公共云环境中带来额外的风险。所以,最终企业可能要做出权衡和选择。

企业的另一个选择是简单地利用现代操作系统中内建的防火墙软件。基于主机的防火墙可以在通信进出虚拟机时控制通信,所以这种防火墙绝不仅仅能够减轻虚拟交换机内部的潜在风险。这种方法还是最廉价的,因为防火墙已经内置到操作系统中了。最后一点,这种方法也是最灵活的。如果企业要将虚拟机迁移到另一个云中,很显然,基于主机的防火墙所提供的保护也会随之迁移。本文前面所讨论的所有其它的防火墙都不具备这个特性。