基于eduroam和SDN的无线漫游认证授权技术研究

2015-12-02公绪晓付中南

公绪晓, 付中南, 吕 洁

(北京大学计算中心,北京 100871)

0 引 言

近年来,大学之间的合作交流日益增多,访问学者和访问学生的数量逐年增长,国际国内学术会议日益频繁,对无线漫游的需求迅速增长.访问者需要在到访学校重新建立网络账号,经学校计算中心与有关部门确认身份,人工办理手续才可获得网络访问权限,账号后续也需要相当的维护成本.无线漫游联盟的出现为这个问题提供了一种解决方案,其中eduroam(education roaming)是目前比较流行的无线漫游联盟之一,它基于802.1x和radius层次化代理架构[1],允许联盟成员机构的师生使用本机构账号获得跨机构的网络访问权限.

另外,考虑到无线漫游用户的使用需求逐渐多样化和资源共享,目前eduroam尚缺乏对漫游用户细粒度灵活的授权机制,在现有网络架构中实现灵活的细粒度授权也困难重重,而新一代网络架构SDN技术的出现,为快速灵活地实现细粒度的漫游用户授权提供了可能,因此本文对eduroam的认证部署进行了实践,并结合SDN技术与eduroam认证,对漫游用户的细粒度授权模型进行了研究.

1 eduroam无线漫游认证机制

eduroam是由TERENA(欧洲研究与教育网络协会)提出的一种安全的专为研究和教育机构开发的国际漫游服务,目前广泛部署于全世界54个国家[2],用户无需改动配置,使用原机构的账号即可访问到访成员机构的无线网络.Eduroam认证架构主要包括以下几个部分:TLR(顶级radius服务器)、FLRS(联盟级radius服务器)、IDP(identity provider)、SP(service provider)、IMS(身份管理系统)、supplicants和authenticator[3].

eduroam在全世界的成员机构之间建立了一套完整的层次化radius代理服务器,漫游用户从SP发出的认证请求,通过radius代理返回家乡机构的IDP服务器进行认证,IDP将认证结果反馈回SP,SP授权漫游用户访问无线网络.以来自B大学的访客访问A大学的eduroam无线网络为例,典型的认证过程如图1所示:

(1)来自B大学的访客发起了eduroam无线网络认证请求,其认证信息user@realm.b通过supplicant发送到authenticator,启动802.1x认证过程.

(2)Authenticator将认证请求Access-request转发到A大学的SP radius服务器SP A,SP A对认证信息user@realm.b进行判断,将认证请求通过radius代理转发到联盟级radius服务器FLRS A.

(3)FLRSA保存了联盟内所有IDP和SP的路由信息,如果@realm.b处于该联盟内,则FLRS A将Access-request直接转发到相应的IDP,否则转发到上一级的TLRS,TLRS根据所连接的FLRS路由信息转发到FLRSB,FLRSB根据存储的IDP路由信息转发到IDP B.

(4)IDP B判断该请求为本地用户,向本地身份管理系统(如LDAP等)进行用户身份认证,认证完毕将Access-accept或Access-reject信息通过radius proxy转发回SP A.

(5)SPA将结果转发到authenticator,authenticator授权用户访问无线网络,并将用户划分到访客VLAN.

当用户关联到eduroam SSID时,开启了基于802.1x的EAP认证会话,从eduroam客户端到认证服务器IDP B之间建立了一条SSL隧道,在隧道内传递真实的身份认证信息[4],真实的身份认证信息只对IDP B可见,这种方式可以有效的防止中间人探究用户的身份信息,保证了用户认证过程的安全.

图1 eduroam无线漫游认证过程

2 SDN

移动设备、内容服务、服务虚拟化和云服务的爆炸式增长使传统的网络体系架构难以满足新兴业务的需求,促使了新一代的网络体系架构SDN(software defined network)的产生.SDN将控制平面与数据平面分离,利用一个逻辑上集中的控制器即SDN控制器获取全网的网络拓扑和状态[5];底层网络转发设备不需要理解复杂的网络协议,只需按照SDN控制器的指令完成数据转发.整个网络对上层应用相当于一个大的逻辑交换机,上层应用利用可编程SDN控制器提供的可扩展API安照软件的方式对网络安全、服务质量、访问策略根据需要进行灵活设置[6].SDN的体系结构如图2所示,当数据流到达SDN底层交换机时,查询数据流表,如果没有匹配条目,则SDN交换机向SDN控制器发出请求,控制器根据转发策略应答请求,并将转发规则下发到SDN交换机建立转发条目,完成数据流转发[4].在现行网络架构中,一个新服务的上线,网络管理人员往往需要配置多个交换机、路由器、防火墙等,更新多个ACL、VLAN、QOS等,此外还要考虑不同的厂家设备、不同的软件版本,网络结构不能快速随需而变.SDN技术则为网络管理员提供了根据用户需求随需而变并快速实施部署新策略的可能.

3 eduroam认证的部署实践

北京大学访问学生和访问学者日益增多,国际国内交流会议非常频繁,校内师生到国内外高校开会合作交流时使用无线网以及外校师生到北大使用网络的需求日益增长,北大医学部的老师学生经常到本部开会学习,他们往往没有本部的网络帐号,对本部网络资源的需求也十分迫切.部署eduroam无线漫游认证可以很好地解决这些问题,因此我们在校内尝试部署eduroam无线漫游认证,初步搭建了测试系统,结构如图3所示:

图2 SDN体系结构

图3 北京大学eduroam测试系统框图

系统配置如下:

(1)无线控制器配置:北京大学无线网采用的是瘦AP部署,由无线控制器控制无线AP,因此需要在无线控制器上配置eduroam SSID,启用WPA/WPA2 AES加密、802.1X认证,配置radius服务器地址与共享密钥.

(2)SP配置:操作系统为Radhat linux,内核2.6.32,采用开源软件freeradius版本2.2.4,需要配置eduroam虚服务器,将无线控制器配置为client,并配置radius proxy,将漫游radius请求转发到A大学IDP.

(3)IDP配置:首先是EAP加密方式的选择,eduroam联盟建议采用EAP-TTLS或EAP-PEAP保护隧道中的用户身份认证信息,但是还要考虑支持的用户终端类型和后端身份管理系统支持何种EAP方式.我校的身份管理系统采用的是LDAP,只支持EAPTTLS,因此选择EAP-TTLS作为EAP认证方式.为了支持EAP认证,需要创建自己的TLS证书.然后,建立支持EAP隧道认证的虚拟eduroam服务器,将LDAP数据库连接到IDP,配置SP作为自己的client,并配置上游的FLRS服务器.国内尚没有国家级FLRS,初步考虑采用radsec proxy搭建FLRS,FLRS与亚太区TLRS对接还需进一步实践.

4 eduroam无线漫游网络访问授权模型

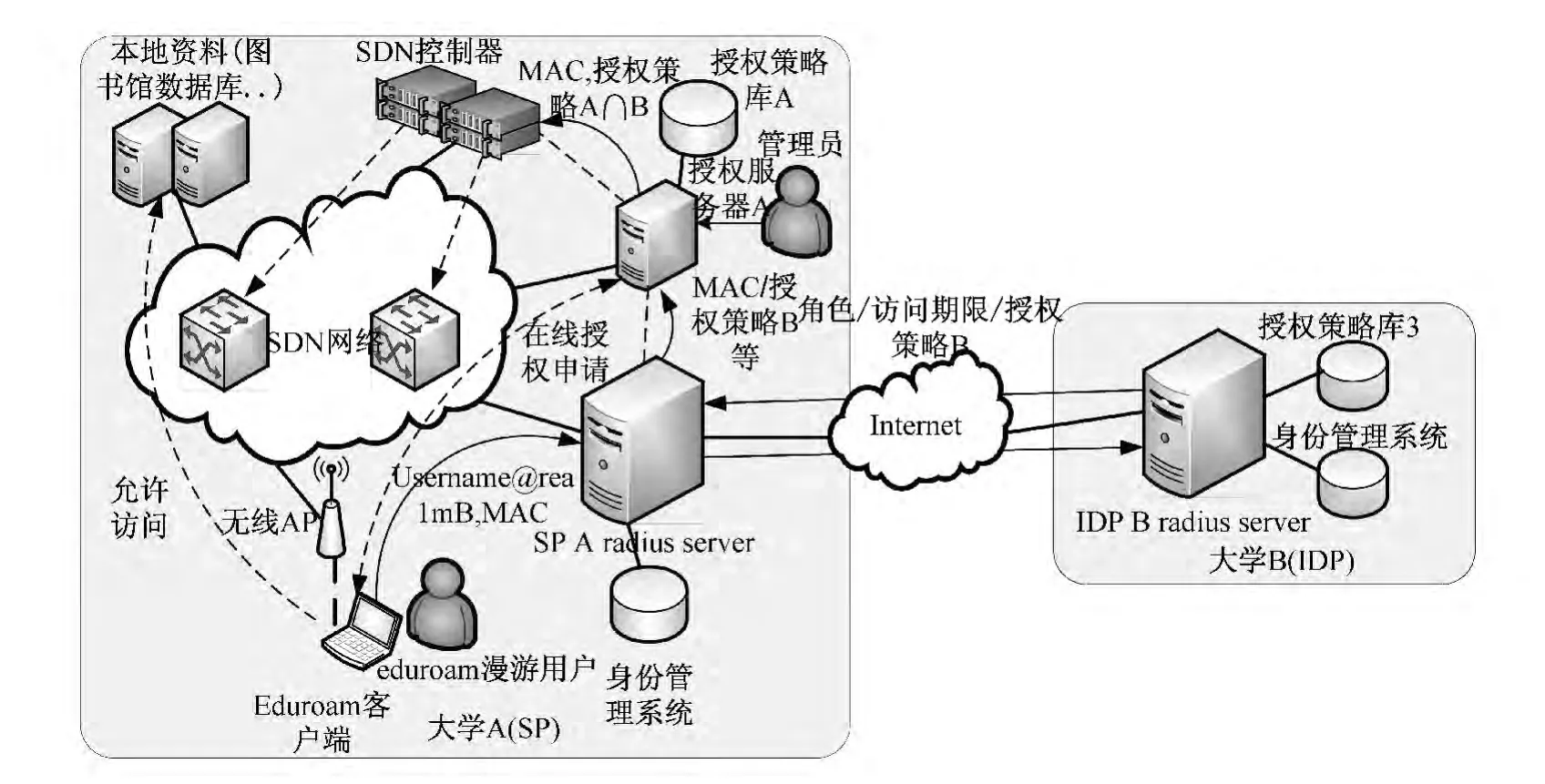

eduroam用户通过无线漫游认证后,被SP分配到特定的访客VLAN,访客VLAN一般仅被授权访问internet,不能访问本地资源,随着用户需求的多样化和资源共享的考虑,如访问学生和学者对图书馆电子资源、学生选课系统等的访问需求应该被认可,同时一些特定网站如存在安全风险的网站需要加入访客的访问控制中,因此需进一步研究细粒度eduroam授权机制.现行网络架构无法快速下发细粒度漫游策略,而新一代网络架构SDN技术是未来校园网的发展方向,SDN的特点决定了它可以快速灵活的将细粒度的授权机制应用到对漫游用户的访问控制中.因此下面构建了基于SDN的eduroam无线漫游授权模型,如图4所示:

图4 基于SDN的eduroam无线漫游授权模型

来自B大学的漫游用户在向A大学的SP提交无线漫游认证信息后,SP记录其MAC地址、IP地址等信息,并向IDP B提交身份认证请求,由B大学返回该用户的角色、访问期限、授权信息.SP A建立一个单独的授权服务器存储本地授权策略,并收集由SP A返回的用户MAC、IP、用户所属域、访问期限、角色及其对应的用户授权等信息.授权服务器根据访问期限、用户角色等信息对不同访客制定本地授权策略,然后与SP A返回的授权策略合并取交集作为用户的默认授权策略,将默认授权策略和用户MAC发送到SDN控制器,由SDN控制器控制用户的访问权限和数据流向.当然,eduroam联盟内部成员首先必须就访问策略的类型内容等达成一致,将策略标准化.另外,漫游用户也可以在通过认证获取基本的访问权限后向授权服务器提出二次授权申请,对特定的资源在线提请授权,由SP管理员根据实际情况进行授权后,即可获取对某资源的访问权限,在线申请的策略优先级高于默认授权策略.

5 结束语

基于eduroam的无线漫游认证允许联盟成员的师生自由地使用本机构的身份认证账号信息访问联盟成员机构的无线网络资源.本文对eduroam无线漫游认证进行了部署实践,并针对无线漫游用户多样化的访问需求,结合未来网络的发展方向SDN技术,提出了一种eduroam无线漫游用户授权模型,可以使漫游用户获取更灵活的细粒度的资源访问权限.

[1] WATANABE Y,GOTO H,SONE H.Resouce access control for wireless LAN roaming systems[J].Applications and the Internet,SAINT2008,281-284.

[2] eduroam[EB/OL].https://www.eduroam.org/.

[3] How to...(deploy,promote and support)eduroam[EB/OL].https://wiki.terena.org/display/H2eduroam/.

[4] eduroam-US[EB/OL].https://www.eduroam.us/.

[5] Open Networking Foundation.Software-defined networking:the new norm for networks,ONF white paper[R/OL].2012[2015-01-07].http//www.opennetworking.org/images/stories/downloads/sdn-resources/white-papers/wp-sdn-newnorm.pdf.

[6] 沈庆国,黄寥若,骆坚.软件定义网络及其应用分析[J].计算机与现代化,2014,4:133-137.