数据挖掘在计算机网络安全领域的应用

2015-12-01李亮超

李亮超

摘 要:简要叙述了数据挖掘技术在构建全新网络病毒防御体系中的应用情况,分析、研究了基于数据挖掘技术的全新网络病毒防御体系构建策略,以期能为相关工作提供参考。

关键词:计算机网络;病毒防御体系;安全领域;数据挖掘

中图分类号:TP311.13;TP393.08 文献标识码:A DOI:10.15913/j.cnki.kjycx.2015.21.109

随着计算机和网络技术的发展,网络病毒日益增多,一些非法分子利用网络病毒入侵使用者的电脑,盗取相关数据,严重威胁着使用者的信息安全。如何构建全新的网络病毒防御体系,有效防御病毒入侵,保证使用者的信息安全和上网安全,成为了广大网民和网络开发者重点关注的问题。

1 数据挖掘技术

数据挖掘技术就是分析领域内的全部数据,并归类总结,在此基础上判断和查找数据中的潜在观念,以达到数据应用和挖掘的目的。一般情况下,其技术流程为信息收集、数据集成、数据规约、数据清理、数据变换、数据挖掘、模式评估和知识表示。

2 数据挖掘技术的应用

2.1 用于网络病毒防御体系的可能性

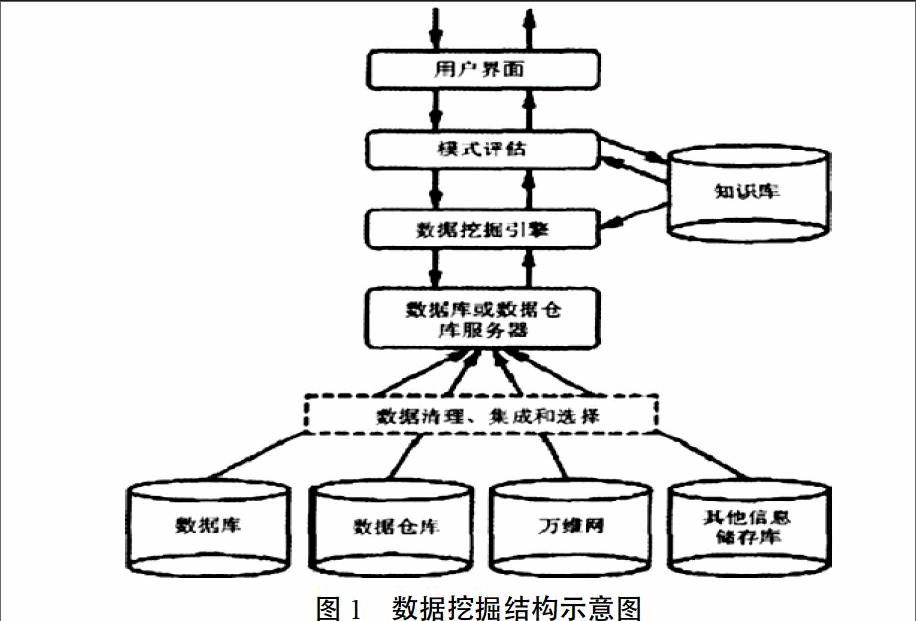

为了更好地应用数据挖掘技术,需要进一步了解和分析网络病毒的传播过程,为数据挖掘的应用提供依据。如果蠕虫病毒感染计算机,首先需要扫描网络上的主机。这个过程是检测蠕虫病毒的关键,也是建设计算机预防系统的突破口。以数据挖掘技术为基础,构建全新的网络病毒防御系统。全新的网络病毒防御系统是由数据源模块、预处理模块、数据挖掘模块、规则库模块、决策模块和防御模块等组成。其工作原理是:来自网络的、发向本地的数据包形成数据源之后,由预处理模块处理,并且记录网络信息传输的病毒,以便对后期同等性质的病毒形成免疫力。一旦这些病毒再次非法入侵,系统就会及时警报,并且启动相应的保护防御程序。图1为数据挖掘结构示意图。

2.2 在网络病毒防御体系构建中的应用

基于数据挖掘技术形成的计算机网络病毒防御体系,是全新的计算机网络病毒防御方式,它能够更加全面、有效地处理计算机网络信息的安全问题。具体来讲,可以从以下几个角度探析其在计算机网络病毒防御过程中的应用:①数据源模块。该模块是以抓包程序为基础,截获网络向主机发送的数据包信息。数据源模块中有最原始的数据包和数据结构,在获取这样的数据源之后,要将其交给预处理模块进行下一步操作。②数据预处理模块。这是数据挖掘技术的基础性工作,这一工作会为后期数据分析打下良好的基础。它不仅关系到数据挖掘成效,还涉及到数据挖掘时间。③规则库模块。其效能主要是存储检测到的病毒特征,并将其积累起来形成规则集。这一点反映出了病毒的特点和连接数据的规则,为后期病毒数据特点分析和收集提供相应的依据。④数据挖掘模块。借助科学的算法分析事件库,并且在此基础上生成请求记录,完成此项工作后将其交给决策模块。⑤决策模块。此模块的效能是分析数据挖掘的结果和规则库规则的匹配度。如果发现两者之间的匹配度比较高,则说明数据包中可能有病毒;如果发现两者之间的匹配度很低,则可以在此基础上发动预警机制,找到新的蠕虫病毒,并将其纳入规则库中,实现规则库的扩展。

2.3 数据挖掘技术下的病毒防御

基于数据挖掘技术的病毒防御系统往往会采取多样化的分析方式。一般情况下,主要有以下几种分析方式:①分类分析。简单来讲,就是将各个主体提前设定到几种类别中,以统计方法或者机械方法建立分类模型,并在数据库中实现特定类的数据映射,由此实现分类处理和分析。②聚类分析。它是指分解得到的数据包,将其归纳总结到不一样的组别中,而处于同组别中的往往都是有着相似点的彼此,不同组别代表不同特点的事物。以聚类分析的方式处理数据,可找到数据分布的疏密情况,并在此基础上形成全局的分布模式,进而展现数据之间的关系。③异类分析。异类分析又被称为孤立点分析,它是指分析数据库中明显偏离其他数据、明显具有不同点的数据,特指偏离了一般模式的数据。异类分析包括孤立点的发现和孤立点的分析,孤立点的发现常会产生有违常理的结果。在分析孤立点的过程中,则可能会发现比一般数据更有价值的数据。④序列分析。统计动态化的数据,研究随机数据序列归纳的情况,从而找到相应的病毒数据序列。一般情况下,序列分析的目的是最大限度地获取序列模式模型,以找到事件发生的时间序列。

3 构建网络病毒防御体系的策略

理论研究是数据挖掘技术的前提,是软件企业推广数据挖掘技术的动力,标准体系的构建是稳定运行环境的重点,而数据挖掘技术方面的应用人才是推进各项工作的关键性因素。显然,上述内容是从技术的角度去构建数据挖掘技术的计算机网络病毒防御体系。实际上,要想全面发挥数据挖掘技术在计算机网病毒防御方面的作用,还需要做好以下几方面的工作。

3.1 高度重视数据挖掘技术的理论研究

技术理论研究是发挥实践应用效能的基础和前提。为了更好地实现数据挖掘技术的应用,应该努力做好以下3方面的工作:①注重数据挖掘技术的理论研究,鼓励学者和专家多研究这方面的内容,并借鉴西方国家的先进技术理论不断完善理论体系;②注重学术界与实业界的交流,倡导理论联系实际,形成理论引导实际、实际促进理论的良性循环,在此基础上实现数据挖掘技术理论体系的全面发展;③积极研究数据挖掘技术与计算机网络病毒防御之间的关系,并且在此基础上开发、设计出以数据挖掘技术为基础的计算机网络病毒防御体系。

3.2 鼓励国内软件厂家的健康发展

国外软件企业在数据挖掘技术方面的研究体系相对成熟,并且能够将其运用到实际生产中。而我国类似的软件企业还不是很多,在数据挖掘技术方面的研究开发还处于初级阶段。因此,需要积极鼓励国内软件厂家的发展,为其构建相对健康的市场环境。当然,这样的软件厂家应该不断去学习和研究国外先进的数据挖掘技术,将数据挖掘技术运用于计算机网络病毒防御领域。除此之外,国内软件厂家之间应该建立健全的行业交流机制,总结数据挖掘技术在计算机网络病毒防御方面的应用经验,以促进行业的发展和进步。

3.3 建立健全数据挖掘技术的标准体系

类似于SQL语言的形式化和标准化,数据挖掘技术将朝着标准化的方向发展。如果将其运用到相关的数据语言体系中,可以不断提高数据挖掘质量,使顾客更加理解对方的意图,从而实现更加高效的人机互动效果,处理好挖掘技术服务器与数据库服务器之间的关系,充分发挥其在非结构化数据方面的效能。在建立数据挖掘技术标准体系的过程中,应该始终坚持以市场需求为导向,具体问题具体分析,以满足市场对挖掘技术的需求。

3.4 注重培养专业化的网络管理人才

归根到底,将数据库技术运用到计算机网络病毒防御体系中,其目的是保证网络的安全性和稳定性,在网络环境中实现良好的业务往来。无论是构建以数据挖掘技术为基础的计算机网络病毒网络防御体系,还是切实发挥计算机网络病毒防御系统的作用,都需要专业化的技术人才。鉴于此,需要高度重视专业人才的培养,一方面,要积极与高校联系,将数据挖掘技术作为课程内容,培养专业化的网络安全管理人才;另一方面,要注重开展企业内部的专业培训,提升专业人才的技能素质,保证计算机网络病毒防御体系的有效运行。

4 结束语

总之,网络病毒不仅威胁着使用者的信息安全,还威胁着使用者的财产安全。数据挖掘技术不仅能够有效清除病毒,还能为人们提供了良好的网络环境。因此,相关人员要应用数据挖掘技术构建全新的网络病毒防御体系,做好网络病毒的防御工作,为使用者提供一个安全的网络环境。

参考文献

[1]陈春.基于数据挖掘技术的计算机网络病毒防御分析[J].信息通信,2015(05).

[2]刘春娟.数据挖掘技术在计算机网络病毒防御中的应用分析[J].电子测试,2014(05).

〔编辑:白洁〕