LED光线编码通信在信息隐藏中的研究

2015-11-26黄恒一付三丽丁学用王连胜

黄恒一++付三丽++丁学用++王连胜

摘 要:从保护通信中信息的角度研究了LED光线编码通信,从而实现了隐藏信息的目的,可防止非法用户窃取、截获通信中的重要信息。文中的信息隐藏技术基于通信双方LED灯内置控制开关的无线芯片,按照预定发送的二进制编码控制LED的亮与灭,接收方通过光线接收器接收信息。接收方按照与发送方约定的规则,同时依据概率论知识获取通信中的有效信息。

关键词:二进制;编码;信息隐藏;无线芯片

中图分类号:TN929 文献标识码:A 文章编号:2095-1302(2015)11-00-02

0 引 言

信息隐藏的主要目的是保护重要信息,防止重要信息被非法用户窃取。目前信息隐藏技术的研究方向是数字水印(Digital Watermarking)技术,该技术是将一些标识信息(即数字水印)直接嵌入数字载体(包括多媒体、文档、软件等)当中,其涉及到的核心技术比较专业,如基于小波算法的数字水印生成与隐藏算法、水印防复制技术、抗衰减技术和数字水印检验机读化等[1],通信双方解读信息难度教大。本文研究的LED光线编码通信在于信息的隐藏,实现了操作简单,抗干扰性强和易于实现等优点。

加密算法(Data Encryption Standard,DES)即数据加密标准,是一种使用密钥加密的对称加密体制的块算法。1976年,美国联邦政府的国家标准局把DES加密算法确定为联邦资料处理标准(FIPS),随后此标准在国际上广泛流传使用[2]。

1 编码原理

通信双方基于Diffie-Hellman加密思想确定DES加密密钥。LED光线编码通信在信息隐藏的实现原理步骤分为3步:首先,发送方把DES密文通过一款“文本——二进制”双向转换软件转换为二进制编码,再按一定算法在二进制编码中插入一串特征值;其次,在信息发送方的LED灯内置控制开关的无线芯片,按照预定发送的二进制编码控制LED的亮与灭;最后,接收方通过光线接收器接收信息,遵循通信双方约定的规则,依据概率论知识获取通信中的有效信息[3]。

2 收发实验

2.1 发送方获取发送密文信息

文中DES密文通过DES在线加解密网站获取。DES密文的密钥由通信双方基于Diffie-Hellman加密思想确定,通信双方可以选择电话等第三方约定的秘密信道获取私有的DES密钥K1[4]。

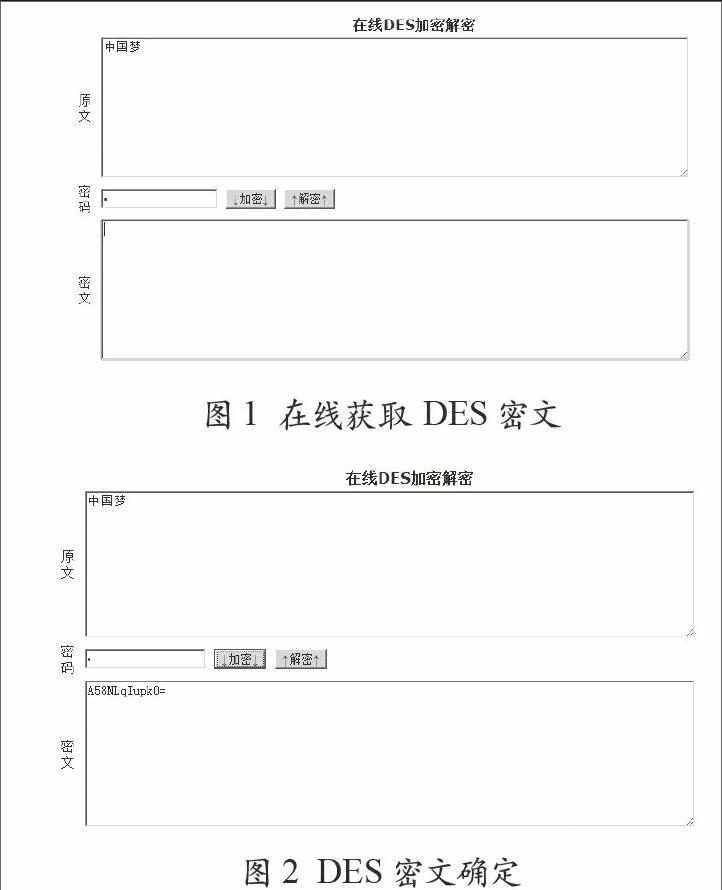

打开DES在线加解密网站,在线获取DES密文,具体如图1所示,原文栏显示的是待发送的明文信息,密文栏为空。在图1的“密码”框中输入私有的DES密钥K1,点击“加密”按钮,即可获取DES密文,图2所示的密文栏即为发送方获取待发送的密文信息。

图1 在线获取DES密文

图2 DES密文确定

2.2 密文转换为二进制编码

发送方通过“文本?二进制”双向转换软件将通信信息转换为二进制编码[5]。打开“文本——二进制”双向转换软件,将待发送的密文输入到文本框(上栏),点击“Text to binary”按钮,即可获取待发送信息的二进制编码,如图3所示。

同理,将二进制编码输入文本框,点击“binary to Text ”,即可获得对应的DES密文,如图4所示。

2.3 二进制编码中插入特征值

二进制编码中插入特征值是通信双方共同约定的一种隐藏加密方法,即实现了混合二进制编码[6]。如文中采用在待发送的二进制编码中按照“逢10位添0位”的算法插入一串特征值,如图3中的二进制编码按照“逢10位添0位”之后的新编码如图5所示。

图3 DES密文信息转化 图4 二进制编码转化

二进制编码 DES密文信息

图5 添加特征值后的二进制编码

按照特定算法分布的特征值也便于合法用户判断文件是否被恣意篡改[7]。

2.4 LED光线编码发送与接收信息

信息发送方的LED灯内置控制开关的无线芯片,按照预定发送的二进制编码控制LED的亮与灭,接收方通过光线接收器遵循发送方约定规则且依据概率论知识获取通信中的信息[8]。如在概率论中随机01000111 01010100 01000110 01101010编码信息中,统计任意3位组合的概率都是等概率,通信双方可以按约定记录LED灯的亮为1,LED灯的灭为0,或反之,接收LED光线通信中的二进制编码,从而确定通信方发送的信息。

3 结 语

文中选用LED作为通信信息的载体,载体LED凭借其体积小、耗电量低、使用寿命长、高亮度和环保等优势,实现了保密成本低,操作简单,加密灵活度高,抗干扰性强等优势[9]。LED光线编码通信在信息隐藏中的研究是将通信中的信息隐藏于光线并与二进制编码相结合,LED光线编码通信可以进一步研究应用于解决改善目前电磁波通信易干扰,防干扰等问题[10]。

参考文献

[1]周长英,曹锋.基于数字水印的电子印章解决方案[J].制造业自动化,2010,32(7):243-245.

[2]韩斌,方睿,甘刚.基于PKI和数字水印的电子印章解决方案[J].微计算机信息,2006,22(9-3):113-115.

[3]徐刚毅,喻建平,谢维信.密码学与数字水印在电子印章中的应用[J].微机发展,2004,14(11):136-138.

[4]王飞,汤光明,孙怡峰,等.基于易损水印和数字签名的电子印章系统[J].计算机应用研究,2004(4):118-121.

[5]孙圣和,陆哲明,牛厦牧.数字水印技术及应用[M].北京:科学出版社,2004:174-177.

[6]Douglas R.Stinson.密码学原理与实践[M]. 冯登国,译.北京:电子工业出版社,2005:78-83.

[7]张国俊,白聚核.基于PKI的嵌入式电子印章系统[J].常州信息职业技术学院学报,2008,7(1):7-9.

[8]张效强,王锋,高开明.基于加密算法的数据安全传输的研究与设计[J].计算机与数字工程,2008,36(5):107-109.

[9]黄恒一,付三丽,丁学用.一种混合加密方法在文件隐藏中的应用[J].海南师范大学学报(自然科学版),2015,28(1):35-36.

[10]张源伟,黄恒一,李炯,等.一种二重加密方法在信息存储上的应用[J].现代电子技术,2013,36(2):80-82.