基于安全管理平台的安全能力评价初探

2015-11-26滕征岑可为彭军周林梓北京中油瑞飞信息技术有限责任公司

■ 文/滕征岑 可为 彭军 周林梓 北京中油瑞飞信息技术有限责任公司

基于安全管理平台的安全能力评价初探

■ 文/滕征岑 可为 彭军 周林梓 北京中油瑞飞信息技术有限责任公司

引言

随着安全管理技术的发展,安全管理平台逐步成为综合安全防护的管理系统, 通过安全管理平台采集安全信息、安全事件等数据,并对采集的数据进行分析,能够有效展现信息系统中的安全事件和潜在安全威胁,客观反映安全策略的落实情况和有效性,为评估信息系统的安全能力提供有效依据。

一、安全能力概念与原则

1. 概念:安全能力是指当前的安全策略保障信息系统未来安全的能力,基于安全策略的安全能力评价,是通过安全信息来分析安全策略的执行情况,客观的测评安全策略的执行效果的行为。

2. 原则

1)可行性原则:必须能够实现对每条安全策略的评估。

2)有效性原则:必须有数据准确的证明每个指标的实际情况。

3)自动化原则:需要由计算机自动、持续的进行评估。

4)合理性原则:评估的策略和方法需要符合国家相关法律和规范。

二、安全能力评价体系结构

1.安全能力评价总体结构安全能力是对信息系统依据安全策略落实安全保障情况的分析,自动评价安全保障应对安全威胁的相关能力。安全能力是应对安全威胁的能力,针对安全威胁选择相应的安全策略,安全策略通过安全设备来实现,安全管理平台通过安全监控、安全事件采集安全信息,分析安全策略的执行效果, 并汇总评价当前信息安全保障能力(见图1)。

1)安全威胁,是信息系统可能面临的信息威胁,主要分五大类:物理、网络、主机、应用、数据。

2)安全策略,是依据信息系统风险,从技术要求和管理要求采取的安全措施,分类管理措施和技术措施,技术措施分为五大类:物理、网络、主机、应用、数据。

3)安全设备,是落实安全策略的硬件和软件设备,包括:防火墙、加密机、VPN、入侵检测等。这些安全设备将安全策略转化成自身的配置,实现对信息系统的安全保障。

4)安全事件,是信息系统中物理、网络、主机、应用、数据等资产在运行中,发生的状态、性能、系统、维护操作、安全防护等类别的安全类事件,作为安全管理的评价数据。

2.安全能力分项指标。是对安全技术策略的评价,以等级保护三级为例,安全技术策略100余项,包括物理位置、机房、介质、通信线缆、电源线等类别。安全策略的执行包括策略覆盖度、策略有效性、策略符合度。

1)策略覆盖度,是分析安全策略覆盖保护对象的程度,按照比例进行分析,包括:全部覆盖、基本覆盖、一般覆盖、基本未覆盖、未覆盖这5级。覆盖安全策略的资产,能够降低、消除、转移安全威胁,未覆盖安全策略的资产无安全能力,评价安全策略覆盖范围的情况。

2)策略有效性,是分析策略执行结果的评价,通过分析策略保障的信息系统指标所反馈的安全事件,来评价策略的有效性。是对安全管理技术和控制能力执行效果的评价,监测组织已经采取的各项安全保障措施有效情况和无效情况的对比分析,包括有效、基本有效、一般有效、基本无效、无效这5级。

3)策略符合度,是分析安全策略执行是否符合规定的评价,包括执行时间和持续性,安全策略只有持续执行才能保障信息系统的安全,包括符合、基本符合、一般符合、基本不符合、不符合这5级。

三、安全能力评价的计算方法

1. 安全能力计算方法

安全能力的评价,由安全策略的三项指标计算而成。安全能力等级依据安全能力指数确定(见表2)。

1)策略覆盖度计算方法。策略覆盖度由安全策略应覆盖资产与已覆盖资产计算获得。

2)策略有效性计算方法。策略有效性由策略对应事件的有效性计算获得。

图 1:安全能力评估总体结构

表 2:安全能力等级依据安全能力指数

图 3:层次聚类算法 AGNES

3)策略符合度计算方法。策略符合度由策略执行符合时间和总时间计算获得。

2. 安全能力计算事例

1) 一个安全策略能力计算。以边界访问控制策略为例,访问控制列表有8条控制条目,控制条目覆盖资产10台,每台机器端口5个,全部覆盖;自动评估时间间隔10分钟,其中1条条目被禁用,7条条目持续执行;边界访问事件10000次,其中合规9800次,违规200次。

2)多个安全策略能力计算。安全能力是每条安全策略能力的汇总。

四、安全能力评价的实现技术

1.数据采集技术

安全管理平台使用大数据技术,采集的数据源包括:流量镜像数据、流量数据包、日志信息。平台使用Scribe作为大数据采集系统,其部署和应用均较简单,且在有成熟的应用,有较好的容错和扩展性。其中:

1)流量镜像。安全管理平台可以采用独立的流量采集设备对原始镜像流量进行预处理,设备可以使用多核并行化处理手段对大流量的网络原始数据进行解析、还原、分析等工作,并可形成统一的流量日志格式上传技术平台进行保存。

2)流量数据包。流量采集设备可以支持导入PCAP流量数据包,导入的流量数据包可直接输送到基础流量处理模块进行流量的重组和分析工作。

3)日志信息。安全管理平台可以使用专用的事件采集探针对各业务应用系统、设备、服务器、终端等设备通过主动采集或被动接收等方式对日志进行采集。探针采集到日志后可以采用加密算法对数据进行加密并通过TCP协议将数据发送到技术平台,以保证数据传输过程中的安全及完整。探针发送的数据量可以设定带宽,探针按照设定的流量带宽将采集到的日志发送到技术平台,以降低数据传输中的带宽占用。

4)基础安全数据标准化。数据收集完毕后,可以在采集器端对日志及流量数据进行分类处理,将各类型日志数据处理为平台统一的数据输入格式,以保证平台后续的归一化处理效率。

2.数据存储技术

安全管理平台可以使用Hadoop分布式文件系统(HDFS)作为底层数据存储,可分布式、持久化的保存采集到的各类数据信息,同时提供水平扩展及容错机制,保证了安全管理平台的数据安全。在Hadoop顶层上提供 Map/ Reduce计算系统,为数据监测分析层提供数据计算服务。

安全管理平台可以使用Hbase来存储各种非结构化的数据,供上层分析使用。安全管理平台经过数据处理与计算层之后,将数据分别保存在Hadoop以及ElasticSearch中,ElasticSearch可以为各个存储类型按字段建立索引,从而提供快速的检索功能。

3.计算和分析技术

安全管理平台可以在底层数据存储之上构建了数据仓库Hive,利用Map/Reduce计算系统可方便的分析存储在HDFS上面的历史信息数据,为分析层以及展示层提供所需的数据结果集。平台可以提供基于Hive SQL的规则分析功能,可对处理后存储在HDFS上的事件进行规则分析,行为分析,统计分析等关联分析功能,并将分析的告警存储在 ElasticSearch中,并发进行展示。

平台使用的分析算法库可以包括k-means、凝聚/层次聚类、minhas 等聚类模型;随机森林、GBDT、LLGC、朴素贝叶斯等分类算法;PLSA、LDA、User-based、Itembased等。

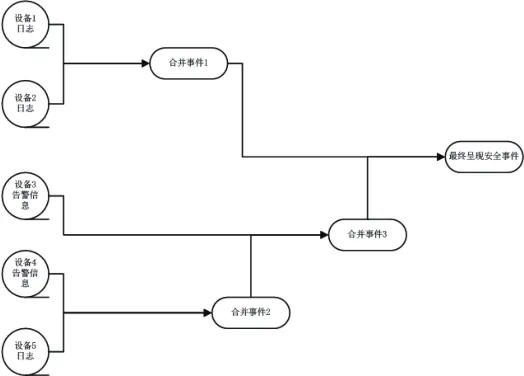

例如,安全管理平台在合并不同设备上报的安全信/安全事件时,可以使用层次聚类算法AGNES,将数据进行合并得出某一安全信息/事件(见图3)。

五、总结

基于安全策略的安全能力评价是第一个能够自动、持续、准确、全面的评价信息系统安全策略落实效果的方法,可为信息系统保障工作更好的落实提供技术支撑。