无证书聚合签名方案的安全性分析和改进

2015-10-13张玉磊李臣意王彩芬张永洁

张玉磊 李臣意 王彩芬 张永洁

无证书聚合签名方案的安全性分析和改进

张玉磊①李臣意①王彩芬*①张永洁②

①(西北师范大学计算机科学与工程学院 兰州 730070)②(甘肃卫生职业学院 兰州 730000)

该文分析了He等人(2014)提出的无证书签名方案和Ming等人(2014)提出的无证书聚合签名方案的安全性,指出Ming方案存在密钥生成中心(KGC)被动攻击,He方案存在KGC被动攻击和KGC主动攻击。该文描述了KGC对两个方案的攻击过程,分析了两个方案存在KGC攻击的原因,最后对Ming方案提出了两类改进。改进方案不仅克服了原方案的安全性问题,同时也保持了原方案聚合签名长度固定的优势。

密码学;聚合签名;无证书签名;密钥生成中心攻击;选择消息攻击;计算Diffie-Hellman困难问题

1 引言

2013年,文献[6]提出了只需要3个双线性对运算的无证书签名方案(CertificateLess Signature, CLS)和CLAS方案。2014年,文献[7]指出文献[6]的CLS方案存在密钥生成中心(Key Generation Center, KGC)伪造攻击,并提出改进的方案。同年,文献[8]也提出了一个高效的CLAS方案。本文对文献[7]和文献[8]方案的安全性进行分析,指出两个方案都存在KGC伪造攻击:文献[8]方案存在KGC被动攻击,文献[7]方案既存在KGC被动攻击,又存在KGC主动攻击。同时,本文分析了两个方案存在KGC被动攻击和主动攻击的原因,并对文献[8]方案进行了两类改进。两类改进方案不仅克服了原方案存在KGC被动攻击的不足,而且具有较低的聚合签名验证开销。同时,第2类改进方案保持了原方案聚合签名长度固定的优势。

2 CLAS方案形式化定义和安全模型

2.1 CLAS方案形式化定义

CLAS方案一般包括以下算法:

(1)系统建立算法:输入安全参数, KGC输出系统主密钥和系统参数Para。

2.2 CLAS方案安全模型

2007年,文献[9]首次定义CLAS方案的安全模型,文献[10]对安全模型进行了完善。CLS方案和CLAS方案一般考虑两类攻击者:和。不能得到系统主密钥,但可以实现公钥替换攻击,一般指普通用户。可以得到系统主密钥,但不允许进行公钥替换攻击,一般指KGC。以下描述CLAS方案的安全模型。

游戏1 假定为挑战者,运行系统建立算法产生系统参数Para和主密钥。保留,发送Para给。

游戏2 假定为挑战者。运行系统建立算法,产生系统参数Para和主密钥。发送Para和给。

3 文献[8]方案的安全性分析

本节首先回顾文献[8]方案,然后对该方案进行安全性分析。

3.1 文献[8]方案回顾

文献[8]方案包含以下算法。

(1)系统建立算法。设安全参数为,为大素数,生成元。定义阶为的群1和2,双线性映射。哈希函数,。KGC选取为主密钥,计算,发布系统参数,保存主密钥。

(4)部分签名生成算法。用户执行过程为:

3.2 对文献[8]方案的攻击

分析文献[8]方案,该方案的安全性主要依赖于主密钥、秘密值、部分私钥和随机值等秘密信息。由于,,和,一般用户无法获得,,和的值(否则离散对数困难问题可解),因此,方案能够抵抗攻击。

(6)伪造聚合签名。通过以上过程,KGC能够伪造多个用户对多个消息的签名,,然后计算,,输出伪造的聚合签名。

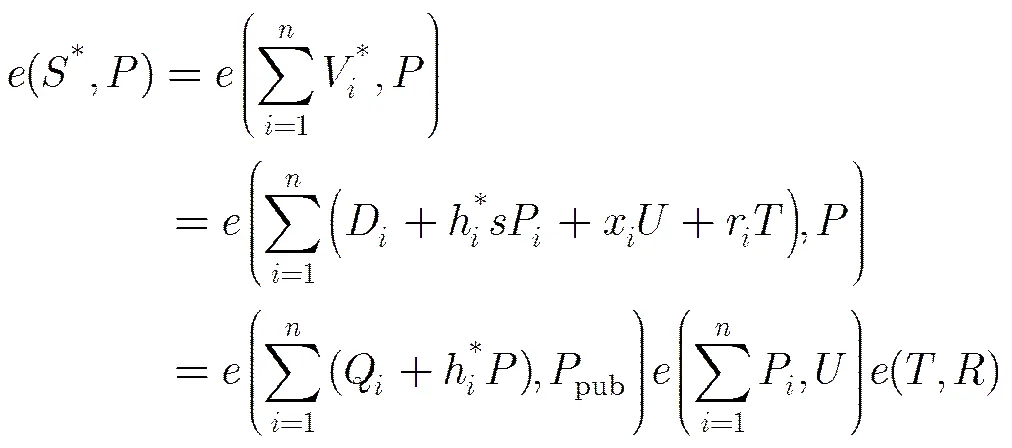

由于以下验证等式成立,因此,KGC恶意被动攻击成功。

4 文献[7]方案的安全性分析

文献[7]对文献[6]中的CLS方案进行了改进。但是,文献[7]改进方案仍然存在KGC攻击。

4.1 文献[7]方案回顾

文献[7]方案的“部分私钥生成算法”和“用户密钥生成算法”与文献[8]方案算法基本相同,本节仅列出其它算法。

若等式成立则输出真,否则输出假。

4.2 对文献[7]方案的攻击

4.2.1 KGC被动攻击 文献[7]方案与文献[8]方案相似,能够抵抗攻击。但是,由于KGC利用主密钥能够计算,并且由于,因此,KGC通过和部分私钥能够计算固定值。KGC利用固定值,和部分私钥能够成功伪造用户对任意消息的签名,也可以聚合伪造的单个签名形成伪造的聚合签名。攻击过程如下所述。

4.2.2 KGC主动攻击 文献[11]重新定义了KGC的攻击能力,增加了KGC主动攻击。KGC主动攻击是指在系统建立阶段,KGC选择有利于实现伪造攻击的参数。文献[7]方案不仅存在KGC被动攻击,而且存在KGC主动攻击。主动攻击过程如下所述。

(4)验证签名的合法性。

5 对文献[8]方案的改进

对文献[8]方案的改进包括两部分:

5.1 第1类改进方案

以下仅列出改进的内容。

(1)重新定义4哈希函数,将元素嵌入到4中,即。

(2)签名生成算法:

5.2 第1类改进方案性能分析

定理1 第1类改进方案是正确的。

证毕

定理2 第1类改进方案是安全的。

证明 第1类改进方案的安全性证明过程与原方案的证明过程相似,本节仅列出需要修改的“签名询问”过程和“伪造询问”过程。

当查询表1~4,获得对应的值。如果,则放弃;否则,,

当从表2~4和中获得对应的值后,检查值。如果,,则放弃;否则,,可以获得CDH问题的一个实例:。

第1类改进方案的聚合验证计算开销没有增加,但不足之处是增加了聚合签名的长度,由增加为。 证毕

5.3 第2类改进方案

第2类改进主要表现在以下几个方面:

5.4 第2类改进方案的性能分析

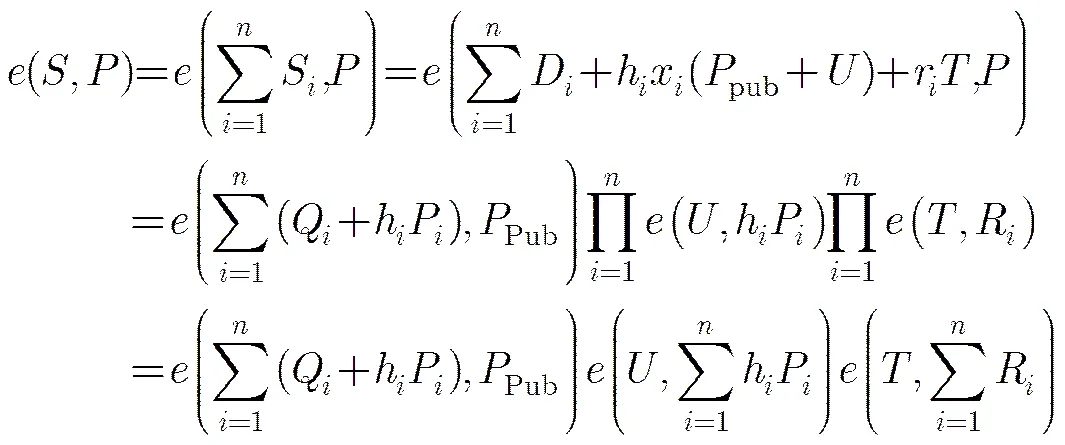

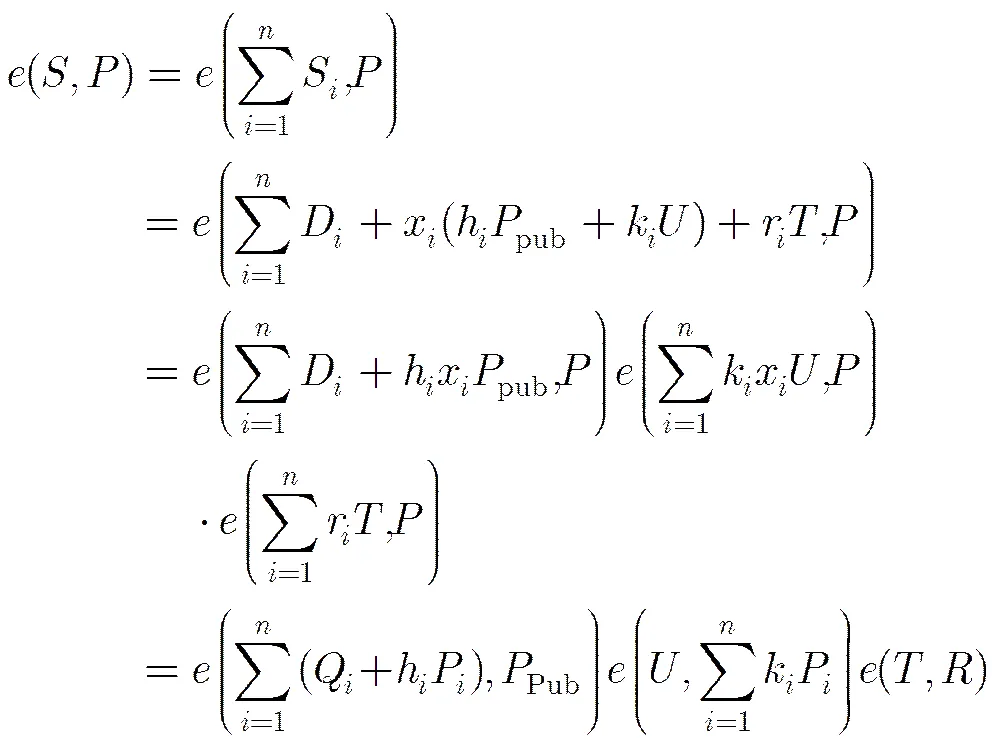

通过以下聚合验证等式可以证明第2类改进方案是正确的。

第2类改进方案的安全性证明过程与第1类改进方案的证明过程相似,需要修改“签名询问”过程和“伪造询问”过程。第2类改进方案减少了用户维护公共状态信息的通信开销,克服了KGC被动攻击安全性问题,保持签名的聚合验证开销不变,解决了第1类改进方案聚合签名长度与用户人数线性相关的不足。

6 结束语

本文分析文献[7]和文献[8]无证书聚合签名方案的安全性,指出两个方案都存在KGC伪造攻击。其中,文献[8]方案存在KGC被动攻击,文献[7]方案既存在KGC被动攻击,又存在KGC主动攻击。同时,分析了KGC被动攻击和主动攻击存在的原因,描述了KGC对两个方案的伪造攻击过程。最后对文献[8]方案进行了改进,改进方案克服了原方案存在KGC被动攻击的不足。运用本文的方法也可以分析文献[13,14]无证书聚合签名方案的安全性,它们同样也存在KGC恶意攻击。

基于双线性对的无证书聚合签名方案中,当前最优方案的聚合验证开销是4个双线性对,能否减少双线性对个数,提高计算效率,将是设计无证书聚合签名方案需要考虑的问题。

参考文献

[1] Alriyami S S and Paterson K G. Certificateless public key cryptography[C]. Proceedings of the Cryptology-Asiacrypt, Taipei, China, 2003: 452-474.

[2] Liu Jing-wei, Zhang Zong-hua, and Chen Xiao-feng. Certificateless remote anonymous authentication schemes for wireless body area networks[J].&, 2014, 25(2): 332-342.

[3] 光焱, 顾纯祥, 祝跃飞, 等. 一种基于LWE问题的无证书全同态加密体制[J]. 电子与信息学报, 2013, 35(4): 988-993.

Guang Yan, Gu Chun-xiang, Zhu Yue-fei,.. Certificateless fully homomorphic encryption based on LWE problem[J].&, 2013, 35(4): 988-993.

[4] Zhang Lei, Wu Qian-hong, Josep Domingo-Ferrerc,.. Signatures in hierarchical certificateless cryptography: efficient constructions and provable security[J]., 2014, 272: 223-237.

[5] Boneh D, Gentry C, Lynn B,.. Aggregate and verifiably encrypted signatures from bilinear maps[C]. Proceedings of theCryptology-Eurocrypt, Warsaw, Poland, 2003: 416-432.

[6] Xiong Hu, Guan Zhi, Chen Zhong,An efficient certificateless aggregate signature with const pairing computations[J]., 2013, 219: 225-235.

[7] He De-biao, Tian Miao-miao, and Chen Jian-hua. Insecurity of an efficient certificateless aggregate signature with constant pairing computations [J]., 2014, 268: 458-462.

[8] 明洋, 赵祥模, 王育民. 无证书聚合签名方案[J]. 电子科技大学学报, 2014, 43(2): 188-193.

Ming Yang, Zhao Xiang-mo, and Wang Yu-ming. Certificateless aggregate signature scheme[J]., 2014, 43(2): 188-193.

[9] Gong Zheng, Long Yu, Hong Xuan,.Two certificateless aggregate signatures from bilinear maps [C]. Proceedings of Software Engineering, Artificial Intelligence, Networking, and Parallel/Distributed Computing, Qingdao, China, 2007: 188-193.

[10] Zhang Lei and Zhang Fu-tai. A new certificateless aggregation signature shceme[J]., 2009, 32(6): 1079-1085.

[11] Au Man-ho, Mu Yi, Chen Jing,.. Malicious KGC attack in certificateless cryptography[C]. Proceedings of the ASIACCS2007, New York, USA, 2007: 302-311.

[12] 张福泰, 孙银霞, 张磊, 等. 无证书公钥密码体制研究[J]. 软件学报, 2011, 22(6): 1316-1332.

Zhang Fu-tai, Sun Yin-xia, Zhang Lei,.. Research on certificateless public key cryptography [J]., 2011, 22(6): 1316-1332.

[13] 喻琇瑛, 何大可. 一种新的无证书聚合签名[J]. 计算机应用研究, 2014, 31(8): 2485-2487.

Yu Xiu-ying and He Da-ke. New certificateless aggregate signature scheme [J]., 2014, 31(8): 2485-2487.

[14] 侯红霞,张雪锋,董晓丽. 改进的无证书聚合签名方案[J].山东大学学报(理学版), 2013, 48(9): 29-34.

Hou Hong-xia, Zhang Xue-feng, and Dong Xiao-li. Improved certificateless aggregate signature scheme[J].(), 2013, 48(9): 29-34.

Security Analysis and Improvements of Certificateless Aggregate Signature Schemes

Zhang Yu-lei①Li Chen-yi①Wang Cai-fen①Zhang Yong-jie②

①(,,730070,)②(,730000,)

The security ofcertificateless signature scheme which was proposed by He. (2014) is analyzed, and the security of the certificateless aggregate signature scheme which was proposed by Ming. (2014) is analyzed too. It is pointed out that the Key Generation Center (KGC) can realize the passive attacks in the Ming’s scheme. It is also pointed out that KGC can realize the passive attack and initiative attack respectively in the Nimg’s scheme. The processes of concrete forgery attacks which perfored by KGC are shown, and the possible reasons are analyzed. Finally, two improved Ming’s schemes are proposed. The improved schemes not only overcome the security problem of original scheme but also have an advantage that the length of aggregated signature is fixed.

Cryptography; Aggregate signature; Certificateless signature; Key Generation Center (KGC) attack; Chosen message attack; Computational Diffie-Hellman Hard problem (CDH)

TP309

A

1009-5896(2015)08-1994-06

10.11999/JEIT141635

王彩芬 wangcf@nwnu.edu.cn

2014-12-25收到,2015-03-23改回,2015-06-09网络优先出版

国家自然科学基金(61163038, 61262056, 61262057),甘肃省高等学校科研项目(2013A-014)和西北师范大学青年教师科研能力提升计划项目(NWNU-LKQN-12-32)资助课题

张玉磊: 男,1979年生,博士,副教授,研究方向为密码学与信息安全.

李臣意: 男,1989年生,硕士,研究方向为密码学与信息安全.

王彩芬: 女,1963年生,博士,教授,博士生导师,研究方向为密码学与信息安全.

张永洁: 女,1978年生,硕士,副教授,研究方向为密码学与信息安全.