使用控制中属性更新与信息流行为安全性研究

2015-09-01胡兆玮

胡兆玮

(吉林师范大学 计算机学院,吉林 四平 136000)

1 引言

使用控制UCON(Usage Control)系统主要关注客体资源被发布到一个远程操作平台后的使用情况,由于客体资源的所有者并不能完全控制客体的使用情况[1],因此,客体资源所有者必须在远程操作平台上建立可信的使用控制措施,保证客体完全按照预期的、可行的策略被使用.属性是UCON系统中的重要因素,对资源的使用必然会引起属性的变化.用户要想在远程客户端执行属性更新的相关操作,则其操作行为必须符合远程操作的访问策略要求[2].为了防止信息泄露,客体资源所有者必须采用一定的远程访问策略来确保所有信息都流向既定的目标;如果信息被导向未被授权的单元,则该操作不符合访问策略的要求.通过监测客户端的属性更新行为和信息流在远程客户端的流向,可以有效地防止信息外泄,确保信息安全[3].

本文从使用控制系统的信息安全角度出发,定义并讨论了UCON系统中的属性更新行为和信息流向行为,并进一步探讨了其安全问题.

2 属性更新行为

属性(Attribute)是一个与系统状态相关联的变量,每个实体都由一个非空、有限的属性集来表示,如组关系、角色、安全标签等.属性更新AU(Attribute Update)是一种对系统状态进行改变的行为.系统对属性更新行为的监控,由行为管理单元BM(Behavior Manager)负责.BM是安装在客户端的UCON设施,它在可信计算基规则下捕捉所有属性更新行为和信息流动的变化行为,与访问者进行交互.BM综合执行一个或多个属性更新进程AUP(Attribute Update Procedure),AUP运行于客户端,主要负责客户端的属性更新,其输入有两种类型,客体的属性和常量.当用户试图去执行属性更新进程AUP行为,或随后执行的一系列属性更新行为,都被记录在一个属性流图AFG(Attribute Flow Graph)中.

定义1:属性流图AFG(Attribute Flow Graph)是一个有向图(G,V),其中G是表示客体属性或常量的点集合,V是表示属性更新的线集合.属性流图主要用来储存的是更新的属性和执行这种更新所需要的输入量之间的关系.从oi.a到oj.b的有向线表示oi.a的属性更新,形式化表示为(oi.a=dom(ATT),oj.b=dom(ATT)),即对oi.a进行属性更新操作后变为oj.b.所有由常量组成的点的集合叫常量集(CONST).

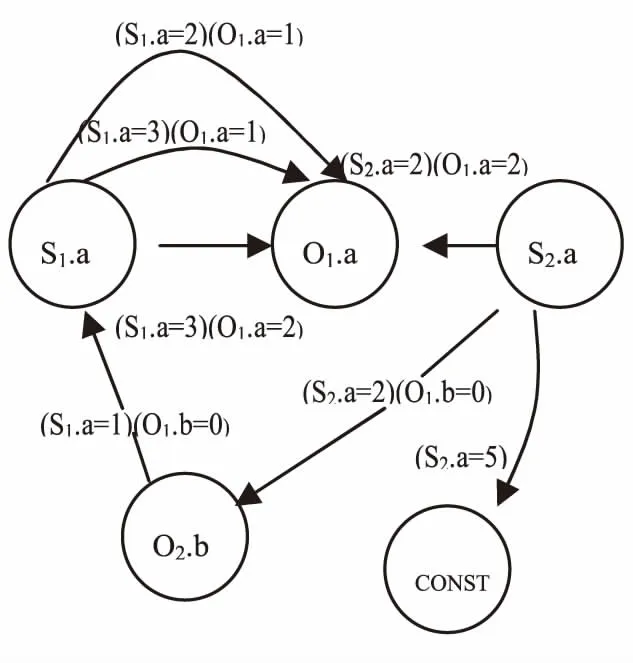

图1 属性流图

属性流图结构如图1所示,从图中可以看出,对同一个客体属性集,对AUP输入不同的值,会执行不同的属性更新.在属性流图中,从目标点指向一个常量点的有向线表示把一个客体的属性更新为一个常量.

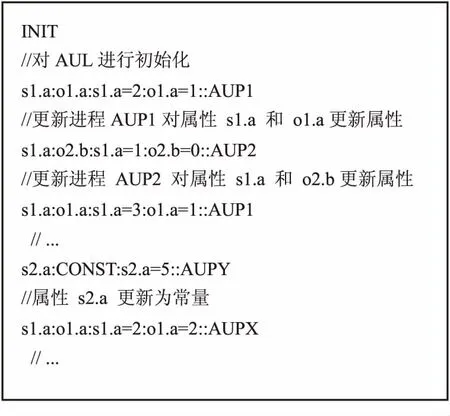

在一个可信计算基结构中,AFG的初始值和对初始值所执行的一系列操作都被记录在属性更新日志AUL(Attribute Update Log)中.在初始化阶段,BM利用初始化标识INIT首先对AUL进行初始化,随后便时刻监控所有的属性更新进程AUP,一旦收到访问信号,BM马上在AUL中创建一个实体.任何对AUL的操作都会通过注册表扩展行为模块pcr_extend记录在远程平台配置注册表PCR(Platform Configuration Registor)中,如图2所示.

图2 属性更新日志

属性更新进程(AUPx)主要负责执行一些特殊的更新行为,而这些操作也会通过注册表扩展行为模块pcr_extend记录在远程平台配置注册表PCR中.执行一个更新操作后,PCR最终的属性更新值可以通过以下公式计算.

PCR= SHA-1(SHA-1(PCR||

当管理员获得属性更新日志AUL时,会运用基本策略,将其与访问策略的规则比对、检查,以确保在客户端执行的所有属性更新行为可信、合法.

为确保发生在远程客户端的属性更新行为是可信的,管理员必须确信对于每一种更新行为,在客户端都存在一个满足其要求的基本策略;此外,还必须确信负责执行属性更新的更新进程是可信的.因此,必须按以下步骤对可信性、合法性做出检测和判断.

①首先确定在客户端对配置注册表PCR进行的操作行为是可信的,确保PCR的安全性、可信性.

②确信属性更新日志AUL与客户端配置注册表PCR对应一致.在AUL中记录的对象和属性更新进程都会赋予PCR一个最终的值,因此,需要确定对AUL修改都对应于PCR的返回值.对AUL中的每一个实体AUL,对应PCR的值PCR可通过以下公式计算.

PCR=SHA-1(SHA-1(PCR

③在属性更新行为检测中,必须依据基本策略来确保在所有属性更新行为中并不存在针对目标平台的非法更新行为,且负责执行更新操作的更新进程是可信的.在AFG中,对代表属性更新的每一条边,必然存在一个对其相应属性进行更新的基本策略.常量的属性更新,必须与满足基本策略的常量集相一致.

该过程可以形式化定义为:

定义2:

∀v∈V∃cn∈Cn∃uo∈Cn.target(uo)=target(v)

∧∃s∈sources(uo).s=source(v)

∧∀o.a∈v.value(o.a)=avalue(o.a,uo)

其中,uo是基本策略Cn中的更新操作,target(uo)是更新操作的输出,sources(uo)是对更新操作的输入,value(o.a)是在更新进程中返回的客体o的属性a的值,avalue(o.a,uo)是从属性元组uo中返回的属性o.a的属性值.

如果以上条件完全满足AFG,则资源所有者可以肯定在客户端执行的所有的属性更新操作,都完全符合UCON使用策略的要求.因此,属性更新行为AU可定义为:

定义3:

AU.behavior=trusted if and only if

∀v∈V∃cn∈Cn∃uo∈Cn.target(uo)=target(v)

∧∃s∈sources(uo).s=source(v)

∧∀o.a∈v.value(o.a)=avalue(o.a,uo)

∧∀a∈AUPx.a.behavior=trusted

因此,发生在客户端的所有属性更新行为都符合资源所有者制定的使用控制策略中的基本策略,且所有负责对目标客体执行属性更新的进程都是可信的,则属性更新行为是可信的,对客体资源的使用是安全的.

3 信息流行为

信息流IF(Information Flow)概念是由 Denning 教授于1976 年提出来,指信息间相互影响交互的一种关系,在使用控制系统中对信息流的控制的主要目的是控制信息的非授权流动.在UCON系统中,为监控和掌握信息的流向,行为管理机BM主要通过信息流向管理机IFM(Information Flow Manager)来执行该功能,作为UCON中重要的实施部分,IFM主要通过维护访问权限图结构的完整性,来确保信息的安全性.

定义4:访问权限图ARG(Access Rights Graph)是一个有向图(H,W),其中H是所有客体组成的点集合,W是所有权限组成的权限集合.访问权限图是记录一个客体被授予对其他客体访问许可权信息的图状结构.从h1到h2的有向边r表示h1拥有对h2的访问权限r,其中h1,h2∈H,R∈2R,R表示权限集合.

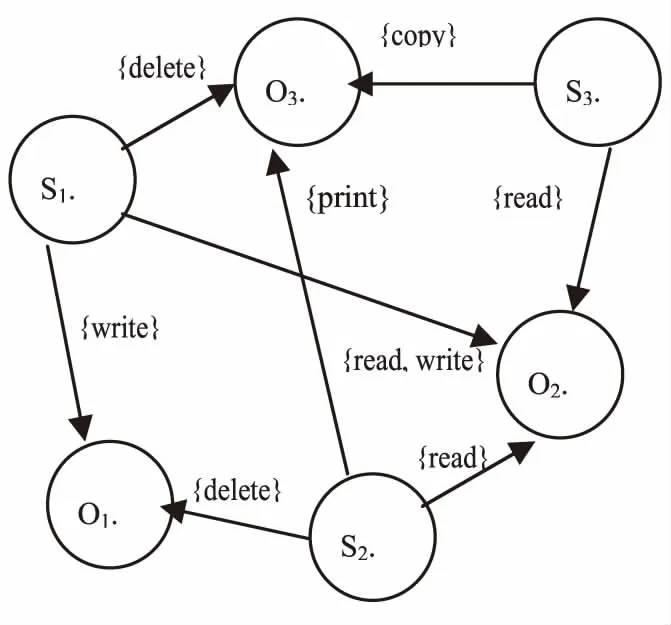

图3 访问权限图

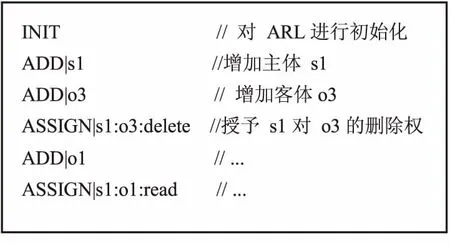

图3表示一个访问权限图,在该图中,从s2到o1和o3的有向线段表示s2对o1拥有删除权,对o3拥有打印权.与属性流图AFG相同, ARG的初始值保存在访问权限日志ARL(Access Right Log)中,在初始化阶段,ARL通过初始化标志INIT完成初始化.UCON的决策模块作出任何的决策,都会被ARL捕获,且记录在ARL中.在ARL中通过增加实体来记录额外的节点,如果这样的边在ARG中不存在,则增加一条从s到o的一条有向边r,且在集合中增加元素r.如果该有向边已存在,权限r将被添加到代表权限的边的集合中.在ARL中每增加一个实体,都表示s对o的额外访问权限的授予.图4显示一个由不同使用决策生成的访问权限日志ARL.

图4 访问权限日志

ARL每增加一个实体,其哈希结构图将会通过信息流管理器进行计算后扩展,且通过注册表扩展行为模块pre_extend对配置注册表PCR中储存的值进行扩展.在管理员认证期间,ARL和PCR返回值都必须与资源所有者预定的使用策略结构相对应.

为了保证ARL的安全性、可信性,必须确定PCR返回值的可信性,在ARL中的每一个实体ARL都被顺次赋予PCR中最终的值.PCR的值可以通过以下公式计算.

PCR=

SHA-1(PCR||SHA-1(AUL)

通过检测ARL中的实体,资源所有者可以确定ARL是否被篡改.对于ARL中的每一个实体,在ARL图中均会有所体现,系统在生成ARG图的同时,会相应地生成一个信息流图.

定义5:信息流图IFG (Information Flow Graph)是一个有向图(I,U),其中I是由表示客体的节点组成的点集合,U是在有向边中表示可能的信息流向的边的集合.从i1到i2的边表示信息可能由i1流向i2,其中i1,i2∈I.

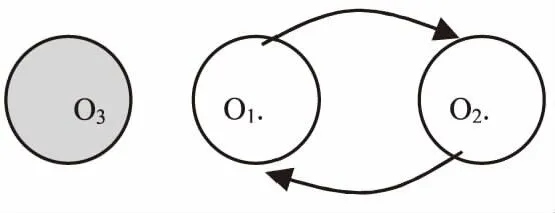

图5 信息流图

ARG是IFG的基础,IFG图中的每一个实体,都是ARG图中客体的体现.在ARG图中,从s引出的分别指向o1和o2的有向图表示s分别拥有对o1和o2进行某些操作的权限;而在IFG图中,孤立的节点表示无信息流向,且这种节点会被删除.IFG图结构如图5所示,分别有信息流向o1和o2,而o3 无信息流,将会被删除.

IFG图和ARG图一一对应,资源所有者可以通过检测它们之间的一致性来判断信息流向的安全性.

因此,访问权限图中每一个节点、每一条边的增加和删除都符合访问控制策略,访问权限日志未被非法篡改,且ARG图、ARL表和IFG图完全,则信息流行为是可信的,对客体资源的使用是安全的.

4 属性更新行为和信息流行为的安全性研究

属性更新是促使系统状态发生转变的重要因素,包括使用控制的可变性和使用决策的连续性,是使用控制系统中的一个重要特性,属性更新行为是信息安全系统需要考虑的首要行为.随着互联网技术的发展,信息流安全日益受到重视,信息流安全策略也变得越来越重要.与传统访问控制策略相比,通过规定系统中不同客体间的信息流动关系来保证信息的合法流动.当属性更新行为可信时,表明所有访问符合访问策略,系统中对信息资源的使用是安全的.同时,如果远程访问中信息资源的流向是可靠的,即信息流都按照既定的访问策略流动,则访问也是安全的、可信的.用户对客体资源的使用,必然会导致客体资源的属性发生变化,并引起系统中的信息流动.如果属性更新是可信的,信息流动是可靠的,则远程认证是有效的,资源使用是安全的.

5 结束语

使用控制模型是一个高度灵活、功能强大的访问控制模型,它允许资源管理者为资源定制详细的访问控制策略,同时通过远程认证支持客户端的远程使用.本文从信息安全的角度入手,深入研究了UCON系统中的两种重要行为:属性更新行为和信息流行为,详细讨论了如何储存、监控这两种行为,以确保远程认证的有效性;同时系统地论证了资源管理者如何通过这两种行为确定本地信息资源的安全性和远程客户端操作的可信性.