高职院校校园网安全技术防护方案设计

2015-08-22黄炜

黄炜

(漳州职业技术学院 现代教育技术中心,福建 漳州 363000)

高职院校校园网安全技术防护方案设计

黄炜

(漳州职业技术学院 现代教育技术中心,福建 漳州 363000)

在调研高职院校网络信息安全管理现状的基础上,参考国家等级保护制度,设计了高职院校校园网络安全整体防护等级和常见业务系统等级分类,并将高职院校网络环境划分为三个安全域,根据不同域的网络设施和安全级别要求设计了安全设备配置方案。

等级保护;高职院校校园网;网络安全;技术防护

1 引言

随着教育信息化的深入和职业教育的转型,近年来,高职院校校园网呈现三大特点,一是网络结构日趋复杂,网络设施与资源越来越多,二是用户数量迅速增多,网络行为日益活跃,三是信息安全威胁越来越多,对安全防护工作提出了新挑战,在国家大力推进网络安全管理工作和实施信息系统等级保护工作的背景下,高职院校如何设计适合自身的网络安全防护方案,建设绿色安全的校园网络环境,是一个亟需研究的问题。

2 高职院校网络安全技术防护现状

为了摸清高职院校网络安全管理现状,笔者面向我国教育信息化基础较好的东南地区的高职院校,通过网络调查和电话咨询,共调查了19所高职院校,调查结果如下:

2.1网络安全设备配备不足

在设备配备方面,目前大部分高职院校信息网络基本能达到信息安全等级二级标准,虽然按照国家要求,配置了防火墙、防病毒网关、信息审计系统、网络防病毒系统、漏洞扫描系统和入侵检测系统等必备的网络安全设备。但是,对网络安全所需的基本软件、硬件设施的经费投入不足,普遍缺乏相对完整的计算机网络安全设施。

2.2没有进行安全分域

在安全管控方面,没有按照安全保护强度划分不同的安全等级,没有根据信息系统承载业务的重要程度、信息内容的重要程度、系统遭到攻击破坏后造成的危害程度等安全需求以及安全成本等因素,对IT服务内容进行分级分域分业务分用户管控。

2.3安全防护技术运用不足

在安全技术方面,仅有17.9%的高职院校能应用7种以上安全技术,调查学校在网络安全方面采用较多的技术和手段是数据备份(占85.9%)、防火墙(占85.9%)、防病毒(占78.2%)、访问控制(占71.8%);采用较少的技术和手段是数字证书、定期进行安全风险评估、入侵检测、加密、系统安全加固、漏洞扫描。

2.4网络安全事件频发

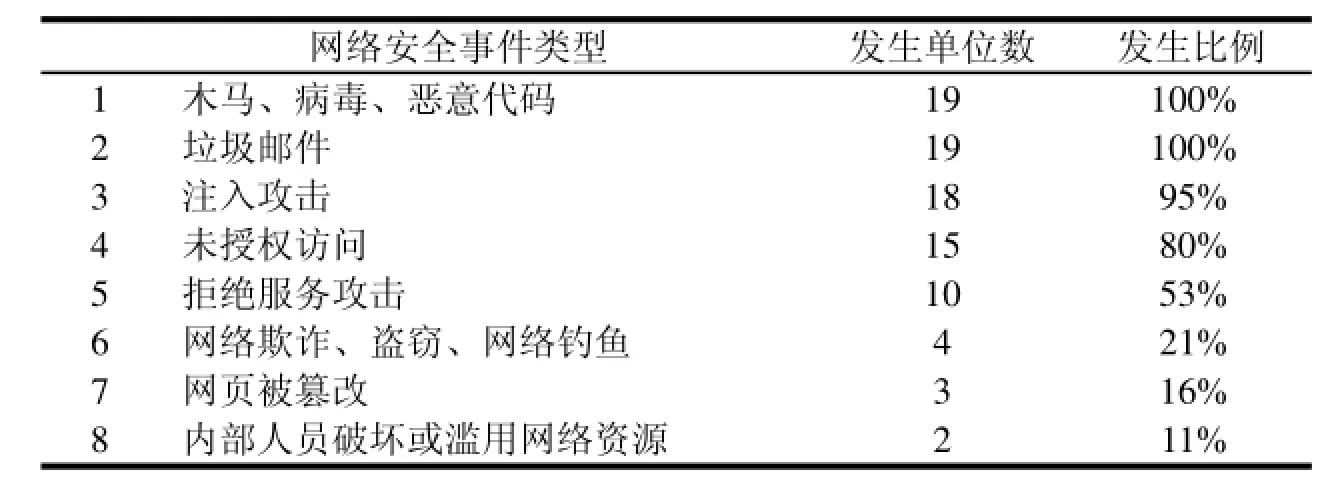

从网络安全设备近年统计的安全事件来看,高职院校网络安全事件频发,见表1,其中最常见的安全威胁是网络木马和网络钓鱼,主要原因是在技术防护方面,高职院校安全防护技术相对滞后,部分系统存在明显的漏洞,管理人员的防护技能不高,不能应对常见的信息安全事件。在管理方面,网络用户和管理人员有章不循,操作随意,对于安全管理松懈,组织不力。

表1 高职院校2013年网络安全事件统计(不完全统计)

3 高职院校网络安全防护技术体系设计

3.1技术防护体系建设准则

1999年国家发布实施的《计算机信息系统安全保护等级划分准则》是我国第一部关于等级保护的划分标准。2009年,教育部为进一步加强教育系统信息安全工作,由办公厅印发《关于开展信息系统安全等级保护工作的通知》(教办厅函[2009]80号),决定在教育系统全面开展信息安全等级保护工作。[1]通过将等级保护方法和高职院校信息安全体系建设有效结合,设计一套符合高职院校需求的信息安全保障体系,是适合我国国情,也是系统化地解决高职院校信息安全问题的一个非常有效的方法。因此,笔者认为在构建安全防护体系的过程中,应以等级保护为基本原则。

3.2技术防护体系建设思路

在构建高职院校技术安全防护体系的过程中应参照等级保护的标准和要求,使信息系统在物理层面、网络层面、系统层面、应用层面符合国家等级保护的标准,为高职院校信息系统的安全稳定运行提供有力保障。具体而言,应从以下两个角度设计、构建技术防护体系:

(1)构建分域的控制体系

在总体架构上,除了考虑等保因素外,高职院校信息系统的技术安全防护体系还应按照分域保护思路进行。各个安全区域内部的网络设备、服务器、终端、应用系统形成各自的运行环境、各个安全区域之间的访问关系形成边界、各个安全区域之间的连接链路和网络设备构成了网络的基础设施。[2]因此技术体系应从保护信息系统的运行环境、边界和网络基础设施三个方面进行设计。

(2)构建纵深的防御体系

在提出的技术防护体系中,综合考虑采用诸如访问控制、入侵防御、恶意代码防范、安全审计、防病毒、传输加密、集中数据备份等多种技术和设备,对信息系统的运行环境、区域边界以及网络基础设施进行防护,并在此基础上实现综合集中的安全管理,实现高职院校网络安全防护的一体化。

3.3技术防护体系具体方案

(1)确定安全级别

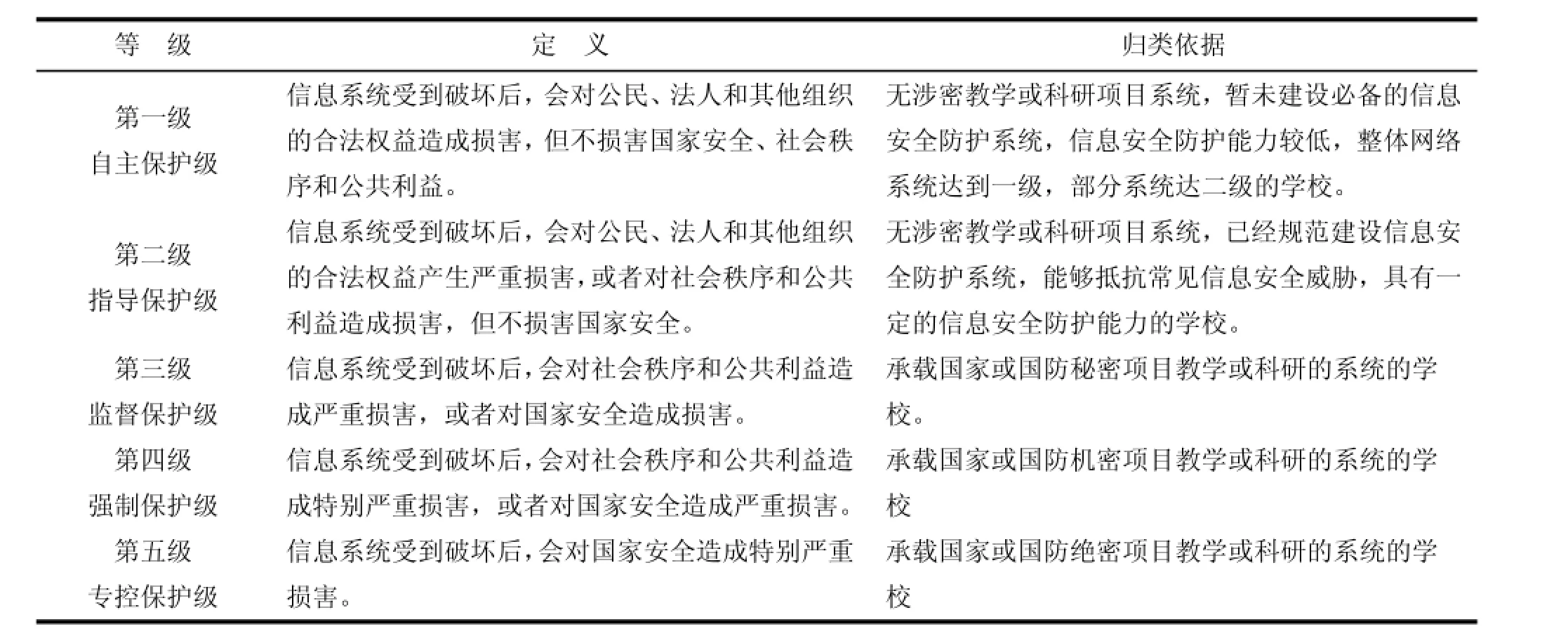

根据《中华人民共和国计算机信息系统安全保护条例》、《信息安全等级保护管理办法》、教育部办公厅《关于开展信息系统安全等级保护工作的通知》(教办厅函[2009]80号),参照《计算机信息系统安全保护等级划分准则》,对高职院校的整体安全等级设计了归类表,见表2,主要设置了五级,分别是自主保护级、指导保护级、监督保护级、强制保护级和专控保护级,其中高职院校一般属于前两个级别。同时将高职院校的常见网络安全对象根据安全的重要性进行归类,设计了高职院校常见网络设施与应用系统等级分类,见表3。

表2 高职院校整体安全等级归类表

表3 高职院校常见服务对象与应用系统等级分类

(2)划分安全域

因目前高职院校的信息安全等级基本为二级,[3]依据高职院校网络与信息系统的网络结构、应用情况,可以采用逻辑隔离技术(VLAN或防火墙技术)和物理隔离技术将整个学校的网络划分为三个层次的安全域,分别是:第一层次安全域:对外服务器区,设立DMZ区域,主要运行对外公开服务的信息,包含基础网络、邮件系统、门户网站等;第二层次安全域:内网用户区,主要是各应用系统内部根据应用人群的终端分布、部门等划分子网或子系统。在这个区域内放置一些对内服务的设施,如基础数据库、内网服务器等。第三层次安全域:涉密系统服务器区,与互联网物理隔离,将相同安全等级的应用系统从逻辑上和物理上分别划分,主要运行具有较高安全需求的涉密办公系统。

4 高职院校网络安全设备配置方案

针对可能存在的安全漏洞和安全需求,在不同安全域上提出不同的安全级别要求和相应的解决方案,制定相应的安全策略,加强安全管理,保证整个系统的安全性。

4.1第一层次安全域

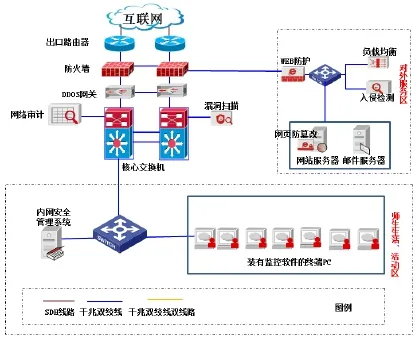

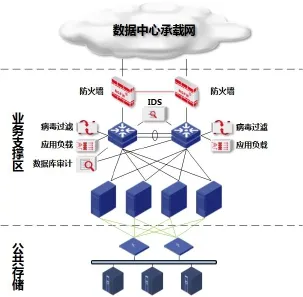

图1 第一层次安全域安全设备配备示意图

(1)部署防火墙互联网边界隔离整合

如图1所示,结合高职院校网络安全域划分,互联网边界部署防火墙进行边界整合,防火墙上划分对外服务器、师生生活与活动区两个安全子域。开辟安全服务区,部署入侵防御、病毒过滤以及流量审计系统,通过防火墙将互联网接入域与接口平台进行隔离。[4]

(2)对外服务器安全防护

将对外提供服务的服务器放置在WEB应用防火墙后,并通过入侵防御系统、以及网页防篡改系统对服务器及页面进行进一步的安全防护,通过应用负载系统在服务器间实现访问请求的均衡负载。通过入侵防御系统不仅能够对各种DDos攻击进行有效的防护,实现系统正常运行时间最大化,免除紧急补丁的安装。通过负载均衡的部署提高了对外服务器的服务能力。通过网页防篡改系统加强页面数据有效、合法以及安全。

(3)师生生活与活动区安全防护

师生生活与活动区子域包含服务器以及大量的PC。本区域防护重点是PC终端的安全,部署桌面终端安全管理系统,构建一个能集中管理的计算机终端桌面防护系统,达到对师生生活与活动区内部计算机终端接入安全、管理规范及行为管控。

4.2第二层次安全域

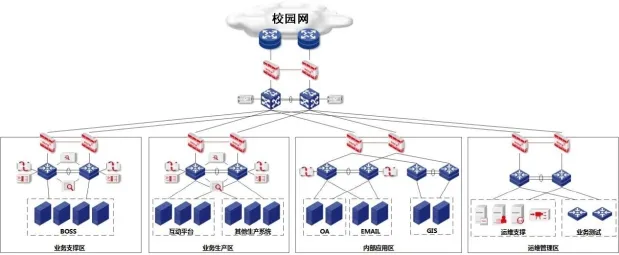

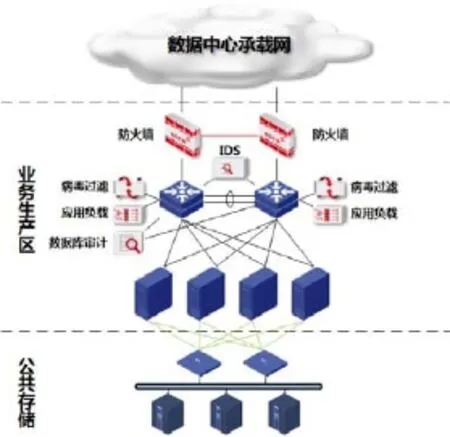

根据高职院校信息化业务的内容,如图2,将第二层次安全域划分为业务支撑区、业务应用区、内部应用区以及运维管理区,设计全面纵深防御的安全防护体系。

(1)部署双层防火墙加强各区域间访问控制

防火墙上划分业务支撑区、业务生产区、内部应用区以及运维管理区四个安全子域,互联网接入域作为第一道防火墙DMZ区域存在,各安全子域边界部署第二道防火墙,仅开放需要与该域进行交互的端口及来源。业务接入域汇聚交换区旁路抗DDoS攻击系统,达到最高的安全要求。通过防火墙将业务接入域与互联网进行隔离。

(2)业务支撑区安全防护

本区域为BOSS系统提供基础网络平台。[5]如图3,区域边界部署第二道防火墙,通过访问控制策略严格定义与其他区域的交互细则,旁路部署病毒过滤及入侵检测系统实现攻击和恶意代码检测及阻断,通过应用负载可有效提高业务服务器响应能力,实现业务请求在多台服务器间进行负载分担。

图2 第二层次安全域安全设备部署图

图3 业务支撑区安全防护设备部署图

(3)业务生产区安全防护

本区域为高职院校教学交流互动平台提供基础网络平台。如图4,区域边界部署第二道防火墙,通过访问控制策略严格定义与其他区域的交互细则,旁路部署病毒过滤及入侵检测系统实现攻击和恶意代码检测及阻断,通过应用负载可有效提高业务服务器响应能力,实现业务请求在多台服务器间进行负载分担。

(4)应用区安全防护

本区域为高职院校内部相关办公系统,如图5,在区域边界部署第二道防火墙,通过访问控制策略严格定义与其他区域的交互细则。

图4 业务生产区安全防护图

图5 内部应用区安全防护设备部署图

(5)运维管理区安全防护

运维管理区主要是用于第三方人员、系统管理员,开发、测试、维护的区域,任何对网络或服务器业务系统的更改测试,都需要在此处完成;同时该区域还包含各类运维支撑系统,实现全面IT运维管理,为高职院校IT运维团队提供决策支持。如图6,每个区域均需要利用防火墙,进行网络层隔离,也可通过不同VLAN定制不同访问控制策略来实现网络隔离。由于该区域对整个高职院校数据中心具备最高访问权限,因此区域边界部署第二道防火墙,通过访问控制策略严格定义与其他区域的交互细则。

图6 运维管理区安全防护设备图

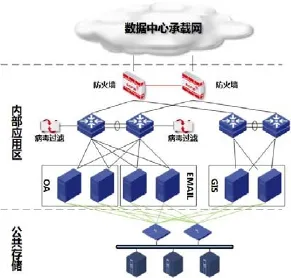

4.3第三层次安全域

第三层次安全域主要是针对需要联接广域网的高职院校涉密网络的安全防护,如图7。

(1)边界配备防火墙和防病毒系统,设置总体的安全策略

在防火墙外配备密码机,负责涉密办公系统按照不同密级,将数据进行加密传输;其中机密以下级信息应用服务必须配备应用服务加密设备。机密以上信息应用服务必须配备终端加密设备。

(2)区域内部部署

在区域核心交换机旁路上必须部署入侵检测系统并及时进行策略更新,监控异常网络行为和检测实时攻击,在该区域核心交换机旁路上部署漏洞扫描设备和补丁更新系统,发现应用系统与服务器的漏洞并及时更新补丁,在密级应用系统前端部署访问控制设备和CA系统,实现用户按照权限访问密级应用系统,在用户终端部署可以检测非法外联与非法接入的终端安全监控系统,用户终端部署水印系统,对文件进行加密。

5 小结

高职院校网络安全防护工作是一项系统工程,在完善的学校安全防护体系的基础上,更需要充分培养学校IT服务人员和用户的信息安全防护意识,[6]才能满足越来越高的安全管理要求。然而,随着信息安全等级防护制度的推行,学校网络信息安全分级将会越来越明细,新的安全威胁又不断涌现,因此高职院校网络安全防护方案将在本文提出的安全设备设备配置方案的基础上,需要根据根据信息安全形势的变化进一步完善和优化,才能充分适应新的安全管理需求。

图7 第三层次安全域安全设备配置示意图

[1]于世梁.国家安全视角下的网络安全新举措[J].江西行政学院学报,2014,16(3):77-80.

[2]李宝玲,曹宝香.基于 ITIL的安全管理平台流程响应机制设计[J].计算机安全,2013(3):36-40.

[3]王文文,孙新召.信息安全等级保护浅议[J].计算机安全,2013(1):68-77.

[4]郑雯.基于ITIL理论的信息安全与信息化资源智能管控体系的研究与建设[D].山东:中国海洋大学硕士论文,2012.

[5]余勇,林为民.工业控制SCADA系统的信息安全防护体系研究[J].信息网络安全,2012(5):74-77.

[6]张明德,郑雪峰,蔡翌.应用安全模型研究[J].信息网络安全,2012(8):121-125.

(责任编辑:季 平)

Design of Security Technology and Protection Scheme of Campus network in Higher Vocational Colleges

HUANG Wei

(Zhangzhou Institute of Technology,Zhangzhou,Fujian 363000,China)

Based on present situation of the research of vocational college network information security management,reference to national level protection system,the manuscript designed the overall protection of higher vocational college campus network security level and common business system classification of higher vocational colleges,and divides the three security domains for the network environment,according to the network facilities and different level of security domain requirements,designed safety equipment configuration scheme.

Level of protection;Campus Network of higher vocational colleges;Network security; Technology protection

TP393.08

A

1673-1417(2015)01-0023-07

10.13908/j.cnki.issn1673-1417.2015.01.0005

2015-01-05

黄炜 (1982-),女,福建漳州人,助教,学士,研究方向:教育技术。