基于等级保护的工业控制系统分类分级方法

2015-08-07刘凯俊张晓梅钱秀槟

刘凯俊,张晓梅,钱秀槟

(北京信息安全测评中心,北京,100101)

基于等级保护的工业控制系统分类分级方法

刘凯俊,张晓梅,钱秀槟

(北京信息安全测评中心,北京,100101)

近年来,工业控制系统信息安全日益受到重视,但在信息安全防护工作中出现了分类分级方法不明确等问题,影响了信息安全等级保护相关工作的开展。本文在充分分析现代工业控制系统特点的基础上,首先提出了工业控制系统信息流模型,并提出了工业控制系统基于信息流的分类方法及基于受损影响严重程度的分级方法,为今后在工业控制系统领域开展信息安全等级保护工作提供了思路。

工业控制系统;等级保护;分类分级

0 引言

随着计算机和网络技术的发展,特别是信息化与工业化深度融合以及物联网的快速发展,工业控制系统产品越来越多地采用通用协议、通用硬件和通用软件,以各种方式与互联网等公共网络连接,病毒、木马等威胁正在向工业控制系统扩散,工业控制系统信息安全问题日益突出。数据采集与监控(SCADA)、分布式控制系统(DCS)、过程控制系统(PCS)、可编程逻辑控制器(PLC)等工业控制系统广泛运用于工业、能源、交通、水利以及市政等领域,用于控制生产设备的运行。

近年来,国内外发生了多起由于信息安全问题引发的工业控制系统安全事件:2008年,攻击者入侵波兰某城市地铁系统,致四节车厢脱轨;2010年,Stuxnet病毒(震网病毒)致使伊朗核反应堆安全运营受到严重威胁[1];2011年,黑客入侵致美国伊利诺伊州城市供水系统,致供水泵遭到破坏;2010年齐鲁石化、2011年大庆石化炼油厂,都由于病毒入侵致使生产运营受到了不同程度的影响。

早在2010年“震网病毒”事件之前,国外尤其是美国对于工控信息安全已经进行了大量的研究。“震网病毒”事件发生后引起全球范围内对工控系统信息安全的高度关注,国内外在工控信息安全方面的研究投入了大量的精力[2]。

1 工业控制系统开展等级保护的意义

工业控制系统信息安全事关工业生产运行、人民生命财产安全、国家经济安全,甚至国家安全。一旦工业控制系统信息安全方面出现问题,将对工业生产运行和国家经济安全造成重大隐患。为切实加强工业控制系统信息安全保护工作,工信部先后发布了《关于加强工业控制系统信息安全管理的通知》(工信部协【2011】451号)、《关于开展重要工业控制系统基本情况调查的通知》(工信厅协函【2011】1003号)等通知,国家质检总局也颁布了《工业控制网络安全风险评估规范》(GB/T 26333-2010)等相关标准规范。

为此,借鉴传统信息安全领域开展等级保护工作的经验,在工业控制系统中实施等级保护,从管理和技术两大方面提高工业控制系统信息安全防护能力,做到可信、可控、可管[3],有效降低工业控制系统的安全风险,将对工业控制系统的正常、稳定和可靠运行,乃至国民经济的平稳运行产生重大意义。而工业控制系统分类分级方法的研究正是落实工业控制系统信息安全等级保护工作的重要步骤。

现代工业控制系统由于其具有信息物理融合系统(CPS)的特质,当我们采用传统的信息安全等级保护的方法对其进行信息安全防护时:对于工业控制系统上层的信息网络部分,可以借鉴信息安全等级保护的方法和经验;但对于底层的控制网络部分,由于同各具体的工业控制行业直接相关,将难以实际落实各项等级保护的条款。因此,本文在充分分析现代工业控制系统特点的基础上,首先提出了工业控制系统信息流模型,然后提出了一种基于等级保护的工业控制系统分类分级方法,该方法将控制系统功能安全与传统IT系统信息安全相结合,并借鉴了等级保护中依据系统受损后影响的严重程度对系统进行分等级保护的思路。

2 工业控制系统分类分级方法研究现状

为保障工业控制系统的信息安全,有必要对工业控制系统进行分类分级,并针对不同种类、不同级别的工业控制系统采取不同方式、不同程度的防护措施。现有工业控制系统分类分级方法较多,但往往仅考虑系统的控制功能或行业特色,而忽略了与系统相关联的信息及IT设备,不便于开展信息安全等级保护工作。

2.1 工业控制系统参考模型

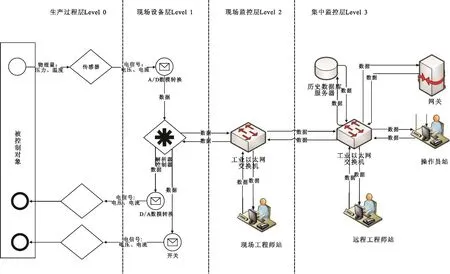

工业控制系统参考模型如图1所示,该模型根据工业控制系统领域普遍接受的《工业过程测量、控制和自动化网络与系统信息安全》(IEC 62443)系列标准提出[4]。

图1 工业控制系统参考模型

工业控制系统并非简单、孤立的系统,而是与生产任务紧密关联的,分为集中监控、现场监控、现场设备和生产过程四个逻辑层(Level0-Level3)[5]。对外,工业控制系统与企业系统层(Level4)进行交互,包括组织机构管理工业生产所需业务相关活动的功能。企业系统属于传统IT管理系统的范畴,系统中使用的都是传统的IT技术、设备等,不属于工业控制系统。

在参考模型中,Level 0和Level 1两层为工业控制系统的控制网络部分,其中Level 0用来实现实际的物理生产过程,主要包括各类传感器和执行器等设备;Level 1主要提供基本的现场控制和工艺保护功能,该层的典型设备主要包括分布式控制系统(DCS)、可编程逻辑控制器(PLC)、远程终端控制系统(RTU)等[6]。Level2和Level3两层为工业控制系统的信息网络部分,主要功能是实现生产控制信息的传输和共享,其中Level 2主要实现对物理过程的监测和控制功能,Level 3实现对系统运行和生产调度的管理[7]。而各层面之间的通信也采用了基于不同通信协议的网络。正是由于控制网络部分的控制过程对实时性、完整性的要求,以及它同信息网络的融合才产生了现代工业控制系统特有的信息安全需求[8]。

2.2 工业控制系统典型分类方法

工业控制系统根据生产过程分类可以分为离散控制、过程控制等;根据使用领域分类也可以分为钢铁、有色、化工等。这些分类方法体现了工业控制系统应用在各行各业,进行生产控制的特点,但现代工业控制系统中的网络设备、通信协议、数据信息等,这些与信息安全关系紧密的元素,却没有很好的在这些分类方法中得以体现,不利于开展有针对性的信息安全保护工作。

目前工业控制系统比较典型的一种分类方式是按照工业控制系统设备类型和应用场景分为PLC、DCS、SCADA等[9]。PLC系统即可编程控制器,适用于工业现场的测量控制,现场测控功能强但无组网通信能力;DCS系统即集散工业控制系统,特点是分散控制和集中监视,具有组网通讯能力;SCADA系统即分布式数据采集和监控系统,属中小规模的测控系统。它集中了PLC系统的现场测控功能强和DCS系统的组网通讯能力的两大优点,性能价格比高[10]。

理论上,DCS主要用于过程自动化,PLC主要用于工厂自动化(生产线),SCADA主要针对油田、管线等广域需求[11]。如果从计算机和网络的角度来说,它们是统一的,之所以有区别,主要在应用的需求,DCS常常要求高级的控制算法,如在炼油行业,PLC对处理速度要求高,因为经常用在联锁上,甚至是故障安全系统,SCADA也有一些特殊要求,如振动监测,流量计算,峰值调节等[12]。

但在实际的生产环境中,PLC、DCS、SCADA等类型的工业控制设备互相渗透,在一些生产企业中会包含3种系统,SCADA作为生产管理级上位监控,DCS实现复杂控制,而PLC实现单机及简单控制。并且随着技术的发展有一些厂家的PLC也可以实现很复杂精确的控制,具备了常规DCS所具备的一些功能[13]。在这样的实际应用情况与发展趋势下,如果仍然按照具体的工业控制系统设备类型来分类,则无法有效的针对工业控制系统进行具体有效的信息安全防护。

2.3 工业控制系统典型分级方法

工业控制系统根据系统规模分级可以分为小型、中型、大型等;根据系统抵御威胁的能力可以分为SAL1-SAL4四个等级。这些分级方法虽然都有一定的依据和可操作性,但却与现有的信息安全等级保护制度不能很好的衔接。具体而言,等级保护制度将系统依据受破坏后影响的严重程度分为五个等级,并据此制定五个不同程度的安全防护要求,这样的一种分级方法已经在信息安全保护领域取得了良好的效果。上述的各种分级方法,却无法将信息安全等级保护制度中的五级防护标准在工业控制系统领域逐级对应地进行落实。

目前工业控制系统比较典型的一种分级方式是基于《电气/电子/可编程电子安全相关系统的功能安全》(IEC 61508)等功能安全标准,根据系统安全完整性等级(Safety Integrity Level,SIL)来划分等级。

传统工业控制系统所关注的安全主要是其功能安全。功能安全是依赖于系统或设备对输入的正确操作,它是全部安全的一部分。当每一个特定的安全功能获得实现,并且每一个安全功能必需的性能等级被满足的时候,功能安全目标就达到了。目前,功能安全基础性标准IEC61508(电气/电子/可编程电子安全相关系统的功能安全)及其在各个特定领域的相关标准,已经成为国内外涉及工业控制系统的诸多行业进行安全建设与运维的重要参考依据。

安全完整性,即在规定的条件下、规定的时间内,安全相关系统成功地实现所要求的安全功能的概率。安全完整性用4个离散的等级予以划分,即SIL4、SIL3、SIL2、SIL1,每一个安全完整性等级对应着一定数值范围的目标失效概率和目标风险降低因子。安全完整性等级越高的系统,其执行所要求的安全功能的概率也越高[14]。

基于功能安全对工业控制系统分级,虽然也是为了便于保障人员健康、设备安全或环境安全,但是功能安全所依据的安全完整性等级(Safety Integrity Level,SIL)是基于随机硬件失效的一个部件或系统失效的可能性计算得出的,而工业控制系统信息安全有着更为广阔的应用,以及更多可能的诱因和后果。影响系统安全的因素非常复杂,很难用一个简单的数字描述出来,并且这种分级方法也无法与信息安全等级保护制度中的五级防护标准相对应,使现有的信息系统防护标准与规范无法有效落实。

为了解决工业控制系统现有的典型分类分级方法不便于落实信息安全防护工作的问题,本文提出了一种基于等级保护的工业控制系统分类分级方法。

3 基于等级保护的工业控制系统分类分级方法

3.1 工业控制系统信息流模型

工业控制系统建模是研究其分类分级方法的基础。模型和参考体系结构等为描述和理解工业控制系统提供了公共的框架和术语,是工业控制系统安全保障工作的重要基础。图1所示的工业控制系统参考模型,主要是基于具体设备的种类及功能不同来进行划分层次的。而在现代工业控制系统中,不同层级设备间的功能区分已经很模糊,基于该模型进行分类分级方法研究已无法满足安全防护工作的需要[15]。

现代工业控制系统结合了网络技术与计算机技术,使物理空间与信息空间深度融合,信息流在整个系统中传输和分享,促进整个系统的良好运行,实现系统的可信、可控、可管。基于信息流在整个工业控制系统中的重要地位,结合典型工业控制系统的参考模型和整个系统中的数据流向,本文提出如图2所示的工业控制系统模型。现场设备通过现场网络或硬接线接收来自传感器、工业仪表和开关的采集数据和开关量,进行本地的逻辑计算和操作的同时,将数据通过远程/本地的监控网络送至监控主站进行集中展现、分析和处理。操作员在监控主站的工作站上对现场的生产过程进行监视和控制,控制指令通过监控网络发送至现场设备,现场设备向开关控制器或调节器发送执行命令[16]。

图2 工业控制系统信息流模型

该模型体现了信息传输与共享在现代工业控制系统中的重要地位,将物理空间的生产控制与信息空间的数据传输相结合,将数据与相应的设备关联起来,是3.2节进行工业控制系统分类的基础。

3.2 基于信息流的工业控制系统分类方法

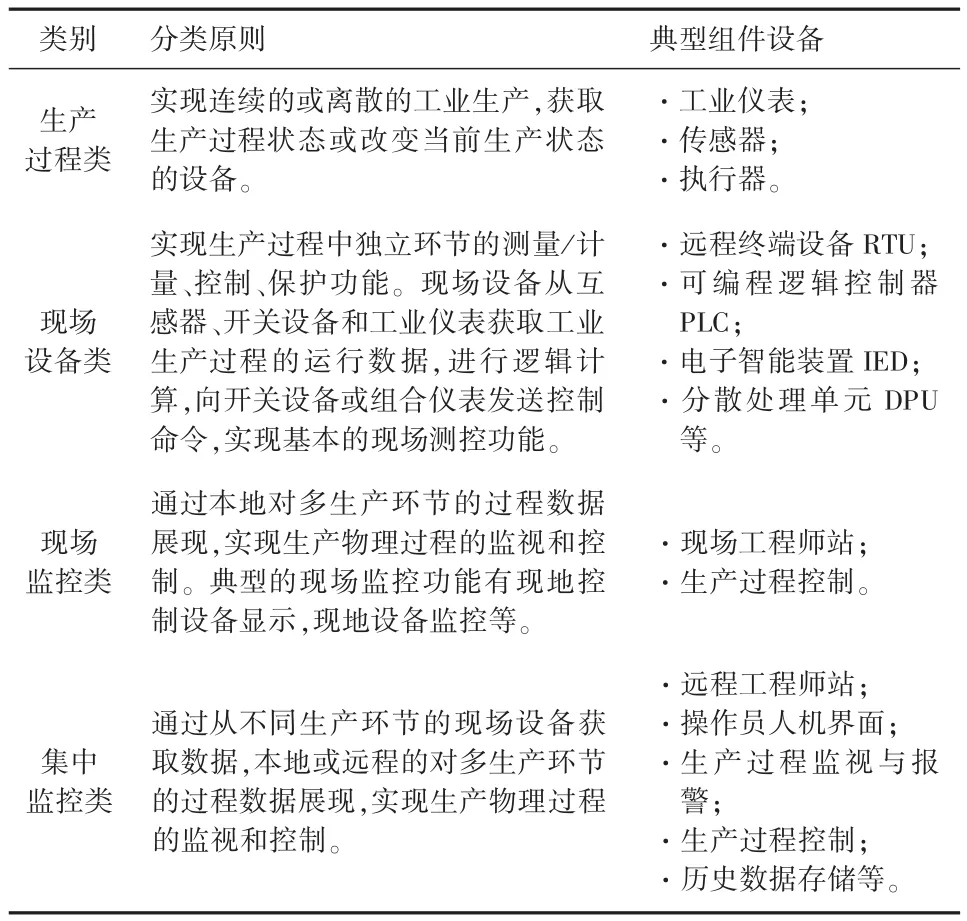

根据3.1节的工业控制系统信息流模型,工业控制系统及其相关组件根据数据类型及获取方式不同可分为四类,分类标准如下:

表1 工业控制系统分类原则与典型设备

与2.2节所列分类方法相比,基于信息流的分类方法不仅关注工业控制系统本身,并且关注与工业控制系统相关联的信息及IT设备。按照此分类方法,不同类别的工业控制系统可以采用不同的安全防护标准,可以直接指导安全防护工作。

如图2所示,包括现场监控类、集中监控类在内的诸多系统之间,乃至于和更上层的企业系统层之间,很大程度上是通过基于传统信息技术的网络进行连接和通信的,这两类系统进行信息安全防护时,可以参照《信息系统安全等级保护基本要求》(GB/T 22239)等一系列信息安全等级保护标准[17],结合本文3.3节的分级方法分层面进行保护。而最接近实际物理现场的生产过程类、现场设备类这两类工业控制设备,其数据类型及控制方式与电力、化工等各工业控制行业的发电配电、泵控制等操作直接相关,且这两类系统进行过程控制时对实时性、完整性要求较高,需要有针对性的制定具有工业控制系统特色的信息安全防护规范[18],可以参照《电气/电子/可编程电子安全相关系统的功能安全》(IEC 61508)等一系列功能安全标准进行安全防护。

3.3 基于受损影响严重程度的工业控制系统分级方法

工业生产过程中所使用的控制系统主要完成3方面的功能,即:安全保护、测量/计量、生产控制。不同功能的工业控制系统由于信息安全事件受损而导致功能丧失时,产生后果的影响严重程度也不同,据此可将工业控制系统分为表2所示五个级别:

表2 工业控制系统分级原则与典型设备

从上述分级标准可以看出不同级别的工业控制系统若发生信息安全事件,其产生的后果具有不同的影响,而影响的严重程度决定了工业控制系统的信息安全防护能力要求也有所不同。工业控制系统发生信息安全事件的后果越严重,则该系统越重要,其应具有的信息安全防护能力要求就越高[19]。

依据该分级标准对工业控制系统分级后,可根据各级系统的不同特点,区分对待,采取相应的防护措施,合理利用资源,避免过度保护以及保护力度不够,有利于在工业控制系统领域落实国家等级保护基本制度[20]。对工业控制系统进行分级防护有利于突出重点,加强对涉及国家安全、经济命脉、社会稳定的基础工业控制系统的信息安全保护和管理监督;有利于采取系统、规范、科学的管理和技术保障措施,提高工业控制系统信息安全整体防护水平,保障系统安全正常运行,进而保障国家安全,促进社会稳定与经济发展。

4 结语

对工业控制系统进行合理的分类分级,是切实有效对其进行信息安全防护的重要前提。为了解决工业控制系统现有的典型分类分级方法不便于落实信息安全防护工作的问题,本文提出了一种基于等级保护的工业控制系统分类分级方法,该方法基于信息流及受损影响确定工业控制系统的类型及等级,有利于信息安全防护措施的选择和落实。这种分类分级方法还需要在工业控制系统安全防护的实践中进一步检验和改进。期望本文的研究能为今后在工业控制系统领域开展信息安全等级保护工作,提供一些可以借鉴的思路和方法。

[1] 张帅.工业控制系统安全风险分析[J].信息安全与通信保密,2012,3(3):15-19.

[2] 隆萍.工控系统信息安全保障[J].自动化与仪器仪表,2014,1(5):152-157.

[3] 仝培杰.建立工业控制系统信息安全等级保护制度[J].中国计算机报,2013,3(5):12.

[4] 王玉敏.IEC62443系列标准概述和SAL介绍[J].仪器仪表标准化与计量,2012,23(1):26-30.

[5] 沈清泓.工业控制系统三层网络的信息安全检测与认证[J].自动化博览,2014,1(7):68-71.

[6] 凌从礼.工业控制系统脆弱性分析与建模研究[D].浙江:浙江大学,2013.

[7] TingWANG.Design and Implementation of Fuzzing Technology for Opc Protocol[C]//Ninth International Conference on Intelligent Information Hiding and Multimedia Signal Processing. Beijing,China:IEEE Computer Society,2013:424-428

[8] 彭勇,江常青,谢丰等.工业控制系统信息安全研究进展[J].清华大学学报(自然科学版),2012,52(10):1396-1408

[9] 李志勇,潘相敏,马建新.Consequence Modeling Tool Report [J].同济大学学报(自然科学版),2012,1(2):286-291.

[10] 张帅.工业控制系统安全现状与风险分析[J].计算机安全,2012,1(1):15-19.

[11] 付绍文.FCS、DCS、PLC系统的比较及其发展[J].自动化控制,2014,1(1):249.

[12] 缪学勤.采用纵深防御体系架构确保核电可靠安全[J].自动化仪表,2011,1(2):1-5.

[13] Chee-Wooi TEN,Chen-Ching LIU,Manimaran GOVINDARASU.Vulnerability Assessment of Cybersecurity for SCADA Systems Using Attack Trees[J].IEEE Transactions on Power Systems,2012,4(23):155-164.

[14] M.T.O.Amanullah,A.KALAM,A.ZAYEGH.Network Security Vulnerabilities in SCADA and EMS[C]//IEEE/PES Transmission and Distribution Conference&Exhibition.Dalian,China:IEEE/PES,2005:3-6.

[15] 张明天,王惠莅,杨晨等.《联邦信息和信息系统安全分类》标准解读[J].信息技术与标准化,2011,4(7): 54-57.

[16] Abdullah KHALILI,Mahsa KEIKHA,Ashkan SAMI.Recovery Scheme for Industrial Control Systems[C]//5th Conference on Information and Knowledge Technology.Shiraz,Iran: IEEE,2013:279-283.

[17] 朱建平,李明.信息安全等级保护标准体系研究[J].信息技术与标准化,2005,1(5):21-24.

[18] 王鹏.美国联邦政府信息系统分类分级初探[J].保密科学技术,2012,1(12):34-36.

[19] 闵京华,王连强.信息安全事件分类分级的研究过程及国际标准提案进展[J].信息技术与标准化,2009,1(3):29-32.

[20] 王升保.信息安全等级保护体系研究及应用[D].合肥:合肥工业大学,2009.

Classification and Grading Method for Industrial Control System based on Hierarchical Protection

LIU Kai-jun,ZHANG Xiao-mei,QIAN Xiu-bin

(Beijing Information Security Test and Evaluation Center,Beijing 100101,China)

In recent years,information security is increasingly concerned in ICS(Industrial Control System),while some problems such as improper classification and gradingmethod of information security protection,directly affect the implementation of infosec hierarchical protection in ICS.Based on intensive analysis ofmodern ICS features,the paper firstly proposes an information flow model for ICS,and then presents a classificationmethod based on information flow model and a gradingmethod based on the severity of damage to ICS.This paper provides a train of thought for the implementation of infosec hierarchical protection in ICS.

ICS;hierarchical protection;classification and grading

TP309.2

A

1009-8054(2015)05-0112-05

刘凯俊(1987—),男,硕士,工程师,主要研究方向为工控系统信息安全;

2014-10-10

张晓梅(1978—),女,硕士,工程师,主要研究方向为新技术信息安全、信息安全风险评估;

钱秀槟(1977—),男,硕士,副主任,主要研究方向为信息安全形势、新技术信息安全。■